5 Лінгвістичні методи стеганографії

До інформаційної стеганографії можна віднести методи лінгвістичної та комп'ютерної стеганографії.

Лінгвістичні методи стеганографії підрозділяються на дві основні категорії: умовне лист і семаграмми.

Існують три види умовного листи: жаргонний код, пустишечний шифр і геометрична система.

У жаргонному коді зовні невинне слово має зовсім інше реальне значення, а текст складається так, щоб виглядати якомога більш безневинно і правдоподібно. При застосуванні пустишечного шифру в тексті мають значення лише деякі певні букви або слова. Пустишечние шифри зазвичай виглядають ще більш штучно, ніж жаргонний код. Третім видом умовного листа є геометрична форма. При її застосуванні мають значення слова розташовуються на сторінці в певних місцях або в точках перетину геометричної фігури заданого розміру.

Другу категорію лінгвістичних методів складають семаграмми - таємні повідомлення, в яких шіфрообозначеніямі є будь-які символи, крім букв і цифр. Ці повідомлення можуть бути передані, наприклад, в малюнку, що містить крапки і тире для читання по коду Морзе

6 Методи комп'ютерної сеганографїї

До інформаційної стеганографії можна віднести методи лінгвістичної та комп'ютерної стеганографії

Стеганографічні методи в їх проекції на інструментарій та середовище, яке реалізується на основі комп'ютерної техніки та програмного забезпечення в рамках окремих обчислювальних або керуючих систем, корпоративних або глобальних обчислювальних мереж, складають предмет вивчення порівняно нового наукового напрямку інформаційної безпеки - комп'ютерної стеганографії.

В рамках комп'ютерної стеганографії розглядаються питання, пов'язані з приховуванням інформації, яка зберігається на носіях або передається по мережах телекомунікацій, з організацією прихованих каналів в комп'ютерних системах та мережах, а також з технологіями цифрових водяних знаків і відбитка пальця.

Існують певні відмінності між технологіями цифрових водяних знаків і відбитка пальця, з одного боку, і власне стеганографічного технологіями приховування секретної інформації для її подальшої передачі або зберігання. Найголовніша відмінність - це те, що цифрові водяні знаки і відбитки мають на меті захист самого цифрового об'єкта (програми, зображення, музичного файлу і пр.), куди вони впроваджуються, і забезпечують доказ прав власності на даний об'єкт

7 Основні положення теорії комп'ютерної стеганографії.

Основними положеннями сучасної комп'ютерної стеганографії є наступні:

1. Методи приховування повинні забезпечувати автентичність і цілісність файлу.

2. Передбачається, що противнику повністю відомі можливі стеганографічні методи.

3. Безпека методів грунтується на збереженні стеганографічного перетворенням основних властивостей

відкрито переданого файлу при внесенні до нього секретного повідомлення і деякої невідомої противнику

інформації - ключа.

4. Навіть якщо факт приховування повідомлення став відомий противнику через спільника, витяг самого секретного

повідомлення являє складну обчислювальну задачу

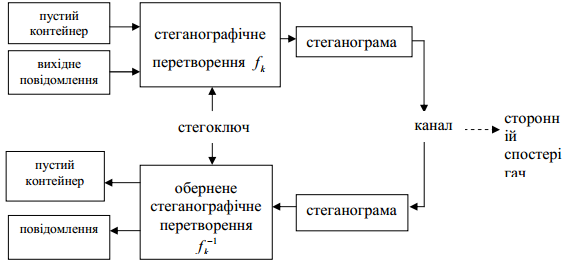

8 Узагальнена модель стегосистеми.

Схематично узагальнену модель стеганографічної системи можна

представити у такому вигляді:

При побудові будь-якої стегосистеми потрібно враховувати наступні

загальноприйняті правила:

1. Потенційний зловмисник має повне уявлення про стегосистему та деталі її реалізації. Єдина інформація, що йому невідома – це ключ, за допомогою якого можна встановити факт наявності повідомлення та його зміст.

2. Якщо зловмисник якимось чином дізнається про факт існування таємного повідомлення, це не повинно дозволити йому виявити подібні повідомлення з контейнерів доти, доки ключ зберігається в таємниці.

3. Потенційний зловмисник не повинен мати будь-яких технічних чи інших переваг перед користувачем у розпізнаванні чи розкритті змісту таємних повідомлень.

9 Основні вимоги, шо висуваються до стегосистеми.

Будь стегосистеми повинна відповідати наступним вимогам:

• Властивості контейнера повинні бути модифіковані, щоб зміна неможливо було виявити при візуальному контролі. Ця вимога визначає якість приховування впроваджуваного повідомлення: для забезпечення безперешкодного проходження стегосообщенія по каналу зв'язку воно жодним чином не повинно привернути увагу атакуючого.

• Стегосообщеніе повинно бути стійко до спотворень, в тому числі і зловмисним. В процесі передачі зображення (звук або інший контейнер) може зазнавати різні трансформації: зменшуватися або збільшуватися, перетворюватися в інший формат і т. д. Крім того, воно може бути стисло, в тому числі і з використанням алгоритмів стиснення з втратою даних.

• Для збереження цілісності вбудованого повідомлення необхідно використання коду з виправленням помилки.

• Для підвищення надійності вбудовуване повідомлення має бути продубльовано.