Лекция № 3

Матрица доступа

Как известно любая деятельность, в частности деятельность каждого предприятия, – это совокупность множества различных бизнес-процессов между отдельными субъектами, каждый из которых сопровождается той или иной информацией, работа с которой осуществляется в рамках некоторого информационного пространства. Информационное пространство является совокупностью информационных объектов и воздействующих на них субъектов. Каждый из информационных объектов представляет собой некий информационный ресурс, то есть целостный набор данных, объединенных по какому либо признаку (общая тема, способ обработки и т.п.). Субъектами же являются пользователи этих информационных объектов, а именно люди, организации, процессы и т.д. Именно субъекты информационного пространства и рассматриваются ниже.

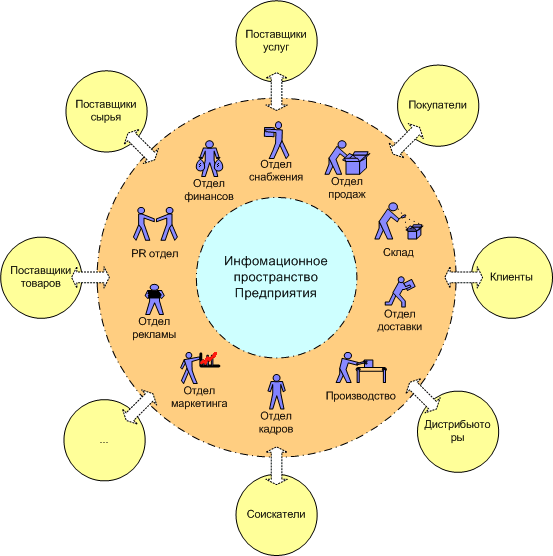

На рисунке 3.1 представлена схема информационного взаимодействия для некоторого типового предприятия.

Рисунок 3.1 - Схема информационного взаимодействия для типового предприятия

На схеме отдел кадров, производство, отдел доставки, склад и другие являются субъектами информационного пространства предприятия. А единицы информации (банки и базы данных, технологии и т. п.) есть объекты этого пространства, посредством их осуществляется связь между субъектами. Само же предприятие выступает в качестве субъекта некоторого внешнего информационного пространства, где помимо него, исходя из приведенной схемы, присутствуют такие субъекты как дистрибьюторы, соискатели, клиенты, покупатели и т.д. Данное предприятие представляет собой сложную структуру и состоит из нескольких тесно взаимодействующих между собой частей: отдельных сотрудников, групп лиц, отделов, подразделений и т.д., каждый из которых выполняет конкретные задачи и цели, поставленные перед ними в рамках общих требований организации.

Каждое подразделение организации вступает в процесс информационного обмена по двум направлениям:

обмен с другими субъектами внутри организации (например, цепочка: отдел продаж – склад – отдел доставки), то есть в рамках информационного пространства предприятия;

обмен с субъектами некоторого внешнего информационного пространства (это могут быть парные взаимоотношения (производители – дистрибьюторы, отдел доставки – клиенты, кадры – соискатели), а могут быть и многоуровневые взаимоотношения).

Предприятие, в свою очередь, как единая структура, между всеми субъектами собственного информационного пространства организует процесс взаимодействия, который оказывает влияние на его деятельность в целом.

Таким образом, исходя из всего вышесказанного, под субъектом информационного пространства будем понимать людей, процессы или средства работы с информацией, выполняющие в информационном пространстве некие активные действия в отношении информационной системы. Процессы и средства как безличные сущности могут выполнять свои действия:

либо от имени пользователей, управляющих ими в данный момент времени, в этом случае они будут рассматриваться неотделимо от человека и его профиля прав и ответственности;

либо как независимые субъекты системы с собственными профилями прав доступа.

Очевидно, что субъекты информационного пространства как его участники наделены некоторыми правами и ответственностями, которые и определяют их возможности при работе с конкретными информационными объектами.

Если рассмотреть задачу формально то, имеется совокупность субъектов и набор объектов. Задача логического управления доступом состоит в том, чтобы для каждой пары "субъект-объект" определить множество допустимых операций (зависящее, быть может, от некоторых дополнительных условий) и контролировать выполнение установленного порядка.

Отношение "субъекты-объекты" можно представить в виде матрицы доступа, в строках которой перечислены права доступа к объектам, в столбцах - субъекты, а в клетках, расположенных на пересечении строк и столбцов записано разрешение или запрещение права доступа. Фрагмент матрицы доступа может выглядеть следующим образом, представленным в таблице 3.1.

Таблица 3.1 – Фрагмент матрицы доступа

Субъект Право |

Администратор сети |

Администратор информационной безопасности |

Пользователь (или Класс пользователей) .... |

Доступ к CD-дискам, DVD-дискам |

|||

Чтение |

+ |

+ |

А1, А2, А3 |

Исполнение |

+ |

+ |

А1, А2 |

Запись |

+ |

+ |

А1 |

Другие внешние устройства |

|||

Сканирование |

+ |

+ |

А1, А2, А3 |

Печать |

+ |

+ |

А1, А2, А3 |

Доступ к БД |

|||

Чтение |

+ |

+ |

А1, А3 |

Исполнение |

+ |

+ |

А1, А3 |

Запись |

+ |

- |

А3 |

Операционная система |

|||

Настройка |

+ |

+ |

- |

Исполнение системных файлов |

+ |

+ |

- |

Изменение личного пароля |

+ |

+ |

А1, А2, А3 |

Прикладное программное обеспечение |

|||

Настройка |

+ |

+ |

- |

Изменение личного пароля |

+ |

+ |

А1, А2, А3 |

Средства защиты информации |

|||

Настройка |

- |

+ |

- |

Изменение личного пароля |

- |

+ |

- |

Пояснения к матрице доступа:

А1 – руководитель предприятия;

А2 – сотрудники службы безопасности;

А3 – сотрудники одного из отделов (например, бухгалтерия).

Помимо матрицы доступа необходимо помнить о том, что каждому субъекту в организации соответствует своя роль. Таким образом, здесь идет речь о ролевом управлении доступом. Суть его в том, что между пользователями и их привилегиями появляются промежуточные сущности – роли. Для каждого пользователя одновременно могут быть активными несколько ролей, каждая из которых дает ему определенные права доступа, представленные на рисунке 3.2.

Рисунок 3.2 – Пример ролевого управления доступом

Таким образом, под ролью субъекта следует понимать набор прав и обязанностей, который можно применить к тому или иному субъекту в зависимости от его функций. Цель политики ролей - унифицировать и упростить делегирование прав субъектов. Можно представить формирование иерархии ролей, начиная с минимума прав (и максимума пользователей), приписываемых роли "сотрудник", с постепенным уточнением состава пользователей и добавлением прав (роли "системный администратор", "бухгалтер" и т.п.), вплоть до роли "руководитель". Показано на рисунке 3.3.

Рисунок 3.3 - Фрагмент иерархии ролей

Для эффективного применения политики ролей важно правильно создать и распределить эти роли, для чего необходимо придерживаться двух основных принципов:

Распределение ответственности

Этот принцип означает, что в системе (пространстве) не должно быть субъекта, который мог бы самостоятельно от начала до конца выполнить операцию, которая может нанести ущерб безопасности. Например, если пользователь А выполняет некую транзакцию, имеющую существенное значение для системы, то она должна вступить в силу только после того, как пользователь Б проверит и подтвердит ее корректность. Таким образом, ни А, ни Б не могут по отдельности произвести данную транзакцию, один может только формировать данные для нее, другой - только авторизовать ее (то есть в данном случае отправить на выполнение), - без этих двух процедур транзакция не будет иметь результата. Если же объективно ряд значимых операций должен выполняться только одним человеком, то результаты его действий должны регистрироваться в журналах, к которым он не имеет доступа на корректировку. Эти журналы должны регулярно анализироваться другим человеком.

Минимизация привилегий

Этот принцип означает, что пользователю предоставляется ровно столько прав, сколько ему необходимо для выполнения работы, т. е. если в обязанности пользователя входит формирование отчетов по всей базе данных, то он должен иметь доступ ко всем данным, но только на чтение. Если пользователь должен выполнять транзакции, изменяющие состояние двух групп объектов, то он должен иметь доступ на модификацию (в зависимости от конкретной задачи, можно, на создание и/или удаление) только к этим двум объектам. Можно возразить, что объективно в информационном пространстве должен присутствовать субъект, имеющий полный доступ ко всем ресурсам, хотя бы для того, чтобы добавлять новых пользователей и наделять их правами на доступ (а значит, и имеющий возможность установить себе полный доступ ко всем информационным субъектам) например, администратор локальной сети.

Вывод:

Составление матрицы необходимо для организации т.к. она наглядно представляет доступ различных сотрудников к защищаемым ресурсам. Матрица доступа является одним из рычагов предотвращения утечки защищаемой информации.