- •Введение

- •1. Организационное обеспечение информационной безопасности

- •1.1. Методы, обеспечивающие безопасность информации

- •1.2. Проблема информационной безопасности

- •1.3. Основные составляющие информационной безопасности

- •1.4. Информация конфиденциального характера

- •1.5. Стратегия информационной безопасности и её цели

- •1.6. Административный уровень информационной безопасности

- •2. Концептуальные положения организационного обеспечения информационной безопасности

- •2.1. Концепции национальной безопасности рф

- •3. Угрозы информационной безопасности на объекте

- •3.1. Виды угроз безопасности

- •3.2. Модель угроз безопасности Меры защиты

- •3.3. Принципы комплексной системы защиты информации

- •3.4. Система обеспечения информационной безопасности

- •Литература

- •3.5. Предпосылки появления угроз

- •3.6. Угрозы безопасности информации и их классификация

- •4. Организация службы безопасности объекта

- •4.1. Концептуальная модель информационной безопасности

- •5. Концепция информационной безопасности

- •6. Овладение конфиденциальной информацией

- •6.1. Уязвимые места в информационной безопасности

- •6.2. Направления обеспечения информационной безопасности

- •6.3. Задачи службы безопасности предприятия

- •6.4. Концепция создания физической защиты важных объектов

- •7. Организационная структура системы обеспечения информационной безопасности

- •8. Основные мероприятия по созданию и обеспечению функционирования комплексной системы защиты

- •9. Система организационно-распорядительных документов по организации комплексной системы защиты информации

- •10. Разработка технико-экономического обоснования создания сфз и комплекса итсо

- •10.1. Правовые основы создания службы безопасности

- •10.2. Структура службы экономической безопасности

- •11. Технология защиты от угроз экономической безопасности

- •11.1. Служба безопасности и проверка контрагентов

- •12 . Подбор сотрудников и работа с кадрами

- •12.1. Обеспечение безопасности коммерческих структур

- •12.2. Организация внутриобъектового режима

- •13. Требования и рекомендации по защите информации

- •13.1. Требования по технической защите информации

- •14. Организация охраны объектов

- •14.1. Контрольно-пропускной режим на предприятии

- •14.2. Подготовка исходных данных

- •14.3. Оборудование пропускных пунктов

- •14.4. Организация пропускного режима

- •15. Организационно-правовые способы нарушения безопасности информации

- •15.1. Цель и задачи защиты информации

- •15.2. Основные направления деятельности по защите информации

- •15.3. Основы организации защиты информации

- •16. Система защиты информации и ее задачи

- •16.1. Организационная система защиты информации

- •1) Координационный Совет по защите информации при полномочном представителе Президента Российской Федерации.

- •2) Управление Государственной технической комиссии при Президенте Российской Федерации.

- •17. Государственная политика и общее руководство деятельностью по защите информации

- •17.1. Направления формирования системы защиты информации

- •17.2. Этапы реализации концепции защиты информации

- •17.3. Финансирование мероприятий по защите информации

- •17.4. Результаты реализации концепции защиты информации

- •Контрольные вопросы к экзамену

- •Стандартизованные термины и их определения

- •1. Основные понятия

- •2. Организация защиты информации

- •Информационное законодательство рф

- •Библиографический список

- •Организационное обеспечение информационной безопасности

- •6 80021, Г. Хабаровск, ул. Серышева, 47.

- •Л.П. Березюк

- •Учебное пособие Хабаровск

6. Овладение конфиденциальной информацией

Отношение объекта (фирма, организация) и субъекта (конкурент, злоумышленник) в информационном процессе с противоположными интересами можно рассматривать с позиции активности в действиях, приводящих к овладению конфиденциальными сведениями.

В этом случае возможны такие ситуации:

владелец (источник) не принимает никаких мер к сохранению конфиденциальной информации, что позволяет злоумышленнику легко получить интересующие его сведения;

источник информации строго соблюдает меры информационной безопасности, тогда злоумышленнику приходится прилагать значительные усилия к осуществлению доступа к охраняемым сведениям, используя для этого всю совокупность способов несанкционированного проникновения: легальное или нелегальное;

промежуточная ситуация – это утечка информации по техническим каналам, при которой источник еще не знает об этом (иначе он принял бы меры защиты), а злоумышленник легко, без особых усилий может их использовать в своих интересах.

Факт получения охраняемых сведений злоумышленниками или конкурентами называют утечкой. Однако одновременно с этим в значительной части законодательных актов, законов, кодексов, официальных материалов используются и такие понятия:

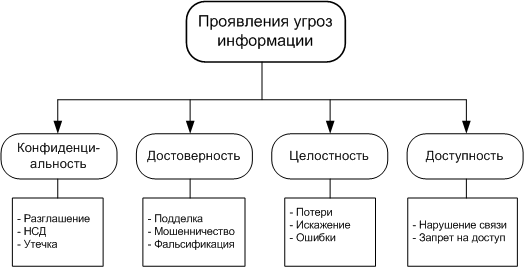

как разглашение сведений и несанкционированный доступ к конфиденциальной информации. Угрозы информации рис. 6.1.

Рис. 6.1. Проявления угроз информации

6.1. Уязвимые места в информационной безопасности

Следующие признаки могут свидетельствовать о наличии уязвимых мест:

Не разработаны положения о защите информации или они не соблюдаются. Не назначен ответственный за информационную безопасность.

Пароли пишутся на компьютерных терминалах, помещаются в общедоступные места, ими делятся с другими, или они появляются на компьютерном экране при их вводе.

Удаленные терминалы и микрокомпьютеры оставляются без присмотра в рабочие и нерабочие часы. Данные отображаются на компьютерных экранах, оставленных без присмотра.

Не существует ограничений на доступ к информации, или на характер ее использования.

Все пользователи имеют доступ ко всей информации и могут использовать все функции системы.

Не ведется системных журналов, и не хранится информация о том, кто и для чего использует компьютер.

Изменения в программы могут вноситься без их предварительного утверждения руководством.

Отсутствует документация или она не позволяет делать следующее: понимать получаемые отчеты и формулы, по которым получаются результаты, модифицировать программы, готовить данные для ввода, исправлять ошибки, производить оценку мер защиты, и понимать сами данные – их источники, формат хранения, взаимосвязи между ними.

Делаются многочисленные попытки войти в систему с неправильными паролями.

Вводимые данные не проверяются на корректность и точность, или при их проверке много данных отвергается из-за ошибок в них, требуется сделать много исправлений в данных, не делается записей в журналах об отвергнутых транзакциях.

Имеют место выходы из строя системы, приносящие большие убытки.Не производился анализ информации, обрабатываемой в компьютере, с целью определения необходимого для нее уровня безопасности.

Мало внимания уделяется информационной безопасности. Хотя политика безопасности и существует, большинство людей считает, что на самом деле она не нужна.

Несанкционированный доступ к источникам конфиденциальной информации

Различные способы:

От инициативного сотрудничества, выражающегося в активном стремлении «продать» секреты, до использования различных средств проникновения к коммерческим секретам.

Для реализации этих действий злоумышленнику приходится часто проникать на объект или создавать вблизи него специальные посты контроля и наблюдения – стационарных или в подвижном варианте, оборудованных самыми современными техническими средствами.

Если исходить из комплексного подхода к обеспечению информационной безопасности, то такое деление ориентирует на защиту информации как от разглашения, так и от утечки по техническим каналам и от несанкционированного доступа к ней со стороны конкурентов и злоумышленников.

Такой подход к классификации действий, способствующих неправомерному овладению конфиденциальной информацией, показывает многогранность угроз и многоаспектность защитных мероприятий, необходимых для обеспечения комплексной информационной безопасности.

С учетом изложенного приведем примеры, способствующие неправомерному овладению конфиденциальной информацией (рис. 6.2):

разглашение (примитивная болтливость сотрудников);

несанкционированный доступ путем подкупа и склонения к сотрудничеству со стороны конкурентов и преступных группировок;

отсутствие на предприятии надлежащего контроля и жестких условий обеспечения информационной безопасности;

традиционный обмен производственным опытом;

бесконтрольное использование информационных систем;

наличие предпосылок возникновения среди сотрудников конфликтных ситуаций.

Рис. 6.2. Конфиденциальная информация

Компьютерным преступником может быть любой.

Типичный компьютерный преступник – это не молодой хакер, использующий телефон и домашний компьютер для получения доступа к большим компьютерам. Типичный компьютерный преступник – это служащий, которому разрешен доступ к системе, нетехническим пользователем которой он является.

Но значительно больший ущерб, около 60 процентов всех потерь наносят ошибки людей и инциденты. Предотвращение компьютерных потерь, как из-за умышленных преступлений, так и из-за неумышленных ошибок, требует знаний в области безопасности.

Опросы, проводимые периодически в США, показывают, что именно служащие, имевшие знания в области компьютерной безопасности, были основной причиной выявления компьютерных преступлений.

Среди форм и методов недобросовестной конкуренции наибольшее распространение имеют следующие:

экономическое подавление:

выражающееся в срыве сделок и иных соглашений, блокировании деятельности предприятия, компрометации предприятия, шантаже руководителей предприятия.

физическое подавление:

ограбления и разбойные нападения на офисы, склады, грузы, угрозы физической расправы над руководителями предприятия и ведущими специалистами, убийства и захват заложников.

информационное воздействие:

подкуп сотрудников, копирование информации,

проникновение в базы данных, продажа конфиденциальных документов, подслушивание телефонных переговоров и переговоров в помещениях, а также ограничение доступа к информации, дезинформация.

финансовое подавление:

включает такие понятия, как инфляция, бюджетный дефицит, коррупция, хищение финансов, мошенничество.

психическое давление:

может выражаться в виде хулиганских выходок, угрозы и шантажа, энергоинформационного воздействия.

Каждому из условий неправомерного овладения конфиденциальной информацией можно поставить в соответствие определенные каналы, определенные способы защитных действий и определенные классы средств защиты или противодействия.

Совокупность определений, способов и средств представляется в виде следующей схемы (рис. 6.3).