- •Введение

- •1. Организационное обеспечение информационной безопасности

- •1.1. Методы, обеспечивающие безопасность информации

- •1.2. Проблема информационной безопасности

- •1.3. Основные составляющие информационной безопасности

- •1.4. Информация конфиденциального характера

- •1.5. Стратегия информационной безопасности и её цели

- •1.6. Административный уровень информационной безопасности

- •2. Концептуальные положения организационного обеспечения информационной безопасности

- •2.1. Концепции национальной безопасности рф

- •3. Угрозы информационной безопасности на объекте

- •3.1. Виды угроз безопасности

- •3.2. Модель угроз безопасности Меры защиты

- •3.3. Принципы комплексной системы защиты информации

- •3.4. Система обеспечения информационной безопасности

- •Литература

- •3.5. Предпосылки появления угроз

- •3.6. Угрозы безопасности информации и их классификация

- •4. Организация службы безопасности объекта

- •4.1. Концептуальная модель информационной безопасности

- •5. Концепция информационной безопасности

- •6. Овладение конфиденциальной информацией

- •6.1. Уязвимые места в информационной безопасности

- •6.2. Направления обеспечения информационной безопасности

- •6.3. Задачи службы безопасности предприятия

- •6.4. Концепция создания физической защиты важных объектов

- •7. Организационная структура системы обеспечения информационной безопасности

- •8. Основные мероприятия по созданию и обеспечению функционирования комплексной системы защиты

- •9. Система организационно-распорядительных документов по организации комплексной системы защиты информации

- •10. Разработка технико-экономического обоснования создания сфз и комплекса итсо

- •10.1. Правовые основы создания службы безопасности

- •10.2. Структура службы экономической безопасности

- •11. Технология защиты от угроз экономической безопасности

- •11.1. Служба безопасности и проверка контрагентов

- •12 . Подбор сотрудников и работа с кадрами

- •12.1. Обеспечение безопасности коммерческих структур

- •12.2. Организация внутриобъектового режима

- •13. Требования и рекомендации по защите информации

- •13.1. Требования по технической защите информации

- •14. Организация охраны объектов

- •14.1. Контрольно-пропускной режим на предприятии

- •14.2. Подготовка исходных данных

- •14.3. Оборудование пропускных пунктов

- •14.4. Организация пропускного режима

- •15. Организационно-правовые способы нарушения безопасности информации

- •15.1. Цель и задачи защиты информации

- •15.2. Основные направления деятельности по защите информации

- •15.3. Основы организации защиты информации

- •16. Система защиты информации и ее задачи

- •16.1. Организационная система защиты информации

- •1) Координационный Совет по защите информации при полномочном представителе Президента Российской Федерации.

- •2) Управление Государственной технической комиссии при Президенте Российской Федерации.

- •17. Государственная политика и общее руководство деятельностью по защите информации

- •17.1. Направления формирования системы защиты информации

- •17.2. Этапы реализации концепции защиты информации

- •17.3. Финансирование мероприятий по защите информации

- •17.4. Результаты реализации концепции защиты информации

- •Контрольные вопросы к экзамену

- •Стандартизованные термины и их определения

- •1. Основные понятия

- •2. Организация защиты информации

- •Информационное законодательство рф

- •Библиографический список

- •Организационное обеспечение информационной безопасности

- •6 80021, Г. Хабаровск, ул. Серышева, 47.

- •Л.П. Березюк

- •Учебное пособие Хабаровск

3.2. Модель угроз безопасности Меры защиты

Описав состав угроз безопасности необходимо решить задачу моделирования их воздействия.

Все угрозы по-разному проявляются в каждой точке объекта защиты. Поэтому необходимо, исходя из обычной логики, оценить в какой точке и какая угроза представляет наибольшую опасность.

Для этого необходимо наложить угрозы безопасности информации на модель объекта защиты, оценить их опасность и методом исключения определить наиболее актуальные для каждой точки объекта и объекта в целом угрозы.

После этого необходимо определить возможные пути реализации угроз (обеспечение физического доступа, реализация НСД и т. д.)

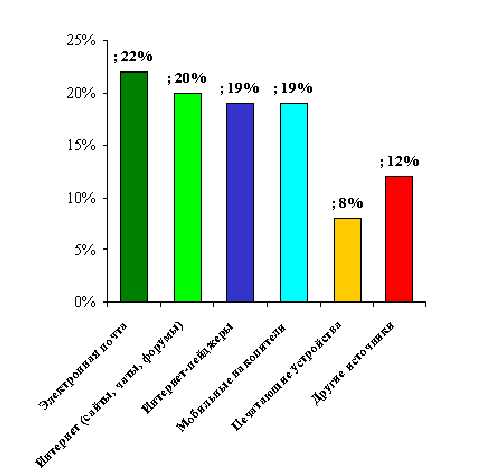

Рис. 3.1. Каналы утечки информации

По результатам оценки определяются наиболее эффективные методы защиты информации с учетом критерия «эффективность – стоимость».

Основными группами методов (способов) защиты информации являются: организационные методы, технические методы, программно-аппаратные.

Существуют четыре уровня защиты

Предотвращение – только авторизованный персонал имеет доступ к информации и технологии;

Обнаружение – обеспечивается раннее обнаружение преступлений и злоупотреблений, даже если механизмы защиты были обойдены;

Ограничение – уменьшается размер потерь, если преступление все-таки произошло несмотря на меры по его предотвращению и обнаружению;

Восстановление – обеспечивается эффективное восстановление информации при наличии документированных и проверенных планов по восстановлению.

Раньше контроль за технологией работы был заботой технических администраторов.

Сегодня контроль за информацией стал обязанностью каждого нетехнического конечного пользователя.

Контроль за информацией требует новых знаний и навыков для группы нетехнических служащих. Хороший контроль за информацией требует понимания возможностей совершения компьютерных преступлений и злоупотреблений, чтобы можно было в дальнейшем предпринять контрмеры против них.

Когда компьютеры впервые появились, они были доступны только небольшому числу людей, которые умели их использовать. Обычно они помещались в специальных помещениях, удаленных территориально от помещений, где работали служащие. Сегодня все изменилось. Компьютерные терминалы и настольные компьютеры используются везде. Компьютерное оборудование стало дружественным к пользователю, поэтому много людей могут быстро и легко научиться тому, как его использовать.

Число служащих в организации, имеющих доступ к компьютерному оборудованию и информационной технологии, постоянно растет.

Доступ к информации больше не ограничивается только узким кругом лиц из верхнего руководства организации.

Этот процесс привел к тому, что произошла «демократизация преступления».

Чем больше людей получало доступ к информационной технологии и компьютерному оборудованию, тем больше возникало возможностей для совершения компьютерных преступлений.

Трудно обобщать, но теперь компьютерным преступником может быть конечный пользователь, не технический служащий и не хакер, а тот, кто не находится на руководящей должности и тот, у кого нет судимостей.

Умный, талантливый сотрудник тот, кто много работает тот, кто не разбирается в компьютерах тот, кого вы подозревали бы в последнюю очередь именно тот, кого вы взяли бы на работу.