5. Настройка журналирования

5.1.Терминология:

Windows Remote Management (WinRM) – это новая удобная служба удаленного управления для Windows Server 2003 R2, Windows Vista и Windows Server 2008

WS-Management – протокол управления веб-службами

Subscription ( подписка) - данная функция позволяет получить все события со всех журналов с множества серверов без использования сторонних продуктов.

5.2. В новой линейке Windows появилась замечательная функция сбора логов с разных серверов и рабочих станций. Это позволяет значительно сократить время на просмотр событий, если у вас несколько систем. То есть, на одном из серверов под управлением Windows Server 2008 мы настраиваем подписку на нужные нам события других компьютеров и просматриваем их в одной консоли. Можно собирать события с систем под управлением Windows Server 2008/Vista, а также, после установки дополнительного софта, и с Wisdows Server 2003.

По умолчанию любая ОС Windows записывает происходящие с ней события в один из 3 стандартных журналов:

приложение;

система;

безопасность.

Журнал приложений

В журнале приложений содержатся данные, относящиеся к работе приложений и программ. Например, программа управления базой данных может зарегистрировать событие о файловой ошибке в журнале приложений. События, регистрируемые в журнале приложений, определяются разработчиками соответствующих приложений.

Журнал системы

Журнал системы содержит события, записываемые системными компонентами Windows. Например, в журнале системы регистрируются сбои при загрузке драйвера или других системных компонентов в процессе загрузки системы. Типы событий, которые регистрируются компонентами системы, определены на уровне операционной системы.

Журнал безопасности

Журнал безопасности содержит такие события, как успешные и неуспешные попытки входа в систему, а также события, относящиеся к использованию ресурсов, такие как создание, открытие и удаление файлов и других объектов. Администраторы могут выбрать события, которые следует заносить в журнал безопасности. Например, если включен аудит входа в систему, сведения обо всех попытках входа в систему заносятся в журнал безопасности.

Запись в журналах «Система» и «Приложение» не может контролироваться системным администратором. События журнала «Безопасность» контролируются локальной политикой (ветка Политика аудита в настройках Политики безопасности).

5.3. Максимальный размер журнала безопасности. Если нам нужно указать максимальный размер определенного журнала для целой группы пользователей, то мы можем упростить себе эту задачу и воспользоваться текущей политикой безопасности. Эта политика безопасности позволяет указывать максимальный размер журнала «Безопасность». Максимальный размер журнала может достигать 4 Гб, но обычно указывают максимальный размер не более 500 Мб. Ограничение размера журнала безопасности может привести к затиранию важных событий, так как по достижению порогового объема, у нас будут удаляться самые старые события, и вместо них будут записываться новые. В нашем случае очистка журнала будет проводиться вручную и затирание важных событий не произойдет. Размеры файлов журнала должны быть кратны 64 КБ. Если введено значение, не кратное 64 КБ, средство просмотра событий установит размер файла журнала, кратный 64 КБ. Обычно, есть смысл увеличивать размер журнала событий только в том случае, если есть необходимость в тщательной обработке событий безопасности и сохранении журнала на протяжении длительного периода времени. По умолчанию в операционной системе Windows 7 и Windows Vista размер журнала безопасности составляет 20 Мб, в Windows Server 2008 и Windows Server 2008 R2 – 128 Мб, для операционных систем Windows Server 2003 – 16 Мб, а Windows XP – 8 Мб.

На основании политики безопасности, было принято решение поднять сервер аудита и собирать на нем централизованную информацию по журналу «Безопасность» со всех серверов. Для того, чтобы можно было проводить мониторинг того, кто и когда заходил в систему, какие сетевые ресурсы открывает пользователь, какие службы запускает, какие исполняемые файлы пытается запустить.

С помощью групповой политики нужно увеличить размер журнала на всех серверах, а так же указать, что при переполнении журнала его очистка будет производиться вручную.

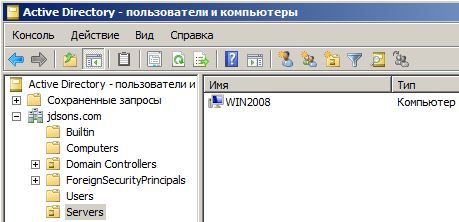

Создадим подразделение, в котором будут размещаться учетные записи серверов (например, подразделение Servers). В этом же подразделении должна размещаться групповая политика, которая будет распространяться только на эти учетные записи (Например групповая политика Servers).

Далее откроем групповую политику, которая будет распространяться на учетные записи серверов(Servers). Потом нужно проследовать по пути: конфигурация компьютера – политики – конфигурация Windows –параметры безопасности – журнал событий.

Выберем политику «Максимальный размер журнала безопасности» .В диалоговом окне «Свойства: Максимальный размер журнала безопасности» установим флажок «Определить следующий параметр политики» и в соответствующем текстовом поле укажем значение в 500мб(524288кб).

Для Windows server 2008 стандартное значение в 128мб. Увеличение журнала необходимо для того, чтобы он быстро не переполнялся. Большее значение не указываем для удобства архивирования и просмотра текущих событий.

Откройте свойства политики «Метод сохранения событий в журнале безопасности». В диалоговом окне свойств политики установите флажок «Определить следующий параметр политики» и выберите значение «Не затирать события (чистка журнала вручную)». Управление журналом укажем «Вручную», т.к. выполнять операции очистки мы будем сами, чтобы не упустить важных событий.

Эти же параметры нужно указать и в групповой политике «Default Domain Controllers Policy», которые будут распространяться на контроллеры домена.

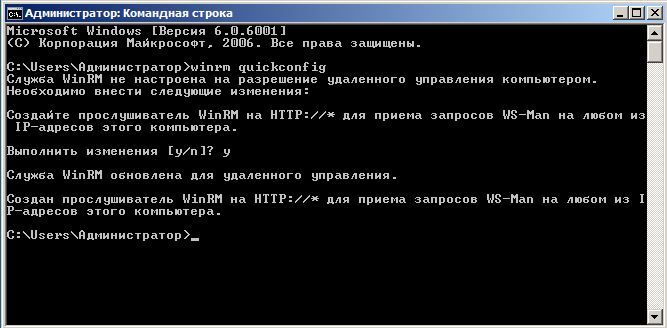

На сервере, с которого будем собирать логи, запустим командную строку от имени администратора и выполним в ней команду winrm quickconfig.

Для того чтобы:

- включить сервис Windows Remote Management (WS-Management) и выставить его на автоматический старт;

- настроить Windows Remote Management HTTP listener;

- создать правило на Windows Firewall, разрешающее входящие подключения Windows Remote Management HTTP (TCP 5986 порт).

После нажатия «y» сразу появятся результаты, отражающие успешность выполнения действий.

В командной строке сервера, который будет собирать логи (сборщик) дать команду wecutil qc. Команда нужна для настройки службы «сборщик событий Windows».

С помощью групповой политики укажем, какой сервер является сборщиком журнальных событий. Открыв групповую политику Servers, проследуем по пути: Конфигурация компьютера – политики – административные шаблоны – компоненты Windows – пересылка событий, откроим свойство политики «Свойство: Настроить адрес сервера, интервал обновления и центр, выдающий сертификат для диспетчера подписки», установим флажок «Включен». Нажмем кнопку «Показать» и укажем полное имя сервера сборщика.

Затем перейдем по пути: конфигурация компьютера – политики – административные шаблоны – компоненты Windows – удаленное управление Windows – служба удаленного управления Windows и откроим свойство политики «Свойсива:Разрешить автоматическую настройку прослушивателей». установим флажок «Включен». В полях «Фильтр IPv4\IPv6» укажем значение «*» для того, чтобы разрешить сообщения с любого IP адреса.

Далее пройдем по пути: конфигурация компьютера – политики – конфигурация Windows – параметры безопасности – группы с ограниченным доступом и добавляем новую группу.

Добавляем группу «Читатели журнальных событий».

И включаем в нее пользователя Администратор и Network Service.

Network Service был добавлен для того, чтобы пересылать логи из журнала «Безопасность».

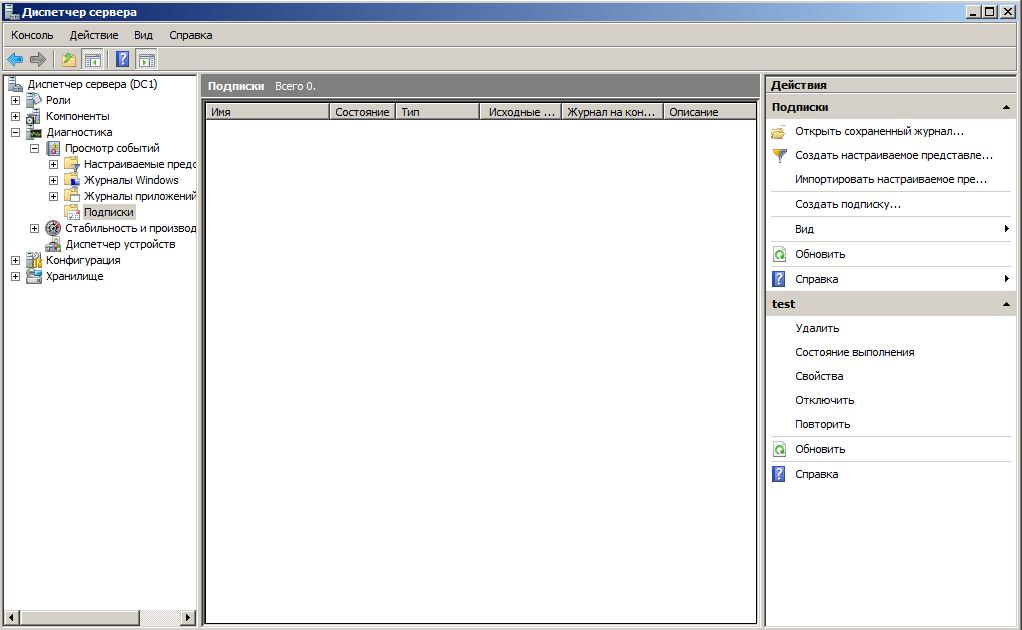

5.4.Теперь создадим подписку. Для этого нужно зайти на «Диспетчер сервера», открыть ветку «Диагностика» - «Просмотр событий» - «Подписки».

Нажав правой кнопкой мыши на «Подписки», выбрать «Создать подписку».

Указываем понятное имя подписки, указываем описание, указываем конечный журнал, в который будут передаваться все события с других серверов. Выберем стандартный журнал «Пересланные события».

Тип подписки — это способ, которым будут собираться данные.

Подписки могут быть нескольких типов:

- Инициировано исходным компьютером — события отправляются источником. Этот тип позволяет создать подписку на компьютере, который будет собирать события с удаленных источников. При этом удаленные компьютеры должны быть настроены при помощи глобальной политики таким образом, чтобы они отправляли свои события в единую точку. Такие подписки могут использоваться для сбора данных, как с доменных машин, так и с машин, не входящих в домен. Для проверки подлинности последних , можно использовать сертификаты.

- Инициировано сборщиком — события собираются целевым компьютером. Зная список систем, с которых будем собирать события, настроим компьютер для сбора данных с систем, входящих в домен. При этом сборщик будет самостоятельно опрашивать нужные системы, и собирать с них данные. Этот тип подписки применим только в рамках домена.

Т.к. все сервера являются доменными, то выберем тип «Инициировано сборщиком».

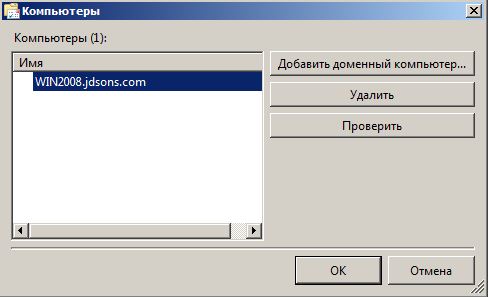

В параметрах «Инициировано сборщиком», нажав на кнопку «Выбрать компьютеры», указываем сервера, с которых будет собираться информация по журналу «Безопасность».

Нажав кнопку «Выбрать события», выбираем события, которые будут пересылаться на сборщик, а так же журнал событий, который мы хотим передать (в нашем случае журнал «Безопасность»).

В дополнительных настройках укажем пользователя, который имеет право на чтение журналов, так же выберем протокол, по которому будут передаваться данные. У нас транспорт HTTP, но не смотря на это данные передаются в зашифрованном виде.

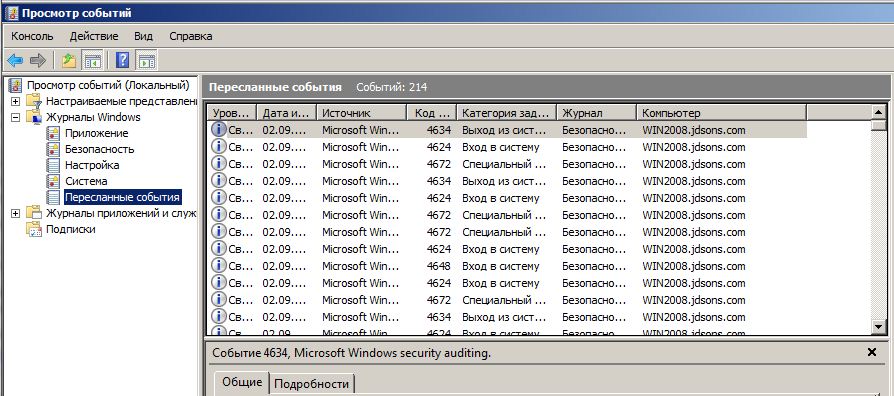

Далее в журнале «Пересланные события» должны появиться логи.

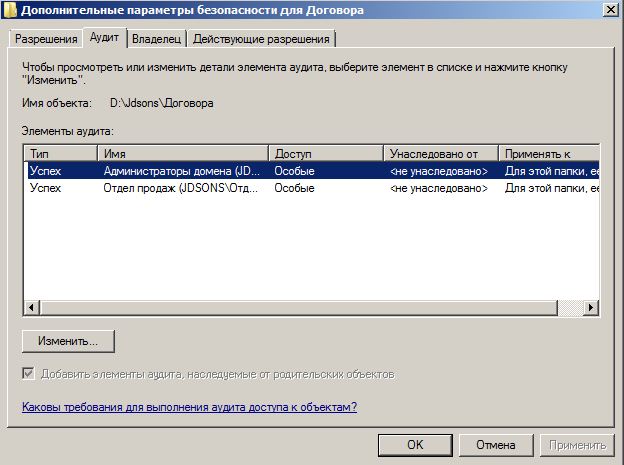

5.5.Так же нам нужно вести аудит по общедоступной папке «Договора». Т.к. операции с документами, которыми будут оперировать в этой папке важны, то и знание того, что и когда было создано или удалено нам тоже важно.

Зайдя в настройки папки, переходим на вкладку «Безопасность», выбираем «Дополнительно» и переходим на вкладку «Аудит». Выбираем группы пользователей, которые имеют доступ к папке и могут выполнять в ней операции создания или удаления объектов.