- •Безопасность вычислительных систем и сетей Учебное пособие

- •Раздел 1. Проектирование и оценка эффективности системы защиты информации 7

- •1.1. Основные понятия и базовые требования к средству защиты информации 7

- •Раздел 2. Проектирование системы защиты персональных данных 52

- •Раздел 3. Основополагающие методы обеспечения информационной безопасности 76

- •3.3. Разграничение доступа к ресурсам 98

- •3.4. Контроль целостности и аудит 163

- •3.5. Защита сети 168

- •3.6. Выводы по разделу 3 182

- •Раздел 1. Проектирование и оценка эффективности системы защиты информации

- •1.1. Основные понятия и базовые требования к средству защиты информации

- •1.1.1. Функциональная безопасность системного средства

- •1.1.1.1. Чем определяются требования к средствам защиты информации

- •1.1.1.2. Требования к достаточности набора механизмов защиты информации

- •1.1.1.2.1. Требования к защите конфиденциальной информации (к классу защищенности 1г)

- •1.1.1.2.2. Требования к защите секретной информации (к классу защищенности 1в)

- •1.1.1.3. Требования к корректности реализации механизмов защиты информации

- •1.1.2. Эксплуатационная безопасность системного средства

- •1.1.2.1. Основы теории надежности систем защиты информации. Основные понятия и определения

- •1.1.2.2. Оценка эксплуатационной безопасности современных ос

- •1.2. Построение системы защиты информации на основе выполения требований к достаточности набора механизмов защиты и корректности их реализации

- •1.3. Общий подход к проектированию системы защиты на основе оценки рисков

- •1.3.1. Общий подход к оценке эффективности системы защиты

- •1.3.2. Способы задания исходных параметров для оценки защищенности

- •1.3.3. Особенности проектирования системы защиты на основе оценки рисков

- •1.3.4. Применение метода последовательного выбора уступок

- •1.3.5. Проектирование системы защиты с избыточным функционалом системы защиты

- •1.4. Выводы по разделу 1.

- •Раздел 2. Проектирование системы защиты персональных данных

- •2.1. Основополагающие документы по защите персональных данных

- •2.2. Классификация испДн

- •2.3. Методика определения актуальных угроз

- •2.3.1 Порядок определения исходной безопасности испДн

- •2.3.2 Порядок определения актуальных угроз безопасности пДн из исходного множества угроз

- •2.3.3. Пример построения модели угроз безопасности пДн и определения актуальных угроз

- •2.4. Выводы по разделу 2.

- •Раздел 3. Основополагающие методы обеспечения информационной безопасности

- •3.1. Общая классификация методов защиты

- •3.2. Идентификация и аутентификация

- •3.2.1. Идентификация и аутентификация субъектов доступа

- •3.2.1.1. Идентификация и аутентификации субъекта доступа «пользователь»

- •3.2.1.1.1. Идентификация и аутентификации пользователя при входе в систему

- •2.2.1.1.2. Идентификация и аутентификации пользователя при доступе к ресурсам

- •3.2.1.2. Идентификация и аутентификации субъекта доступа «процесс»

- •3.2.2. Идентификация и аутентификация объектов доступа

- •3.2.2.1. Идентификация и аутентификация устройств

- •3.2.2.2. Идентификация и аутентификация файловых объектов

- •3.2.2.3. Идентификация и аутентификация сообщений, передаваемых по сети

- •3.3. Разграничение доступа к ресурсам

- •3.3.1. Общие положения

- •3.3.2. Определение и классификация задач, решаемых механизмами управления доступом к ресурсам

- •При функционировании защищаемого объекта в составе лвс дополнительно:

- •3.3.3. Требования к корректности решения задачи управления доступом

- •3.3.3.1. Каноническая модель управления доступом. Условие корректности механизма управления доступом

- •3.3.3.2. Понятие и классификация каналов взаимодействия субъектов доступа. Модели управления доступом с взаимодействием субъектов доступа.

- •3.3.3.3. Классификация методов управления виртуальными каналами взаимодействия субъектов доступа

- •2. В общем случае различие моделей управления доступом базируется на отличиях способов реализации канала взаимодействия субъектов доступа и методах управления им

- •3.3.4. Классификация механизмов управления доступом. Дискреционный и мандатный механизмы управления доступом

- •3.3.5. Разметка иерархических объектов доступа

- •3.3.6. Разграничения доступа для субъекта «процесс»

- •3.3.7. Разграничение доступа к объекту «процесс». Механизм обеспечения замкнутости программной среды

- •3.3.7.1. Механизм обеспечения замкнутости программной среды заданием пользователям списков исполняемых файлов

- •3.3.7.2. Механизм обеспечения замкнутости программной среды заданием пользователям каталогов с исполняемыми файлами, разрешенных на запуск

- •3.3.7.3. Расширение функциональных возможностей механизма обеспечения замкнутости программной среды

- •3.3.8. Управление доступом к каталогам, не разделяемым системой и приложениями

- •3.3.9. Ролевая модель разграничения доступа к ресурсам

- •3.3.10. Разделительная политика доступа к ресурсам. Сессионный контроль доступа

- •3.4. Контроль целостности и аудит

- •3.4.1. Контроль целостности

- •3.4.2. Аудит

- •3.5. Защита сети

- •3.5.1. Задача и способ защиты информации, обрабатываемой в составе лвс. Системный подход к проектированию системы защиты компьютерной информации в составе лвс

- •3.5.2. Задача и способ защиты доступа в сеть

- •5.5.2.1. Трансляция сетевых адресов и портов

- •3.5.2.2. Межсетевое экранирование

- •3.6. Выводы по разделу 3

2.2.1.1.2. Идентификация и аутентификации пользователя при доступе к ресурсам

Как отмечалось ранее, система предоставляет разработчикам приложений сервисы олицетворения. Сервис олицетворения (impersonation) предоставляет возможность отдельному потоку выполняться в контексте защиты, отличном от контекста защиты процесса, его запустившего, т.е. запросить олицетворить себя с правами другого пользователя, в результате - действовать от лица другого пользователя. Как следствие, именно на этом этапе и возникают вопросы корректности идентификации и аутентификации пользователя при запросе доступа к ресурсам, а задача идентификации и аутентификации пользователей при запросах на доступ сводится к контролю корректности олицетворения (если оно имело место).

В общем виде решение задачи защиты состоит в следующем. При запросе доступа к ресурсу должны выявляться факты произошедшего олицетворения (соответственно, субъектом доступа здесь выступает процесс, для которого анализируется наличие олицетворяющего маркера доступа) и проверяться их корректность в соответствии с заданными разрешениями (запретами), что проиллюстрировано на рис.3.6. Очевидно, что проверка прав субъекта доступа к ресурсу должна осуществляться уже после проверки корректности его идентификации.

Рис.3.6. Укрупненный алгоритм идентификации и аутентификации при запросе доступа к ресурсу

Как отмечали, в качестве субъекта доступа выступает процесс (в том числе, это обусловливается и тем, что различные процессы (приложения) могут затребовать и различных правил разрешенных (запрещенных) олицетворений, что невозможно обеспечить, если в качестве субъекта доступа принять пользователя - учетную запись).

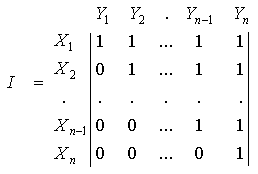

Определим основополагающее правило, задающее в общем случае условие корректности олицетворения, при этом учтем, что атаки на сервисы олицетворения предполагают несанкционированное повышение привилегий (прав) при доступе к ресурсам.. Для этого обозначим: Ixy — олицетворение потока с исходным идентификатором доступа x и олицетворяющим идентификатором доступа y. Представим Ixy в виде матрицы олицетворения I, отображающей варианты заимствования прав. Введем следующие обозначения. Пусть множество C = {C1…Cn} — линейно упорядоченное множество субъектов доступа. В качестве субъекта доступа Сk, k = 1…n рассматривается как отдельный субъект, так и группа субъектов, обладающих одинаковыми правами доступа. Введем следующую иерархию субъектов доступа: чем меньше порядковый номер (идентификатор) k субъекта, тем большими полномочиями он обладает. Обозначим Xk — исходный идентификатор субъекта доступа Ck, Yk — олицетворяющий идентификатор субъекта доступа Ck.

При

данных обозначениях, модель управления

олицетворением контекстов защиты

формально может быть описана следующим

образом: элемент (Iij)

матрицы олицетворения I

назначается следующим образом: Iij

= 1, если

![]() ;

Iij

= 0, если

;

Iij

= 0, если

![]() ;

где i

– порядковый номер исходного идентификатора

субъекта доступа (номер строки в матрице

олицетворения), j

– порядковый номер олицетворяющего

идентификатора субъекта доступа (номер

столбца в матрице олицетворения). Т.е.

разрешенными (корректными) считаются

олицетворения, не приводящие к повышению

привилегий (прав) субъекта доступа.

;

где i

– порядковый номер исходного идентификатора

субъекта доступа (номер строки в матрице

олицетворения), j

– порядковый номер олицетворяющего

идентификатора субъекта доступа (номер

столбца в матрице олицетворения). Т.е.

разрешенными (корректными) считаются

олицетворения, не приводящие к повышению

привилегий (прав) субъекта доступа.

Таким

образом, основное правило корректности

олицетворения состоит в следующем:

Смена идентификатора доступа считается

корректной, если субъект доступа,

описываемый исходным идентификатором

доступа, обладает большими или равными

полномочиями по отношению к субъекту

доступа, описываемому олицетворяющим

(целевым) идентификатором доступа (Ixy,

![]() ).

).

Дополнительные функциональные возможности данного механизма защиты связаны с контролем сервисов олицетворения для системных процессов. Так, например, если запретить для процесса winlogon олицетворение пользователя System c каким-либо пользователем, то вход этого пользователя в систему будет невозможен, что следует из сземы, представленной на рис.3.2.

Вывод. Задача идентификации субъекта доступа «пользователь» при доступе к ресурсам решается отдельным механизмом защиты – механизмом контроля сервисов олицетворения.