- •1. Представление информации в эвм

- •2. Двоичная система счисления

- •Тема 3. История развития эвм (поколения вычислительных машин, классы вычислительных машин и их основные характеристики).

- •1. Поколения эвм.

- •2. Классы вычислительных машин и их основные характеристики

- •Тема 4. Понятие и основные виды архитектуры эвм (архитектура и принципы архитектуры Дж.Фон Неймана)

- •1. Принципы архитектуры эвм Дж. Фон Неймана.

- •1. Структурная схема пк

- •5.Уровни памяти компьютера :микропроцессорная, основная, внешняя

- •7.Системы мультимедиа

- •Тема 6. Классификация программного обеспечения (понятие системного и прикладного по, операционные системы, служебное (сервисное) по, файловая структура операционной системы, операции с файлами.

- •1. Классификация программного обеспечения компьютеров

- •2. Операционная система: назначение, основные принципы организации

- •4. Операции с файлами.

- •Операции, связанные с открытием файла

- •Операции, не связанные с открытием файла

- •4. Текстовый процессор ms Word.

- •Тема 9. Технологии обработки графической инф-ии (представление графической инф-ии в эвм, виды компьютерной графики, типы графических файлов, примеры графических редакторов).

- •4.Примеры графических редакторов.

- •Тема 10. Технологии создания и обработки мультимедийных презентаций (обзор возможностей электронных презентаций, оформление слайдов, эффекты анимации).

- •1. Обзор возможностей электронных презентаций

- •2. Оформление слайдов

- •3. Анимация текста и объектов

- •4. Объекты реляционной субд.

- •Тема 12. Моделирование как метод познания (классификация и формы представления моделей, абстрагирование).

- •4.Информационная модель объекта

- •1.Понятие и свойства ит

4.Информационная модель объекта

Информационная модель объекта — это модель, представленная в виде инфо, описывающей существенные для данного рассмотрения параметры и переменные величины объекта, связи между ними, входы и выходы объекта и позволяющая путем подачи на модель инфо об изменениях входных величин моделировать возможные состояния объекта. Инфое модели одного и того же объекта, предназначенные для разных целей, могут быть совершенно разными.Построение информационной модели требует представления сущностей таблицами, а атрибутов сущностей — столбцами таблиц.Конструкции в информационной модели должны быть реализуемы в выбранной СУБД. Процесс построения информационной модели состоит из следующих шагов: определение сущностей, определение зависимостей между сущностями, задание первичных и альтернативных ключей, определение атрибутов сущностей, приведение модели к требуемому уровню нормальной формы (для реляционной модели данных).

В классической теории БД представление и обработка данных в СУБД включает в себя три аспекта:структуры — методы описания типов и логических структур данных;манипуляции — методы манипулирования данными;целостности — методы описания и поддержки целостности базы данных.Аспект структуры определяет, что из себя логически представляет база данных, аспект целостности характеризует средства описаний корректных состояний БД, а аспект манипуляции — способы перехода между состояниями БД и способы извлечения данных из БД.Таким образом, каждая СУБД строится на основе некоторой явной или неявной модели данных. Все СУБД, построенные на одной и той же модели данных, относят к одному типу. Основой любой БД является реализованная в ней модель данных.С помощью модели данных могут быть представлены объекты предметной области и существующие между ними связи.Модели данных принято делить на физические и логические. Физ связан с возможностью хранения данных, лог предназначены для представлении структур данных, используемых в приложениях.три уровня представления данных:концептуальный;

внешний;внутренний.Концептуальная и внешняя модели данных соответствуют логическому, внутренняя модель — физическому представлениям данных.Разновидностями логических моделей данных являются иерархическая, сетевая и реляционная.Иерархическая модель данных представляет инфо отображения объектов реального мира — сущности и их связи в виде ориентированного графа или дерева. Основ. понятия: уровень, элемент или узел и связь. Узел — это совокупность атрибутов, описывающих некоторый объект. На схеме иерархического дерева узлы представляются вершинами графа. Каждый узел на более низком уровне связан только с одним узлом, находящимся на более высоком уровне Иерархическое дерево имеет только одну вершину (корень дерена), не подчиненную никакой другой вершине и находящуюся на самом верхнем уровне. Зависимые (подчиненные) узлы находятся на втором, третьем уровнях. Число деревьев в БД определяется числом корневых записей.К каждой записи БД существует только один (иерархический) путь от корневой записи.В иерархической модели данных автоматически поддерживается целостность ссылок между предками и потомками. Сетевая модель организации данных является расширением иерархической модели. В иерархических структурах запись-«потомок» должна иметь только одного «предка». В сетевой структуре данных «потомок» может иметь любое число «предков»Реляционная модель ориентирована на организацию данных в виде двумерных таблиц. Реляционная таблица представляет собой двумерный массив и обладает следующими свойствами:

каждый элемент таблицы — один элемент данных;все столбцы в таблице однородные, т.е. все элементы в столбце имеют одинаковый тип (числовой, символьный или др.) и длину;каждый столбец имеет уникальное имя;одинаковые строки в таблице отсутствуют;порядок следования строк и столбцов может быть пройм вольным.Отношения представлены в виде таблиц, строки которых соответствуют кортежам или записям, а столбцы — атрибутам отношений, доменам, полям.

Поле, каждое значение которого однозначно определяет соответствующую запись, называется простым ключом. Если записи однозначно определяются значениями нескольких полей, то такая таблица БД имеет составной ключ.

Чтобы связать две реляционные таблицы, необходимо ключ первой таблицы ввести в состав ключа второй таблицы или ввести в структуру первой таблицы внешний ключ — ключ второй таблицы.В реляционной модели данных фиксируются два базовых требования целостности, которые должны поддерживаться в любой реляционной СУБД. Первое требование называется требованием целостности сущностей, которое состоит в том, что любой кортеж любого отношения должен быть отличим от любого другого кортежа этого отношения, т.е. любое отношение должно содержать первичный ключ.

Второе требование называется требованием целостности по ссылкам и состоит в том, что для каждого значения внешнего ключа в отношении, на которое ведет ссылка, должен найтись кортеж с таким же значением первичного ключа либо значение внешнего ключа должно быть неопределенным.В качестве операторов манипулирования данными в реляционных моделях используются операторы языка структурированных запросов SQL.

5.Виды моделирования с использованием ЭВМ.Модель предметной области — это записанные знания об объектах реального мира, которыми необходимо управлять наиболее рациональным образом. Эти знания могут быть представлены как в чисто текстовом виде, так и с использованием методологий структурного функционального моделирования — SADT, IDEF0, IDEF3, методологий и стандартов описания состава, структуры и взаимосвязей используемой в деятельности предприятия информации. Логическая модель данных описывает понятия предметной области и их взаимосвязи и является прототипом будущей БД. Логическая модель разрабатывается в терминах информационных понятий, но без какой-либо ориентации на конкретную СУБД. Наиболее широко используемым средством разработки логических моделей баз данных являются диаграммы «сущность — связь». Следует заметить, что логическая модель данных, представленная ER-диаграммами, в принципе, может быть преобразована как в реляционную модель данных, так и в иерархическую, сетевую.Физическая модель данных строится на базе логической модели и описывает данные уже средствами конкретной СУБД. Отношения, разработанные на стадии логического моделирования, преобразуются в таблицы, атрибуты в столбцы, домены в типы данных, принятые в выбранной конкретной СУБД. На этапах логического и физического моделирования, как правило, используется стандарт IDEF1X и case-средства ERWin или SmartER. Указанные инструментальные средства проектирования поддерживают несколько десятков наиболее популярных СУБД. Результатом физического моделирования является генерация программного кода БД на соответствующем выбранной СУБД диалекте структурированного языка запросов SQL.Процесс выполнения моделирования целесообразно разбивать на фазы, каждая из которых должна заканчиваться конкретным измеряемым результатом:фаза 0 — установление предмета исследования и границ модели;фаза 1 — определение классов сущностей;

фаза 2 — определение классов отношений, существующих между установленными на предыдущей фазе классами сущностей;фаза 3 — определение классов ключей для каждого класса сущностей и каждого класса атрибутов, который используется классом ключей;фаза 4—распределение неключевых классов атрибутов по классам сущностей и полное описание таких классов атрибутов.Создание информационной модели представляется циклическим итерационным процессом, состоящим из сбора данных, построения на их основе модели, устранения замечаний рецензентов. разработчик модели может неоднократно возвращаться на предыдущие фазы проектирования, чтобы внести изменения, уточнения и дополнения. Информационная модель должна пройти комплексную проверку, прежде чем на основании ее анализа будут делаться выводы и приниматься решения.

Тема 14. Сетевые технологии обработки данных (понятие коммуникации и телекоммуникации, коммуникационный канал, его виды и характеристики, компоненты вычислительных сетей – сервер, рабочая станция, коммутатор, маршрутизатор).

1.Коммуникация – общение, обмен мыслями, сведениями, идеями; передача того или иного содержания от одного сознания к другому посредством знаков, зафиксированных на материальных носителях. Коммуникация представляет собой социальный процесс, отражающий общественную структуру и выполняющий в ней связующую функцию.

Коммуникация представляет сложный процесс, который может быть описан с различных сторон. В лит-ре приводится множество определений, авторы которых рассматривают коммуникацию как: процесс; канал связи; услугу; функцию; систему.

Таким образом, коммуникацию можно представить как взаимодействие между экономическими агентами (субъектами), опосредованное некоторым объектом (сообщением), поэтому коммуникация целесообразна и включает в себя перемещение материи и сообщений.

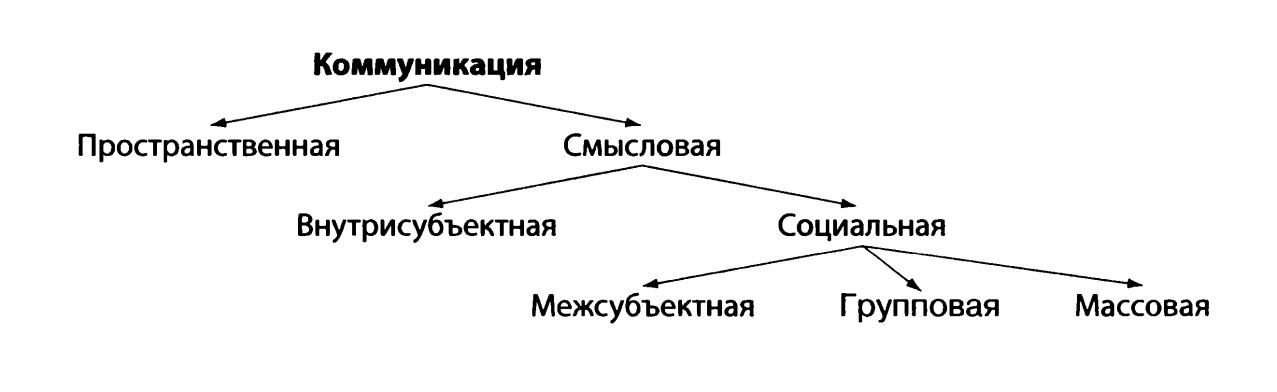

Различают следующие типы коммуникаций:

Пространственная (транспортная) и смысловая (семантическая) которая подразделяется на:

Внутреннюю (внутри субъектную) и внешнюю (социальную)

Социальная коммуникация может быть описана на трех уровнях : массовом , групповом и межсубъектом ( последний два уровня описания представляют интерес для микроэкономики)

Модели коммуникации:

1.

Линейная как процесс взаимодействия

двух экономических субъектов (агентов).

При рассмотрении этой модели выделяют

ее составные части: передающую –

коммуникант (субъект, агент, передатчик);

передаваемую – объект; принимающую –

реципиент (субъект, агент, применик).

![]()

2. Системная модель рассматривается как коммуникационный процесс в виде равноправного диалога. Наряду с коммуникационными процессами, ведующую роль в такой модели начинают играть информационные взаимодействия. Она имеет след. части: передающая – коммуникант; передаваемая – сообщение; канал – путь физ.передачи сообщения; принимающая – реципиент.

Телекоммуникация – комплекс технических средств, предназначенных для передачи информации на расстояние. Информация поступает в самых разнообразных видах: как цифровые сигналы, звуки, печатные слова или изображения. Пересылка выполняется посредством телеграфа, телефона и радио, по проводам или радиоволнам; иногда эти способы комбинируются. Есть два основных вида сообщений: цифровые сигналы, в которых сообщение превращается в ряд кодированных импульсов, а затем посылается (как в азбуке морзе), и аналоговые сигналы, когда сообщение, например, голосовая речь, непосредственно превращается в серию передаваемых электрических импульсов, в волновой форме аналогичных модуляциям исходного сообщения.

2. Коммуникационный канал. Наличие КК – обязательное условие любой коммуникационной деятельности. КК обеспечивает движение материальной формы сообщения в физическом пространстве и является материально-техническим средством.

Различают естественные и искусственные КК и средства. Естественные КК присущи человеку и обеспечивают передачу информации на вербальном (речевом) и невербальном (эмоциональном) уровнях. Искусственные КК используются тогда, когда два агента лишены информационного взаимодействия через непосредственный контакт, и делятся на устную , документальную , электронную и их комбинации.

Рассмотрение сущности управления коммуникацией предполагает представлять объект и субъект управления как целостную единственную систему. Такой методологический подход предусматривает два вида управления: управление средствами коммуникации и управление людьми, участвующими в осуществлении коммуникаций.

Управление коммуникациями – это управление взаимоотношениями между людьми, кот. в самих коммуникациях управляют средствами коммуникаций. Управление процессов коммуникаций – это комплекс воздействий на средства коммуникаций и работников, осуществляющих этот процесс с помощью средств.

Источников и приемников инф-ии, как правило, выступает человек. Человек воспринимает окружающий его мир посредством 5 органов чувств: зрение (более 85%); слух (10%); осязание, обоняние и вкус (5%).

Виды КК:

-Слуховой

КК.

Требования к каналам передачи слуховой

информации определяются строением и

физиологическими особенностями

человеческого уха. Механическая система

(перепонка молоточек

наковаленка)

обладает диапазоном частот, кот. может

пропускать через себя без искажения,

порогом слышимости и возможностью

распознавания сигнала на фоне помех.

молоточек

наковаленка)

обладает диапазоном частот, кот. может

пропускать через себя без искажения,

порогом слышимости и возможностью

распознавания сигнала на фоне помех.

-Зрительный КК (статический). Важной особенностью, которую необходимо учитывать при передаче зрительной информации по одномерному каналу связи, является ее двумерность. В связи с этим для передачи необходимо преобразовать двумерное изображение к одномерному сигналу. Наилучший способ такого преобразования является растровое преобразование.

Все изображения разбивается на строки таким образом ,чтобы начало следующей строки прикреплялось к концу предыдущей. Полученный таким образом одномерный сигнал направляется в канал передачи. Затем на приемном конце канала сигнал разбивается на строки и формируется двумерное изображение (фототелеграфный аппарат).

-Зрительный КК (динамический). Занимают большую часть. Запись и хранение осуществляется исходя из особенностей их восприятия человеческим глазом. Человеческий глаз (мозг) воспринимает движущиеся изображения как непрерывные, если скорость их показа не менее 24 кадров в секунду. Наиб. распространенным стандартом явл. телевизионный стандарт.

Критерии оценки качества КК при передаче аналоговой инф-ии: частотный диапазон (интервал частот, описывается нижней и верхней границей): динамический диапазон канала передачи (разница между максимально допустимым и минимально различным уровнем входного или выходного сигнала системы); соотношение сигнал/шум (десятичный логарифм отношения мощности звука полезного сигнала к мощности звука помехи, измеряется в децибелах); децибел (единица измерения двух величин).

Критерии оценки качества КК при передаче дискретной инф-ии. При передаче по аналоговому каналу связи дискретного сигнала в виде прямоугольных импульсов для точного их воспроизведения на приемной стороне необходимо иметь канал с бесконечным диапазоном частот. Поэтому при ограниченных частотных диапазонов осуществляют модулирование дискретного сигнала 2 различными частотами (телефонный аппарат).

3. Компоненты вычислительных сетей.

Сервер в сетевой среде выделен для выполнения конкретной задачи при поддержке других компьютеров в сети. Один сервер может выполнять множество необходимых задач либо для конкретных задач выделяются отдельные серверы.

2 значения: 1. элемент аппаратуры, представляющий совместное используемый сервис в сетевой среде. 2.программный компонент, представляющий общий функциональный сервис с сетевой среде.

Наиб. распространенные типы серверов: файловые, печати, приложений, сообщений без данных.

Файловые серверы представляют собой средства, позволяющие пользователям сети совместно работать с файлами. Серверы печати предоставляют средства совместного использования ресурсов принтера. Серверы сообщений предоставляют средства обмен а сообщениями, использующие разные методы коммуникаций.

Коммутатор-устройство, предназначенное для соединения нескольких узлов компьютерной сети в пределах одного или нескольких сегментов сети. В отличие от концентратора, который распространяет трафик от одного подключенного устройства ко всем остальным, коммутатор передаёт данные только непосредственно получателю, исключение составляет широковещательный трафик всем узлам сети. Это повышает производительность и безопасность сети, избавляя остальные сегменты сети от необходимости (и возможности) обрабатывать данные, которые им не предназначались.

Маршрутизатор— специализированный сетевой компьютер, имеющий минимум два сетевых интерфейса и пересылающий пакеты данных между различными сегментами сети, принимающий решения о пересылке на основании информации о топологии сети и определённых правил, заданных администратором.

Маршрутизаторы делятся на программные и аппаратные. Маршрутизатор работает на более высоком «сетевом» уровне 3 сетевой модели OSI, нежели коммутатор и сетевой мост.

Рабочая станция обозначают стационарный компьютер в составе локальной вычислительной сети (ЛВС) по отношению к серверу. (В локальных сетях компьютеры подразделяются на рабочие станции и серверы.

Тема 15. Принципы организации и основные топологии вычислительных сетей (локальные и глобальные сети ЭВМ, модель взаимодействия открытых сетей OSI, архитектура компьютерных сетей, шинная, кольцевая и звездообразная топологии).

1. Локальные и глобальные сети ЭВМ. Иформационно-вычислительная сеть представляет собой систему компьютеров, объединенных каналами передачи данных. Основное назначение ИВС – обеспечение эффективного предоставления различных информационно-вычислительных услуг пользователям сети посредством организации удобного и надежного доступа к ресурсам, распределенным в этой сети. Задачи ИВС: хранение данных; обработка данных; организация доступа пользователей к данным; передача данных и результатов обработки данных пользователям.

ИВС, в зависимости от территории, ими охватываемой, подразделяются на: локальные, региональные и глобальные.

Локальной называется сеть, абоненты которой находятся на небольшом расстоянии друг от друга. Обычно ЛВС «привязана» к конкретному объекту, различают локальные сети предприятий, фирм, банков, офисов и т. д. ЛВС могут использовать и технологии глобальной сети Интернет, входить в состав корпоративной сети.

Региональные сети связывают абонентов города, района, области или даже небольшой страны. Обычно расстояния между абонентами региональной ИВС составляют десятки—сотни километров.

Глобальные сети объединяют абонентов, удаленных друг от друга на значительное расстояние, часто находящихся в различных странах или на разных континентах. Взаимодействие между абонентами такой сети может осуществляться на базе телефонных линий связи, систем радиосвязи и даже спутниковой связи.

Объединение глобальных, региональных и локальных вычислительных сетей позволяет создавать многосетевые иерархии. Они обеспечивают мощные, эффективные системы обработки огромных информационных массивов и доступ к неограниченным информационным ресурсам. Локальные вычислительные сети могут входить как компоненты в состав региональной сети, региональные сети — объединяться в составе глобальной сети и, наконец, глобальные сети могут также образовывать сложные структуры. Именно такая структура принята в наиболее известной и популярной сейчас всемирной суперглобальной информационной сети Интернет.

2. Модель взаимодействия открытых сетей OSI. В настоящее время взаимодействие в компьютерных сетях описывается с помощью модели взаимодействия открытый систем. Модель OSI была разработана Международной организацией по стандартизации как руководство для разработки стандартов, позволяющих осуществлять обмен данными с использованием разнородных компьютерных устройств.

Управление такими сложными, использующим многочисленную и разнообразную аппаратуру процессом, как передача и обработка данных в разветвленной сети, требует формализации и стандартизации процедур: выделение и освобождение ресурсов компьютеров и системы телекоммуникации; установления и разъединения соединений; маршрутизации, согласования, преобразования и передачи данных; контроля правильности передачи; исправление ошибок и т.д. Указанные задачи решаются с помощью системы протоколов и стандартов, регламентирующих нормализованные процедуры взаимодействия элементов сети при установлении связи и передаче данных. Протокол – это набор правил и методов взаимодействия объектов вычислительной сети, охватывающей основные процедуры, алгоритмы и форматы взаимодействия, обеспечивающий корректность согласования, преобразования и передачи данных в сети. Реализацией протокольных процедур обычно управляют специальные программы, реже аппаратные средства.

3. Архитектура компьютерных сетей.

Физический уровень обеспечивает линию связи для передачи данных между узлами сети, определяет электрические, механические и функциональные параметры для физической связи в системах. Он выполняет след. функции: устанавливает и разъединяет физические соединения; передает последовательность сигналов; прослушивает в нужных случаях каналы; выполняет идентификацию каналов; оповещает о появлении неисправностей и отказов.

Уровень управления линией передачи данных (канальный уровень) формирует из данных кадры, кот. являются блоками данных, содержащими дополнительную управляющую инф-ию. Функции: организация канальных соединений и идентификация их портов; передача блоков данных; обнаружение и исправление ошибок; управление потоками данных; обеспечение прозрачности логических каналов.

Сетевой уровень устанавливает связь в вычислительной сети между двумя узлами. Соединение происходит благодаря функциям маршрутизации (процесс выбора маршрута передачи данных в сети). Задача – создание виртуальных каналов, проходящих через коммуникационную сеть. Функции: создание сетевых соединений и идентификация их портов; обнаружение и исправление ошибок, возникающих при передаче черех коммуникационную сеть; управление потоками пакетов; организация последовательностей пакетов; маршрутизация и коммуникация; сегментация и объединение пакетов; возврат в исходное состояние; выбор видов сервиса.

Транспортный уровень выполняет разделение передаваемых сообщений на пакеты. Этот уровень определяет адресацию абонентских систем и административных систем. Главная задача – использование виртуальных каналов для передачи в пакетах блоков данных. Функции: управление передачей блоков данных и обеспечение их целостности; обнаружение ошибок, их частичная ликвидация, сообщение о неисправленных ошибках; восстановление передачи после отказов и неисправностей; укрупнение либо разукрупнение блоков данных; предоставление приоритетов при передаче блоков; передача подтверждений о переданных блоках данных; ликвидация блоков при тупиковых ситуациях в сети.

Сеансовый уровень обеспечивает взаимодействие с транспортным уровнем, координирует прием и передачу данных одного сеанса связи, содержит функции управления паролями, подсчета платы за использование ресурсов сети. Функции: установление и завершение на сеансовом уровне соединение между партнерами; выполнение нормального и срочного обмена данными между прикладными процессами; синхронизация работы сеансовых соединений; извещение прикладных процессов об исключительных ситуациях; установление в прикладном процессе меток, позволяющих после отказа либо ошибки восстановить его выполнение от ближайшей метки; прерывание в нужных случаях прикладного процесса и его корректное возобновление; прекращение сеанса без потери данных; передача особых сообщений о ходе проведения сеанса.

Уровень представления обеспечивает преобразование данных из кадров для экранного формата или формата печатающего устройства. Уровень обеспечивает кодирование данных, выдаваемых прикладными процессами, и интерпретацию передаваемых им данных.

Уровень приложений отвечает за поддержку прикладного программного обеспечения конечного пользователя. Прикладной уровень выполняет задачу обеспечения различных форм взаимодействия прикладных процессов, расположенных в разнообразных системах информационной сети.

4. Шинная, кольцевая, звездообразная топологии. Топология сети характеризует свойства сетей, не зависящие от их размеров, отражает структуру, образуемую узлами сети и множеством связывающих их каналов. При это не учитывается производительность и принцип работы этих узлов, их типы и длина каналов.

Сеть топологии «общая шина» (многоканальная сеть) – сеть, ядром которой является моноканал. Моноканальная сеть образует подключением группы абонентских систем к моноканалу. Преимущества: надежно работает в небольших сетях, проста в использовании и понятна; требует меньше кабеля для соединения компьютеров и потому дешевле, чем др. схемы кабельных соединений; ее топологию легко расширить; меньшая протяженность кабелей и более высокая надежность, т.к. выход из строя одного узла не нарушает работоспособность сети в целом. Недостатки: обрыв основного кабеля приводит к выходу всей сети из строя; интенсивный сетевой трафик значительно снижает производительность такой сети; инф-ия в система на физическом уровне слабо защищена, т.к. сообщения, посылаемые одни компьютером другому, в принципе, могут быть приняты и на любом другом компьютере.

Сеть топологии «звезда» - древовидная сеть, в кот. имеется ровно один промежуточный узел. Преимущества: такая сеть допускает простую модификацию и добавление компьютеров, не нарушая остальной ее части; центральный компьютер звездообразной топологии удобно использовать для диагностики; отказ одного компьютера не всегда приводит к остановке всей сети; в одной сети допускается применение нескольких типов кабелей. Недостатки: при отказе центрального компьютера становится неработоспособной вся сеть; обычно большая протяженность кабелей, и, следовательно, такие сети обходятся дороже, чем сети с иной топологией.

Сеть топологии «кольцо» - сеть, при которой каждый узел связан с двумя другими. Эта сеть явл. подсистемой старшей сети. В ней каждая станция выступает в роли центрального компьютера и прямо связана с двумя соседними. Преимущества: поскольку всем компьютерам предоставляется равный доступ к маркеру, никто из них не сможет монополизировать сеть; более высокая надежность системы при разрывах кабелей, т.к. к каждому компьютеру есть два пути доступа; совместное использование сети обеспечивает постепенное снижение ее производительности в случае увеличения числа пользователей и перегрузки. Недостатки: большая протяженность кабеля; слабая защищенность инф-ии; невысокое быстродействие по сравнению с топологией «звезда».

Тема 16. Сетевой сервис и сетевые стандарты (история создания и принципы построения глобальной сети Интернет, сетевые протоколы, цифровые и доменные адреса в Интернет, сетевые сервисы – e-Mail, WWW, FTP, UseNet, корпоративные компьютерные сети – интранет, экстранет).

1.Итория создания и принципы построения глобальной сети Интернет.В 1961 году Defence Advanced Research Agensy (DARPA) по заданию министерства обороны США приступило к проекту по созданию экспериментальной сети передачи пакетов. Эта сеть, названная ARPANET, предназначалась первоначально для изучения методов обеспечения надежной связи между компьютерами различных типов. Многие методы передачи данных через модемы были разработаны в ARPANET. Тогда же были разработаны и протоколы передачи данных в сети - TCP/IP. TCP/IP - это множество коммуникационных протоколов, которые определяют, как компьютеры различных типов могут общаться между собой.Эксперимент с ARPANET был настолько успешен, что многие организации захотели войти в нее, с целью использования для ежедневной передачи данных.И в 1975 году ARPANET превратилась из экспериментальной сети в рабочую сеть. Ответственность за администрирование сети взяло на себя Defence Communication Agency (DCA), в настоящее время называемое Defence Information Systems Agency (DISA). Но развитие ARPANET на этом не остановилось; Протоколы TCP/IP продолжали развиваться и совершенствоваться. В 1983 году вышел первый стандарт для протоколов TCP/IP, вошедший в Military Standarts (MIL STD), т.е. в военные стандарты, и все, кто работал в сети, обязаны были перейти к этим новым протоколам. Для облегчения этого перехода DARPA обратилась с предложением к руководителям фирмы Berkley Software Design - внедрить протоколы TCP/IP в Berkeley(BSD) UNIX. С этого и начался союз UNIX и TCP/IP.Спустя некоторое время TCP/IP был адаптирован в обычный, то есть в общедоступный стандарт, и термин Internet вошел во всеобщее употребление. В 1983 году из ARPANET выделилась MILNET, которая стала относиться к Defence Data Network (DDN) министерства обороны США. Термин Internet стал использоваться для обозначения единой сети: MILNET плюс ARPANET. И хотя в 1991 году ARPANET прекратила свое существование, сеть Internet существует, ее размеры намного превышают первоначальные, так как она объединила множество сетей во всем мире. Число хостов, подключенных к сети Internet, выросло с 4 компьютеров в 1969 году до 14 миллионов в 1997 году. Число пользователей ежегодно удваивается. Если в 1980 г. Интернет объединял лишь 25 сетей, то через 15 лет - уже свыше 44 тысяч университетских, государственных и корпоративных сетевых систем 160 стран мира, связанных высокоскоростными частными и общедоступными средствами связи. За один 1995 год к Интернет подключились от 40 до 50 млн. компьютеров и по оценкам число их ежемесячно увеличивается на 10-20 %. Согласно исследованию, которое Neielsen называет первым в истории анализом глобального распространения Интернета, население всемирной Сети в 20-ти странах приближается до 300 млн. (2000год) В Северной Америке людей с домашним доступом к Интернет наибольше (близко 150 млн.), ее догоняют европейские страны, где в совокупности таких людей - 82 млн. Лидируют Великобритания, Германия и Италия, частица которых в европейском населении Интернета превышает половину. Исследование также показало, что большинство пользователей имеют доступ к Интернету из дома, а не на работе. Исключения составляет Швейцария, где тех и тех поровну.

Основные принципы.Internet – всемирная информационная компьютерная сеть, представляющая собой объединение множества региональных компьютерных сетей и компьютеров, обменивающих друг с другом информацией по каналам общественных телекоммуникаций (выделенным телефонным аналоговым и цифровым линиям, оптическим каналам связи и радиоканалам, в том числе спутниковым линиям связи). Информация в Internet хранится на серверах. Серверы имеют свои адреса и управляются специализированными программами. Они позволяют пересылать почту и файлы, производить поиск в базах данных и выполнять другие задачи.Обмен информацией между серверами сети выполняется по высокоскоростным каналам связи (выделенным телефонным линиям, оптоволоконным и спутниковым каналам связи). Доступ отдельных пользователей к информационным ресурсам Internet обычно осуществляется через провайдера или корпоративную сеть. Провайдер - поставщик сетевых услуг – лицо или организация предоставляющие услуги по подключению к компьютерным сетям. В качестве провайдера выступает некоторая организация, имеющая модемный пул для соединения с клиентами и выхода во всемирную сеть. Основными ячейками глобальной сети являются локальные вычислительные сети. Если некоторая локальная сеть непосредственно подключена к глобальной, то и каждая рабочая станция этой сети может быть подключена к ней. Существуют также компьютеры, которые непосредственно подключены к глобальной сети. Они называются хост - компьютерами (host - хозяин). Хост – это любой компьютер, являющийся постоянной частью Internet, т.е. соединенный по Internet – протоколу с другим хостом, который в свою очередь, соединен с другим, и так далее.Практически все услуги Internet построены на принципе клиент-сервер. Вся информация в Интернет хранится на серверах. Обмен информацией между серверами осуществляется по высокоскоростным каналам связи или магистралям. Серверы, объединенные высокоскоростными магистралями, составляют базовую часть сети Интернет.

2.Сетевые протоколыКомпьютеры, подключенные к сети Интернет, могут быть различной архитектуры и с различным программным обеспечением. Их совместимость достигается за счет использования коммуникационных протоколов (набор правил, касающихся передачи информации по сетям).Стек протоколов — это разделенный на уровни набор протоколов, которые работают совместно, реализуя определенную коммуникационную архитектуру. Обычно задачи того или иного уровня реализуются одним или несколькими протоколами.Стек Transmission Control Protocol/Internet Protocol (TCP/ IP) — промышленный стандарт стека протоколов, разработанных для обеспечения взаимосвязи различных устройств в глобальных сетях. Стек TCP/IP поддерживают все современные ОС, и он служит основой для создания сети Inranet.Протокол TCP (протокол управления передачей) разбивает информацию на порции (пакеты) и нумерует их. Затем протокол IP (протокол Интернета) добавляет к каждой порции служебную информацию с адресами отправителя и получателя и обеспечивает доставку всех пакетов.Благодаря такому способу передачи информации в Интернете, как и в обычной почте, нет понятия «занято» — каждый компьютер может одновременно принимать пакеты от большого числа других компьютеров. В этом случае нет необходимости устанавливать отдельный канал связи межу двумя компьютерами.Протоколы и службы Интернета можно использовать и в рамках локальной сети. В этом случае такая сеть имеет название Intranet (Интрасеть).

3.Цифровые и доменные адреса в ИнтернетСистема доменных имен (Domain Name System — DNS) является одним из важнейших компонентов инфраструктуры Интернета. Большинство пользователей сети вообще не имеют представления о том, что в качестве адреса при обмене данными между хостами (компьютерами и другими подключенными к сети устройствами) используются последовательности чисел. Пользователи помнят и используют доменные имена устройств, например Microsoft.com или nic.ru. Именование хостов — альтернатива запоминанию последовательности чисел. Известно, что человек запоминает имена лучше, чем многозначные числа.Первоначально распределение адресного пространства и пространства доменных имен Интернета осуществлялось централизованно и бесплатно. Однако стремительный рост популярности информационных сервисов Интернета заставил отказаться от этой благотворительности.В 1995 г. NSF (National Scientific Foundation) разрешила компании NSI (Network Solution Inc.) осуществлять регистрацию новых доменов за деньги. NSF (правительственное агентство США) финансировало все работы, связанные с развитием сети NSFNET, которая в конечном итоге и превратилась в Интернет, a NSI по контракту с NSF управляла реестрами доменов общего назначения (.COM,.NET,.ORG,.EDU).Данный шаг вызвал бурную и продолжительную дискуссию, которая получила название периода доменных войн. Суть дискуссии заключалась в обсуждении справедливости решения, согласно которому фактическим монополистом на рынке доменных имен стала компания NSI.30 января 1998 г. правительство США выпустило свои предложения по реорганизации системы распределения пространства доменных имен («Зеленый документ» — Green Paper), в которых определило черты новой системы регистрации доменов в доменных зонах общего назначения. В частности, в этом документе было предложено разделение доменного бизнеса на «реестр» и «регистратор», а также доступ к реестру со стороны регистраторов на недискриминационной основе. Одновременно предлагалось учредить организацию, которая бы определяла правила регулирования на рынке доменных имен. Этой организацией в итоге стала ICANN (Internet Corporation for Assigned Names and Numbers).25 апреля 1999 г. ICANN анонсировала список из 34 компаний, которые заявили о намерении стать регистраторами, а 7 июня 1999 г. независимый регистратор Register.com Inc. сообщил о том, что он зарегистрировал первый домен, используя систему распределенной регистрации VeriSign (реестр, выделенный из бизнеса NSI). Так заработала первая система распределенной регистрации.Годом раньше, в 1998 г., Российский научно-исследовательский институт развития общественных сетей (РосНИИРОС) и координационная группа доменами начали обсуждать вопрос о создании ассоциации регистраторов доменов. Фактически это означало создание института регистраторов — пула независимых компаний, основной бизнес которых заключается в регистрации доменов в национальной доменной зоне. С 1994 . функции реестра и регистратора доменов выполнял РосНИИРОС.Доменный адрес — представление адреса компьютера в Интернете в виде нескольких цепочек символов (доменов), разделенных между собой точкой.Конечно, пользователю Интернета гораздо удобнее использовать доменные адреса, однако компьютерам все равно нужен цифровой формат, поэтому в Интернете существует база данных DNS, хранящая информацию о соответствии доменных и цифровых адресов, а также программа DNS-сервер, осуществляющая автоматическое преобразование адресов.

Сервер DNS — программа, осуществляющая преобразование доменного адреса в цифровой (1Р-адрес).

Интернете существует соглашение для доменов верхнего уровня. Как правило, это либо двухбуквенный код страны или трехбуквенный код, обозначающий область деятельности фирмы в США. Например, сот — коммерческие организации США, edu — учебные заведения, gov — правительственные организации, net — сервисные центры Интернет, mil — военные организации, org — прочие организации или ru — Россия, иа — Украина и т.д.

4.сетевые сервисы - e-Mail, WWW, FTP, UseNetПопулярнейший сервис - World Wide Web (сокращенно WWW или Web), его еще называют Всемирной паутиной. Представление информации в WWW основано на возможностях гипертекстовых ссылок. Гипертекст - это текст, в котором содержаться ссылки на другие документы. Это дает возможность при просмотре некоторого документа легко и быстро переходить к другой связанной с ним по смыслу информации, которая может быть текстом, изображением, звуковым файлом или иметь любой другой вид, принятый в WWW. При этом связанные ссылками документы могут быть разбросаны по всему земному шару.Многочисленные пересекающиеся связи между документами WWW компьютерной паутиной охватывают планету - отсюда и название. Таким образом, пропадает зависимость от местонахождения конкретного документа.Следующий вид сервиса Интернет - электронная почта, или E - mail. Она предназначена для передачи в сети файлов любого типа. Одни из главных ее преимуществ - дешевизна и быстрота.Электронная почта является исторически первой информационной услугой компьютерных сетей и не требует обязательного наличия высокоскоростных и качественных линий связи.

Любой пользователь Интернета может получить свой «почтовый ящик» на одном из почтовых серверов Интернета (обычно на почтовом сервере провайдера), в котором будут храниться передаваемые и получаемые электронные письма.

У электронной почты есть преимущества перед телефонной связью. Телефонный этикет очень строг. Есть множество случаев, когда нельзя позвонить человеку по соображениям этикета. У электронной почты требования намного мягче. По электронной почте можно обратиться к малознакомому человеку или очень занятому человеку. Если он сможет, то ответит.Чтобы электронное письмо дошло до адресата, оно, кроме текста послания, обязательно должно содержать электронный адрес получателя письма.Адрес электронной почты записывается по определенной форме и состоит из двух частей: имя_пользователя@имя_сервераИмя_пользователя имеет произвольный характер и задается самим пользователем; имя_сервера жестко связано с выбором пользователем сервера, на котором он разместил свой почтовый ящик.Телеконференции UseNetТелеконференции UseNet представляют собой электронные форумы. Пользователи Интернет посылают туда свои сообщения, в которых высказываются по определенной теме. Сообщения поступают в специальные дискуссионные группы - телеконференции, при этом каждое мнение становится доступным для всех участников конкретной группы. Уже сегодня UseNet имеет более 20 000 телеконференций, посвященных различным темам: компьютерам, рецептам, вопросам генной инженерии и многому другому. Протокол передачи файлов FTP

Протокол передачи файлов FTP используется для переписывания файлов с дистрибутивными копиями программ с удаленных серверов на Ваш компьютер. В зависимости от своих прав (обычный пользователь или др.) Вы можете производить те или иные действия по отношению к удаленному серверу (в большинстве случаев это копия имеющейся на нем информации).

5.Корпоративные комп сети – интранет, экстранет.Интранет — в отличие от сети Интернет, это внутренняя частная сеть организации. Как правило, Интранет — это Интернет в миниатюре, который построен на использовании протокола IP для обмена и совместного использования некоторой части информации внутри этой организации. Это могут быть списки сотрудников, списки телефонов партнёров и заказчиков. Чаще всего под этим термином имеют в виду только видимую часть Интранет — внутренний веб-сайт организации. Основанный на базовых протоколах HTTP и HTTPS и организованный по принципу клиент-се́рвер, интранет-сайт доступен с любого компьютера через браузер. Таким образом, Интранет — это «частный» Интернет, ограниченный виртуальным пространством отдельно взятой организации. Intranet допускает использование публичных каналов связи, входящих в Internet, (VPN), но при этом обеспечивается защита передаваемых данных и меры по пресечению проникновения извне на корпоративные узлы.

Экстранет (англ. extranet) — это защищенная от несанкционированного доступа корпоративная сеть, использующая Интернет-технологии для внутрикорпоративных целей, а также для предоставления части корпоративной информации и корпоративных приложений деловым партнерам компании.Вопросы обеспечения безопасности в Экстранет намного серьёзнее, чем в Интранет. Для сети Экстранет особенно важны аутентификация пользователя (который может и не являться сотрудником компании) и, особенно, защита от несанкционированного доступа, тогда как для приложений Интранет они играют гораздо менее существенную роль, поскольку доступ к этой сети ограничен физическими рамками компании.Корпоративное применение Экстранет это закрытые корпоративные порталы, на которых размещаются закрытые корпоративные материалы и предоставляется доступ уполномоченным сотрудникам компании к приложениям для коллективной работы, системам автоматизированного управления компанией, а также доступ к ограниченному ряду материалов партнерам и постоянным клиентам компании. Кроме того, в Экстранете возможно применение и других сервисов Интернет: электронной почты, FTP и т.д.

Тема 17. Информационная безопасность. Защита информации (аспекты информационной безопасности, законодательная база а области ИБ, угрозы и риски – модели оценки, состав документации по организации ИБ по уровням, методы комплексной защиты инф-ии: аутентификация, криптография, цифровая подпись, антивирусная защита, межсетевой экран, биометрические методы).

1.Аспекты информационной безопасностиСуществование и развитие информационного общества на современном этапе невозможно без использования информационных сетей, глобальных компьютерных сетей и сетей связи — радио, телевидения, фиксированных и мобильных телефонных сетей, Интернет и т.д. В связи с этим обеспечение доверия и безопасности невозможно без предъявления к этим сетям не только требований по обеспечению надежности передачи данных, стабильности работы, качества и масштабов охвата, но и по обеспечению информационной безопасности.Информационная безопасность сетей представляет собой «состояние защищенности сбалансированных интересов производителей информационно-коммуникационных технологий и конкретно сетей, потребителей, операторов и органов государственной власти в информационной сфере. В свою очередь информационная сфера представляет собой совокупность информации, информационной инфраструктуры, субъектов, осуществляющих сбор, формирование, распространение и использование информации, а также системы регулирования отношений, возникающих при использовании сетей связи».Благодаря своей открытости и общедоступности компьютерные сети и сети связи общего пользования являются удобным средством для обеспечения взаимодействия граждан, бизнеса и органов государственной власти. Однако, чем более открыты сети, тем более они уязвимы.

Информационна безопасноть предполагает защиту и предотвращение:общие проблемы в брандмауэрах, ОС, сетях и стандартных приложениях;неопознанные машины или приложения в сети;использование старых версий программного обеспечения на машинах сети;неполная информация обо всех точках входа в сеть из внешней среды;неполное изъятие прав доступа при увольнении сотрудников, наличие идентификаторов пользователей, используемых по умолчанию, неверно обслуживаемые права доступа;неоправданно открытые порты в брандмауэрах;необоснованный общий доступ к файловым системам;недостаточные требования к идентификации пользователя, собирающегося изменить регистрационные записи пользователей;присутствие ненужных сервисов или приложений на машинах, требующих высокой степени защиты;использование слабозащищенных установочных параметров, присваиваемых по умолчанию при инсталляции приложений, ввиду чего становятся известны идентификаторы и пароли пользователей, установленные по умолчанию;отсутствие защиты от взаимодействия внутреннего и внешнего трафика сети;отсутствие проверок после внесения изменений в среду (например, после инсталляции новых приложений или машин);отсутствие контроля вносимых изменений;отсутствие информации о внутренних угрозах безопасности;отсутствие информации о слабых местах различных методик аутентификации при организации мощной защиты.

2. Законодательная база в области ИБОсновным законом Российской Федерации является Конституция, принятая 12 декабря 1993 года.В соответствии со статьей 24 Конституции, органы государственной власти и органы местного самоуправления, их должностные лица обязаны обеспечить каждому возможность ознакомления с документами и материалами, непосредственно затрагивающими его права и свободы, если иное не предусмотрено законом.Статья 41 гарантирует право на знание фактов и обстоятельств, создающих угрозу для жизни и здоровья людей, статья 42 - право на знание достоверной информации о состоянии окружающей среды.В принципе, право на информацию может реализовываться средствами бумажных технологий, но в современных условиях наиболее практичным и удобным для граждан является создание соответствующими законодательными, исполнительными и судебными органами информационных серверов и поддержание доступности и целостности представленных на них сведений, то есть обеспечение их (серверов) информационной безопасности.Статья 23 Конституции гарантирует право на личную и семейную тайну, на тайну переписки, телефонных переговоров, почтовых, телеграфных и иных сообщений, статья 29 - право свободно искать, получать, передавать, производить и распространять информацию любым законным способом. Современная интерпретация этих положений включает обеспечение конфиденциальности данных, в том числе в процессе их передачи по компьютерным сетям, а также доступ к средствам защиты информации.В Гражданском кодексе Российской Федерации (в своем изложении мы опираемся на редакцию от 15 мая 2001 года) фигурируют такие понятия, как банковская, коммерческая и служебная тайна. Согласно статье 139, информация составляет служебную или коммерческую тайну в случае, когда информация имеет действительную или потенциальную коммерческую ценность в силу неизвестности ее третьим лицам, к ней нет свободного доступа на законном основании, и обладатель информации принимает меры к охране ее конфиденциальности. Это подразумевает, как минимум, компетентность в вопросах ИБ и наличие доступных (и законных) средств обеспечения конфиденциальности.Весьма продвинутым в плане информационной безопасности является Уголовный кодекс Российской Федерации (редакция от 14 марта 2002 года). Глава 28 - "Преступления в сфере компьютерной информации" - содержит три статьи:статья 272. Неправомерный доступ к компьютерной информации; статья 273. Создание, использование и распространение вредоносных программ для ЭВМ;

статья 274. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети.Первая имеет дело с посягательствами на конфиденциальность, вторая - с вредоносным ПО, третья - с нарушениями доступности и целостности, повлекшими за собой уничтожение, блокирование или модификацию охраняемой законом информации ЭВМ. Включение в сферу действия УК РФ вопросов доступности информационных сервисов представляется нам очень своевременным.

Статья 138 УК РФ, защищая конфиденциальность персональных данных, предусматривает наказание за нарушение тайны переписки, телефонных переговоров, почтовых, телеграфных или иных сообщений. Аналогичную роль для банковской и коммерческой тайны играет статья 183 УК РФ.Интересы государства в плане обеспечения конфиденциальности информации нашли наиболее полное выражение в Законе "О государственной тайне" (с изменениями и дополнениями от 6 октября 1997 года). В нем гостайна определена как защищаемые государством сведения в области его военной, внешнеполитической, экономической, разведывательной, контрразведывательной и оперативно-розыскной деятельности, распространение которых может нанести ущерб безопасности Российской Федерации. Там же дается определение средств защиты информации. Согласно данному Закону, это технические, криптографические, программные и другие средства, предназначенные для защиты сведений, составляющих государственную тайну; средства, в которых они реализованы, а также средства контроля эффективности защиты информации. Подчеркнем важность последней части определения.Закон "Об информации, информатизации и защите информации"Основополагающим среди российских законов, посвященных вопросам информационной безопасности, следует считать закон "Об информации, информатизации и защите информации" от 20 февраля 1995 года номер 24-ФЗ (принят Государственной Думой 25 января 1995 года). В нем даются основные определения и намечаются направления развития законодательства в данной области.

3.Угрозы и риски-модели оценкиВ то же время для современного состояния информационной безопасности сетей характерны следующие причины, приводящие к крупным проблемам, требующим скорейшего решения:использование несогласованных методов обеспечения информационной безопасности для разных компонентов сети, включая телекоммуникационные протоколы, ИР и приложения;широкое использование технических средств импортного производства, потенциально имеющих недекларированные возможности («закладки»);отсутствие комплексных решений по обеспечению информационной безопасности при интеграции и взаимодействии сетей;недостаточная проработка методологии документирования функционирования сетей, необходимого для создания доказательной базы правонарушений;широко распространенное отношение к обеспечению информационной безопасности как к товару или услуге, которые можно купить, а не как к процессу, который нужно не только создать, но который нужно внедрить в постоянное использование и которым необходимо постоянно управлять.Причинами появления уязвимостей в сетях могут быть:уязвимые зоны в поставляемом программном продукте;нарушение технологий передачи информации и управления;внедрение компонентов и программ, реализующих недекларированные функции и нарушающих нормальное функционирование сетей;невыполнение реализованными механизмами защиты сети заданных требований к процессу обеспечения информационной безопасности или предъявление непродуманного набора требований;использование сертифицированных в соответствии с требованиями безопасности отечественных и зарубежных информационных технологий, средств информатизации и связи, а также средств защиты информации и контроля их эффективности. Постоянный аудит сетей связи с целью выявления уязвимостей и возможных угроз обеспечивает определение «слабого звена», а уровень защищенности «слабого звена» определяет в конечном счете уровень информационной безопасности сети в целом.

4Состав документации по организации ИБ по уровнямНа верхнем уровне можно выделить две существенно отличающиеся друг от друга группы стандартов и спецификаций:оценочные стандарты, предназначенные для оценки и классификации ИС и средств защиты по требованиям безопасности;спецификации, регламентирующие различные аспекты реализации и использования средств и методов защиты.Эти группы дополняют друг друга. Оценочные стандарты описывают важнейшие с точки зрения информационной безопасности понятия и аспекты ИС. Специализированные стандарты и спецификации определяют, как именно строить ИС предписанной архитектуры. Из числа оценочных необходимо выделить стандарт Министерства обороны США «Критерии оценки доверенных компьютерных систем» и его интерпретацию для сетевых конфигураций, «Гармонизированные критерии Европейских стран», международный стандарт «Критерии оценки безопасности информационных технологий» и, конечно, «Руководящие документы» Гостехкомиссии России. К этой же группе относится и Федеральный стандарт США «Требования безопасности для криптографических модулей», регламентирующий конкретный, но очень важный и сложный аспект информационной безопасности.Технические спецификации, применимые к современным распределенным ИС, создаются главным образом «Тематической труппой по технологии Интернет» (Internet Engineering Task Force — IETF) и ее подразделением — рабочей группой по безопасности. Ядром технических спецификаций служат документы по безопасности на IP-уровне (IPSec). В вопросах сетевой безопасности невозможно обойтись без спецификаций Х.800 «Архитектура безопасности для взаимодействия открытых систем», Х.500 «Служба директорий: обзор концепций, моделей и сервисов» и Х.509 «Служба директорий: каркасы сертификатов открытых ключей и атрибутов».

Критерии оценки механизмов безопасности программно-технического уровня представлены в международном стандарте ISO 15408—1999 «Общие критерии оценки безопасности информационных технологий» («The Common Criteria for Information Technology Security Evaluation»), принятом в 1999 г. «Общие критерии» («ОК») определяют функциональные требования безопасности (Security Functional Requirements) и требования к адекватности реализации функций безопасности (Security Assurance Requirements).«Общие критерии» содержат два основных вида требований безопасности:функциональные, соответствующие активному аспекту защиты, предъявляемые к функциям (сервисам) безопасности и реализующим их механизмам;требования доверия, соответствующие пассивному аспекту; они предъявляются к технологии и процессу разработки и эксплуатации.

5.Методы комплексной защиты информации: аутентификация, криптография, цифровая подпись, антивирусная защита, межсетевой экран, биометрические методы и др.Аутентификация — процедура проверки подлинности, например: проверка подлинности пользователя путём сравнения введённого им пароля с паролем в базе данных пользователей; подтверждение подлинности электронного письма путём проверки цифровой подписи письма по ключу шифрования отправителя; проверка контрольной суммы файла на соответствие сумме, заявленной автором этого файла.

Учитывая степень доверия и политику безопасности систем, проводимая проверка подлинности может быть односторонней или взаимной. Обычно она проводится с помощью криптографических методов.Криптография — наука о методах обеспечения конфиденциальности (невозможности прочтения информации посторонним) и аутентичности (целостности и подлинности авторства, а также невозможности отказа от авторства) информации.Цифровая подпись – информация в электронной форме, присоединенная к другой информации в электронной форме (электронный документ) или иным образом связанная с такой информацией. Используется для определения лица, подписавшего информацию (электронный документ).По своему существу цифровая подпись представляет собой реквизит электронного документа, позволяющий установить отсутствие искажения информации в электронном документе с момента формирования ЦП и проверить принадлежность подписи владельцу сертификата ключа ЦП. Значение реквизита получается в результате криптографического преобразования информации с использованием закрытого ключа ЦП.Антивирусная защита – любая программа для обнаружения компьютерных вирусов, а также нежелательных (считающихся вредоносными) программ вообще и восстановления зараженных (модифицированных) такими программами файлов, а также для профилактики — предотвращения заражения (модификации) файлов или операционной системы вредоносным кодом.

Межсетевой экран — комплекс аппаратных или программных средств, осуществляющий контроль и фильтрацию проходящих через него сетевых пакетов в соответствии с заданными правилами.Основной задачей сетевого экрана является защита компьютерных сетей или отдельных узлов от несанкционированного доступа. Также сетевые экраны часто называют фильтрами, так как их основная задача — не пропускать (фильтровать) пакеты, не подходящие под критерии, определённые в конфигурации.Признаки:по исполнению,использтехнологии.схеме подключения,функционированию на уровнях эталонной модели Open System Interconnection

Биометрический методы- Будучи наиболее дорогостоящими, они обеспечивают и наиболее высокий уровень безопасности. Биометрические технологии аутентификации можно разделить на две большие категории - физиологические и психологические. К первой относятся :черты лица, структура глаза (сетчатки или радужной оболочки), параметры пальцев (папиллярные линии, рельеф, длина суставов и т. д.), ладонь (ее отпечаток или топография), форма руки, рисунок вен на запястье или тепловая картина. Ко второй: голос человека, особенности его подписи, динамические параметры письма, особенности ввода текста с клавиатуры и т. д.

Тема 18. Информационные технологии и системы (понятие и свойства ИТ, истоки и этапы развития информационных технологий, структура базовой информационной технологии, основные классы технологий в менеджменте, ИТ электронного бизнеса, понятия информационная системы, корпоративные ИС, классификация и виды ИС, состав ИС, жизненный цикл ИС).