- •1)Основные понятия криптографии

- •2)Этапы становления криптографии, как науки.

- •3)Понятие криптосистемы. Классификация криптосистем. Основные требования к криптосистеме

- •4)Алгебраическая и вероятностная модели шифра.

- •5) Модели открытых текстов. Характеристики открытых текстов

- •6) Шифры замены: определение, разновидности шифров замены

- •7) Шифры перестановки: определение, разновидности шифров перестановки.

- •8) Симметричная криптосистема. Типы симметричных криптосистем.

- •9) Блочная криптосистема: понятие, принципы построения блочных криптосистем, достоинства и недостатки.

- •10) Режимы применения блочных криптосистем.

- •11) Криптосистема des.

- •Криптосистема гост 28147-89

- •14)Методы усложнения блочных симметричных криптосистем.

- •15)Поточная криптосистема: понятие, принципы построения поточных криптосистем, достоинства и недостатки.

- •16) Типы поточных криптосистем (синхронная поточная криптосистема, самосинхронизирующаяся поточная криптосистема).

- •17) Методы криптоанализа симметричных криптосистем: метод полного перебора, частотный метод, метод чтения в колонках, метод «протяжки» вероятного слова.

- •18) Линейный криптоанализ: суть метода линейного криптоанализа, этапы реализации метода.

- •19) Дифференциальный (разностный) криптоанализ: суть метода дифференциального криптоанализа, этапы реализации метода.

- •20)Понятие совершенно стойкой криптосистемы. Теорема Шеннона.

- •21) Теорема о совершенной стойкости шифра Вернама.

- •22) Идеально стойкая криптосистема. Расстояние единственности шифра.

- •23.Понятие практической стойкости криптосистемы.

- •24.Односторонняя функция. Типы используемых односторонних функций.

- •25) Криптосистема с открытым ключом: понятие криптосистемы с открытым ключом, принципы построения, достоинства и недостатки.

- •26. Криптосистема Эль-Гамаля.

- •27.Криптосистема Шамира.

- •28.Криптосистема rsa.

- •29) Криптосистема Рабина.

- •30.Понятие эллиптической кривой. Свойства точек эллиптической кривой. Выбор параметров эллиптической кривой.

- •31.Криптосистема Эль-Гамаля на эллиптической кривой.

- •32.Методы криптоанализа криптосистем с открытым ключом: метод криптоанализа «шаг младенца, шаг великана», метод исчисления порядка.

- •33) Понятие хэш-функции. Требования к хэш-функциям.

- •34.Понятие эцп. Свойства эцп.

- •35. Эцп на базе криптосистемы rsa.

- •36.Эцп на базе Эль-Гамаля.

- •37.Стандарты эцп: гост р.34.10-94. Особенности алгоритма dsa.

- •Область применения

- •38) Понятие криптографического протокола. Типы криптографических протоколов.

- •39) Протоколы управления ключами с использованием симметричных криптосистем (двусторонние и трехсторонние протоколы).

- •40) Протоколы управления ключами с использованием криптосистем с открытым ключом.

- •41) Криптографический генератор: понятие, требования к криптографическим генераторам, классификация криптографических генераторов.

- •42) Комбинированные криптографические генераторы.

- •43) Методы улучшения «элементарных» псевдослучайных последовательностей.

9) Блочная криптосистема: понятие, принципы построения блочных криптосистем, достоинства и недостатки.

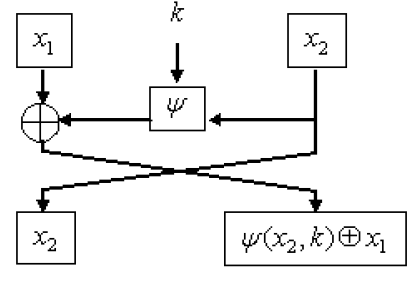

Семейство обратимых криптопреобразований блоков исходного текста.. Текст делится на блоки и к блоку применяется криптопреобразование. Схема фейстеля:

f{(x1,x2),k}=x2||ψ(x2,k)+x1

y= F(x,k)=fr+1(yr’,kr+1)*φr(yr-1’,kr)… φ1(y0’,k1) *f0(x,k0)

x=F-1*(y,k)=f0-1(y0,k0)* φ2-1(y1,k1)… φr-1(yr,kr)* fr+1-1(y,kr+1)

φr -цикловая функция, r – количество циклов, f0(x,k0) – входное преобразование, fr+1(yr’,kr+1) – выходное преобразование( как правило перестановка), yr’ – входной блок r-ого цикла.

Рассеивание позволяет скрыть стат. зависимости между символами открытого текста и обеспечить невозможность определения ключа по частям. Перемешивание усложняет зависимость между ключом и криптограммой.

Преимущество блочных КС состоит в том, что в хорошо сконструированной системе небольшие изменения в шифртексте вызовут большие и непредсказуемые изменения в соответствующем открытом тексте и наоборот.

Недостатки. Первый из них состоит в том, что вследствие фиксированного характера шифрования даже при сравнительно большой длине блока, например 50-100 бит, возможен криптоанализ "со словарем" в ограниченной форме.

Ясно, что блок такого размера может повториться в сообщении вследствие большой избыточности в типичном тексте на естественном языке. Это может привести к тому, что идентичные блоки открытого текста длиной т бит в сообщении будут представлены идентичными блоками шифртекста, что дает криптоаналитику некоторую информацию о содержании сообщения.

Другой потенциальный недостаток этого шифра связан с размножением ошибок (это одна из проблем для всех видов шифров, за исключением поточных). Результатом изменения только одного бита в принятом блоке шифртекста будет неправильное расшифрование всего блока. Это, в свою очередь, приведет к появлению от 1 до т искаженных бит в восстановленном исходном тексте.

10) Режимы применения блочных криптосистем.

1)Режим электронной кодовой книги

Рисунок в справочном листе

Недостаток ECB, в сравнении c другими режимами шифрования — сохранение статистических особенностей открытого текста

2)Режим сцепления блоков в криптограммы

Рисунок в справочном листе

3)Режим обратной связи по шифротексту CFB

Для шифрования следующего блока открытого текста он складывается по модулю 2 с перешифрованным (блочным шифром) результатом шифрования предыдущего блока.

yi = fk(yi-1)(+)xi

xi = fk( yi-1)(+)yi

рисунок в справочном лсте

4) режим обратной связи по выходу(OFB)

Превращает блочный шифр в синхронный шифрпоток: это генерирует ключевые блоки, которые являются результатом сложения с блоками открытого текста, чтобы получить зашифрованный текст. Так же, как с другими шифрами потока, зеркальное отражение в зашифрованном тексте производит зеркально отраженный бит в открытом тексте в том же самом местоположении. Это свойство позволяет многим кодам с исправлением ошибок функционировать как обычно, даже когда исправление ошибок применено перед кодированием.

Yi=xi(+)Si, Si=fn/Si, i=от1до n

Xi=yi(+)Si, i=от1до n

Рисунок в справочном материале