- •Дипломная работа Тема: «Разработка защищенной информационно-телекоммуникационной системы районного отдела полиции г. Оренбурга»

- •Воронеж 2012

- •Задание

- •Реферат

- •1. Руководящие и нормативно-методические документы, регламентирующие защиту информации в информационно-телекоммуникационных системах овд

- •1.1. Обзор иткс овд

- •2.1. Разработка структурной схемы системы

- •2.2. Анализ угроз информационной безопасности в иткс

- •2.3. Выбор структуры и параметров средств защиты информации

- •3. Разработка рекомендаций по требованиям политики безопасности иткс

- •3.2. Требования политики безопасности к построению иткс

- •Входные данные.

- •Выходные данные.

- •Назначение.

- •Возможности

3.2. Требования политики безопасности к построению иткс

Политика ИБ разрабатывается специалистами ИБ компании для использования остальными сотрудниками компании. По этому, она должна быть изложена максимально просто, на обычном языке с использованием минимума специальной лексики только там где это необходимо.

Политика информационной безопасности должна описывать в своем содержании:

Цель.

Область применения.

Требования к защите.

Ответственность за нарушение.

Расшифровка специальных терминов. При необходимости.

Периодичность и учет пересмотра (изменения).

Требования содержащиеся в политике информационной безопасности должны быть обоснованными и подходящими. Это значит что они должны устанавливаться исходя из уязвимостей, угроз и ценности защищаемых активов и не должны препятствовать их функционированию соответственно.

Кроме того, требования должны иметь общий характер и не зависеть от конкретных систем защиты. Наоборот, системы защиты выбираются исходя из политик информационной безопасности.

Также можно заметить, что требования политик информационной безопасности должны быть реализуемыми.

3.3. ПРИМЕНЕНИЕ ПРОГРАММНО-АППРАТАНЫХ СРЕДСТВ ЗАЩИТЫ ИНФОРМАЦИИ В ИТКС

В настоящее время отечественными специалистами разработаны множество программных средств защиты конфиденциальной информации. В качестве основных элементов защиты мы рассмотрим Соболь, Secret Net, Dallas Lock.

Система Secret Net 6 предназначена для защиты от НСД к информационным ресурсам компьютеров, работающая на MS Windows 2000/XP/2003/Vista/2008/7.

Основные функции.

Система Secret Net 6 может функционировать в следующих режимах:

• автономный режим — предусматривает только локальное управление защитными функциями;

• сетевой режим — предусматривает локальное и централизованное управление защитными функциями, а также централизованное получение информации и управление защищаемыми компьютерами.

Основные защитные функции, реализуемые системой Secret Net 6:

• контроль входа пользователей в систему;

• разграничение доступа пользователей к устройствам компьютера;

• создание для пользователей ограниченной замкнутой среды программного обеспечения компьютера (замкнутой программной среды);

• разграничение доступа пользователей к конфиденциальным данным;

• контроль потоков конфиденциальной информации в Secret Net 6;

• контроль вывода конфиденциальных данных на печать;

• контроль целостности защищаемых ресурсов;

• контроль аппаратной конфигурации компьютера;

• функциональный контроль ключевых компонентов Secret Net 6;

• уничтожение (затирание) содержимого файлов при их удалении;

• регистрация событий безопасности в журнале Secret Net;

• мониторинг и оперативное управление защищаемыми компьютерами (только в сетевом режиме функционирования);

• централизованный сбор и хранение журналов (только в сетевом режиме функционирования);

• централизованное управление параметрами механизмов защиты (только в сетевом режиме функционирования);

• защита доступа к Active Directory при сетевых обращениях компонентов системы Secret Net 6 (только в сетевом режиме функционирования).

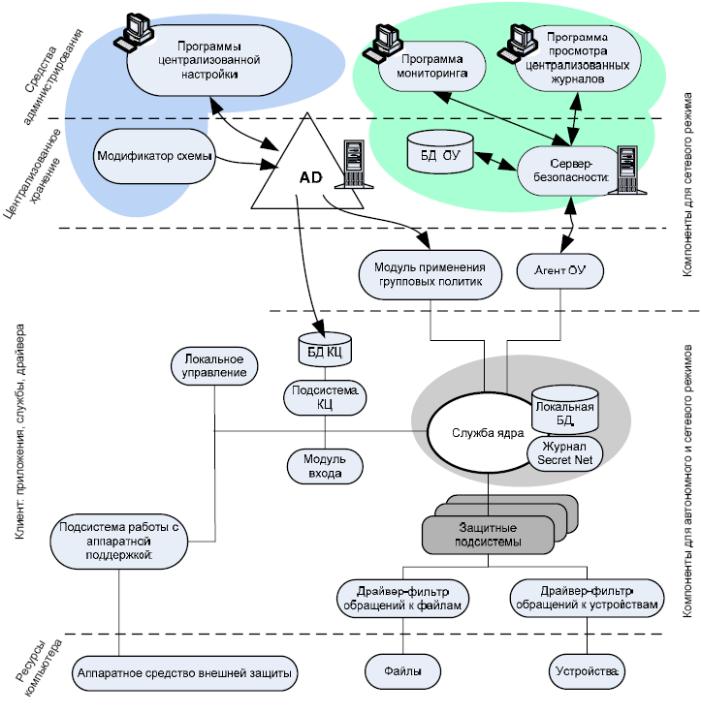

Система Secret Net 6 состоит из следующих отдельно устанавливаемых программных средств:

1. Компонент "Secret Net 6" (далее — клиент).

2. Компонент "Модификатор схемы Active Directory" (далее — модификатор AD). Используется только в сетевом режиме функционирования.

3. Компонент "Secret Net 6 — Сервер безопасности" (далее — сервер безопасности или СБ). Используется только в сетевом режиме функционирования.

4. Компонент "Secret Net 6 — Средства управления" (далее — средства управления). Используется только в сетевом режиме функционирования.

Лицензирование

Имеется ряд ограничений на использование системы Secret Net 6, связанных с политикой лицензирования данного продукта. Лицензируются следующие параметры:

• режим функционирования системы Secret Net 6;

• разрешенные для использования версии программного обеспечения;

• количество клиентов в глобальном каталоге (в сетевом режиме функционирования);

• количество подчиненных клиентов серверу безопасности (в сетевом режиме функционирования);

• количество компьютеров, с которых возможно одновременное подключение средств управления к серверу безопасности (в сетевом режиме функционирования).

Рис.4. Архитектура системы Secret Net 6

Ограничения на использование Secret Net 6 определяются приобретенными лицензиями.

Защитные механизмы системы Secret Net 6 - это программные и аппаратные средства в составе клиента системы Secret Net 6, предназначенные для реализации защитных функций системы. В зависимости от назначения защитные механизмы условно распределены по следующим группам:

1. Механизм защиты входа в систему.

2. Механизмы разграничения доступа и защиты ресурсов:

- механизм полномочного разграничения доступа к объектам файловой

системы;

- механизм замкнутой программной среды;

- механизм разграничения доступа к устройствам компьютера;

- механизм затирания информации, удаляемой с дисков компьютера.

3. Механизмы контроля и регистрации:

- механизм функционального контроля подсистем;

- механизм регистрации событий безопасности;

- механизм контроля целостности;

- механизм контроля аппаратной конфигурации компьютера;

- механизм контроля печати.

Система защиты Dallas Lock 7.5 обеспечивает многоуровневую защиту локальных ресурсов компьютера. При загрузке компьютера осуществляется идентификация и аутентификация пользователя. Также выполняется проверка целостности контролируемых объектов средствами механизма контроля целостности. В том случае, если имя пользователя и его пароль указаны верно, разрешенное время работы совпадает с фактическим и целостность контролируемых объектов не нарушена, загрузка компьютера продолжается. Иначе загрузка компьютера прерывается.

Система защиты позволяет произвести загрузку компьютера одному пользователю, а войти в ОС другому. Для этого перед входом в ОС система защиты повторно проводит идентификацию и аутентификацию, а также проверяет расписание работы. Если все указано верно, то пользователь входит в ОС и становится текущим пользователем компьютера. При этом он приобретает статус в системе Dallas Lock 7.5 и наделяется правами доступа к ресурсам компьютера.

В процессе работы текущего пользователя с ресурсами компьютера драйвер защиты контролирует доступ пользователя к ресурсам. Если пользователь превышает свои права доступа к ресурсу, его действия ограничиваются способом, заданным параметрами работы системы защиты. Также средствами механизма регистрации событий осуществляется регистрация в системном журнале всех событий, связанных с безопасностью системы и работой пользователя на компьютере.