Санкт-Петербургский государственный политехнический университет

Факультет технической кибернетики

—————————

Кафедра информационной безопасности компьютерных систем

ОТЧЕТ

по лабораторной работе №8

«Основы криптоанализа»

по курсу «Основы информационной безопасности»

-

Студент:

Виноградова М.М.

гр. 1088/4

Преподаватель:

Калинин М.О.

Санкт-Петербург

2011

1. Формулировка задания

Изучить простейшие принципы криптоанализа,

ознакомиться c практическим дешифрованием криптограмм на примере частотного метода.

2. Использованные теоретические сведения

Шифр моноалфавитной постановки является одним из самых древних шифров. Примером служит шифр Цезаря. Работа алгоритма

шифрования заключается в следующем. Прежде всего, выбирается нормативный алфавит, т.е. набор символов, которые будут использоваться для составления сообщений, требующих шифрования (например,

прописные буквы русского алфавита и пробел). Затем выбирается алфавит шифрования и устанавливается взаимооднозначное соответствие между символами нормативного алфавита и символами алфавита шифрованная. Алфавит шифрования может состоять из произвольных символов, в том числе и из символов нормативного алфавита. Для того чтобы зашифровать исходное сообщение, каждый символ открытого текста заменяется

соответствующим ему символом алфавита шифрования.

Моноалфавитные подстановки обладают важным свойством — они

не нарушают частот появления символов, характерных для данного языка.

Все естественные языки имеют характерное частотное распределение символов. Например, буква "О" встречается в русском языке чаще других, а буква "Ъ" — самая редкая.

Частотный характер использования букв в криптограммах, использующих моноалфавитную подстановку, позволяет криптоаналитику

получить открытый текст при помощи частотного анализа. Для этого необходимо сопоставить частоты появления символов шифра c вероятностями появления букв используемого алфавита. После этого наиболее частые символы криптограммы заменяются наиболее

вероятными символами алфавита, остальные замены производятся на основе вероятных слов и знания синтаксических правил используемого

языка.

3. Результаты работы

3.1. Выполнение индивидуального задания

Исходная криптограмма:

КФТЦЯЕИЛДУЮП АОДЧР - ХИФ ЦДФЙДЖТТЖ, МФИФДЖЬ ТФЗЛИ НЖДЖЗЖИЯ КДЧЙОЛ ЦДФЙДЖТТЮ, ТФКОЩОШОДЧЬ ОЫ ЦФРДЛКРИАФТ

КФГЖАСЛУОЬ РАФЛП, АФНТФЗУФ ОНТЛУЛУУФП, МФЦОО. ЗЖДЖЗЖЬ ЦДФЙДЖТТЮ, АОДЧР ТФЗЛИ ДЖРЦДФРИДЖУЬИЯРЬ ЦФ МФТЦЯЕИЛДУФП

РОРИЛТЛ ОСО РЛИО, ОРЦФСЯНЧЬ ЦФСУФТФБОЬ ЦФСЯНФАЖИЛСЛП КСЬ НЖДЖЗЛУОЬ ОЫ ЦДФЙДЖТТ. КЖЗКЖЬ ЦДФЙДЖТТЖ, НЖДЖЗЛУУЖЬ

АОДЧРФТ, ИЖМЗЛ КЛПРИАЧЛИ МЖМ АОДЧР, БИФ ФЦДЛКЛСЬЛИ ДЖРЦДФРИДЖУЛУОЛ ОУЩЛМШОО А МФТЦЯЕИЛДУФП РОРИЛТЛ ОСО РЛИО.

СОЙУЖИЧДЖ АОДЧРЖ - ФЦДЛКЛСЛУУЖЬ ЦФРСЛКФАЖИЛСЯУФРИЯ ГЖПИ, МФИФДЖЬ АРИДЛБЖЛИРЬ ИФСЯМФ А АОДЧРЖЫ О ГФСЯЪЛ УОЙКЛ.

СОЙУЖИЧДФП ТФЗЛИ ЬАСЬИЯРЬ ИЛМРИФАЖЬ РИДФМЖ, ФЦДЛКЛСЛУУЖЬ ЦФРСЛКФАЖИЛСЯУФРИЯ МФТЖУК, АЮЦФСУЬЛТЮЫ АОДЧРФТ О И.Ц.

ПФОРМ ИЖМОЫ ЧБЖРИМФА ЬАСЬЛИРЬ ФКУОТ ОН РЦФРФГФА ФГУЖДЧЗЛУОЬ АОДЧРФА, ЫФИЬ ИЖМОЛ ЧБЖРИМО ТФЙЧИ О УЛ РФКЛДЗЖИЯРЬ А

ИЛСЛ АОДЧРЖ. ПДОТЛДФТ ИЖМОЫ АОДЧРФА ЬАСЬЕИРЬ ЦФСОТФДЩУЮЛ АОДЧРЮ, МФИФДЮЛ ОНТЛУЬЕИ РАФП МФК ЦДО МЖЗКФТ ЦФРСЛКЧЕВЛТ

НЖДЖЗЛУОО.

ПФТОТФ АОДЧРФА РДЛКО ДЖНДЧЪЖЕВОЫ ЦДФЙДЖТТУЮЫ РДЛКРИА (РПС) РЧВЛРИАЧЕИ ИЖМ УЖНЮАЖЛТЮЛ "ИДФЬУРМОЛ МФУО" - ЦДФЙДЖТТЮ,

МФИФДЮЛ РФКЛДЗЖИ РМДЮИЮП ТФКЧСЯ, ФРЧВЛРИАСЬЕВОП УЛРЖУМШОФУОДФАЖУУЮЛ КЛПРИАОЬ (УЖЦДОТЛД, БИЛУОЛ МФУЩОКЛУШОЖСЯУЮЫ

КЖУУЮЫ). ТЖМОЛ ЦДФЙДЖТТЮ УЛ ЬАСЬЕИРЬ АОДЧРЖТО, ИЖМ МЖМ УЛ ОТЛЕИ РЦФРФГУФРИО М ДЖНТУФЗЛУОЕ. РЖНУФАОКУФРИЯЕ

ИДФЬУРМОЫ ЦДФЙДЖТТ ЬАСЬЕИРЬ СФЙОБЛРМОЛ ГФТГЮ, МФИФДЮЛ АЮЦФСУЬЕИ УЛРЖУМШОФУОДФАЖУУЮЛ КЛПРИАОЬ СОЪЯ ЦДО

УЖРИЧЦСЛУОО ФЦДЛКЛСЛУУЮЫ ЧРСФАОП (УЖЦДОТЛД, УЖРИЧЦСЛУОЛ МЖМФП-СОГФ КЖИЮ), Ж КФ ХИФЙФ ТФТЛУИЖ АЛКЧИ РЛГЬ

МЖМ ФГЮБУЮЛ ЦДФЙДЖТТЮ, УЛ РФАЛДЪЖЕВОЛ УОМЖМОЫ АДЛКУЮЫ КЛПРИАОП.

ПДО АЮЦФСУЛУОО НЖДЖЗЛУУФП ЦДФЙДЖТТЮ ЧЦДЖАСЛУОЛ ЦЛДЛКЖЛИРЬ АОДЧРЧ, О ФУ НЖДЖЗЖЛИ КДЧЙОЛ ЦДФЙДЖТТЮ О АЮЦФСУЬЛИ

КЛРИДЧМИОАУЮЛ КЛПРИАОЬ, Ж ЦФИФТ ЦЛДЛКЖЛИ ЧЦДЖАСЛУОЛ ЦДФЙДЖТТЛ-УФРОИЛСЕ. ПФХИФТЧ АУЛЪУЛ, МЖМ ЦДЖАОСФ,

НЖДЖЗЛУУЖЬ ЦДФЙДЖТТЖ АЛКЛИ МЖМ УЛНЖДЖЗЛУУЖЬ.

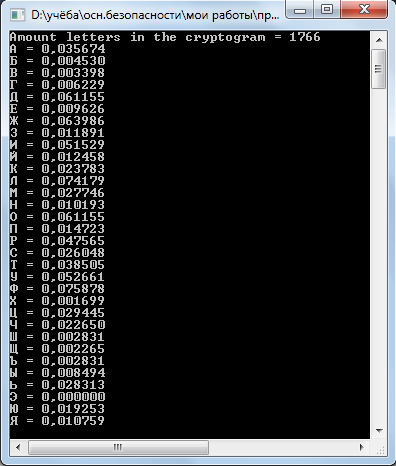

С помощью разработанной программы определим частотность букв в криптограмме. Вот результат:

Делаем вывод:

наиболее частые буквы в криптограмме Ф Л Ж Д О У И,

а в русском языке О Е А И Т Н Р

для наглядности, расшифрованные символы будем обозначать строчными буквами русского алфавита

Перейдем к расшифровке криптограммы:

1.) Сначала попробуем выполнить замену в соответствии самой частой буквы русского алфавита и самой частой буквы в криптограмме, это замена Ф – о.

2.) В полученном тексте имеется фрагмент «АЮЦоСУЬЛТЮЫ АОДЧРоТ О И.Ц.» Можно предположить, что последние три буквы являются сокращением либо «и т.д.», либо

«и т.п.»

Попробуем первый вариант. В результате замены получается текст

«КЛПРтАиЬ СиЪЯ дДи» . Я не знаю никакого предлога или союза из трех букв, который бы начинался на «д» и заканчивался на «и».

Следовательно попробуем другую замену О – и, И – т, Ц – п, тогда получается предлог «пДи».

3.) Можно попробовать выполнить замену в предполагаемом предлоге «пДи» на «при», т.е. Д – р.

4.) Далее рассмотрим следующие фрагменты текста «КоТпЯЕтЛрУЮП АирЧР – Хто», «потоТ», «Мопии»

Можно вывод, что «Т» нужно заменить на «м», чтобы получить «потом», «М» на «к», чтобы были «копии», а для первого фрагмента можно предположить, что «Х» следует заменить на «э», тогда фраза будет похожа на определение какого-то термина «.. – это…»

5)«тЖк кЖк» отсюда явно видно, что нужна замена Ж – а

«иСи» заменим С – л

«этомЧ» замена Ч – у

6)Далее после произведенных замен имеем слово «УапримЛр», очевидна замена «У» на «н» , «Л» на «е»

7) А дальше уже все просто, постепенно расшифровываем буквы и появляются новые слова, готовые для замены:

«упраАление» А – в

«проЙрамма» Й – г

«вируР» Р-с

«котораЬ моЗет» Ь – я, З – ж

«переКает» К – д

«такиЫ» Ы – х

«уБастков» Б – ч

«иН» И – з

«спосоГов» Г – б

«деПствия» П – й

«заражатЯ» Я – ь

«носителЕ» Е – ю

«бомбЮ», «вреднЮх» Ю – ы

«осуВествляюВий» В – щ

«внеЬне», «лиЬь» Ъ – ш

«модиЩиШируя» Щ – ф, Ш - ц

Произведя все замены, получим текст:

домпьютерный вирус - это программа, которая может заражать другие программы, модифицируя их посредством добавления своей, возможно измененной, копии. жаражая программы, вирус может распространяться по компьютерной системе или сети, используя полномочия пользователей для заражения их программ. даждая программа, зараженная вирусом, также действует как вирус, что определяет распространение инфекции в компьютерной системе или сети. лигнатура вируса - определенная последовательность байт, которая встречается только в вирусах и больше нигде. лигнатурой может являться текстовая строка, определенная последовательность команд, выполняемых вирусом и т.п.

йоиск таких участков является одним из способов обнаружения вирусов, хотя такие участки могут и не содержаться в теле вируса. йримером таких вирусов являются полиморфные вирусы, которые изменяют свой код при каждом последующем

заражении. йомимо вирусов среди разрушающих программных средств (сйл) существуют так называемые "троянские кони" - программы, которые содержат скрытый модуль, осуществляющий несанкционированные действия (например, чтение конфиденциальных данных). макие программы не являются вирусами, так как не имеют способности к размножению. сазновидностью троянских программ являются логические бомбы, которые выполняют несанкционированные действия лишь при

наступлении определенных условий (например, наступление какой-либо даты), а до этого момента ведут себя как обычные программы, не совершающие никаких вредных действий.йри выполнении зараженной программы управление передается вирусу, и он заражает другие программы и выполняет деструктивные действия, а потом передает управление программе-носителю. йоэтому внешне, как правило, зараженная программа ведет как незараженная.

Видно, что в тексте что-то не так!

Первая буква каждого предложения не подходит к тексту. Сравнивая полученный текст с исходной криптограммой делаем вывод, что первую букву в каждом предложении менять НЕНУЖНО! Так же сокращение РПС (Разрушающее Программное Средство) не закодировано и расшифровывать его ненужно.

С учетом всех вышеперечисленных доработок получим расшифрованное сообщение:

Компьютерный вирус - это программа, которая может заражать другие программы, модифицируя их посредством добавления своей, возможно измененной, копии. Заражая программы, вирус может распространяться по компьютерной системе или сети, используя полномочия пользователей для заражения их программ. Каждая программа, зараженная вирусом, также действует как вирус, что определяет распространение инфекции в компьютерной системе или сети. Сигнатура вируса - определенная последовательность байт, которая встречается только в вирусах и больше нигде. Сигнатурой может являться текстовая строка, определенная последовательность команд, выполняемых вирусом и т.п. Поиск таких участков является одним из способов обнаружения вирусов, хотя такие участки могут и не содержаться в теле вируса. Примером таких вирусов являются полиморфные вирусы, которые изменяют свой код при каждом последующем заражении. Помимо вирусов среди разрушающих программных средств (РПС) существуют так называемые "троянские кони" - программы, которые содержат скрытый модуль, осуществляющий несанкционированные действия (например, чтение конфиденциальных данных). Такие программы не являются вирусами, так как не имеют способности к размножению. Разновидностью троянских программ являются логические бомбы, которые выполняют несанкционированные действия лишь при наступлении определенных условий (например, наступление какой-либо даты), а до этого момента ведут себя как обычные программы, не совершающие никаких вредных действий. При выполнении зараженной программы управление передается вирусу, и он заражает другие программы и выполняет деструктивные действия, а потом передает управление программе-носителю. Поэтому внешне, как правило, зараженная программа ведет как незараженная.