- •Несанкционированный доступ к информации

- •По автоматизации

- •Дистанционность

- •Введение. Основные понятия информационной безопасности.

- •Требования, предъявляемые к антивирусным программам. Характеристики антивирусных программ.

- •Требования к антивирусным программам.

- •Характеристика антивирусных программ.

Общие обязанности сотрудников ОРГАНИЗАЦИИ по обеспечению информационной безопасности.

Каждый сотрудник подразделений ОРГАНИЗАЦИИ, участвующий в рамках своих функциональных обязанностей в процессах автоматизированной обработки информации и имеющий доступ к аппаратным средствам, программному обеспечению и данным автоматизированной системы (АС), несет персональную ответственность за свои действия и обязан:

строго соблюдать установленные правила обеспечения безопасности информации при работе с программными и техническими средствами АС;

знать и строго выполнять правила работы со средствами защиты информации, установленными на его рабочей станции (PC);

хранить в тайне свой пароль (пароли). В соответствии с «Инструкцией по организации парольной защиты автоматизированной системы» с установленной периодичностью менять свой пароль (пароли);

если сотруднику (исполнителю) предоставлено право защиты (подтверждения подлинности и авторства) документов, передаваемых по технологическим цепочкам в АС. при помощи электронной цифровой подписи, то он дополнительно обязан соблюдать все требования «Порядка работы с ключевыми дискетами»;

надежно хранить и никому не передавать личную печать и использовать ее только для опечатывания пенала с личной ключевой дискетой (и другими реквизитами доступа) при передаче его на хранение ответственному за информационную безопасность своего технологического участка или руководителю подразделения;

выполнять требования «Инструкции по организации антивирусной защиты в АС___» в части

касающейся действий пользователей PC АС;

немедленно вызывать ответственного за безопасность информации в подразделении и ставить в известность руководителя подразделения в случае утери персональной ключевой дискеты, индивидуального устройства идентификации Touch Memory или при подозрении компрометации личных ключей и паролей, а также при обнаружении:

нарушений целостности пломб (наклеек, нарушении или несоответствии номеров печатей) на аппаратных средствах PC или иных фактов совершения в его отсутствие попыток несанкционированного доступа (НСД) к защищенной PC;

несанкционированных (произведенных с нарушением установленного порядка) изменений в конфигурации программных или аппаратных средств PC;

отклонений в нормальной работе системных и прикладных программных средств, затрудняющих эксплуатацию PC. выхода из строя или неустойчивого функционирования узлов PC или периферийных устройств (дисководов, принтера и т.п.). а также перебоев в системе электроснабжения;

некорректного функционирования установленных на PC технических средств защиты:

непредусмотренных формуляром PC отводов кабелей и подключенных устройств;

присутствовать при работах по внесению изменений в аппаратно-программную конфигурацию закрепленной за ним PC в подразделении.

Сотрудникам ОРГАНИЗАЦИИ категорически ЗАПРЕЩАЕТСЯ:

использовать компоненты программного и аппаратного обеспечения АС ОРГАНИЗАЦИИ в неслужебных целях; самовольно вносить какие-либо изменения в конфигурацию аппаратно-программных средств рабочи станций или устанавливать дополнительно любые программные иапиаратные средства, н предусмотренные формулярами рабочих станций;

осуществлять обработку конфиденциальной информации в присутствии посторонних (не допущенных данной информации) лиц:

записывать и хранить конфиденциальную информацию (содержащую сведения ограниченног распространения) на неучтенных носителях информации (гибких магнитных дисках и т.п.);

оставлять включенной без присмотра свою рабочую станцию (11ЭВМ), не активизировав средства защит от НСД (временную блокировку экрана и клавиатуры);

передавать кому-либо свою персональную ключевую дискету (кроме ответственного за информационную безопасность или руководителя своего подразделения установленным порядком), делать неучтенны копии ключевой дискеты (на любой другой носитель), снимать с дискеты защиту записи и вносить какш либо изменения в файлы ключевой дискеты;

использовать свою ключевую дискету для формирования цифровой подписи любых электронны документов, кроме регламентированных технологическим процессом на его рабочем месте:

оставлять без личного присмотра на рабочем месте или где бы то ни было свою персональную ключеву] дискету, персональное устройство идентификации, машинные носители и распечатки, содержащи защищаемую информацию (сведения ограниченною распространения);

умышленно использовать недокументированные свойства и ошибки в программном обеспечении или настройках средств защиты, которые могут привести к возникновению кризисной ситуации. О обнаружении такого рода ошибок - ставить в известность ответственного за безопасность информации руководителя своего подразделения.

Концепция правового обеспечения информационной безопасности РФ. Защита национальных интересов Российской Федерации. реализуемых в

информационной сфере, oт угроз внешнего и внутреннего характера составляет основное содержание деятельности по обеспечению информационной безопасности Российской Федерации.

Система нормативного правового обеспечения противодействия угрозам безопасности информационных систем и информационных ресурсов России образуется совокупностью федерального законодательства, законодательства субъектов Российской Федерации и между народных договоров России.

Правовое обеспечение информационной безопасности Российской Федерации имеет целью создание системы правовых механизмов, обеспечивающих эффективное противодействие угрозам национальным интересам Российской Федерации в информационной сфере.

Правовое обеспечение формируется путем разработки концепций совершенствования правовых механизмов противодействия угрозам информационной безопасности Российской Федерации по отдельным направлениям этой деятельности, развития законодательства и системы иных нормативных правовых актов Российской Федерации, базирующихся на установленных Конституцией Российской Федерации разделении властей и разграничении предметов ведения между Российской Федерацией и ее субъектами, заключения Российской Федерацией международных договоров.

Реализация государственной политики в области совершенствования правового

обеспечения информационной безопасности Российской Федерации осуществляется Президентом Российской Федерации. Федеральным Собранием. Правительством Российской Федерации. Конституционным Судом Российской Федерации. Верховным Судом Российской Федерации, Высшим Арбитражным Судом Российской Федерации, субъектами Российской Федерации, а гакже федеральными органами исполнительной власти в рамках полномочий, предоставленных им Конституцией Российской Федерации и федеральным законодательством.

В Российской Федерации к нормативно-правовым актам в области информационной безопасности относятся :

• Акты федерального законодательства:

• Международные договоры РФ:

• Конституция РФ;

• Законы федерального уровня (включая федеральные конституционные законы, кодексы):

• Указы Президента РФ:

• Постановления правительства РФ:

• Нормативные правовые акты федеральных министерств и ведомств:

• Нормативные правовые акты субъектов РФ, органов местного самоуправления и т. д.

Зарубежные стандарты международных соглашений.

Международная стандартизация подразумевает под собой деятельность международных организации результатом которых является разработка и публикация международных стандартов, стандартов руководств. Международный (зарубежный стандарт) это стандарт принятый международной организацией. Стандартом называется документ в котором устанавливаются характеристики продукции, эксплуатации, хранение, перевозки, выполнение работ или оказание услуг. Стандарт может содержать требование к символике, термином, разрабатываемой научными технологическими обществами и принятые в качестве норм разных стандартов мира. Международные организации стандартов начала свое функционирование ISO с 23 февраля 1947 года, была организована как добровольная неправительственная организация международная

электротехническая комиссия и IEC была создана в 1906 году ее деятельность связана со стандартизацией электротехнического и электронного оборудования. Международная электротехническая комиссия IEC - с 1906 года ее деятельность связана со стандартизацией электротехнического и электронного оборудования международный союз электросвязи специализируется в области электросвязи основан в 1965 году принят двадцатью европейскими странами. Международный совет по нормам и правам основан в 1994 году, с целью ее является развитие единой концепции и согласование моделей стандартов. Зарубежные стандарты не имеют :татуса обязательных для всех стран участниц. Любая страна иметь право принимать или не принимать их. Решение вопроса о принятии стандарта связана со степенью участия страны международном разделение труда. В основном международные соглашения посвящены изучениям передового зарубежного опыта стандарта и технического рецензирования, осуществляется надзор за рынком и сертификацией продукции. В составе с международных стандартов выделяют четыре основных направления:

1. Планирование качества;

2. Управление качеством;

3. Обеспечение качества;

4. Улучшение качества.

Международные сотрудничества в сфере борьбы с компьютерными

преступлениями.

С возникновением новых информационных технологий и процессов появилась потребность в их правовом регулировании и, хотя право является универсальным регулятором общественных отношений, именно в сфере компьютерной информации оно оказалось не вполне готовым к их возникновению. Годовой мировой ущерб от компьютерных преступлений составляет более 5 миллиардов $. В перечень правонарушений, рекомендованных к обязательному включению во внутри государственного законодательства в соответствии с указанной рекомендацией отнесены:

1) Компьютерные мошенничества.

2) Компьютерный подлог.

3) Причинение ущерба компьютерным данным или компьютерным программам.

4) Компьютерный саботаж.

5) НСД.

6) Не санкционированный перехват.

7) Несанкционированное воспроизведение, охраняемые авторскими правами компьютерные программы.

8) Несанкционированное воспроизведение микросхемы.

Среди сложных составов преступлений названы:

1) Изменение компьютерных данных или компьютерных программ.

2) Компьютерный шпионаж.

3) Не санкционированное использование компьютера.

Все компьютерные преступления классифицируются:

1) НСД и перехват.

2) Изменение компьютерных данных.

3) Компьютерные мошенничества.

4) Не законное копирование.

5) Компьютерный саботаж.

6) Прочие компьютерные нарушения (хищения...).

В августе-сентябре 1990 года в Гавани состоялся конгресс ООН о предупреждении преступности и обращении с правонарушителями на тему «Международное сотрудничество в области предупреждений и уголовного правосудия в XXI веке». На форуме впервые была принята революции, призываемая государством, активизировать усилия в борьбе с компьютерными преступлениями, в частности путем принятия следующих мер:

1) Совершенствование компьютерных законов и процедур, направленных на борьбу с преступностью.

2) Предлагается решить проблему территориальной юрисдикцией правоохранительных органов.

3) В случае прямого трансграничного доступа сопровождать незамедлительное информирование, о них компьютерных органах государства, в котором он обнаружен.

Методы и средства защиты от компьютерных вирусов

В предыдущей статье, посвященной антивирусной защите, мы рассмотрели основные типы вирусов и способы их распространения. Теперь, основываясь на этих знаниях, мы займемся защитой от вирусов, троянских и других вредоносных программ. Мы расскажем о программно-технических и административно-технологических решениях и мероприятиях, необходимых для снижения риска вирусного заражения и уменьшения вреда, если такое заражение уже произошло.

Программно-технические методы обнаружения вирусов

Основным средством борьбы с вирусами были и остаются антивирусные программы. Можно использовать антивирусные программы (антивирусы), не имея представления о том, как они устроены. Однако без понимания принципов устройства антивирусов, знания типов вирусов, а также способов их распространения, нельзя организовать надежную защиту компьютера. Как результат, компьютер может быть заражен, даже если на нем установлены антивирусы.

Сегодня используется несколько основополагающих методик обнаружения и защиты от вирусов:

· сканирование;

· эвристический анализ;

· использование антивирусных мониторов;

· обнаружение изменений;

· использование антивирусов, встроенных в BIOS компьютера.

Кроме того, практически все антивирусные программы обеспечивают автоматическое восстановление зараженных программ и загрузочных секторов. Конечно, если это возможно.

Сканирование

Самая простая методика поиска вирусов заключается в том, что антивирусная программа последовательно просматривает проверяемые файлы в поиске сигнатур известных вирусов. Под сигнатурой понимается уникальная последовательность байт, принадлежащая вирусу, и не встречающаяся в других программах.

Антивирусные программы-сканеры способны найти только уже известные и изученные вирусы, для которых была определена сигнатура. Применение простых программ-сканеров не защищает Ваш компьютер от проникновения новых вирусов.

Для шифрующихся и полиморфных вирусов, способных полностью изменять свой код при заражении новой программы или загрузочного сектора, невозможно выделить сигнатуру. Поэтому простые антивирусные программы-сканеры не могут обнаружить полиморфные вирусы.

Эвристический анализ

Эвристический анализ позволяет обнаруживать ранее неизвестные вирусы, причем для этого не надо предварительно собирать данные о файловой системе, как этого требует, например, рассмотренный ниже метод обнаружения изменений.

Антивирусные программы, реализующие метод эвристического анализа, проверяют программы и загрузочные секторы дисков и дискет, пытаясь обнаружить в них код, характерный для вирусов. Эвристический анализатор может обнаружить, например, что проверяемая программа устанавливает резидентный модуль в памяти или записывает данные в исполнимый файл программы.

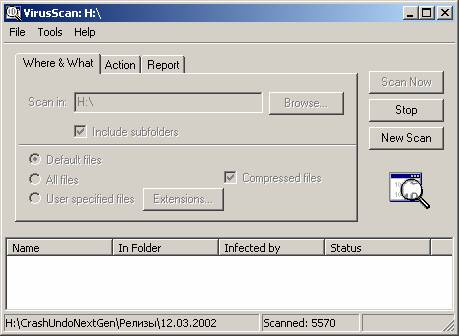

Практически все современные антивирусные программы реализуют собственные методы эвристического анализа. На рис. 1 мы показали одну из таких программ — сканер McAffee VirusScan, запущенный вручную для антивирусной проверки диска.

Когда антивирус обнаруживает зараженный файл, он обычно выводит сообщение на экране монитора и делает запись в собственном или системном журнале. В зависимости от настроек, антивирус может также направлять сообщение об обнаруженном вирусе администратору сети.

Если это возможно, антивирус вылечивает файл, восстанавливая его содержимое. В противном случае предлагается только одна возможность — удалить зараженный файл и затем восстановить его из резервной копии (если, конечно, она у Вас есть).

Антивирусные мониторы

Существует еще целый класс антивирусных программ, которые постоянно находятся в памяти компьютера, и отслеживают все подозрительные действия, выполняемые другими программами. Такие программы носят название антивирусных мониторов или сторожей.

Монитор автоматически проверяет все запускаемые программы, создаваемые, открываемые и сохраняемые документы, файлы программ и документов, полученные через Интернет или скопированные на жесткий диск с дискеты и компакт диска. Антивирусный монитор сообщит пользователю, если какая-либо программа попытается выполнить потенциально опасное действие.

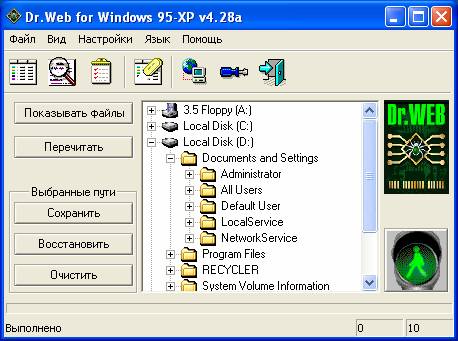

В комплект одного из наиболее совершенных сканеров Doctor Web (рис.2), разработанных Игорем Даниловым (http://www.drweb.ru) входит сторож Spider Guard, выполняющий функции антивирусного монитора.

Когда вирус заражает компьютер, он изменяет содержимое жесткого диска, например, дописывает свой код в файл программы или документа, добавляет вызов программы-вируса в файл AUTOEXEC.BAT, изменяет загрузочный сектор, создает файл-спутник. Таких изменений, однако, не делают «бестелесные» вирусы, обитающие не на диске, а в памяти процессов ОС.

Антивирусные программы, называемые ревизорами диска, не выполняют поиск вирусов по сигнатурам. Они запоминают предварительно характеристики всех областей диска, которые подвергаются нападению вируса, а затем периодически проверяют их (отсюда происходит название программы-ревизоры). Ревизор может найти изменения, сделанные известным или неизвестным вирусом.

В качестве примеров ревизоров диска можно привести программу Advanced Diskinfoscope (ADinf), разработанную в ЗАО «ДиалогНаука» (http://www.dials.ru, http://www.adinf.ru) и ревизор AVP Inspector производства ЗАО «Лаборатория Касперского» (http://www.kaspersky.ru).

Вместе с ADinf применяется лечащий модуль ADinf Cure Module (ADinfExt), который использует собранную ранее информацию о файлах для восстановления их после поражения неизвестными вирусами. Ревизор AVP Inspector также имеет в своем составе лечащий модуль, способный удалять вирусы.

Защита, встроенная в BIOS компьютера

В системные платы компьютеров тоже встраивают простейшие средства защиты от вирусов. Эти средства позволяют контролировать все обращения к главной загрузочной записи жестких дисков, а также к загрузочным секторам дисков и дискет. Если какая-либо программа попытается изменить содержимое загрузочных секторов, срабатывает защита и пользователь получает соответствующее предупреждение.

Однако эта защита не очень надежна. Существуют вирусы (например, Tchechen.1912 и 1914), которые пытаются отключить антивирусный контроль BIOS, изменяя некоторые ячейки в энергонезависимой памяти (CMOS-памяти) компьютера.

Обеспечение безопасности ресурсов с помощью разрешений NTFS.

NTFS - предпочитаемая файловая система в семействе Windows 2003 Server, Windows ХР, Windows 2000

Windows NT. Она была разработана, чтобы удовлетворять требованиям быстродействующих файловых и гтевых серверов, а так же персональных ЭВМ и, при этом, обойти многие из ограничений, ранее сделанных в айловых системах FAT 16 и FAT32. Наиболее важные из этих требований:

• Восстанавливаемость данных. NTFS ограничивает возможность порчи данных, организовывая операции ввода-вывода (I/O) при помощи транзакций (групповых операций) (transactions). Транзакции являются элементарными операциями, который означают, что или вся операция ввода-вывода (I/O) должна завершиться, или ни одно из этих действий не может завершиться. Если что-нибудь прерывает транзакцию, происходящую из-за потери электропитания компьютера или отмены операции ввода-вывода (I/O), NTFS делает все возможное, чтобы гарантировать, что любое изменение сделанное в файловой системе, поскольку часть операции ввода-вывода (I/O) была отменена или был сделан откат назад, возвращает файловую систему в ее прежнее состояние, перед тем как операция ввода-вывода (I/O) началась.

NTFS является также и полностью восстанавливаемой файловой системой. Она предназначена, чтобы восстанавливать последовательность данных на диске после сбоя центрального процессора, системного аварийного отказа или ошибки ввода - вывода (I/O). NTFS дает возможность операционной системе, чтобы восстановиться без использования вами утилит проверки диска. Однако, NTFS обеспечивают некоторые дисковые утилиты в случае, если восстановление завершается ошибкой, или искажение данных происходит за пределами управления файловой системы.

• Сохранение устойчивости при сбоях. Методы хранения избыточных данных могут использоваться NTFS, чтобы гарантировать, что, если данные разрушаются на одном физическом диске, то может извлечься сохраненная копия из зеркала диска. NTFS всегда использует избыточность данных, чтобы защитить внутренние структуры данных, содержащие метаданные, очень важные для целостности тома.

• Защита данных. NTFS выполняет файлы и каталоги как защищенные объекты согласно архитектуре защиты (системы безопасности) объекта Windows. Доступ к объектам файла и каталога в NTFS может быть ограничен конкретным пользователям и их группам в среде этой архитектуры. Функции защиты данных для файлов и каталогов не включаются в файловых системах FAT.

• Жесткие связи (Hard links) и подсоединения. Жесткие связи и подсоединения - это два способа, которыми объекты-хранилища могут быть связаны в среде NTFS.

• Поддержка сжатия и разреженного файла. Тома NTFS поддерживают сжатие файла на базе отдельного файла. Алгоритм сжатия файла, используемый NTFS - это метод сжатия Lempel-Ziv. Это -не имеющий потерь (lossless) алгоритм сжатия, что означает, что данные, при сжатии и восстановлении из сжатого состояния файла, не теряются , в противоположность алгоритмам сжатия с потерями (lossy) типа формата файла изображения JPEG, где некоторые данные теряются каждый раз, когда происходят сжатие и восстановление сжатых данных.

• Системные журналы изменений. NTFS создает и поддерживает системные журналы изменений для каждого тома, которые отслеживают все изменения, сделанные в них.

• Отслеживание распределенных связей. Оболочка Windows дает возможность пользователю создать файлы на её рабочем столе, связаные с приложениями, которые постоянно находятся в другом месте на томе. Меню Пуск, которое пользователь может конфигурировать, содержит много образцов этого вида связей. Также и технология связывания и внедрения объекта, или OLE, дает возможность прикладной программе внедрить связи от внешних файлов внутрь файлов, которые они создают и поддерживают. Составные части набора Office 2000: Word, PowerPoint® и Excel— являются примерами приложений, которые используют OLE технологию.

• Шифрование. NTFS обеспечивает Шифрующую файловую систему, или (EFS) для криптографической защиты файлов и каталогов.

• Поддержка POSIX . Ниже перечислены функциональные возможности POSIX, которые были введены в Windows 2000:

1. Файлы могут получить доступ в файловых системах NTFS в соответствии с соглашениями об именовании POSIX. Соглашения POSIX допускают имена файлов, которые имеют концевые пробелы, имена файла, которые имеют точки в конце (.) и имена файла, которые являются идентичными, если не считать регистр символов.

2. Разрешаются пересечения, где атрибуты защиты каждого родительского каталога в пути файла или каталога используются в определении, имеет ли конкретный пользователь доступ к нему.

3. Отметки времени "Файл изменил время".

API дефрагментации. Файл сохраняется на дисководе и другом носителе информации в одном или нескольких кластерах. Кластеры (clusters) - это элементарный модуль данных, составленных из одного или нескольких секторов. Сектора (sectors) - это физические модули сохранения данных.

Поскольку файл записывается на диск, файл не может записаться в непрерывных кластерах. Кластеры, состоящие из нескольких несмежных участков замедляют процесс чтения и записи файла. Удаленные друг от друга на диске кластеры состоящие из нескольких несмежных участков, обрабатываются медленнее из-за увеличенного времени, которое тратиться для перемещения головок чтения/записи жесткого диска к ним. Файл с кластерами состоящими из нескольких несмежных участков, как говорят - фрагментирован (fragmented). Чтобы оптимизировать файлы для быстрого доступа, том может дефрагментироваться.

Дефрагментация (defragmentation) - это процесс перемещения кластеров файла на диске, который делает их непрерывными. NTFS не выполняет дефрагментацию, но с версией 5.0 это действие предоставляется для приложений, чтобы выполнять дефрагментацию при помощи вызова API. Этот API состоит из функций, которые дают возможность прикладным программам получить карту распределения кластеров, которые находятся в использовании, и кластеров, которые не используются, получают схему того, как файл использует свои кластеры и перемещают файл.

Точки повторной обработки. В среде NTFS, файл или каталог могут содержать точку повторной обработки, которая является совокупностью определяемых пользователем данных. Каталоги как точки повторной обработки тома. Точки повторной обработки тома - это каталоги в томе, которые приложение может использовать, чтобы "собрать" другой том, то есть установить его для использования в месте, которое задает пользователь. (Вы можете использовать точку повторной обработки тома как шлюз к тому. Когда том установлен в точке повторной обработки тома пользователи и приложения могут видеть монтируемый том с помощью точки повторной обработка тома или имени диска. Например, при помощи установленной точки монтирования тома, пользовател! может видеть диск D как "C:\mnt\Ddrive" так же как "D:").

Используя точки повторной обработки тома, Вы можете объединить в одну логическую файловук систему в корне различные файловые системы такие как NTFS, 16-разрядная файловая система FAT файловых система ISO-9660 для диска CD-ROM и так далее. Ни пользователи, ни приложения н нуждаются в информации о томе, на котором находится конкретный файл. Вся информация, которо] они должны определить местонахождение заданного файла - полный путь к нему. Тома могут быт перестроены, заменены или разделены на многие тома без пользователей или приложений, которы должны изменить назначения.

Угрозы информационной безопасности, классификация угроз

Информационная среда и безопасность бизнеса

Построение надежной зашиты компьютерной системы невозможно без предварительного анализа возможных угроз безопасности системы. Этот анализ должен включать в себя:

• выявление характера хранящейся в системе информации, выделение наиболее опасных угроз (несанкционированное чтение, несанкционированное изменение и т.д.):

• оценку затрат времени и средств па вскрытие системы, допустимых для злоумышленников:

• оценку ценное™ информации, хранящейся в системе;

• построение модели злоумышленника (другими словами, определение км о. от кою нужно шщищаться - 01 постороннего лица, пользователя системы, администратора и т.д.):

• оценку допустимых затрат времени, средств и ресурсов системы на opi анизацию ее шшит ы.

Классификация угроз. Угрозами информационной безопасности называются потенциальные источники нежелательных событий, которые могут нанести ущерб ресурсам информационной системы. Все угрозы безопасности, направленные прошв программных и технических средств информационной системы, в конечном итоге оказывают влияние на безопасность информационных ресурсов и приводят к нарушению основных свойств хранимой и обрабат ываемой информации. Как правило, угрозы информационной безопасности различаются по способу их реализации.

Исходя из now можно выделить следующие основные классы угроз безопасности, направленных против информационных ресурсов:

• угрозы, реализуемые либо воздействием на программное обеспечение и конфигурационную информацию системы, либо посредством некорректного использования системного и прикладного программного обеспечения:

• угрозы, связанные с выходом из строя технических средств системы, приводящим к полном) или частичном) разрушению информации, хранящейся и обрабатываемой в системе:

• угрозы, обусловленные человеческим фактором и связанные с некорректным использованием сотрудниками программного обеспечения или с воздействием па технические средства, в большей степени зависят от действий и "особенностей" морального поведении сотрудников;

• угрозы, вызванные перехватом побочных электромагнитных излучений и паводок, возникающих при работе технических средств систеуш. с использованием специализированных средств технической разведки.

Угрозы с использованием программных средств. Наиболее многочисленный класс угроз конфиденциальности, целостности и доступности информационных ресурсов связан с получением внутренними и внешними нарушителями логического доступа к информации с использованием возможностей, предоставляемых общесистемным и прикладным программным обеспечением. Большинство рассматриваемых в тгом классе угроз реализуется путем локальных или удаленных атак па информационные ресурсы системы внутренними и внешними нарушителями. Результатом осуществления и их угроз сгановится несанкционированный доступ к данным, управляющей информации, хранящейся па рабочем месте администратора системы, конфигурационной информации технических средств, а также к сведениям, передаваемым по каналам связи.

В лом классе выделяются следующие основные угрозы:

• Угрозы техническим средствам. Угрозы использование сотрудниками чужого идентификатора:

• использование чужого идентификатора поставщиками услуг:

• использование чужого идентификатора посторонними:

• несанкционированный доступ к приложению:

• внедрение вредоносного программного обеспечения:

• злоупотребление системными ресурсами;

• отказ от подтверждения авторства передаваемой информации: • ошибки при маршрутизации; • использование телекоммуникаций для несанкционированного доступа сотрудниками организации, поставщиком услуг, посторонни' лицами:

• неисправность средств сетевого управления, управляющих или сетевых серверов:

• сбои системною и сетевого программного обеспечения:

• сбои прикладного программного обеспечения.

Связь доступности и целостности информации (хранимой, обрабатываемой и передаваемой по каналам связи) связаны с физическими повреждениями и отказами технических средств системы и вспомогательных коммуникаций. Последствия реализации этого класса угроз могут привести к полном}' или частичному разрушению информации, отказ) в обслуживании пользователей и их запросов к системе, невозможности вывода или передачи информации.

В этом классе выделяются следующие основные угрозы:

• пожар:

• затопление:

• природные катаклизмы:

• неисправности сетевого сервера, накопительного устройства, печатающих устройств, сетевых распределяющих компонентов, сетевых шлюзов, сетевых интерфейсов, электропитания, кондиционеров.

Угрозы, обусловленные человеческим фактором. Угрозы возникают вследствие умышленных или неумышленных действий персонала или посторонних лиц. приводящих к выходу из строя либо нештатной работе программных или технических средств информационной системы.

В )том классе выделяются следующие основные угрозы:

1. ошибки операторов (ошибки администраторов при конфигурировании системы):

2. ошибки пользователей при работе с системой:

3. ошибки при работах с программным обеспечением (ошибки администраторов при проведении профилактических работ):

4. ошибки при работах с оборудованием (ошибки сотрудников службы технической поддержки при проведении профилактических работ):

5. кражи со стороны сотрудников.

Новый уровень управления доступом в NTFS

Для операционной системы Windows 2000 разработчики Microsoft преобразовали алгоритм контроля доступа к файлам и другим объектам NTFS. Программа Security Configuration Manager (SCM), реализованная в Windows NT 4.0 Service Pack 4, управляет доступом точно так же, как в Windows 2000. Новая модель доступа в NTFS унаследовала старую методику управления, но, вместе с тем, приобрела некоторые очень важные свойства. Изменения затрагивают контроль доступа в следующих трех аспектах. Во-первых, система разрешений (permission) стала более детально проработанной, что предполагает возможность более тонкой настройки доступа. Во-вторых, пользователям, привыкшим к принятой в NetWare системе динамического наследования прав, система разрешений Windows 2000, реализованная в SCM, покажется хорошо знакомой. И, наконец, специалисты Microsoft целиком переработали диалоговые окна при назначении разрешений доступа.

«Внутри себя» NT всегда обеспечивала более детализированную модель управления доступом, нежели через внешний интерфейс. До выхода четвертого пакета исправлений (SP4) доступ к файлам и каталогам контролировался с помощью семи разрешений высокого уровня: No Access (Нет доступа), Read (Чтение), Change (Изменение), Add (Добавление), List (Список), Add & Read (Добавление и Чтение) и, наконец, Full Control (Полный доступ). Разрешения высокого уровня являются удобной комбинацией шести низкоуровневых специальных разрешений: Read (Чтение), Execute (Исполнение), Write (Запись), Delete (Удаление), Change Permissions (Изменение разрешений) и Take Ownership (Право владения). Если заранее подготовленные разрешения пользователю не подходят, можно указать

специальный доступ и выбрать индивидуальную комбинацию разрешений. Но хотя эти специальные разрешения появляются на самом низком уровне доступа, они содержат в себе еще более низкоуровневые разрешения. Например, совокупность разрешений List Folder/Read Data (Список каталога/Чтение данных), Read Attributes (Чтение атрибутов), Read Extended Attributes (Чтение расширенных атрибутов) и Read Permissions (Чтение разрешений) образуют специальное разрешение Read (R), так что с точки зрения внутренних механизмов NTFS разрешения, составляющие Read (R), рассматриваются по отдельности. Но до появления SP4 у пользователей не было возможности с помощью диалогового окна назначения разрешений устанавливать упомянутые выше специальные права доступа к NTFS. Теперь же этими низкоуровневыми разрешениями можно управлять, поскольку Windows 2000 и SCM отображают все 14 специальных разрешений, а также формировать из них шесть более высокоуровневых групп разрешений, включая группу Special.

Динамическое наследование

Для операционной системы NT в предшествовавшей появлению SP4 модели статического наследования каждый объект получал копию ACL от своего родителя в момент создания объекта. После

- этого объект становился полностью независимым от родителя, и те изменения, которые происходили с ACL родителя, не оказывали никакого воздействия на порожденный объект до тех пор, пока не устанавливался флажок Replace Permissions on Subdirectories (Заменить разрешения для подкаталогов) и Replace Permissions on Existing Files (Заменить разрешения для существующих файлов) в диалоговом окне определения разрешений каталогов NT. Установка этих флажков означала принудительное копирование родительских ACL на все дочерние объекты, поэтому удобно было использовать такие флажки, когда требовалось распространить разрешения по всей ветви дерева каталогов. Модель наследования ACL разработана именно в таком виде, для того чтобы ускорить процесс определения контроля доступа. Однако подобный подход усложнял администрирование объектов, поскольку процесс перезаписи родительских ACL ликвидировал все легитимные исключения, встречающиеся ниже по дереву от объекта-родителя. Поэтому, когда в NT создавалась новая группа, a SP4 установлен не был, администратор не имел никакой возможности назначить данной группе точный доступ для данного участка дерева каталогов и не повлиять при этом на существующие разрешения.

В Windows 2000 и SCM эти проблемы наследования успешно решены. Теперь разрешения автоматически распространяются от родительского объекта на все порожденные объекты и файлы. Когда происходит изменение ACL какого-либо каталога, все элементы АСЕ автоматически копируются для всех дочерних ACL. Вместе с тем, явным образом установленные АСЕ дочернего объекта не переписываются. Дело в том, что для каждого АСЕ имеется флажок, указывающий, каким образом сформирован элемент АСЕ - в результате наследования или же явным образом (без наследования). Когда система копирует АСЕ вниз по дереву дочерних объектов, замена существующих записей выполняется только для унаследованных элементов, а явно назначенные права остаются без изменений.

Управление наследованием

Администратору может понадобиться блокировать распространение разрешений от родительского каталога к дочерним каталогам и файлам вниз по дереву. Для Windows 2000 и SCM такая возможность ему предоставляется - либо на дочернем, либо на родительском уровне. Например, администратор хочет заблокировать наследование на уровне дочернего каталога или файла, поскольку для данного каталога или файла должна действовать система разрешений, отличная от таковой на родительском уровне. Для этого на дочернем уровне в списке ACL достаточно просто снять флажок Allow inheritable permissions from parent to propagate to this object (Разрешается наследование разрешений от родительского объекта до данного) в диалоговом окне Properties закладки Security, как показано на Экране 1. Снятие этого флажка закрывает «дверь» к дочернему объекту и блокирует наследование любых разрешений. Когда для отмены наследования используется описанный выше метод, настройки диалогового окна предоставляют администратору возможность удалить наследуемые разрешения и начать формирование списка ACL объекта, что называется, «с чистого листа» или же создать копию уже имеющихся для дочернего объекта ненаследуемых разрешений и приспособить ее к новым требованиям.

- Во-вторых, для управления наследованием на уровне родительского объекта администратор может воспользоваться индивидуальными настройками АСЕ, но уже в другом диалоговом окне, чтобы указать, будет ли данный АСЕ применяться к каталогу, файлам внутри каталога или подкаталогам внутри данного каталога. В выпадающем списке альтернативных значений Apply onto (Применить на) в диалоговом окне Permission Entry в закладке Object администратор может выбрать любое сочетание каталогов, подкаталогов и файлов, к которым будет применима данная запись АСЕ.

Существует еще третий метод управления наследованием разрешений, применяемый при необходимости жестко задать непротиворечивые разрешения для определенной ветви дерева каталогов. Например, несколько администраторов обслуживают один и тот же каталог проектов для инженерного отдела. Это приводит к тому, что в нескольких подкаталогах могут быть неправильно установлены разрешения, в связи с чем возникнет необходимость переустановить эти разрешения. Нужно отредактировать список ACL для каталога проектов и установить флажок Reset permissions on all child objects and enable propagation of inheritable permissions (Переустановить разрешения для всех дочерних объектов и активизировать наследование разрешений) в диалоговом окне Access Control Settings в закладке Permissions. В результате списки ACL для всех дочерних объектов очистятся и разрешения "родительского каталога проектов распространятся вниз по всей ветви порожденных объектов.

Понятие компьютерного вируса. Классификация вирусов.

Компьютерный вирус - это специально написанная небольшая по размерам программа, имеющая специфический алгоритм, направленный на тиражирование копии программы, или её модификацию и выполнению действий развлекательного, пугающего или разрушительного характера.

Тем или иным способом вирусная программа попадает в компьютер и заражает их. Программа, внутри которой находится вирус, называется зараженной. Когда такая программа начинает работу, то сначала управление получает вирус. Вирус находит и заражает другие программы, а также выполняет какие-либо вредоносные действия. Например, портит файлы или таблицу размещения файлов на диске,

занимает оперативную память и т.д. После того, как вирус выполнит свои действия, он передает управление той программе, в которой он находится, и она работает как обычно. Тем самим внешне работа зараженной программы выглядит так же, как и незараженной. Поэтому далеко не сразу пользователь узнаёт о присутствии вируса в машине.

Многие разновидности вирусов устроены так, что при запуске зараженной программы вирус остается в памяти компьютера и время от времени заражает программы и выполняет нежелательные действия на компьютере. Пока на компьютере заражено относительно мало программ, наличие вируса может быть практически незаметным.

К числу наиболее характерных признаков заражения компьютера вирусами относятся следующие

• некоторые ранее исполнявшиеся программы перестают запускаться или внезапно останавливаются в процессе работы;

• увеличивается длина исполняемых файлов;

• быстро сокращается объём свободной дисковой памяти;

• на носителях появляются дополнительные сбойные кластеры, в которых вирусы прячут свои фрагменты или части повреждённых файлов;

• замедляется работа некоторых программ;

• в текстовых файлах появляются бессмысленные фрагменты;

• наблюдаются попытки записи на защищенную дискету;

• на экране появляются странные сообщения, которые раньше не наблюдались;

• появляются файлы со странными датами и временем создания (несуществующие дни несуществующих месяцев, годы из следующего столетия, часы, минуты и секунды не укладывающиеся в общепринятые интервалы и т. д.);

• операционная система перестаёт загружаться с винчестера;

• появляются сообщения об отсутствии винчестера;

• данные на носителях портятся.

Любая дискета, не защищенная от записи, находясь в дисководе заражённого компьютера, может быть заражена. Дискеты, побывавшие в зараженном компьютере, являются разносчиками вирусов.

Существует ещё один канал распространения вирусов, связанный с компьютерными сетями, особенно всемирной сетью Internet. Часто источниками заражения являются программные продукты, приобретённые нелегальным путем.

Существует несколько классификаций компьютерных вирусов:

1. По среде обитания различают вирусы сетевые, файловые, загрузочные и файлово-загрузочные

2. По способу заражения выделяют резидентные и нерезидентные вирусы.

3. По степени воздействия вирусы бывают неопасные, опасные и очень опасные;

4. По особенностям алгоритмов вирусы делят на паразитические, репликаторы, невидимки, мутанты, троянские, макро-вирусы. Загрузочные вирусы заражают загрузочный сектор винчестера или дискеты и загружаются каждый раз при начальной загрузке операционной системы.

Резидентные вирусы загружается в память компьютера и постоянно там находится до выключения компьютера.

Самомодифицирующиеся вирусы (мутанты) изменяют свое тело таким образом, чтобы антивирусная программа не смогла его идентифицировать.

Стелс-вирусы (невидимки) перехватывает обращения к зараженным файлам и областям и выдают их в незараженном виде.

Троянские вирусы маскируют свои действия под видом выполнения обычных приложений.

Вирусом могут быть заражены следующие объекты:

1. Исполняемые файлы, т.е. файлы с расширениями имен .com и .ехе, а также оверлейные файлы, загружаемые при выполнении других программ. Вирусы, заражающие файлы, называются файловыми.

Вирус в зараженных исполняемых файлах начинает свою работу при запуске той программы, в которой

он находится. Наиболее опасны те вирусы, которые после своего запуска остаются в памяти резидентно

- они могут заражать файлы и выполнять вредоносные действия до следующей перезагрузки

компьютера. А если они заразят любую программу из автозапуска компьютера, то и при перезагрузке с жесткого диска вирус снова начнет свою работу.

2. Загрузчик операционной системы и главная загрузочная запись жесткого диска. Вирусы, поражающие эти области, называются загрузочными. Такой вирус начинает свою работу при наличной загрузке компьютера и становится резидентным, т.е. постоянно находится в памяти компьютера. Механизм распространения загрузочных вирусов - заражение загрузочных записей вставленных в компьютер дискет. Часто такие вирусы состоят из двух частей, поскольку загрузочная запись имеет небольшие размеры и в них трудно разместить целиком программу вируса. Часть вируса располагается в другом участке диска, например, в конце корневого каталога диска или в кластере в области данных диска. Обычно такой кластер объявляется дефектным, чтобы исключить затирание вируса при записи данных на диск.

3. Файлы документов, информационные файлы баз данных, таблицы табличных процессов и другие аналогичные файлы могут быть заражены макро-вирусами. Макро-вирусы используют возможность вставки в формат многих документов макрокоманд.

Если не принимать мер по защите от вирусов, то последствия заражения могут быть очень

серьезными. Например, в начале 1989 г. вирусом, написанным американским студентом Моррисом, были заражены и выведены из строя тысячи компьютеров, в том числе принадлежащих министерству обороны США. Автор вируса был приговорен судом к трем месяцам тюрьмы и штрафу в 270тыс.дол. Наказание могло быть и более строгим, но суд учел, что вирус не портил данные, а только размножался.

Методы обеспечения информационной безопасности.

К правовым методам обеспечения информационной безопасности Российской Федерации относится разработка нормативных правовых актов, регламентирующих отношения в информационной сфере, и нормативных методических документов по вопросам обеспечения информационной безопасности Российской Федерации. Наиболее важными направлениями этой деятельности являются:

• внесение изменений и дополнений в законодательство Российской Федерации, регулирующее отношения в области обеспечения информационной безопасности, в целях создания и совершенствования системы обеспечения информационной безопасности Российской Федерации, устранения внутренних противоречий в федеральном законодательстве, противоречий, связанных с международными соглашениями, к которым присоединилась Российская Федерация, и противоречий между федеральными законодательными актами и законодательными актами субъектов Российской Федерации, а также в целях конкретизации правовых норм, устанавливающих ответственность за правонарушения в области обеспечения информационной безопасности Российской Федерации;

• законодательное разграничение полномочий в области обеспечения информационной безопасности Российской Федерации между федеральными органами государственник власти и органами государственной власти субъектов Российской Федерации, определение целей, задач и механизмов участия в этой деятельности общественных объединений, организаций и граждан;

• разработка и принятие нормативных правовых актов Российской Федерации, устанавливающих ответственность юридических и физических лиц за несанкционированный доступ к информации, ее противоправное копирование, искажение и противозаконное использование, преднамеренное распространение недостоверной информации, противоправное раскрытие конфиденциальной информации, использование в преступных и корыстных целях служебной информации или информации, содержащей коммерческую тайну;

• уточнение статуса иностранных информационных агентств, средств массовой информации и журналистов, а также инвесторов при привлечении иностранных инвестиций для развития информационной инфраструктуры России;

• законодательное закрепление приоритета развития национальных сетей связи < отечественного производства космических спутников связи;

определение статуса организаций, предоставляющих услуги глобальных информационно-телекоммуникационных сетей на территории Российской Федерации, и правовое регулирование деятельности этих организаций;

• создание правовой базы для формирования в Российской Федерации региональных структур обеспечения информационной безопасности.

Организационно-техническими методами обеспечения информационной безопасности Российской Федерации являются:

• создание и совершенствование системы обеспечения информационной безопасности Российской Федерации;

• усиление правоприменительной деятельности федеральных органов исполнительной власти, органов исполнительной власти субъектов Российской Федерации, включая предупреждение и пресечение правонарушений в информационной сфере, а также выявление, изобличение и привлечение к ответственности лиц, совершивших преступления и другие правонарушения в этой сфере; • разработка, использование и совершенствование средств защиты информации и методов контроля эффективности этих средств, развитие защищенных телекоммуникационных систем, повышение надежности специального программного обеспечения;

• создание систем и средств предотвращения несанкционированного доступа к обрабатываемой информации и специальных воздействий, вызывающих разрушение, уничтожение, искажение информации, а также изменение штатных режимов функционирования систем и средств информатизации и связи;

• выявление технических устройств и программ, представляющих опасность для нормального функционирования информационно-телекоммуникационных систем, предотвращение перехвата информации по техническим каналам, применение криптографических средств защиты информации при ее хранении, обработке и передаче по каналам связи, контроль за выполнением специальных требований по защите информации;

• сертификация средств защиты информации, лицензирование деятельности в области защиты государственной тайны, стандартизация способов и средств защиты информации;

• совершенствование системы сертификации телекоммуникационного оборудования т* программного обеспечения автоматизированных систем обработки информации п^ требованиям информационной безопасности;

• контроль за действиями персонала в защищенных информационных системах, подготовка кадров в области обеспечения информационной безопасности Российской Федерации;

• формирование системы мониторинга показателей и характеристик информационной безопасности Российской Федерации в наиболее важных сферах жизни и деятельности общества и государства.

Экономические методы обеспечения информационной безопасности Российской Федерации включают в себя:

• разработку программ обеспечения информационной безопасности Российской Федерации и определение порядка их финансирования;

• совершенствование системы финансирования работ, связанных с реализацией правовых и организационно-технических методов защиты информации, создан!., системы страхования информационных рисков физических и юридических лиц.

Разграничение доступа к информации

На всех стадиях информационного процесса ведущая роль принадлежит человеку - носителю, пользователю информации и знания. От того, как будут учтены в информационных процессах интересы, психологические установки, свойства личности, зависит эффективность использования информации.

Такой компонент, как разграничение доступа к информации, задается одним из важных элементов системы комплексной защиты информации. В основе ее построения лежит положение о том, что каждый из членов трудового коллектива должен обладать только теми сведениями, которые необходимы ему в силу выполняемых обязанностей. В этом случае только руководитель имеет доступ ко всем материалам, независимо от их важности.

Качественная разработка и строгое соблюдение указанных правил - достаточно действенная мера, направленная на то, чтобы привести к минимуму риск утраты наиболее важной информации и определить объем похищенных сведений. Разработка правил предполагает найти ответ на вопросы:

- кому и в каком случае может быть дано разрешение на допуск информации;

- кто из руководителей имеет право давать разрешение на доступ и к каким сведениям.

При детализации указанных правил предполагается выделение следующих основных позиций:

- права, обязанности и ответственность сотрудников и руководителей по доступу и виды разрешений на доступ к конкретной информации, узлам ее хранения, обработки и передачи по сети;

- порядок доступа к сведениям, составляющим тайну представителей заказчика;

- порядок доступа к этим сведениям представителей государственных структур;

- рассылка носителей информации в другие точки и обмен ими между подразделениями организаций.

Исходя из всего вышесказанного, приходим к выводу, что необходимо четкое разграничение прав доступа различных лиц к информации на различных этапах ее обработки и передачи. Элемент организационной защиты является стержнем, основной частью рассматриваемой комплексной системы.

Меры по организационной защите информации составляют около 60% в структуре большинства систем защиты информации Это связано с тем, что важной составной частью организационной защиты информации является подбор, расстановка и обучение персонала, который будет реализовывать на практике систему защиты информации. Организационные меры защиты отражаются в нормативно-методических документах службы безопасности, службы конфиденциальной документации учреждения или фирмы.

Политика безопасности.

Во первых, политика это свод формальных правил, которые должны неукоснительно соблюдаться для достижения ее целей.

Во вторых, безопасность это обеспечение условий необходимых как для существования ее объекта, так и для его развития. Ясно, что информационная безопасность это безопасность в информационной сфере. Под безопасностью информации принято понимать обеспечение ее конфиденциальности, целостности, доступности, а также таких свойств как неотказуемости, аутентичности, подотчетности и достоверности.

Таким образом, свободно политику информационной безопасности можно определить как свод формальных правил, которые необходимо соблюдать при работе с информацией для обеспечения существования и развития компании.

Основной целью политики ИБ является общее описание правил работы с информацией компании. Наличие сформулированных и закрепленных на бумаге правил обеспечения информационной безопасности позволит достичь:

1. Стабильность защиты.

2. Независимость защиты от личных и профессиональных качеств исполняющего персонала.

3. Возможность контроля как защиты так и процедур обработки информации.

Перед разработкой политики информационной безопасности должен быть проведен анализ активов, включающий их учет и оценку. Готовая политика должна иметь в своем составе отдельный раздел для каждого обнаруженного актива, группы взаимосвязанных активов или обособленной части актива компании в зависимости от ранее проведенного анализа их структуры и взаимосвязи.

Активы компании для которых разрабатывается политика ИБ могут принадлежать к следующим классам:

• Аппаратное обеспечение.

• Каналы связи.

• Программное обеспечение.

• Информация.

• Персонал.

• Процедуры.

В дополнение и исходя из политики ИБ могут быть разработаны другие документы, такие как руководства или стандарты. В отличии от политик они более конкретны, что выражается в привязке к определенному оборудованию, версиям программ или в точном указаний необходимой последовательности действий для достижения заданного результата. Кроме того, выполнение этих документов может не является обязательным, они могут носить информационный или рекомендательный характер.

Политика ИБ разрабатывается специалистами ИБ компании для использования остальными сотрудниками компании. По этому, она должна быть изложена максимально просто, на обычном языке с использованием минимума специальной лексики только там где это необходимо.

Политика информационной безопасности должна описывать в своем содержании:

1. Цель.

2. Область применения.

3. Требования к защите.

4. Ответственность за нарушение.

5. Расшифровка специальных терминов. При необходимости.

6. Периодичность и учет пересмотра (изменения).

Требования содержащиеся в политике информационной безопасности должны быть обоснованными и подходящими. Это значит что они должны устанавливаться исходя из уязвимостей, угроз и ценности защищаемых активов и не должны препятствовать их функционированию соответственно.

Кроме того, требования должны иметь общий характер и не зависеть от конкретных систем защиты. Наоборот, системы защиты выбираются исходя из политик информационной безопасности.

Также можно заметить, что требования политик информационной безопасности должны быть реализуемыми.

Политика ИБ является важным документом без которого невозможно обеспечить эффективную защиту информации. Однако политика это не самоцель, она всего лишь элемент процесса управления или менеджмента безопасности. Этот процесс также составляют подготовительный этап, этап внедрения защитных мер, этап мониторинга и этап улучшения.

Все перечисленные этапы составляют замкнутый цикл, который должен осуществляться непрерывно в течение создания, существования и уничтожения информационной системы.

Организация антивирусной зашиты

К использованию в организации допускаются только лицензионные антивирусные средства, централизованно закупленные у разработчиков (поставщиков) указанных средств, рекомендованные к применению отделами автоматизации и безопасности информации.

В случае необходимости использования антивирусных средств, не вошедших в перечень рекомендованных, их применение необходимо согласовать с отделами автоматизации и безопасности информации.

Установка средств антивирусного контроля на компьютерах на серверах и рабочих станциях АС осуществляется уполномоченными сотрудниками отдела автоматизации в соответствии с «Инструкцией по установке, модификации и техническому обслуживанию программного обеспечения и аппаратных средств АС».

Антивирусный контроль всех дисков и файлов рабочих станций должен проводиться ежедневно в начале работы при загрузке компьютера (для серверов - при перезапуске) в автоматическом режиме.

Обязательному антивирусному контролю подлежит любая информация (текстовые файлы любых форматов, файлы данных, исполняемые файлы), получаемая и передаваемая по телекоммуникационным каналам, а также информация на съемных носителях (магнитных дисках, лентах, CD-ROM). Разархивирование и контроль входящей информации необходимо проводить непосредственно после ее приема на выделенном автономном компьютере или, при условии начальной загрузки операционной системы в оперативную память компьютера с заведомо "чистой" (не зараженной вирусами) и защищенной от записи системной дискеты, - на любом другом компьютере. Возможно применение другого способа антивирусного контроля входящей информации, обеспечивающего аналогичный уровень эффективности контроля. Контроль исходящей информации необходимо проводить непосредственно перед архивированием и отправкой (записью на съемный носитель).

Файлы, помещаемые в электронный архив должны в обязательном порядке проходить антивирусный контроль. Периодические проверки электронных архивов должны проводиться не реже одного раза в месяц.

Установка (изменение) системного и прикладного программного обеспечения осуществляется на основании «Инструкции по установке, модификации и техническому обслуживанию программного обеспечения и аппаратных средств автоматизированной системы организации».

Устанавливаемое (изменяемое) программное обеспечение должно быть предварительно проверено на отсутствие вирусов. Непосредственно после установки (изменения) программного обеспечения компьютера должна быть выполнена антивирусная проверка:

• на защищаемых серверах - ответственным за обеспечение информационной безопасности подразделения;

• на других серверах, не требующих защиты, - лицом, установившим (изменившим) программное обеспечение, - в присутствии и под контролем руководителя данного подразделения или сотрудника, им уполномоченного.

Факт выполнения антивирусной проверки после установки (изменения) программного обеспечения должен регистрироваться в специальном журнале подразделения за подписью лица, установившего (изменившего) программное обеспечение, и лица, его контролировавшего.

При возникновении подозрения на наличие компьютерного вируса (нетипичная работа программ, появление графических и звуковых эффектов, искажений данных, пропадание файлов, частое появление сообщений о системных ошибках и т.п.) сотрудник подразделения самостоятельно или вместе с ответственным за обеспечение безопасности информации подразделения (технологического участка) должен провести внеочередной антивирусный контроль своей рабочей станции. При необходимости привлечь специалистов для определения ими факта наличия или отсутствия компьютерного вируса.

В случае обнаружения при проведении антивирусной проверки зараженных компьютерными вирусами файлов сотрудники подразделений обязаны:

• приостановить работу;

• немедленно поставить в известность о факте обнаружения зараженных вирусом файлов руководителя и ответственного за обеспечение информационной безопасности своего подразделения, владельца зараженных файлов, а также смежные подразделения, использующие эти файлы в работе;

• совместно с владельцем зараженных вирусом файлов провести анализ необходимости дальнейшего их использования;

• провести лечение или уничтожение зараженных файлов (при необходимости для выполнения требований данного пункта привлечь специалистов);

• в случае обнаружения нового вируса, не поддающегося лечению ' применяемыми антивирусными средствами, передать зараженный вирусом файл на гибком магнитном диске для дальнейшей отправки его в организацию, с которой заключен договор на антивирусную поддержку;

• по факту обнаружения зараженных вирусом файлов составить служебную записку в отдел обеспечения безопасности информации, в которой необходимо указать предположительный источник (отправителя, владельца и т.д.) зараженного файла, тип зараженного файла, характер содержащейся в файле информации, тип вируса и выполненные антивирусные мероприятия.

Ответственность за организацию антивирусного контроля в подразделении возлагается на руководителя подразделения.

Ответственность за проведение мероприятий антивирусного контроля в подразделении и соблюдение требований по защите от компьютерных вирусов возлагается на ответственного за обеспечение безопасности информации и всех сотрудников подразделения, являющихся пользователями АС.

Периодический контроль за состоянием антивирусной защиты, а также за соблюдением установленного порядка антивирусного контроля и выполнением требований сотрудниками по защите от компьютерных вирусов осуществляется службой обеспечения безопасности информации.

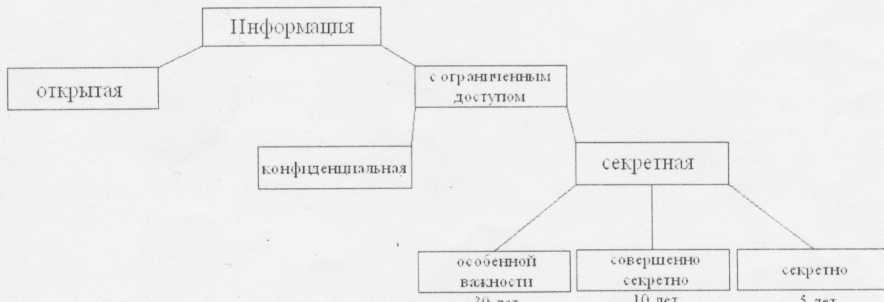

Виды информации

Рассмотрение видов информации всегда базируется на определении самого понятия информации. В научной литературе имеют место более сотни различных определений данного термина. И в зависимости от принятого определения возможны различные подходы к классификации информации и соответственно постулируются разные виды информации.

В данной книге будут рассмотрены два определения информации: первое, сформулированное в Законе Российской Федерации «Об информации, информатизации и защите информации», и второе — приведенное в работе автора «Информационная война. Проблемы и модели» , которое необходимо для исследования проблематики информационных войн.

В Законе Российской Федерации «Об информации, информатизации и защите информации» информация определена следующим образом: «Информация — сведения о лицах, предметах, фактах, событиях, явлениях и процессах независимо от формы их представления».

Исходя из определения информации как сведений, осуществим классификацию возможных сведений в приложении к формам их представления. Перечислим возможные формы представления сведений о лицах, предметах, фактах, событиях, явлениях и процессах применительно к процессу информационного взаимодействия субъектов. Сведения между субъектами могут:

• передаваться устно или пугем определенного набора знаков и движений от человека к человеку в ходе непосредственного копта кта (непосредственная информация);

• передаваться от человека к человеку через техническое средство (удаленная, или опосредованная, информация);

• фиксироваться человеком на каком-либо материальном носителе с тем, чтобы позже, используя данный носитель, возможно было восстановление информации (документальная информация).

Непосредственная информация в свою очередь может быть раз делена на:

• речевую информацию;

• информацию жестов.

Удаленная, или опосредованная, информация классифицируется в зависимости от технических или каких-либо других средств, с помощью которых она была передана:

• компьютерная информация (через ЭВМ и различные компьютерные носители информации);

• аудиоинформация (телефонная, радио);

• видеоинформация (видеоконференция);

• телепатическая информация.

Документальная информация классифицируется в зависимости от1"материального носителя, на котором она зафиксирована: папирус, бумага, видеопленка, дискета, оптический диск и т.п.

В зарубежной литературе документальную информацию иногда называют «твердой», подразумевая, что при правильных условиях хранения она может существовать до тех пор, пока существует сам носитель.

Непосредственная и опосредованная формы информации, как правило, существуют, пока существует поле, которое и является носителем. Такая информация «живет» очень короткий промежуток времени, и будучи однажды озвученной, уничтожается и повторно воспроизведена быть не может. Ее в дословном переводе иногда называют «мягкой» информацией.

В зависимости от содержания информацию подразделяют на:

• тотальную — дает общее представление об интересующей про блемс;

• текущую (оперативную) — показывает происходящие события в динамике; • конкретную — отвечает на конкретные вопросы;

• косвенную — подтверждает или опровергает некие предположения.

Иногда косвенную информацию называют невербальной, понимая под ней сведения, которые не передают какого-либо конкретного содержания, но косвенно указывают, подтверждают или опровергают тот или иной факт;

• оценочную — объясняет события с позиции различных предпочтений;

• прогнозную — представляет собой прогноз развития процессов. Информацию также можно классифицировать по значимости

для той или иной организации или государства в целом. Например, для организации это информация:

• жизненно важная — без которой невозможна работа организации;

• важная — без которой функционирование организации будет неэффективно, но возможно;

• полезная — желательная, но организация может функционировать и без нее;

• несущественная — не представляет какого-либо интереса. Для государства это информация:

• несекретная;

• для служебного пользования;

• секретная;

• совершенно секретная;

• особой важности.

В работе автора «Информационная война. Проблемы и модели» информация определена как степень изменения знания субъекта, где под знанием понимается совокупность сведений, выраженная в структуре системы и функциональных возможностях ее элементов.

В соответствии с данным определением всю доступную субъекту информацию можно классифицировать исходя из ее возможности влиять на знание субъекта:

1. Знание не изменяется. Информацию подобного вида назовем невидимой для субъекта.

2. Знание изменяется линейно, т.е. субъект узнает какой-либо факт. Этот факт играет либо самостоятельную роль в картине мира индивидуума, либо слабо связан с другими фактами. В результате этого узнавания в рамках знания, выраженного в структуре, появляется или пропадает дополнительный элемент (вершина), а также появляется или пропадает одна или несколько связей элемента с другими элементами. Подобного вида информацию назовем тривиальной.

3. Знание изменяется катастрофически. В результате узнавания какого-либо факта происходит серьезная перестройка всей структуры или ее разрушение. Подобного вида информацию назовем опасной, или катастрофической.

Пример катастрофической информации — факт погружения Архимеда в ванну. В результате этого погружения у него произошли полная перестройка представления о соотношении объема предмета и вытесненной жидкости. При этом все остальные случаи принятия Архимедом ванны могут быть оценены им как триви-цльная информация.

Исторические аспекты возникновения и развития информационной безопасности

Информационная безопасность возникла с появлением средств информационных коммуникаций между людьми, а также с осознанием человека о наличии сообществ интересов, которым может быть нанесен ущерб путём воздействия на них. Средства информационных коммуникаций обусловили наличие и развитие средств, которые обеспечили информационный обмен между всеми элементами социума. Учитывая влияние на трансформацию идей информационной безопасности, в развитии средств информационных коммуникаций можно выделить несколько этапов.

Первый этап - до 1816 года. Характеризуется он использованием естественно возникавших средств информационных коммуникаций. В этот период основная задача информационной безопасности заключалась в защите сведений о событиях, фактах, имуществе, местонахождении и других данных, имеющих для человека лично или сообщества, к которому он принадлежал, жизненное значение.

Второй этап, начиная с 1816 года, связан с началом использования искусственно создаваемых технических средств электрики и радиосвязи. Для обеспечения скрытности и помехозащищенности радиосвязи необходимо было использовать опыт первого периода информационной безопасности на более высоком технологическом уровне, а именно применение помехоустойчивого кодирования сообщения (сигнала) с последующим декодированием принятого сообщения (сигнала).

Третий этап - начиная с 1935 года, связан с появлением радиолокационных и гидроакустических средств. Основным способом обеспечения информационной безопасности в этот период было сочетание организационных и технических мер, направленных на повышение защищенности радиолокационных средств от воздействия на их приемные устройства активными маскирующими и пассивными имитирующими радиоэлектронными помехами.

Четвертый этап - начиная с 1946 года, связан с изобретением и внедрением в практическую деятельность электронно-вычислительных машин (компьютеров). Задачи информационной безопасности решались, в основном, методами и способами ограничения физического доступа к оборудованию средств добывания, переработки и передачи информации.

Пятый этап - начиная с 1965 года, обусловлен созданием и развитием локальных информационно-коммуникационных сетей. Задачи информационной безопасности также решались, в основном, методами и способами физической защиты средств добывания, переработки и передачи информации, объединённых в локальную сеть путём администрирования и управления доступом к сетевым ресурсам.

Шестой этап- начиная с 1973 года- связан с использованием сверхмобильных коммуникационных устройств с широким спектром задач. Угрозы информационной безопасности стали гораздо серьёзнее. Для обеспечения информационной безопасности в компьютерных системах с беспроводными сетями передачи данных потребовалась разработка новых критериев безопасности. Образовались сообщества людей - хакеров, ставящих своей целью нанесение ущерба информационной безопасности отдельных пользователей, организаций и целых стран. Информационный ресурс стал важнейшим ресурсом государства, а обеспечение его безопасности -важнейшей и обязательной составляющей национальной безопасности. Формируется информационное право-новая отрасль международной правовой системы.

Седьмой этап, начиная с 1985 года, связан с созданием и развитием глобальных информационно-коммуникационных сетей, с использованием космических средств обеспечения. Можно предположить, что очередной этап развития информационной безопасности, очевидно, будет связан с широким использованием мобильных коммуникационных устройств с широким спектром задач и глобальным охватом в пространстве и времени, обеспечиваемым космическими информационно-коммуникационными системами. Для решения задач информационной безопасности, на этом этапе необходимо создание макросистемы информационной безопасности человечества под эгидой ведущих международных форумов. Сегодня всё в мире полагается на компьютеры и интернет, средства связи (электронная почта, мобильные телефоны), индустрия развлечений (цифровое телевидение, МРЗ), транспорт (автомобильные двигатели, аэронавигация), торговля (интернет-магазины, кредитные карты), медицина (оборудование, медицинские архивы), и список можно продолжать. Самая большая доля нашей повседневной жизни полагается на компьютеры. Информационная безопасность состоит в защите этой информации методами предотвращения, обнаружения и реагирования на атаки.

Каналы передачи информации, утечка информации

Линии связи и каналы передачи данных

Для построения компьютерных сетей применяются линии связи, использующие различную физическую среду. В качестве физической среды в коммуникациях используются: металлы (в основном медь), сверхпрозрачное стекло (кварц) или пластик и эфир. Физическая среда передачи данных может представлять собой кабель "витая пара", коаксиальные кабель, волоконно-оптический кабель и окружающее пространство.

Линии связи или линии передачи данных - это промежуточная аппаратура и физическая среда, по которой передаются информационные сигналы (данные).

В одной линии связи можно образовать несколько каналов связи (виртуальных или логических каналов), например путем частотного или временного разделения каналов.

Канал связи - это средство односторонней передачи данных.

Канал передачи данных - это средства двухстороннего обмена данными, которые включают в себя линии связи и аппаратуру передачи (приема) данных. Каналы передачи данных связывают между собой источники информации и приемники информации.

В зависимости от физической среды передачи данных каналы связи можно разделить на:

-проводные линии связи без изолирующих и экранирующих оплеток;

-кабельные, где для передачи сигналов используются такие линии связи как кабели "витая пара", коаксиальные кабели или оптоволоконные кабели;

-беспроводные (радиоканалы наземной и спутниковой связи), использующие для передачи сигналов электромагнитные волны, которые распространяются по эфиру.

Проводные линии связи

Проводные (воздушные) линии связи используются для передачи телефонных и телеграфных сигналов, а также для передачи компьютерных данных. Эти линии связи применяются в качестве магистральных линий связи.

Кабельные каналы связи

Кабельные линии связи имеют довольно сложную структуру. Кабель состоит из проводников, заключенных в несколько слоев изоляции. В компьютерных сетях используются три типа кабелей.

Витая пара (twisted pair) — кабель связи, который представляет собой витую пару медных проводов (или несколько пар проводов), заключенных в экранированную оболочку. Пары проводов скручиваются между собой с целью уменьшения наводок.

Витая пара является достаточно помехоустойчивой. Существует два типа этого кабеля: неэкранированная витая пара UTP и экранированная витая пара STP.

Коаксиальный кабель (coaxial cable) - это кабель с центральным медным проводом, который окружен слоем изолирующего материала хтя того, чтобы отделить центральный проводник от внешнего проводящего экрана (медной оплетки или слой алюминиевой фольги). Внешний проводящий экран кабеля покрывается изоляцией.

Существует два типа коаксиального кабеля: тонкий коаксиальный кабель диаметром 5 мм и толстый коаксиальный кабель диаметром 10 мм. У толстого коаксиального кабеля затухание меньше, чем у тонкого. Стоимость коаксиального кабеля выше стоимости витой пары и выполнение монтажа сети сложнее, чем витой парой.

Кабельные оптоволоконные каналы связи.

Оптоволоконный кабель (fiber optic) - это оптическое волокно на кремниевой или пластмассовой основе, заключенное в материал с низким коэффициентом преломления света, который закрыт внешней оболочкой.

Основное преимущество этого типа кабеля - чрезвычайно высокий уровень помехозащищенности и отсутствие излучения. Несанкционированное подключение очень сложно. Скорость передачи данных ЗГбит/с. Основные недостатки оптоволоконного кабеля - это сложность его монтажа, небольшая механическая прочность и чувствительность к ионизирующим излучениям.

Беспроводные (радиоканалы наземной и спутниковой связи) каналы связи

Радиоканалы наземной (радиорелейной и сотовой) и спутниковой связи образуются с помощью передатчика и приемника радиоволн и относятся к технологии беспроводной передачи данных.

Радиорелейные каналы связи.

Радиорелейные каналы связи состоят из последовательности станций, являющихся ретрансляторами. Связь осуществляется в пределах прямой видимости, дальности между соседними станциями - до 50 км. Цифровые радиорелейные линии связи (ЦРРС) применяются в качестве региональных и местных систем связи и передачи данных, а также для связи между базовыми станциями сотовой связи.

л

Сотовые каналы связи.

Сотовая связь - это беспроводная телекоммуникационная система, состоящая из сети наземных базовых приемо-передающих станций и сотового коммутатора (или центра коммутации мобильной связи).

Глушители сотовых

Это средство используется против утечки информации

Блокираторы СОТОВОЙ СВЯЗИ (глушители сотовых) – эффективное средство борьбы с

утечкой информации по каналу сотовой связи. Суть работы глушителя сотовых сводится к подавлению радиоканала трубка - база, в диапазоне которого работает блокиратор против утечки информации. Глушители сотовых телефонов различают по стандарту подавляемой связи (AMPS/N-AMPS, NMT, TACS, GSM900'1800. CDMA, ГОЕК. ШЛА, UMTS, DECT, 3G, универсальные), мощности излучения, габаритам. Как правил:-. пт:: выборе мощности излучения выпускаемых глушителей сотовых учитывается безопасность находящихся в защищаемом помещении людей, поэтому радиус эффективного подавления составляет от нескольких метров до нескольких десят:-:: в метров. Применение блокираторов сотовой связи должно быть строго регламентировано. так как может создать неудобства для третьих лиц.

Несанкционированный доступ к информации

Несанкционированный доступ к информации - доступ к информации в нарушение должностных полномочий сотрудника, доступ к закрытой для публичного доступа информации со стороны лиц, не имеющих разрешения на доступ к этой информации. Так же иногда несанкционированным доступом называют получение доступа к информации лицом, имеющим право на доступ к этой информации в объёме, превышающем необходимый для выполнения служебных обязанностей.

Причины несанкционированного доступа к информации

ошибки конфигурации (прав доступа, файрволов, ограничений на массовость запросов к базам данных)

слабая защищённость средств авторизации (хищение паролей, смарт-карт, физический доступ к плохо охраняемому оборудованию, доступ к незаблокированным рабочим местам сотрудников в отсутствие сотрудников)

ошибки в программном обеспечении

злоупотребление служебными полномочиями (воровство резервных копий,

копирование информации на внешние носители при праве доступа к информации)

Прослушивание каналов связи при использовании незащищённых соединений внутри ЛВС

Использование клавиатурных шпионов, вирусов и троянов на компьютерах сотрудников для имперсонализации.

Термин "несанкционированный доступ к информации" (НСДИ) определен как доступ к информации, нарушающий правила разграничения доступа с использованием штатных средств вычислительной техники или автоматизированных систем.

Под правилами разграничения доступа понимается совокупность положений, регламентирующих права доступа лиц или процессов (субъектов доступа) к единицам информации (объектам доступа).

Право доступа к ресурсам компьютерных систем определяется руководством для каждого сотрудника в соответствии с его функциональными обязанностями. Процессы инициируются в компьютерных системах в интересах определенных лиц, поэтому и на них накладываются ограничения по доступу к ресурсам.

Выполнение установленных правил разграничения доступа в компьютерных системах реализуется за счет создания системы разграничения доступа.

НЕСАНКЦИОНИРОВАННЫЙ ДОСТУП К ИНФОРМАЦИИ.