Билет №1

1)Классы сертификатов

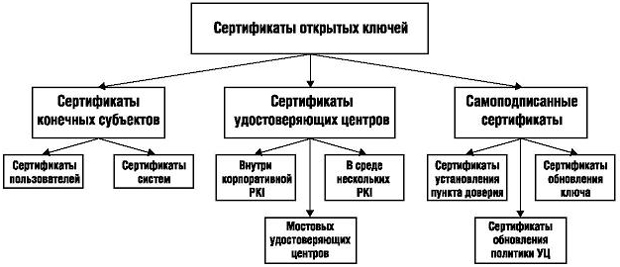

Можно выделить три класса сертификатов открытых ключей:

- сертификаты конечных субъектов;

- сертификаты удостоверяющих центров;

- самоподписанные сертификаты.

Сертификаты конечных субъектов

Эти сертификаты выпускаются для субъектов, не являющихся удостоверяющими центрами, и содержат открытые ключи, при помощи которых пользователи сертификатов могут верифицировать цифровые подписи и управлять ключами. Сертификаты должны предоставлять пользователям информацию о назначении открытых ключей, достаточную для принятия решения о пригодности данного ключа для конкретного приложения. Субъектом сертификатов этого класса может быть человек или система (например, web-сервер или маршрутизатор). Рекомендуемые профили сертификатов варьируются в зависимости от типа субъекта [70].

Сертификаты пользователей

Для поддержки онлайновых приложений и защищенной электронной почты в профиль сертификата пользователя включается информация об именах. В содержании сертификата пользователя рекомендуется:

использовать в качестве имени субъекта отличительное имя (отличительное имя стандарта X.500 или DNS-имя);

устанавливать срок действия сертификата не более 3 лет, начиная с момента его выпуска (в противном случае чрезмерно разрастаются списки САС);

задавать дополнение Key Usage (назначение ключа) как критичное. В нем должно указываться: для открытых ключей подписи - их назначение: цифровая подпись или поддержка неотказуемости; для открытых ключей, связанных с алгоритмами Диффи-Хэллмана, эллиптических кривых Диффи-Хэллмана и обмена ключами, - согласование ключей; для RSA-ключей транспортировки ключей - шифрование ключей;

задавать дополнение Certificate Policies (политики применения сертификатов) как некритичное; дополнение должно определять одну политику и не содержать никаких спецификаторов политики;

задавать дополнение Subject Alternative Name (альтернативное имя субъекта) как некритичное; для приложений защищенной электронной почты S/MIME v3 в качестве альтернативного имени в дополнении должен указываться адрес электронной почты.

В соответствии с требованиями конкретной локальной среды в сертификате могут содержаться и другие дополнения, которые должны быть помечены как некритичные.

Сертификаты систем

К сертификатам систем можно отнести, например, VPN-сертификаты, сертификаты устройств (в том числе и беспроводной связи) и SSL-сертификаты [105].

VPN-сертификаты (IPsec). Эти сертификаты генерируются на основе информации об устройстве (например, IP-адреса) и подписываются человеком от имени устройства (путем ручной или автоматизированной процедуры).

Сертификаты устройств. Эти сертификаты связаны с определенным устройством (например, кабельным модемом), генерируются и физически размещаются в некоторой постоянной памяти устройства. Как правило, имеют длительный срок действия, сопоставимый со сроком жизни устройства. Такие сертификаты обычно не обновляются, потому что их физически трудно заменить.

Сертификаты устройств беспроводной связи. Эти сертификаты предназначены для поддержки функциональности SSL-типа применительно к небольшим устройствам и процессорам. В качестве примера можно привести краткосрочные сертификаты WTLS (Wireless Transport Layer Security). На базе основного SSL-сертификата программной системой промежуточного слоя выпускаются временные сертификаты для конечных устройств. Когда основной сертификат аннулируется или заканчивается его срок действия, ПО промежуточного слоя приостанавливает выпуск следующих сертификатов.

SSL-сертификаты. Эти сертификаты генерируются Web-сервером и используются для связывания адреса и программного обеспечения определенного Web-сервера. Сертификаты не только обеспечивают SSL-туннель к обращающемуся с запросом браузеру клиента, но и позволяют определять, принадлежит ли данный унифицированный указатель ресурсов (URL) той организации, которая предъявляет этот URL хосту. Недавно появилась возможность реализовать концепцию "распределенных сертификатов", согласно которой один SSL-сертификат может распределяться между несколькими машинами Web-сервера.

Для поддержки онлайновых приложений в профиль сертификата компьютерной системы включается информация об именах. К содержанию сертификата системы предъявляются те же требования, что и к содержанию сертификата пользователя, за исключением того, что дополнение Subject Alternative Name в качестве альтернативного имени должно задавать DNS-имя компьютера (dNSname) или IP-адрес (iPAddress), если система является маршрутизатором. Кроме этого, дополнение Extended Key Usage (расширенное назначение ключа) должно задаваться как некритичное, если система является web-сервером, поддерживающим протоколы SSL или TLS, или маршрутизатором, поддерживающим протокол IPsec.

2) ОС Windows

Операционная система (ОС) - это комплекс программного обеспечения, предназначенный для снижения стоимости программирования, упрощения доступа к системе, повышения эффективности работы.

Назначение операционной системы можно разделить на четыре основные составляющие Организация (обеспечение) удобного интерфейса между приложениями и пользователями, с одной стороны, и аппаратурой компьютера – с другой. Вместо реальной аппаратуры компьютера ОС представляет пользователю расширенную виртуальную машину, с которой удобнее работать и которую легче программировать.

2. Организация эффективного использования ресурсов компьютера. ОС не только представляет пользователям и программистам удобный интерфейс к аппаратным средствам компьютера, но и является своеобразным диспетчером ресурсов компьютера. К числу основных ресурсов современных вычислительных систем относятся процессоры, основная память, таймеры, наборы данных, диски, накопители, принтеры, сетевые устройства, и др. Эти ресурсы определяются операционной системой между выполняемыми программами. В отличие от программы, которая является статическим объектом, выполняемая программа – это динамический объект, он называется процессом и является базовым понятием современных ОС.

3. Облегчение процессов эксплуатации аппаратных и программных средств вычислительной системы. Ряд операционных систем имеет в своем составе наборы служебных программ, обеспечивающие резервное копирование, архивацию данных, проверку, очистку и дефрагментацию дисковых устройств и др.

Кроме того, современные ОС имеют достаточно большой набор средств и способов диагностики и восстановления работоспособности системы. Сюда относятся:

- диагностические программы для выявления ошибок в конфигурации ОС;

- средства восстановления последней работоспособной конфигурации;

- средства восстановления поврежденных и пропавших системных файлов и др.

4. Возможность развития. Современные ОС организуются таким образом, что допускают эффективную разработку, тестирование и внедрение новых системных функций, не прерывая процесса нормального функционирования вычислительной системы. Большинство операционных систем постоянно развиваются (нагляден пример Windows).

Функции операционной системы:

- связь с пользователем в реальном времени для подготовки устройств к работе, переопределение конфигурации и изменения состояния системы.

- выполнение операций ввода-вывода; в частности, в состав операционной системы входят программы обработки прерываний от устройств ввода-вывода, обработки запросов к устройствам ввода-вывода и распределения этих запросов между устройствами.

- управление памятью, связанное с распределением оперативной памяти между прикладными программами.

- управление файлами; основными задачами при этом являются обеспечение защиты, управление выборкой и сохранение секретности хранимой информации.

- обработка исключительных условий во время выполнения задачи

- появление арифметической или машинной ошибки, прерываний, связанных с неправильной адресацией или выполнением привилегированных команд.

- вспомогательные, обеспечивающие организацию сетей, использование служебных программ и языков высокого уровня.

Операционные системы разные, но их назначение и функции одинаковые. Операционная система является базовой и необходимой составляющей программного обеспечения компьютера, без нее компьютер не может работать в принципе.

3) Кодирование информации

Для определения количества информации был найден способ представить любой ее тип (символьный, текстовый, графический) в едином виде, что позволило все типы информации преобразовать к единому стандартному виду. Таким видом стала так называемая двоичная форма представления информации. Она заключается в записи любой информации в виде последовательности только двух символов. Каждая такая последовательность называется двоичным кодом. Недостаток двоичного кодирования – длинные коды. Но в технике легче иметь дело с большим числом простых однотипных элементов, чем с небольшим числом сложных.

Количественное измерение информации

Двоичные символы могут кодироваться любым способом: буквами А, Б; словами ДА, НЕТ, двумя устойчивыми состояниями системы и т.д. Однако ради простоты записи были взяты цифры 1 и 0. Обработка информации в ЭВМ основана на обмене электрическими сигналами между различными устройствами машины. В компьютере, хранящем, либо обрабатывающем информацию, рассматриваемые символы 0 и 1 могут также обозначаться по-разному: один из них - наличием в рассматриваемом элементе электрического тока, либо магнитного поля, второй - отсутствием электрического тока, либо магнитного поля.

Таким образом, в ЭВМ реализуются два устойчивых состояния. Эти два устойчивых состояния информационной системы определяют единицу измерения информации, называемую БИТОМ. Количество информации, кодируемое двоичной цифрой - 0 или 1, называется битом. Благодаря введению понятия единицы информации появилась возможность определения размера любой информации числом битов.

Процесс получения двоичной информации об объектах исследования называют кодированием информации. Кодирование информации перечислением всех возможных событий очень трудоемко. Поэтому на практике кодирование осуществляется более простым способом. Он основан на том, что один разряд последовательности двоичных цифр имеет уже вдвое больше различных значений - 00, 01, 10, 11, чем одноразрядные 0 и 1. Трехразрядная последовательность имеет также вдвое больше значений - 000, 001, 010, 011, 100, 101, 110, 111, чем двухразрядная и т.д.

Кодирование различных типов информации

С помощью набора битов, можно представить любое число и любой знак. В информационных документах широко используются не только русские, но и латинские буквы, цифры, математические знаки и другие специальные знаки, всего их количество составляет примерно 200-250 символов. Поэтому для кодировки всех указанных символов используется восьмиразрядная последовательность цифр 0 и 1. Таким образом, текстовая информация кодируется с помощью кодовой таблицы.

Кодовая таблица – это внутреннее преставление символов в компьютере. Во всем мире в качестве стандарта принята таблица ASCII – Американский стандартный код для обмена информацией. Для хранения двоичного кода одного символа выделен 1 байт = 8 бит.

Следует отметить, что указанный способ кодирования используется тогда, когда к нему не предъявляются дополнительные требования, такие как необходимость указать на возникшую ошибку, исправление ошибки, секретность информации. При специальном кодировании коды получаются длиннее, чем в указанной таблице.

Наиболее просто кодируется числовая информация – она переводится в двоичную систему исчисления.

Для представления графической информации в двоичной форме используется так называемый поточечный способ. На первом этапе вертикальными и горизонтальными линиями делят изображение. Чем больше при этом получилось квадратов, тем точнее будет передана информация о картинке. Как известно из физики, любой цвет может быть представлен в виде суммы различной яркости зеленого, синего, красного цветов. Поэтому информация о каждой клетке должна содержать кодировку значения яркости и количеств зеленого, синего и красного компонентов. Таким образом кодируется растровое изображение – изображение, разбитое на отдельные точки. Объем растрового изображения определяется умножением количества точек на рисунке на информационный объем одной точки, который зависит от количества возможных цветов отображения (для черно-белого изображения информационный объем одной точки равен 1 биту и кодируется двумя цифрами – 0 или 1). Разные цвета и их оттенки получаются за счет наличия или отсутствия трех основных цветов – красного, синего, зеленого и их яркости. Каждая точка на экране кодируется с помощью 4 битов.

Векторное изображение кодируется разбиением рисунка на элементарные отрезки, геометрические фигуры и дуги. Положение этих элементарных объектов определяется координатами точек. Для каждой линии указывается ее тип (сплошная, пунктирная, штрих- пунктирная ), толщина и цвет. Информация о векторном изображении кодируется как обычная буквенно-цифровая и обрабатывается специальными программами.

Звуковая информация может быть представлена последовательностью элементарных звуков и пауз между ними. Вывод звуков из компьютера осуществляется синтезатором речи, который считывает из памяти хранящийся код звука. Речь человека имеет большое разнообразие оттенков, поэтому каждое произнесенное слово должно сравниваться с предварительно занесенным в память компьютера эталоном, и при их совпадении происходит его распознавание и запись.

4)Системы деловой и научной графики

Системы деловой графики дают возможность выводить на экран различные виды графиков и диаграмм: гистограммы; круговые и секторные диаграммы и т. д. Эти системы позволяют наглядно представлять на экране различные данные и зависимости.

Системы научной и инженерной графики позволяют в цвете и в заданном масштабе отображать на экране следующие объекты:

графики двумерных и трехмерных функций, заданных в табличном или аналитическом виде;

системы изолиний, в том числе, и нанесенные на поверхность объекта;

сечения, проекции, карты и т. д.

Для построения легко воспринимаемых реалистических изображений трехмерных объектов системы инженерной графики позволяют удалять линии, не видимые наблюдателю.

5) Локальные вычислительные сети

Локально-вычислительные сети (ЛВС) – это кабельная система объекта (здания) или группы объектов. Используются ЛВС для объединения телекоммуникационного оборудования: нескольких персональных компьютеров, серверов, факсов, сканеров, принтеров и т. п. Причем, в единую систему могут объединяться объекты не только расположенные вблизи друг от друга, но и территориально удаленные. Правильно построенная ЛВС позволяет получать доступ к необходимой информации, обеспечивает защиту от несанкционированного доступа к данным. Информация передается по проводным и беспроводным каналам.

Сейчас невозможно представить офис (или группу офисных зданий) без единой локальной сети. ЛВС находят широкое применение, как часть информационной системы той или иной фирмы. Локально-вычислительная сеть есть в каждом офисе, на промышленных предприятиях, в зданиях различного назначения, банках. Грамотно реализованная и отвечающая современным стандартам безопасности ЛВС работает надежно и качественно, обеспечивая в вашем офисе стабильное информационное взаимодействие.

Внедрение ЛВС обеспечивает следующие преимущества:

совместное использование элементов сети;

возможность быстрого доступа к необходимой информации;

надежное хранение и резервирование данных; защиту информации;

использование ресурсов современных технологий (доступ в Интернет, системы электронного документооборота и проч.).

ЛВС должны соответствовать следующим требованиям:

ЛВС должна быть эффективной (минимальные затраты и высокое качество работы).

Открытость сети. ЛВС соответствует этому критерию, если присутствует возможность, не меняя технические и программные параметры сети, подключать дополнительное оборудование.

Гибкость сети. Если при неисправностях того или иного компьютера или прочего оборудования, сеть продолжает функционировать – ЛВС соответствует этому требованию.

Система ЛВС выполняет ряд функций:

обеспечивает обмен данными между основными узлами системы Умного дома (Центральным контроллером, панелями и пультами управления).

обеспечивает обмен медиа данными между Медиа сервером и клиентами, а также их связь с Ценральным контроллером.

обеспечивает связь системы Умного дома, а также любых устройств Пользователя (ноутбук, компьютер, КПК, мобильный телефон и проч.), с сетью Интернет.

обеспечивает обмен данными между устройствами Пользователя (ноутбук, компьютер, КПК и проч.) и подсистемами «Умного дома» (центральный контроллер, видеонаблюдение, медиасервер).

Базовые структуры ЛВС подразделяется на несколько видов:

«Звезда». Этот тип структуры ЛВС подразумевает подключение всех составляющих системы к единому узлу (центральному).

«Кольцо». Согласно этому типу структуры элементы сети объединены между собой по замкнутой цепи последовательно.

«Шина». При использовании этого типа структуры вся информация передается по коммуникационному каналу, который доступен для всех устройств.

Еще один тип структуры локально-вычислительных сетей, применяемый в крупных сетях называется – «древовидная структура ЛВС». Такая структура представляет собой чаще всего комбинацию базовых структур. Строение данного вида структуры ЛВС имеет несколько уровней. Высший уровень – это основной транспортный канал сети, посредством которого осуществляется сообщение элементов ЛВС. Более низкий уровень (распределения) – подразумевает расположение коммутаторов, относящихся к определенным группам (ЛВС этажа, ЛВС здания и т. п.). Далее идет уровень доступа – здесь располагаются коммутаторы, ответственные за доступ серверов к ресурсам ЛВС.

Билет № 2

1)Компьютерные вирусы

Компьютерный вирус - это небольшая программа, написанная программистом высокой квалификации, способная к саморазмножению и выполнению разных деструктивных действий. На сегодняшний день известно свыше 50 тыс. компьютерных вирусов.

Существует много разных версий относительно даты рождения первого компьютерного вируса. Однако большинство специалистов сходятся на мысли, что компьютерные вирусы, как таковые, впервые появились в 1986 году, хотя исторически возникновение вирусов тесно связано с идеей создания самовоспроизводящихся программ. Одним из "пионеров" среди компьютерных вирусов считается вирус "Brain", созданный пакистанским программистом по фамилии Алви. Только в США этот вирус поразил свыше 18 тыс. компьютеров. В начале эпохи компьютерных вирусов разработка вирусоподобных программ носила чисто исследовательский характер, постепенно превращаясь на откровенно вражеское отношение к пользователям безответственных, и даже криминальных "элементов". В ряде стран уголовное законодательство предусматривает ответственность за компьютерные преступления, в том числе за создание и распространение вирусов.

Вирусы действуют только программным путем. Они, как правило, присоединяются к файлу или проникают в тело файла. В этом случае говорят, что файл заражен вирусом. Вирус попадает в компьютер только вместе с зараженным файлом. Для активизации вируса нужно загрузить зараженный файл, и только после этого, вирус начинает действовать самостоятельно.

Некоторые вирусы во время запуска зараженного файла становятся резидентными (постоянно находятся в оперативной памяти компьютера) и могут заражать другие загружаемые файлы и программы. Другая разновидность вирусов сразу после активизации может быть причиной серьезных повреждений, например, форматировать жесткий диск. Действие вирусов может проявляться по разному: от разных визуальных эффектов, мешающих работать, до полной потери информации. Большинство вирусов заражают исполнительные программы, то есть файлы с расширением .EXE и .COM, хотя в последнее время большую популярность приобретают вирусы, распространяемые через систему электронной почты.

Следует заметить, что компьютерные вирусы способны заражать лишь компьютеры. Поэтому абсолютно абсурдными являются разные утверждения о влиянии компьютерных вирусов на пользователей компьютеров.

Основные источники вирусов:

дискета, на которой находятся зараженные вирусом файлы;

компьютерная сеть, в том числе система электронной почты и Internet;

жесткий диск, на который попал вирус в результате работы с зараженными программами;

вирус, оставшийся в оперативной памяти после предшествующего пользователя.

Основные ранние признаки заражения компьютера вирусом:

уменьшение объема свободной оперативной памяти;

замедление загрузки и работы компьютера;

непонятные (без причин) изменения в файлах, а также изменения размеров и даты последней модификации файлов;

ошибки при загрузке операционной системы;

невозможность сохранять файлы в нужных каталогах;

непонятные системные сообщения, музыкальные и визуальные эффекты и т.д.

Признаки активной фазы вируса:

исчезновение файлов;

форматирование жесткого диска;

невозможность загрузки файлов или операционной системы.

Существует очень много разных вирусов. Условно их можно классифицировать следующим образом:

1) загрузочные вирусы или BOOT-вирусы заражают boot-секторы дисков. Очень опасные, могут привести к полной потере всей информации, хранящейся на диске;

2) файловые вирусы заражают файлы. Делятся на:

вирусы, заражающие программы (файлы с расширением .EXE и .COM);

макровирусы вирусы, заражающие файлы данных, например, документы Word или рабочие книги Excel;

вирусы-спутники используют имена других файлов;

вирусы семейства DIR искажают системную информацию о файловых структурах;

3) загрузочно-файловые вирусы способные поражать как код boot-секторов, так и код файлов;

4) вирусы-невидимки или STEALTH-вирусы фальсифицируют информацию прочитанную из диска так, что программа, какой предназначена эта информация получает неверные данные. Эта технология, которую, иногда, так и называют Stealth-технологией, может использоваться как в BOOT-вирусах, так и в файловых вирусах;

5) ретровирусы заражают антивирусные программы, стараясь уничтожить их или сделать нетрудоспособными;

6) вирусы-черви снабжают небольшие сообщения электронной почты, так называемым заголовком, который по своей сути есть Web-адресом местонахождения самого вируса. При попытке прочитать такое сообщение вирус начинает считывать через глобальную сеть Internet свое 'тело' и после загрузки начинает деструктивное действие. Очень опасные, так как обнаружить их очень тяжело, в связи с тем, что зараженный файл фактически не содержит кода вируса.

Если не принимать меры для защиты от компьютерных вирусов, то следствия заражения могут быть очень серьезными. В ряде стран уголовное законодательство предусматривает ответственность за компьютерные преступления, в том числе за внедрение вирусов. Для защиты информации от вирусов используются общие и программные средства.

2) Классификация ЭВМ

Рассмотрим некоторые из наиболее популярных классификаций:

· по принципу действия. Критерием деления вычислительных машин здесь является форма представления информации, с которой они работают

1. аналоговые (АВМ) - вычислительные машины непрерывного действия, работают с информацией, представленной в непрерывной (аналоговой) форме, т.е. в виде непрерывного ряда значений какой-либо физической величины (чаще всего электрического напряжения). Аналоговые вычислительные машины весьма просты и удобны в эксплуатации; программирование задач для решения на них, как правило, нетрудоемкое; скорость решения задач изменяется по желанию оператора и может быть сделана сколь угодно большой (больше ,чем у ЦВМ), но точность решения задач очень низкая (относительная погрешность 2-5%).На АВМ наиболее эффективно решать математические задачи, содержащие дифференциальные уравнения, не требующие сложной логики.

2. цифровые (ЦВМ) - вычислительные машины дискретного действия, работают с информацией, представленной в дискретной, а точнее, в цифровой форме.

3. гибридные (ГВМ) - вычислительные машины комбинированного действия, работают с информацией, представленной и в цифровой, и в аналоговой форме; они совмещают в себе достоинства АВМ и ЦВМ. ГВМ целесообразно использовать для решения задач управления сложными быстродействующими техническими комплексами. Наиболее широкое применение получили ЦВМ с электрическим представлением дискретной информации - электронные цифровые вычислительные машины, обычно называемые просто электронными вычислительными машинами (ЭВМ), без упоминания об их цифровом характере.

· по назначению

1. универсальные (общего назначения) - предназначены для решения самых различных технических задач: экономических, математических, информационных и других задач, отличающихся сложностью алгоритмов и большим объемом обрабатываемых данных. Они широко используются в вычислительных центрах коллективного пользования и в других мощных вычислительных комплексах.

2. проблемно-ориентированные - служат для решения более узкого круга задач, связанных, как правило, с управлением технологическими объектами; регистрацией, накоплением и обработкой относительно небольших объемов данных; выполнением расчетов по относительно несложным алгоритмам; они обладают ограниченными по сравнению с универсальными ЭВМ аппаратными и программными ресурсами. К проблемно-ориентированным ЭВМ можно отнести, в частности, всевозможные управляющие вычислительные комплексы

3. специализированные - используются для решения узкого крута задач или реализации строго определенной группы функций. Такая узкая ориентация ЭВМ позволяет четко специализировать их структуру, существенно снизить их сложность и стоимость при сохранении высокой производительности и надежности их работы. К специализированным ЭВМ можно отнести, например, программируемые микропроцессоры специального назначения; адаптеры и контроллеры, выполняющие логические функции управления отдельными несложными техническими устройствами, агрегатами и процессами; устройства согласования и сопряжения работы узлов вычислительных систем.

· по размерам и функциональным возможностям

1. сверхбольшие (суперЭВМ)

2. большие

3. малые

4. мини

5. сверхмалые (микроЭВМ)

К суперЭВМ относятся мощные многопроцессорные вычислительные машины с быстродействием сотни миллионов - десятки миллиардов операций в секунду. Супер-компьютеры используются для решения сложных и больших научных задач (метеорология, гидродинамика и т. п.), в управлении, разведке, в качестве централизованных хранилищ информации и т.д.

Архитектура суперкомпьютеров основана на идеях параллелизма и конвейеризации вычислений.

В этих машинах параллельно, то есть одновременно, выполняется множество похожих операций (это называется мультипроцессорной обработкой). Таким образом, сверхвысокое быстродействие обеспечивается не для всех задач, а только для задач, поддающихся распараллеливанию.

Что такое конвейеpная обработка? Приведем сравнение — на каждом рабочем месте конвейера выполняется один шаг производственного процесса, а на всех рабочих местах в одно и то же время обрабатываются различные изделия на всевозможных стадиях. По такому принципу устроено арифметико-логическое устройство суперкомпьютера. Отличительной особенностью суперкомпьютеров являются векторные процессоры, оснащенные аппаратурой для параллельного выполнения операций с многомерными цифровыми объектами — векторами и матрицами. В них встроены векторные регистры и параллельный конвейерный механизм обработки. Если на обычном процессоре программист выполняет операции над каждым компонентом вектора по очереди, то на векторном — выдаёт сразу векторные команды. Векторная аппаратура очень дорога, в частности, потому, что требуется много сверхбыстродействующей памяти под векторные регистры.

Наряду с векторно-конвейерной системой обработки данных существует и скалярная система, основанная на выполнении обычных арифметических операций над отдельными числами или парами чисел. Строго говоря, системы, использующие скалярную обработку данных, по своей производительности уступают суперЭВМ, но у них наблюдаются тенденции, характерные для высокопроизводительных вычислительных систем: необходимость распараллеливания больших задач между процессорами.

Типовая модель суперЭВМ должна иметь примерно следующие характеристики:

o высокопараллельная многопроцессорная вычислительная система с быстродействием примерно 100000 МFLOPS;

o емкость: оперативной памяти 10 Гбайт, дисковой памяти 1-10 Тбайт (1 1000Гбайт);

o разрядность: 64; 128 бит.

Высокопараллельные МПВС имеют несколько разновидностей:

o магистральные (конвейерные) МПВС, в которых процессоры одновременно выполняют разные операции над последовательным потоком обрабатываемых данных; по принятой классификации такие МПВС относятся к системам с многократным потоком команд и однократным потоком данных (МКОД или МISD - Мultiple Instruction Single Data);

o векторные МПВС, в которых все процессоры одновременно выполняют одну команду над различными данными - однократный поток команд с многократным потоком данных (ОКМД или SIMD - Single Instruction Multiple Data);

o матричные МПВС, в которых МП одновременно выполняют разные операции над несколькими последовательными потоками обрабатываемых данных - многократный поток команд с многократным потоком данных (МКМД или МIМD - Multiple Instruction Multiple Data).

В суперЭВМ используются все три варианта архитектуры МПВС:

· структура МIМD в классическом ее варианте (например, в суперкомпьютере ВSP фирмы Burroughs);

· параллельно-конвейерная модификация, иначе, ММISD, т.е. многопроцессорная (Мultiple) МISD-архитектура (например, в суперкомпьютере "Эльбрус 3");

· параллельно-векторная модификация, иначе, МMISD, т.е. многопроцессорная SIMD-архитектура (например, в суперкомпьютере Сrау 2).

Наибольшую эффективность показала МSIMD-архитектура, поэтому в современных суперЭВМ чаще всего используется именно она (суперкомпьютеры фирм Cray, Fujitsu, NEC, Hitachi и др.).

Первая суперЭВМ была задумана в 1960 г. и создана в 1972 г. (машина ILLIAC IV с производительностью 20 МFLOPS), а начиная с 1974 г. лидерство в разработке суперЭВМ захватила фирма Cray Research, выпустившая ЭВМ Cray 1 производительностью 160 MFLOPS и объемом оперативной памяти 64 Мбайта, а в 1984 г. - ЭВМ Сrау 2, в полной мере реализовавшую архитектуру MSIMD и ознаменовавшую появление нового поколения суперЭВМ. Производительность Сrау 2 - 2000 MFLOPS, объем оперативной памяти - 2 Гбайта. Классическое соотношение, ибо критерий сбалансированности ресурсов ЭВМ - каждому МFLOPS производительности процессора должно соответствовать не менее 1 Мбайта оперативной памяти.

В настоящее время в мире насчитывается несколько тысяч суперЭВМ начиная от простеньких офисных Cray EL до мощных Cray 3, Cray 4, CrayY-MP C90 фирмы Cray Research, Cyber 205 фирмы Control Data, SХ-3 и SХ-Х фирмы NЕС, VP 2000 фирмы Fujitsu (Япония), VРР 500 фирмы Siemens (ФРГ) и др., производительностью несколько десятков тысяч МFlOPS.

Большие ЭВМ за рубежом чаще всего называют мэйнфреймами (Mainframe). К мэйнфреймам относят, как правило, компьютеры, имеющие следующие характеристики:

· производительность не менее 10 MIPS;

· основную память емкостью от 64 до 1000 Мбайт;

· внешнюю память не менее 50 Гбайт;

· многопользовательский режим работы (обслуживает одновременно от 16 до 1000 пользователей).

Мейнфреймы и до сегодняшнего дня остаются наиболее мощными (не считая суперкомпьютеров) вычислительными системами общего назначения, обеспечивающими непрерывный круглосуточный режим эксплуатации. Они могут включать один или несколько процессоров, каждый из которых, в свою очередь, может оснащаться векторными сопроцессорами (ускорителями операций с суперкомпьютерной производительностью). В нашем сознании мейнфреймы все еще ассоциируются с большими по габаритам машинами, требующими специально оборудованных помещений с системами водяного охлаждения и кондиционирования. Однако это не совсем так. Прогресс в области элементно-конструкторской базы позволил существенно сократить габариты основных устройств. Наряду со сверхмощными мейнфреймами, требующими организации двухконтурной водяной системы охлаждения, имеются менее мощные модели, для охлаждения которых достаточно принудительной воздушной вентиляции, и модели, построенные по блочно-модульному принципу и не требующие специальных помещений и кондиционеров.

Основными поставщиками мейнфреймов являются известные компьютерные компании IBM, Amdahl, ICL, Siemens, Nixdorf и некоторые другие, но ведущая роль принадлежит безусловно компании IBM. Именно архитектура системы IBM/360, выпущенной в 1964 году, и ее последующие поколения стали образцом для подражания. В нашей стране в течение многих лет выпускались машины ряда ЕС ЭВМ, являвшиеся отечественным аналогом этой системы. В архитектурном плане мейнфреймы представляют собой многопроцессорные системы, содержащие один или несколько центральных и периферийных процессоров с общей памятью, связанных между собой высокоскоростными магистралями передачи данных. При этом основная вычислительная нагрузка ложится на центральные процессоры, а периферийные процессоры (в терминологии IBM - селекторные, блок-мультиплексные, мультиплексные каналы и процессоры телеобработки) обеспечивают работу с широкой номенклатурой периферийных устройств.

Они предназначены для решения широкого класса научно-технических задач и являются сложными и дорогими машинами. Их целесообразно применять в больших системах при наличии не менее 200 - 300 рабочих мест. Централизованная обработка данных на мэйнфрейме обходится примерно в 5 - 6 раз дешевле, чем распределённая обработка при клиент-серверном подходе. Известный мейнфрейм S/390 фирмы IBM обычно оснащается не менее чем тремя процессорами. Максимальный объём оперативного хранения достигает 342 Терабайт. Производительность его процессоров, пропускная способность каналов, объём оперативного хранения позволяют наращивать число рабочих мест в диапазоне от 20 до 200000 с помощью простого добавления процессорных плат, модулей оперативной памяти и дисковых накопителей. Десятки мейнфреймов могут работать совместно под управлением одной операционной системы над выполнением единой задачи.

К суперкомпьютерам часто относят и серверы.

Сервер-мощный компьютер в вычислительных сетях, который обеспечивает обслуживание подключенных к нему компьютеров и выход в другие сети. В зависимости от назначения определяют такие типы серверов: Сервер приложений обрабатывает запросы от всех станций вычислительной сети и предоставляет им доступ к общим системным ресурсам (базам данных, библиотекам программ, принткрам, факсам и др.). Файл-сервер-для работы с базами данных и использования файлов информации, хранящихся в ней. Архивационный сервер-для резервного копирования информации в крупных многосервисных сетях. Он использует накопители на магнитной ленте(стриммеры) со сменными картриджами емкостью до 5 Гбайт. Обычно выполняет ежедневное автоматическое архивирование информации от подключенных серверов и рабочих станций. Факс-сервер-для организации эффективной многоадресной факсимильной связи, с несколькими факсмодемными платами, со специальной защитой информации от несанкционированного доступа в процессе передачи, с системой хранения электронных факсов. Почтовый сервер-то же, что и факс-сервер, но для организации электронной почты, с электронными почтовыми ящиками. Сервер печати-для эффективного использования системных принтеров. Сервер- телеконференций-компьютер, имеющий программу обслуживания пользователей телеконференциями и новостями, он также может иметь систему автоматической обработки видеоизображений и др.

Любой компьютер, если установить на нем соответствуещее сетевое программное обеспечение, способен стать сервером. Кроме того, один компьютер одновременно может выполнять несколько функций-быть, к примеру, почтовым сервером, сервером новостей, сервером приложений и т.д.

Основные направления эффективного применения мэйнфреймов - это решение научно-технических задач, работа в вычислительных системах с пакетной обработкой информации, работа с большими базами данных, управление вычислительными сетями и их ресурсами. Последнее направление - использование мэйнфреймов в качестве больших серверов вычислительных сетей часто отмечается специалистами среди наиболее актуальных.

Малые ЭВМ (мини ЭВМ) - надежные, недорогие и удобные в эксплуатации компьютеры, обладающие несколько более низкими по сравнению с мэйнфреймами возможностями

Мини - ЭВМ (и наиболее мощные из них супермини - ЭВМ) обладают следующими характеристиками:

· производительность - до 100 МIPS;

· емкость основной памяти - 4-512 Мбайт;

· емкость дисковой памяти - 2-100 Гбайт;

· число поддерживаемых пользователей-16-512.

Все модели мини-ЭВМ разрабатываются на основе микропроцессорных наборов интегральных микросхем, 16-, 32-, 64-разрядных микропроцессоров. Основные их особенности: широкий диапазон производительности в конкретных условиях применения, аппаратная реализация большинства системных функций ввода-вывода информации, простая реализация микропроцессорных и многомашинных систем, высокая скорость обработки прерываний, возможность работы с форматами данных различной длины.

К достоинствам мини-ЭВМ можно отнести: специфичную архитектуру с большой модульностью, лучшее, чем у мэйнфреймов, соотношение производительность/цена, повышенная точность вычислений.

Мини-ЭВМ ориентированы на использование в качестве управляющих вычислительных комплексов. Традиционная для подобных комплексов широкая номенклатура периферийных устройств дополняется блоками межпроцессорной связи, благодаря чему обеспечивается реализация вычислительных систем с изменяемой структурой.

Наряду с использованием для управления технологическими процессами мини-ЭВМ успешно применяются для вычислений в многопользовательских вычислительных системах, в системах автоматизированного проектирования, в системах моделирования несложных объектов, в системах искусственного интеллекта.

Родоначальником современных мини-ЭВМ можно считать компьютеры РDР-11 (Program Driven Processor - программно-управляемый процессор) фирмы DЕС (Digital Equipment Corporation - Корпорация дискретного оборудования, США), они явились прообразом и наших отечественных мини-ЭВМ - Системы Малых ЭВМ (СМ ЭВМ): CM 1, 2,3,4,1400,1700 и др.

Микрокомпьютеры — это компьютеры, в которых центральный процессор выполнен в виде микропроцессора.

Продвинутые модели микрокомпьютеров имеют несколько микропроцессоров. Производительность компьютера определяется не только характеристиками применяемого микропроцессора, но и ёмкостью оперативной памяти, типами периферийных устройств, качеством конструктивных решений и др.

Микрокомпьютеры представляют собой инструменты для решения разнообразных сложных задач. Их микропроцессоры с каждым годом увеличивают мощность, а периферийные устройства — эффективность. Быстродействие — порядка 1 - 10 миллионов опеpаций в сек.

Разновидность микрокомпьютера — микроконтроллер. Это основанное на микропроцессоре специализированное устройство, встраиваемое в систему управления или технологическую линию.

Персональные компьютеры (ПК) — это микрокомпьютеры универсального назначения, рассчитанные на одного пользователя и управляемые одним человеком.

Пеpсональный компьютеp должен удовлетворять следующим требованиям:

· стоимость от нескольких сотен до 5-10 тысяч доллаpов;

· наличие внешних ЗУ на магнитных дисках;

· объём оперативной памяти не менее 4 Мбайт;

· наличие операционной системы;

· способность работать с программами на языках высокого уровня;

· ориентация на пользователя-непрофессионала (в простых моделях).

Портативные компьютеры обычно нужны руководителям предприятий, менеджерам, учёным, журналистам, которым приходится работать вне офиса — дома, на презентациях или во время командировок.

Основные разновидности портативных компьютеров:

Laptop (наколенник, от lap — колено и top — поверх). По размерам близок к обычному портфелю. По основным характеристикам (быстродействие, память) примерно соответствует настольным ПК. Сейчас компьютеры этого типа уступают место ещё меньшим.

Notebook (блокнот, записная книжка). По размерам он ближе к книге крупного формата. Имеет вес около 3 кг. Помещается в портфель-дипломат. Для связи с офисом его обычно комплектуют модемом. Ноутбуки зачастую снабжают приводами CD-ROM.

Многие современные ноутбуки включают взаимозаменяемые блоки со стандартными разъёмами. Такие модули предназначены для очень разных функций. В одно и то же гнездо можно по мере надобности вставлять привод компакт-дисков, накопитель на магнитных дисках, запасную батарею или съёмный винчестер. Ноутбук устойчив к сбоям в энергопитании. Даже если он получает энергию от обычной электросети, в случае какого-либо сбоя он мгновенно переходит на питание от аккумуляторов.

Palmtop (наладонник) — самые маленькие современные персональные компьютеры. Умещаются на ладони. Магнитные диски в них заменяет энергонезависимая электронная память. Нет и накопителей на дисках — обмен информацией с обычными компьютерами идет линиям связи. Если Palmtop дополнить набором деловых программ, записанных в его постоянную память, получится персональный цифровой помощник (Personal Digital Assistant).

Таким образом различают следующие классификации компьютерной техники:

· по этапам развития (по поколениям);

· по архитектуре;

· по производительности;

· по условиям эксплуатации;

· по количеству процессоров;

· по потребительским свойствам и т.д.

Четких границ между классами компьютеров не существует. По мере совершенствования структур и технологии производства, появляются новые классы компьютеров, границы существующих классов существенно изменяются.

3) Бухгалтерская система (система автоматизации бухгалтерского учёта, САБУ) — программное обеспечение, предназначенное для ведения бухгалтерского и фискального (направленного на удовлетворение требований государства по расчёту и уплате налогов) учёта.

По масштабности и сложности учёта бухгалтерские системы можно разделить на несколько условных классов: персональные, для малых и средних предприятий, для крупных организаций.

Персональные системы

Персональные бухгалтерские системы предназначены для учёта доходов и расходов, учёта персональных кредитов, частных инвестиций. К отличительным чертам таких систем можно отнести простоту использования и управления, наличие готовых настроек счетов для бытовых применений, малая стоимость, либо полная бесплатность, упрощённая система безопасности. Некоторые программы используют закрытый формат базы данных, что не позволяет импортировать данные в другие системы и привязывает пользователя к используемой.

Некоторые персональные системы обеспечивают возможность хранения данных на серверах поставщика бухгалтерской программы, что позволяет связываться и работать со своей бухгалтерской базой с любого устройства.

Альтернативой персональным системам бухгалтерского учета являются программы для ведения электронных таблиц, такие как Microsoft Excel либо OpenOffice.org Calc. Имеются и тиражируемые профессиональные системы, использующие именно электронные таблицы в качестве базы данных и конкурирующие с системами на базе систем управления базами данных.

Примеры персональных систем

Примерами персональных систем могут служить российские разработки Family, «Домашняя бухгалтерия». В США наиболее популярной системой такого рода является Quicken, раньше популярностью пользовалась также система Microsoft Money[1]. Среди открытого программного обеспечения можно упомянуть GnuCash и KMyMoney.

В последнее время, с ростом аудитории Интернета, стали пользоваться популярностью онлайн-системы для ведения домашней бухгалтерии, такие как Mint.com, Home.Finance.Ua. Предоставляя тот же набор возможностей по анализу и планированию бюджетов они имеют ряд преимуществ: доступ к финансовой информации через интернет-браузер (в том числе через мобильные устройства) независимость от Операционных систем, мониторинг состояния банковских счетов.

Системы для малых и средних предприятий

Основные требования к бухгалтерским системам для малых и средних предприятий:

Автоматизация подготовки обязательной отчетности для государственных органов;

Регулярный выход обновлений в связи с изменениями нормативных документов;

Многопользовательская работа;

Автоматизация расчёта налогообложения для организаций;

Наличие настроек или компонентов для автоматизации учёта в специфических областях деятельности, таких как торговля, производство, сфера услуг.

Примеры систем для малых и средних предприятий

В классе систем для малых и средних предприятий распространение получили такие системы, как 1С:Предприятие, БЭСТ, Парус, Microsoft Dynamics NAV. Современные версии данных программ включают модули для автоматизации учёта и управления в различных отраслях деятельности, что позволяет формально отнести их к классуERP.

1С:Предприятие — программный продукт компании 1С, предназначенный для автоматизации деятельности на предприятии.

Первоначально, продукт 1С:Предприятие был предназначен для автоматизации бухгалтерского учёта и управленческого учёта (включая начисление зарплаты и управление кадрами). Но сегодня этот продукт находит своё применение в областях, далёких от собственно бухгалтерских задач.

1С:Предприятие — это (одновременно) и технологическая платформа, и пользовательский режим работы. Технологическая платформа предоставляет объекты (данных и метаданных) и механизмы управления объектами. Объекты (данные и метаданные) описываются в видеконфигураций. При автоматизации какой-либо деятельности составляется своя конфигурация объектов, которая и представляет собой законченное прикладное решение. Конфигурация создаётся в специальном режиме работы программного продукта под названием «Конфигуратор», затем запускается режим работы под названием «1С:Предприятие», в котором пользователь получает доступ к основным функциям, реализованным в данном прикладном решении (конфигурации).

Программы «БЭСТ» — относятся к классу так называемых ERP-систем (программы для оперативного и бухгалтерского учёта, управления предприятием и так далее). Продано свыше 40000 копий программ в России, на Украине и в Белоруссии. Основные покупатели находятся в среде представителей малого и среднего бизнеса, коммерческих, производственных и бюджетных структур, получивших инструменты для автоматизации учета и управления.

Парус — серия программных продуктов, предназначенных для автоматизации деятельности организаций сектора государственного и муниципального управления, а также коммерческих предприятий, выпускаемое одноимённой российской компанией. Распространена на предприятиях и в учреждениях России и Украины.

Microsoft Dynamics NAV — интегрированная система управления предприятием (англ. Integrated Business Management Solution) класса ERP, поставляемая корпорацией Microsoft в новой линейке продуктов Microsoft Dynamics для среднего и малого бизнеса (англ. Small Medium Business). В этой системе реализована следующая функциональность:

управление финансами

бизнес-анализ

управление цепочками поставок (MRP2)

управление складом, простая модель

управление складом, расширенная модель (WMS)

управление отношениями с клиентами

электронная коммерция

производство

Системы для крупных предприятий

Бухгалтерский учёт в крупных предприятиях ведется при помощи современных ERP-систем, позволяющих автоматизировать не только бухгалтерский учёт, но и осуществлять учёт и управление всеми ресурсами предприятия. Крупнейшие поставщики тиражируемых ERP-системы в сегменте организаций с выручкой более $1 млрд — SAP (47 % рынка), Oracle(32 %), у Microsoft (4 %)

5) Отладка системы

Отла́дка — этап разработки компьютерной программы, на котором обнаруживают, локализуют и устраняют ошибки. Чтобы понять, где возникла ошибка, приходится :

узнавать текущие значения переменных;

выяснять, по какому пути выполнялась программа.

Существуют две взаимодополняющие технологии отладки.

Использование отладчиков — программ, которые включают в себя пользовательский интерфейс для пошагового выполнения программы: оператор за оператором, функция за функцией, с остановками на некоторых строках исходного кода или при достижении определённого условия.

Вывод текущего состояния программы с помощью расположенных в критических точках программы операторов вывода — на экран, принтер, громкоговоритель или в файл. Вывод отладочных сведений в файл называется журналированием.

Место отладки в цикле разработки программы

Типичный цикл разработки, за время жизни программы многократно повторяющийся, выглядит примерно так:

Программирование — внесение в программу новой функциональности, исправление ошибок в имеющейся.

Тестирование (ручное или автоматизированное; программистом, тестером или пользователем; «дымовое», в режиме чёрного ящика или модульное…) — обнаружение факта ошибки.

Воспроизведение ошибки — выяснение условий, при которых ошибка случается. Это может оказаться непростой задачей при программировании параллельных процессов и при некоторых необычных ошибках, известных как гейзенбаги.

Отладка — обнаружение причины ошибки.

Инструменты

Способности программиста к отладке — это, по-видимому, важнейший фактор в обнаружении источника проблемы, но сложность отладки сильно зависит от используемого языка программирования и инструментов, в частности, отладчиков.

Инструменты отладки

Отладчик представляет из себя программный инструмент, позволяющий программисту наблюдать за выполнением исследуемой программы, останавливать и перезапускать её, прогонять в замедленном темпе, изменять значения в памяти и даже, в некоторых случаях, возвращать назад по времени.

Также полезными инструментами в руках программиста могут оказаться:

Профилировщики. Они позволят определить сколько времени выполняется тот или иной участок кода, а анализ покрытия позволит выявить неисполняемые участки кода.

API логгеры позволяют программисту отследить взаимодействие программы и Windows API при помощи записи сообщений Windows в лог.

Дизассемблеры позволят программисту посмотреть ассемблерный код исполняемого файла

Сниферы помогут программисту проследить сетевой трафик генерируемой программой

Сниферы аппаратных интерфейсов позволят увидеть данные которыми обменивается система и устройство.

Логи системы.

Использование языков программирования высокого уровня, таких как Java, обычно упрощает отладку, поскольку содержат такие средства как обработка исключений, сильно облегчающие поиск источника проблемы. В некоторых низкоуровневых языках, таких как ассемблер, ошибки могут приводить к незаметным проблемам — например, повреждениям памяти или утечкам памяти, и бывает довольно трудно определить что стало первоначальной причиной ошибки. В этих случаях, могут потребоваться изощрённые приёмы и средства отладки.

Инструменты, снижающие потребность в отладке

Другое направление — сделать, чтобы отладка нужна была как можно реже. Для этого применяются:

Контрактное программирование — чтобы программист подтверждал другим путём, что ему на выходе нужно именно такое поведение программы. В языках, в которых контрактного программирования нет, используется самопроверка программы в ключевых точках.

Модульное тестирование — проверка поведения программы по частям.

Статический анализ кода — проверка кода на стандартные ошибки «по недосмотру».

Высокая культура программирования, в частности, паттерны проектирования, соглашения об именовании и прозрачное поведение отдельных блоков кода — чтобы объявить себе и другим, каким образом должна вести себя та или иная функция.

Широкое использование проверенных внешних библиотек.

Безопасность программного кода и отладка

В программном коде может быть так называемое недокументированное поведение — серьёзные ошибки, которые не проявляются при нормальном ходе выполнения программы, однако весьма опасны для безопасности всей системы в случае целенаправленной атаки. Чаще всего это результат ошибок программиста. Наиболее известные примеры — это SQL-инъекция и переполнение буфера. В данном случае задача отладки это:

Выявление недокументированного поведения системы

Устранение небезопасного кода

Выделяют такие методы:

статический анализ кода. На этой фазе программа сканер ищет последовательности в исходном тексте, соответствующие небезопасным вызовам функций и т. д. Фактически идет сканирование исходного текста программы на основе специальной базы правил, которая содержит описание небезопасных образцов кода.

фаззинг. Это процесс подачи на вход программы случайных или некорректных данных и анализ реакции программы.

Reverse engineering (Обратная инженерия). Этот случай возникает, когда независимые исследователи ищут уязвимости и недокументированные возможности программы.

Билет 3

1 ) Ксерокс

Ксерокс (сокр. копир, жарг. ксерокс; копировально-множительный аппарат) — устройство, предназначенное для получения копий документов, фотографий, рисунков и других двухмерных изображений на бумаге и других материалах. В отличие от полиграфических машин может использоваться для изготовления малых тиражей книг, брошюр и пр. Помимо специальных машин, к копировальным аппаратам можно отнести факсимильный аппарат, дупликатор и соединённые между собой сканер и принтер.

Характеристики

Основные характеристики копировальных аппаратов:

формат оригинала и копии;

скорость копирования;

стоимость копирования;

производительность;

рекомендуемый объём копирования (ресурс);

Методы получения изображения

В копировальных аппаратах наиболее распространён электрографический метод печати. Для больших тиражей используется трафаретный метод. Также (в факсимильных аппаратах и недорогих цветных ксероксах) используется метод струйной печати и метод термопечати. Остальные методы получения изображения распространения не получили или были вытеснены с рынка копировальной техники.

По способу обработки исходного изображения копировальные аппараты делятся на аналоговые и цифровые. Они различаются по способу передачи изображения от оригинала к копии. В аналоговых аппаратах (электрографических) свет, отражённый от оригинала через систему движущихся зеркал и объектива, передаётся на фотобарабан. В цифровых — изображение с оригинала сначала сканируется с помощью линейки фоточувствительных элементов (фотодиодов) в память контроллера, обрабатывается по определённому алгоритму, а затем выводится на печать через принтер, являющийся, в данном случае, неотъемлемой частью копировального аппарата (многофункциональное устройство — МФУ или многофункциональный аппарат — МФА).

Цифровые копировальные аппараты делятся на монохромные и полноцветные.

По производительности выделяют копиры малой (до 20 копий/мин), средней (20—40 копий/мин) и высокой (свыше 40 копий/мин) производительности.

По компоновке копиры делятся на напольные и настольные. Из настольных отдельно выделяют переносные (портативные).

Настольные аппараты малой производительности формата А4 обычно называют персональными.

Отдельно выделяют копиры большого формата (А0, А1), которые часто называют инженерными системами.

Классификация

По габаритам:

портативные;

настольные;

производительные стационарные;

По принципам сканирования:

аналоговые;

цифровые.

По цветопередаче:

одноцветные;

цветные;

По функциональности:

стандартные (для бумаги А4, А3);

специальные (для издательских комплексов);

широкоформатные (для изготовления чертежей).

По скорости копирования:

до 6 коп/мин;

до 20 коп/мин;

до 40 коп/мин;

более 40 коп/мин.

По ресурсу:

ххх копий/день;

ххх копий/день;

ххх копий/день.

2) Автоматизированные системы научных исследований (АСНИ)

Автоматизированные системы научных исследований (АСНИ) предназначены для автоматизации научных экспериментов, а также для осуществления моделирования исследуемых объектов, явлений и процессов, изучение которых традиционными средствами затруднено или невозможно.

В настоящее время научные исследования во многих областях знаний проводят большие коллективы ученых, инженеров и конструкторов с помощью весьма сложного и дорогого оборудования. Большие затраты ресурсов для проведения исследований обусловили необходимость повышения эффективности всей работы. Эффективность научных исследований в значительной степени связана с уровнем использования компьютерной техники. Компьютеры в АСНИ используются в информационно-поисковых и экспертных системах, а также решают следующие задачи:

1)управление экспериментом;

2)подготовка отчетов и документации;

3)поддержание базы экспериментальных данных и др.

В результате применения АСНИ возникают следующие положительные моменты:

в несколько раз сокращается время проведения исследования;

увеличивается точность и достоверность результатов;

усиливается контроль за ходом эксперимента;

сокращается количество участников эксперимента;

повышается качество и информативность эксперимента за счет увеличения числа контролируемых параметров и более тщательной обработки данных;

результаты экспериментов выводятся оперативно в наиболее удобной форме — графической или символьной (например, значения функции многих переменных выводятся средствами машинной графики в виде так называемых «горных массивов»). На экране одного графического монитора возможно формирование целой системы приборных шкал (вольтметров, амперметров и др.), регистрирующих параметры экспериментального объекта.

3)Модели баз данных

Концептуальная модель

Концептуальная модель наиболее полно отвечает потребностям проектирования баз знаний и построена на ряде принципов, которые мы сейчас рассмотрим. Есть две большие области понятий в концептуальной модели. Обе они построены по принципу иерархического дерева. Первая область – это дерево типов данных, вторая – дерево данных. Дерево типов описывает структуру данных дерева данных, поэтому без дерева типов нет никакой логической целостности дерева данных. Для начала, рассмотрим простой пример с телевизионной камерой. Отраженный свет попадает в объектив камеры, там он разлагается на три составляющие: синий, красный, зеленый. Записывая уровень освещенности трех составляющих света 25 раз в секунду, мы можем составить представление об освещенности и отражающей способности предметов, которые мы снимаем. Теперь дадим основные определения.

Уровень упрощения – уровень детализации представления об объекте реального мира, достаточный нам для его описания и последующего использования. Свойство объекта – это одна из характеристик объекта реального мира, информацию, о которой мы будем хранить в базе данных. Например, в предыдущем примере у нас есть три свойства у объекта – уровни красной, синей и зеленой составляющих отраженного света. События – набор реакций объекта на изменения внешних условий, описанных в нашей базе данных, например, узнав интенсивность падающего света на объект и интенсивность отраженного света от объекта, мы можем описать реакцию нашего объекта на изменение освещенности через к-нт отражения. Тип – набор свойств и событий объекта, описанных как единый комплекс. При этом, в зависимости от уровня упрощений, у нас может быть свойством типа другой тип. Например, совокупность трех событий дает нам тип – снимаемый предмет на камеру. Объект – совокупность типов и свойств, объединенных в один тип, способный описать объект реального мира. Связь – это свойство типа или свойства типа, характеризующая взаимосвязь типов в дереве данных или способ изменения значения свойства объектного типа соответственно. Наследование – это способ описания дерева типов. Вы можете описать тип литература, от которого наследовать типы: книга, журнал, статья. При этом поддерживается полиморфизм.

Инфологическая модель данных "Сущность-связь"

Наиболее близка к концептуальной модели, модель “Сущность-связь”, хоть и значительно более ущербная с точки зрения пользователя. Основными конструктивными элементами инфологических моделей, являются сущности, связи между ними и их свойства.

Сущность – любой различимый объект. Самолет, машина, крыло, колесо – это сущности. Как и в концептуальной модели есть тип сущности и его экземпляр. Например, тип сущности – машина, а экземпляр – Москвич. Атрибут – поименованная характеристика сущности. Например, у машины есть атрибуты: мотор, кузов, шасси и т.д. Атрибуты используются для определения того, какая информация должна быть собрана о сущности. Любой атрибут может быть сущностью, в зависимости от точки зрения на него. Так ошейник – это сущность, но на собаке – это уже ее атрибут. Связь – ассоциирование двух или более сущностей, Вы найдете все книги, журналы и статьи этого автора.

Реляционная модель

Концептуальная модель и модель “Сущность-связь” – это общие рассуждения о принципах построения модели данных, как бы рекомендации. Это то, о чем Вы можете думать при создании реальной базы данных. В современных условиях, Вам, скорее всего, придется использовать реляционную модель, на которой (как инструмент) Вы можете создать и концептуальную модель, и модель “Сущность-связь”. Это связано с тем, что современные серверы базы данных используют именно реляционную модель и язык SQL для организации работы с данными.

Наименьшая единица данных реляционной модели – это отдельное атомарное (неразложимое) для данной модели значение данных. Так, в одной предметной области фамилия, имя и отчество могут рассматриваться как единое значение, а в другой – как три различных значения.

Доменом называется множество атомарных значений одного и того же типа. В современных реляционных базах данных, в домен входят первичный ключ одной таблицы и поля другой таблицы по внешнему ключу к первой. Например, в списке товара накладной, в домен входят поля первичного ключа справочника наименований и поле списка товара, в которое образует внешний ключ по первичному ключу справочника наименований.

Заголовок домена в данном примере – это справочник наименований с рядом атрибутов, например ед. измерения, максимального процента наценки (для медикаментов и детских товаров) и т.д. Тело домена состоит из меняющегося во времени множества кортежей. Проще говоря, тело – это строчки в таблице со списком товара, а кортежи – это значения в столбике внешнего ключа. Степень отношения – это число атрибутов домена. Кардинальное число или мощность отношения – это число его кортежей. Кардинальное число отношения изменяется во времени в отличие от его степени. Практически кардинальное число – это количество строк в заголовке. Нормализация – это разбиение таблицы на две или более, обладающих лучшими свойствами при включении, изменении и удалении данных.

4) Редактор растровой графики Adobe Photoshop

Adobe Photoshop – это один из лучших растровых графических редакторов, он обладает богатым арсеналом всевозможных инструментов и фильтров. Графический редактор Photoshop одинаково почитают пользователи как IBM PC – совместимых компьютеров, так и компьютеров Macintosh.

Перечислим основные возможности этой программы:

1)Обработка цифровых и отсканированных фотоснимков, цветокоррекция, спецэффекты, устранение различных дефектов съемки.

2)Возможность создания многослойного изображения. При этом каждый элемент иллюстрации может быть сохранен в собственном, отдельном слое, который может редактироваться отдельно, перемещаться относительно других слоев и т.д.

3)Фотомонтаж, составление коллажей

4)Ретуширование и восстановление старых фотографий

5)Обработка эскизов, нарисованных вручную

6)Улучшенные инструменты для работы с текстом. Используя различные инструменты, эффекты и фильтры можно получить очень интересные эффекты

7)Создание текстур для 3D моделей

8)Создание графических элементов дизайна и оформления для сайтов, документов, печати и полиграфии.

9)Подготовка изображений к печати или публикации в Интернете.

10)Поддержка различных стандартов изображения;

11)Поддержка различных графических форматов, как растровых (BMP, JPEG, GIF), так и векторных (AI, CDR).

12)Раскрашивание. Можно подкрашивать участки изображения на черно-белых фотографиях.

5) Информационная безопасность

Информационная безопасность, как и защита информации, задача комплексная, направленная на обеспечение безопасности, реализуемая внедрением системы безопасности. Проблема защиты информации является многоплановой и комплексной и охватывает ряд важных задач. Проблемы информационной безопасности постоянно усугубляются процессами проникновения во все сферы общества технических средств обработки и передачи данных и, прежде всего, вычислительных систем.

На сегодняшний день сформулировано три базовых принципа, которые должна обеспечивать информационная безопасность:

- целостность данных — защита от сбоев, ведущих к потере информации, а также зашита от неавторизованного создания или уничтожения данных;

- конфиденциальность информации;

- доступность информации для всех авторизованных пользователей.

При разработке компьютерных систем, выход из строя или ошибки в работе которых могут привести к тяжелым последствиям, вопросы компьютерной безопасности становятся первоочередными. Известно много мер, направленных на обеспечение компьютерной безопасности, основными среди них являются технические, организационные и правовые.

Обеспечение безопасности информации — дорогое дело, и не только из-за затрат на закупку или установку средств защиты, но также из-за того, что трудно квалифицированно определить границы разумной безопасности и обеспечить соответствующее поддержание системы в работоспособном состоянии. Средства зашиты информации нельзя проектировать, покупать или устанавливать до тех пор, пока не произведен соответствующий анализ. На сайте анализируется информационная безопасность и ее место в системе национальной безопасности, определяются жизненно важные интересы в информационной сфере и угрозы для них. Рассмотрены вопросы информационной войны, информационного оружия, принципы, основные задачи и функции обеспечения информационной безопасности, функции государственной системы по обеспечению информационной безопасности, отечественные и зарубежные стандарты в области информационной безопасности. Значительное внимание уделяется также правовым вопросам информационной безопасности. Так же рассматриваются общие вопросы защиты информации в автоматизированных системах обработки данных (АСОД), предмет и объекты зашиты информации, задачи защиты информации в АСОД. Рассмотрены типы преднамеренных угроз безопасности и методы защиты информации в АСОД. Рассмотрены методы и средства подтверждения подлинности пользователей и разграничения их доступа к компьютерным ресурсам, контроля доступа к аппаратуре, использования простых и динамически изменяющихся паролей, методы модификации схемы простых паролей, функциональные методы.

Билет 4

1)Поисковые системы

Самые популярные российские поисковые системы:

Поисковая система Яндекс, Рамблер, Google, Mail.ru, Aport

Глобальные поисковые системы

Поисковая система Yahoo, MSN, AltaVista, Ask.Com, MyWay, AOL, About.Com, EarthLink

2) Компьютерная периферия

Перечень:

1. Рабочие станции.

2. Системный блок.

3. Монитор.

4. Ноутбук.

5. Сервер.

6. Блейд-системы.

7. Системы хранения данных.

8. Серверное оборудование (распределительные щиты питания, коммутаторы консолей, системы охлаждения, стойки распределения питания, мониторы и клавиатуры монтируемые в стойках, стойки и серверные шкафы, аксессуары, поставляемые в комплекте со стойками и серверными шкафами).

9. Источники бесперебойного питания, манипуляторы типа "мышь" и клавиатуры.

10. Программное обеспечение (установочные версии, идущие в комплекте с оборудованием (OEM лицензии).

11. Мультимедийные устройства (презентационные доски, слайд-проекторы, экраны, мультимедиа-проекторы, плазменные и жидкокристаллические панели).

3)Оперативная и постоянная память

Память — устройство, предназначенное для хранения информации. Все, что требуется от компьютерной памяти, — это сохранять один бит информации так, чтобы потом его можно было извлечь. Память бывает внутренняя и внешняя. Внутренняя память находится внутри компьютера и предназначена для хранения программ и их данных в процессе работы ЭВМ. Внешняя память предназначена для долговременного и энергонезависимого хранения программ и данных.

Внутренняя память подразделяется на оперативную и постоянную.

Оперативная память (RAM, random-access memory) служит для хранения программ и данных, с которыми работает процессор в данный момент. На оперативную память накладываются жесткие ограничения по скорости чтения и записи информации. Современные типы оперативной памяти не могут сохранять свое содержимое после выключения питания компьютера.

Постоянная память (ROM, read-only memory) служит для хранения программ, которые должны быть доступны компьютеру сразу после включения, еще до загрузки операционной системы. В постоянной памяти хранится программа первоначального тестирования, BIOS (базовая система ввода-вывода) компьютера. На отдельных микросхемах ROM, размешенных на платах расширения (видеокартах, сетевых адаптерах), хранятся BIOS этих плат.

4) Сопровождение программного обеспечения — процесс улучшения, оптимизации и устранения дефектов программного обеспечения (ПО) после передачи в эксплуатацию. Сопровождение ПО — это одна из фаз жизненного цикла программного обеспечения, следующая за фазой передачи ПО в эксплуатацию. В ходе сопровождения в программу вносятся изменения, с тем, чтобы исправить обнаруженные в процессе использования дефекты и недоработки, а также для добавления новой функциональности, с целью повысить удобство использования (юзабилити) и применимость ПО.

В модели водопада, сопровождение ПО выделяется в отдельную фазу цикла разработки. В спиральной модели, возникшей в ходе развитияобъектно-ориентированного программирования, сопровождение не выделяется как отдельный этап. Тем не менее, эта деятельность занимает значительное место, учитывая тот факт, что обычно около 2/3 жизненного цикла программных систем занимает сопровождение.

Сопровождаемость программного обеспечения — характеристики программного продукта, позволяющие минимизировать усилия по внесению в него изменений:

для устранения ошибок;

для модификации в соответствии с изменяющимися потребностями пользователей.

Многократное использование разработанной программы для решения различных задач заданного класса требует проведения следующих дополнительных работ:

|

исправление обнаруженных ошибок; |

|

модификация программы для удовлетворения изменяющихся эксплуатационных требований; |

|

доработка программы для решения конкретных задач; |

|

проведениe дополнительных тестовых просчетов; |

|

внесение исправлений в рабочую документацию; |

|

усовершенствование программы и т.д. |

Применительно ко многим программам работы по сопровождению поглощают более половины затрат, приходящихся на весь период времени существования программы (начиная от выработки первоначальной концепции и кончая моральным ее устареванием) в стоимостном выражении.

Программа, предназначеная для длительной эксплуатации, должна иметь соответствующую документацию и инструкцию по её использованию.

5) Защита передаваемой информации

При межсетевом взаимодействии между территориально удаленными объектами компании возникает задача обеспечения безопасности информационного обмена между клиентами и серверами различных сетевых служб. Сходные проблемы имеют место и в беспроводных локальных сетях (Wireless Local Area Network, WLAN), а также при доступе удаленных абонентов к ресурсам корпоративной информационной системы. В качестве основной угрозы здесь рассматривается несанкционированное подключение к каналам связи и осуществление перехвата (прослушивания) информации и модификация (подмена) передаваемых по каналам данных (почтовые сообщения, файлы и т.п.). Для защиты данных, передаваемых по указанным каналам связи, необходимо использовать соответствующие средства криптографической защиты. Криптопреобразования могут осуществляться как на прикладном уровне (или на уровнях между протоколами приложений и протоколом TCP/IP), так и на сетевом (преобразование IP-пакетов).

В первом варианте шифрование информации, предназначенной для транспортировки по каналу связи через неконтролируемую территорию, должно осуществляться на узле-отправителе (рабочей станции - клиенте или сервере), а расшифровка - на узле-получателе. Этот вариант предполагает внесение существенных изменений в конфигурацию каждой взаимодействующей стороны (подключение средств криптографической защиты к прикладным программам или коммуникационной части операционной системы), что, как правило, требует больших затрат и установки соответствующих средств защиты на каждый узел локальной сети. К решениям данного варианта относятся протоколы SSL, S-HTTP, S/MIME, PGP/MIME, которые обеспечивают шифрование и цифровую подпись почтовых сообщений и сообщений, передаваемых с использованием протокола http.

Второй вариант предполагает установку специальных средств, осуществляющих криптопреобразования в точках подключения локальных сетей и удаленных абонентов к каналам связи (сетям общего пользования), проходящим по неконтролируемой территории. При решении этой задачи необходимо обеспечить требуемый уровень криптографической защиты данных и минимально возможные дополнительные задержки при их передаче, так как эти средства туннелируют передаваемый трафик (добавляют новый IP-заголовок к туннелируемому пакету) и используют различные по стойкости алгоритмы шифрования. В связи с тем, что средства, обеспечивающие криптопреобразования на сетевом уровне полностью совместимы с любыми прикладными подсистемами, работающими в корпоративной информационной системе (являются «прозрачными» для приложений), то они наиболее часто и применяются. Поэтому, остановимся в дальнейшем на данных средствах защиты информации, передаваемой по каналам связи (в том числе и по сетям общего доступа, например, Internet). Необходимо учитывать, что если средства криптографической защиты информации планируются к применению в государственных структурах, то вопрос их выбора должен решаться в пользу сертифицированных в России продуктов.

Билет 5

1)Поисковые каталоги

Поисковые каталоги устроены по тому же принципу, что и тематические каталоги крупных библиотек. Обратившись по адресу поискового каталога, мы находим на его основной странице, сокращенный список крупных тематических категорий, например таких, как Образование (Education). Каждая запись в списке категорий — это гиперссылка. Щелчок на ней открывает следующую страницу поискового каталога, на котором данная тема представлена подробнее, например по предметам: Физика, Химия, Математика и т., п. Щелчок на названии темы (например, Химия) открывает страницу со списком разделов (Общая химия. Органическая химия, Неорганическая химия). Продолжая погружение в тему, можно дойти до списка конкретных Web-страниц и выбрать Себе тот ресурс, который лучше подходит для решения задачи. Работать с поисковыми каталогами предельно просто. В них поиск информации происходит на интуитивном уровне и практически всегда заканчивается плодотворно. Однако за этой простотой скрывается высочайшая сложность создания и ведения каталога. Поисковые каталоги создаются вручную. Высококвалифицированные редакторы лично просматривают информационное пространство WWW, отбирают то, что по их мнению представляет общественный интерес и заносят адреса в каталог. Крупнейшим поисковым каталогом мира является поисковая служба Yahoo. На нее постоянно работают порядка 150 редакторов, но и при этом общий объем каталогизированного пространства составляет около 1 млн. Web-страниц (это примерно одна тысячная доля общего пространства Web по состоянию на момент написания книги). Несмотря на такое явно недостаточное «знание» о подлинных Web-pecypcax Сети, поисковые каталоги имеют огромное значение для потребителей Web-услуг. Ведь данные, включенные в каталог, прошли ручной отбор, и потому высока вероятность, что лучшие Web-ресурсы мира в каталогах отражены хорошо. Крупнейшим российским поисковым каталогом является служба Атрус. Основная страница этой службы одновременно выполняет и функцию портала, с которого удобно начинать Web-навигацию по российскому сектору Интернета.

2)Администратор базы данных

Описание профессии: Администратор базы данных занимается проектированием и налаживанием работы базы данных, следит за корректностью и безопасностью ее эксплуатации пользователями. Он должен обеспечить бесперебойную работу сервера и доступ пользователей к нужной информации. Администратор отвечает за защиту данных и их хранение. При сбоях в работе сервера или самой базы администратор восстанавливает утраченные данные. Путь в эту профессию лежит через технический вуз и самостоятельное изучение программного обеспечения. Большинство администраторов баз данных, трудящихся в российских компаниях, выпускники специализированных курсов.

Виды деятельности: системное управление базой данных; контроль эксплуатации базы данных пользователями

Места работы:

компании, использующие в работе базы данных

Профессиональные навыки: знание MS Access, SQL; установка и настройка прикладного программного обеспечения для администрирования систем управления базами данных; управление уровнями доступа к объектам базы данных; установка и настройка серверного программного обеспечения систем управления базами данных; обеспечение бесперебойной работы систем управления базами данных; управление учетными записями пользователей; управление резервным копированием и восстановлением баз данных; управление программным обеспечением систем управления базами данных; мониторинг систем управления базами данных; ликвидация сбоев в работе систем управления базами данных; выполнение регламентных процедур по резервному копированию, архивированию и восстановлению баз данных; миграция или установка программ из тестовой конфигурации базы данных в рабочую конфигурацию

Дополнительные особенности:

Внутри профессии есть множество специализаций: архитектор БД, аналитик БД, разработчик моделей данных, администратор приложений, аналитик производительности, администратор хранилища данных, проблемно-ориентированный администратор БД. Так что у представителей этой профессии есть возможность выбрать рабочую область по душе.

3) История ЭВМ