- •Оглавление

- •Введение

- •Назначение системы Secret Net

- •Технология управления информационной безопасностью

- •Варианты применения системы

- •Общая архитектура и компоненты

- •Состав серверной части

- •Подсистема управления

- •Состав клиентской части

- •Агент сервера безопасности

- •Локальная база данных системы защиты

- •Подсистема идентификации

- •Подсистема контроля целостности

- •Подсистема полномочного управления доступом

- •Подсистема криптографической защиты информации

- •Компонента защиты от загрузки

- •Взаимодействие серверной и клиентской частей

- •Основные средства защиты

- •Защита от несанкционированного входа в систему

- •Механизм идентификации и аутентификации пользователей

- •Функция временной блокировки компьютера

- •Функция программной защиты от загрузки с гибкого диска

- •Аппаратные средства внешней защиты

- •Управление доступом пользователей к ресурсам

- •Объекты управления и защиты

- •Механизмы разграничения доступа

- •Механизм избирательного управления доступом

- •Механизм полномочного управления доступом

- •Механизм замкнутой программной среды

- •Криптографическая защита информации

- •Криптографическая защита файлов

- •Криптографические ключи

- •Условия применения криптографической защиты

- •Средства контроля работы системы защиты

- •Механизм регистрации событий

- •Механизм контроля целостности

- •Основные понятия и термины

Принципы построения и применения |

9 |

ГЛАВА 4. Общая архитектура и компоненты

Система Secret Net состоит из трех основных частей:

Серверная часть Secret Net |

Подсистема |

(Сервер безопасности) |

управления Secret Net |

Клиентская часть Secret Net |

(Агенты и клиенты |

сервера безопасности) |

Серверная часть (сервер безопасности) обеспечивает хранение данных,

необходимых для работы защитных механизмов системы Secret Net, в центральной базе данных (ЦБД) системы защиты и обслуживает запросы, поступающие от подсистемы управления и клиентов сервера безопасности. Одной из основных функций сервера безопасности является согласование содержимого ЦБД и локальных баз данных (ЛБД) клиентов и агентов.

Подсистема управления включает в свой состав программы, позволяющие управлять (в том числе и оперативно) защитными механизмами клиентов сервера безопасности, установленных на рабочих станциях и серверах сети, а также получать и корректировать различную информацию, хранящуюся в ЦБД системы защиты.

Клиентская часть обеспечивает необходимую защиту локальных ресурсов рабочей станции или сервера, а также взаимодействие с сервером безопасности, ведение ЛБД. В качестве ЛБД системы защиты могут использоваться как собственные структуры данных системы Secret Net (например, для MS-DOS или Windows 95/98), так и существующие в некоторых операционных системах встроенные базы данных защиты (например, SAM для Windows NT, Bindery или NDS для Novell Netware).

Система защиты Secret Net имеет архитектуру клиент-сервер, при которой серверная часть обеспечивает централизованное хранение и обработку данных системы защиты, а клиентская часть содержит защитные механизмы и обеспечивает хранение части данных в собственной базе данных (ЛБД). Это позволяет: во-первых, сосредоточить в одном месте все функции управления безопасностью автоматизированной информационной системы организации, во-вторых, повысить устойчивость функционирования всей системы защиты в целом. Клиенты сервера безопасности, установленные на рабочих станциях или серверах сети, могут функционировать независимо от работоспособности сервера безопасности. Выход из строя сервера безопасности приводит лишь к временному прекращению функционирования централизованного управления системой защитой и оповещения о событиях несанкционированного доступа (НСД).

10 |

Система защиты Secret Net |

На Рис.1 представлена общая схема размещения составных частей системы Secret Net на рабочих станциях и серверах автоматизированной информационной системы предприятия (АИС).

Серверная часть Secret Net |

Клиентская часть Secret Net |

Серверная часть |

Подсистема управления |

устанавливается на |

устанавливается вместе |

выделенный компьютер |

с клиентской частью на |

|

рабочие места |

|

администраторов |

Клиентская часть Secret Net NT |

|

Клиентская часть |

|

устанавливается на |

|

рабочие станции и |

|

серверы сети |

|

Рис.1 Размещение составных частей Secret Net на компьютерах АИС

Серверная часть системы Secret Net (сервер безопасности) размещается на выделенном компьютере, который входит в состав АИС предприятия.

В том случае, если планируется "защищать" с помощью Secret Net компьютеры, находящиеся под управлением операционных систем Windows NT и Windows 2000, необходимо размещать сервер безопасности на контролере домена Windows NT, или на компьютере, имеющем с ним связь.

Программы подсистемы управления размещаются на компьютерах сотрудников подразделения по обеспечению информационной безопасности. Управление безопасностью АИС осуществляется администраторами безопасности с использованием программных средств подсистемы управления.

Клиентская часть системы Secret Net (клиенты сервера безопасности) может быть размещена на любом сервере или рабочей станции АИС предприятия. Защищенность информационной системы снижается, если на некоторые рабочие станции (серверы) АИС клиентская часть не устанавливается.

Рассмотрим подробнее архитектуру составных частей системы Secret Net.

4.1. Состав серверной части

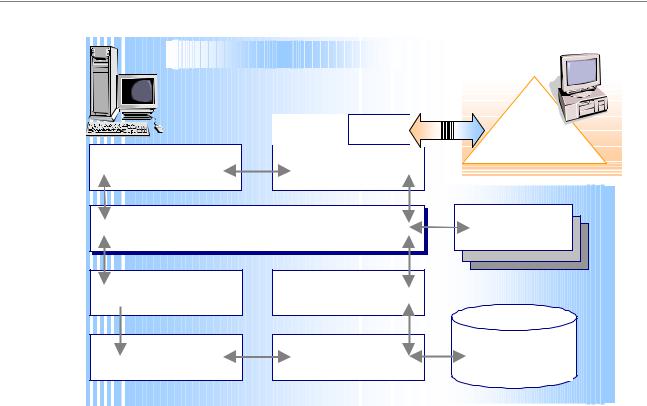

Схема размещения и взаимодействия компонент и подсистем, входящих в состав серверной части системы Secret Net представлена на Рис.2. Эта часть системы размещается (устанавливается) на выделенном компьютере и взаимодействует с клиентской частью системы защиты.

Принципы построения и применения |

|

11 |

|

Серверная часть Secret Net |

|

||

Выделенный |

|

|

Агент |

компьютер |

IPX |

TCP/IP |

сервера |

|

безопасности на |

||

|

|

|

|

Криптографическая |

Коммуникационная |

рабочей станции |

|

|

|||

подсистема |

подсистема |

|

|

Ядро сервера безопасности |

|

Активные |

|

|

объекты |

||

|

|

|

Активные |

Планировщик задач |

Универсальный |

|

|

|

интерфейс с СУБД |

|

|

Внешние |

СУБД |

|

Центральная база |

|

данных (ЦБД) |

||

подсистемы |

|

||

|

|

системы защиты |

|

|

|

|

|

Рис.2 Компоненты серверной части системы Secret Net NT |

|||

Взаимодействие серверной и клиентской частей системы Secret Net обеспечивается ядром сервера безопасности и агентом сервера безопасности, входящим в состав клиентской части. При этом ядро сервера безопасности обеспечивает аутентификацию субъектов, подключающихся к серверу безопасности, и создает так называемые “активные” объекты. Использование механизма активных объектов позволяет с минимальными затратами осуществлять расширение функциональных возможностей сервера безопасности. К числу активных можно отнести следующие объекты:

•“Администратор” - обеспечивает взаимодействие с программами подсистемы управления. При создании этого объекта ему присваиваются специальные привилегии пользователя, от имени которого осуществляется управление;

•“Клиент” - используется для взаимодействия с агентами клиентов сервера безопасности. Эти объекты хранят всю оперативную информацию о состоянии механизмов защиты клиентов;

•“Установщик” - обеспечивает взаимодействие с программами установки при установке клиентов на рабочие станции или серверы сети.

Ядро сервера безопасности осуществляет аутентификацию клиентов и программ подсистемы управления. В текущей версии системы аутентификация проводится с использованием секретных личных ключей сотрудников (алгоритм ГОСТ 28147-89). В дальнейшем планируется перейти на аутентификацию с использованием открытых ключей. В результате аутентификации для каждого соединения генерируется сеансовый ключ. Дальнейший обмен данными между сервером безопасности и взаимодействующими с ним прикладными программами осуществляется в защищенном виде.

Универсальный интерфейс с СУБД. Активные объекты сервера безопасности могут получать доступ к сведениям, хранящимся в ЦБД системы

12 |

Система защиты Secret Net |

защиты. Для организации доступа к данным, хранящимся в ЦБД, используется специальный, СУБД независимый интерфейс. Этот интерфейс позволяет использовать различные типы СУБД для организации и ведения ЦБД системы защиты.

Система управления базами данных (СУБД) обеспечивает управление данными, хранящимися в ЦБД системы защиты. В текущей версии сервера безопасности используется СУБД Oracle 8.0.

Планировщик задач обеспечивает периодический запуск различных внешних подсистем сервера, имеющих непосредственный доступ к ЦБД системы защиты, например, подсистему анализа защищенности. Наличие этого компонента позволяет наращивать возможности сервера по управлению безопасностью сети добавлением дополнительных модулей.

Криптографическая подсистема. Основу этой подсистемы составляет так называемое криптографическое ядро, включающее менеджер алгоритмов и модули, реализующие различные криптографические алгоритмы (ГОСТ 28147-89, ГОСТ Р34.10, ГОСТ Р34.11). Менеджер алгоритмов реализует универсальный криптографический интерфейс, обеспечивающий независимое от типа криптографического алгоритма взаимодействие прикладных программ с этой подсистемой, а также возможность добавления новых алгоритмов.

Коммуникационная подсистема обеспечивает защищенный обмен данными по протоколам TCP/IP и IPX между сервером безопасности и другими компонентами системы Secret Net, например, с клиентами на рабочих станциях и серверах сети. Весь обмен данными производится в защищенном виде. Передаваемые данные подвергаются сначала имитозащите, потом сжатию, а затем криптографической защите.

Таким образом, сервер безопасности обеспечивает:

•аутентификацию клиентов и установление с ними защищенных соединений;

•взаимодействие с программами управления и ведение ЦБД системы защиты;

•синхронизацию содержимого ЦБД и ЛБД системы защиты;

•прием от клиентов и предварительную обработку журналов регистрации;

•сбор, хранение и выдачу сведений об активности клиентов;

•прием и сохранение сообщений о событиях НСД;

•получение управляющих воздействий от программ подсистемы управления и оперативную передачу этих воздействий клиентам;

•управление криптографическими параметрами системы защиты;

•планирование и применение различных внешних подсистем.

4.2.Подсистема управления

Подсистема управления обеспечивает:

•отображение состояния защищаемых рабочих станций и серверов сети;

•оперативное управление защитой рабочих станций и серверов сети;

•ведение ЦБД системы защиты (управление пользователями, настройками компьютеров и т.д.);

•получение справок и отчетов из ЦБД системы защиты.

Принципы построения и применения |

13 |

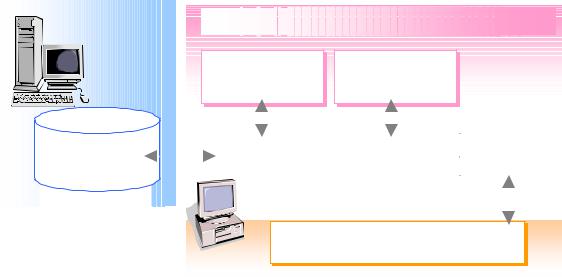

Состав подсистемы управления представлен на следующем рисунке:

Сервер |

Подсистема управления Secret Net |

безопасности |

Компонента |

Компонента |

управления ЦБД |

оперативного |

системы защиты |

управления |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Центральная база |

|

|

|

Коммуникационная подсистема |

TCP/IP |

|

||||||

|

|

||||||||||||

|

данных (ЦБД) |

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

IPX |

|

|||

|

системы защиты |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Криптографическая подсистема |

клиента Secret Net |

Компонента управления ЦБД системы защиты обеспечивает ведение ЦБД на сервере безопасности, корректировку хранимых в ЦБД сведений о различных объектах, просмотр содержимого системных журналов и генерацию различных отчетов.

Для упрощения распределения полномочий пользователей и настройки режимов работы компьютеров используется специальный механизм шаблонов. Шаблон представляет собой некоторую совокупность значений параметров, которой присвоено символическое имя. Применение шаблона к объекту управления приводит к присвоению ему значений, содержащихся в шаблоне. Использование шаблонов позволяет администратору безопасности типизировать наборы параметров для пользователей и наборы настроек компьютеров, применяемых в защищаемой информационной системе.

В качестве объектов управления выступают объекты предметной области (например - “сотрудник”, “задача”, “компьютер” “помещение” и т.д.). Это дает возможность использовать при управлении формализованные электронные документы (заявки) и контролировать состояние информационной безопасности корпоративной сети на основе типовых отчетных документов (формуляры АРМ, формуляры задач, перечни пользователей и их полномочий, перечни нарушений и т.п.).

События, происходящие в информационной системе, регистрируются в ряде журналов, перечень которых приведен в Табл.1.

Табл.1. Журналы регистрации

|

Название журнала |

|

|

Содержание |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

Журнал конфликтов |

|

|

Содержит записи, необходимые для разрешения конфликтов, |

||||||

|

обратной синхронизации |

|

|

возникающих при обратной синхронизации |

|

|||||

|

Журнал событий |

|

|

Содержит |

записи |

обо |

всех |

событиях, |

произошедших |

на |

|

|

|

защищаемых рабочих станциях и серверах |

|

|

|||||

|

|

|

|

|

|

|||||

|

Журнал событий НСД |

|

|

Содержит |

записи |

о |

событиях НСД, |

произошедших |

на |

|

|

|

|

защищаемых рабочих станциях и серверах |

|

|

|||||

|

|

|

|

|

|

|||||

|

Системный журнал |

|

|

Содержит |

записи, |

регистрирующие внутренние события |

||||

|

|

|

сервера безопасности |

|

|

|

|

|||

|

|

|

|

|

|

|

|

|||

|

Журнал аудита |

|

|

Содержит |

регистрационные |

записи |

об управляющих |

|||

|

|

|

действиях администраторов разных уровней |

|

||||||

|

|

|

|

|

||||||