- •Информационная безопасность

- •Основные угроза информационной безопасности Опасное воздействие на ис делят на случайное и преднамеренное:

- •Меры по обеспечению информационной безопасности, принципы надежной системы защиты

- •Аппаратно-программные средства защиты информации

- •Понятие надежной системы и критерии оценки надежности

- •Основные элементы политики безопасности

- •Основные положения «Оранжевой книги», классы безопасности

- •Общие положения «Общих критериев» (изданных 1 декабря 1999)

- •Понятие криптографических методов защиты, основные требования к криптографическому закрытию информации

- •Классификация основных методов криптографического закрытия информации

- •Организационные проблемы криптозащиты

- •Стандарт des, основные достоинства и обобщенная схема

- •Структура алгоритма шифрования des.

- •Алгоритм вычисления ключей для des.

- •Режимы работы алгоритма des

- •Алгоритм шифрования idea, основные отличия от des

- •Основные режимы шифрования гост 28147-89 и его особенности

- •Основные режимы шифрования гост 28147-89

- •Отличия алгоритмов шифрования по гост 28147-89 и des.

- •Концепция криптосистемы с открытым ключом, однонаправленные функции

- •Система распределения ключей Диффи-Хелмана

- •Система криптографической защиты rsa

- •Электронная подпись в системах с открытым ключом

- •Проблема аутентификации данных и электронная цифровая подпись (эцп) общие сведения

- •Однонаправленные хеш-функции и основы их построения

- •Однонаправленные хеш-функции на основе симметричных блочных алгоритмов

- •Российский стандарт хеш-функций по гост р.34.11-94

- •Алгоритм цифровой подписи rsa и его недостатки.

- •Алгоритм цифровой подписи Эль Гамаля (egsa).

- •Алгоритм цифровой подписи dsа

- •Российский стандарт цп гост р.34.10-94

- •Защита от копирования, основные системы и способы защиты.

- •Защита от копирования – привязка к дискете. См. Также 33

- •Защита от копирования – привязка к компьютеру.

- •Защита от копирования – привязка к ключу, опрос справочников, ограничение использования по.

- •Защита от несанкционированного доступа, функции систем защиты

- •Идентификация и аутентификация пользователей, 2 типовые схемы

- •Идентификация и аутентификация на основе биометрических методов.

- •Взаимная проверка подлинности пользователей при защите от нсд

- •Программы с потенциально опасными последствиями, определения и классификация.

- •Вирусы и варианты их классификации.

- •«Люк», «троянский конь», «логическая бомба», программные закладки.

- •Общая классификация средств защиты от вирусов.

- •Понятие электронной коммерции и классификация возможных типов мошенничества в ней.

- •Протокол ssl

- •Протокол set

- •Сравнительные характеристики set и ssl

- •Пластиковые карты, виды мошенничества и способы зашиты.

Структура алгоритма шифрования des.

R1 = L(0) XOR f(R(0), K(1))

Из файла считывается очередной 8-байтный блок Т, который преобразуется с помощью матрицы начальной перестановки IP.

58 50 42 34 26 18 10 02 IP

60 52 44 36 28 20 12 04

62 54 46 38 30 22 14 04

64 56 48 40 32 24 16 08

57 49 41 33 25 17 09 05

59 51 43 35 27 19 11 03

61 53 45 37 29 21 13 05

63 55 47 30 31 23 15 07

40 08 48 16 56 24 64 32 IP-1

39 07 47 15 55 23 63 31

38 06 46 14 54 22 62 30

37 05 45 13 53 21 61 29

36 04 44 12 52 20 60 28

35 03 43 11 51 19 59 27

34 02 42 10 50 18 58 26

33 01 41 09 49 17 57 25

Бит 58 блока Т становится первым, бит 50 – вторым и т д. Полученная последовательность битов Т(0) разделяется на две последовательности по 32 бита каждая. L(0) – левые (старшие) биты

R(0) – правые (старшие) биты

Далее осуществляется шифрование, состоящее из 16 итераций. Результат i той итерации описывается выражением:

L(i) = R(i-1)

R(i) = L(i-1) XOR f (R(i-1), K(i))

Функция f – называется функцией шифрования. Ее аргументы – 32-битовая последовательность R(i-1), полученная на i-1 итерации и 48 –битовый ключ К(i), который является преобразованием 64-битового ключа К.

На 16-ой итерации R(16) и L(16) без перестановки конкатенируют в 64-битовую последовательность R(16)L(16). Затем позиции битов этой последовательности переставляют в соответствии с матрицей IP-1 (матрица конечной перестановки).

Матрицы IP, IP-1 соотносятся следующим образом:

Значение первого элемента матрицы IP-1 = 40, а значение 40го элемента матрицы IP = 1. 2ой элемент равен 8, 8ой элемент = 2.

Процесс расшифровывания данных является инверсным к процессу шифрования. Все действия должны быть выполнены в обратном порядке. То есть расшифровываемые данные сначала переставляются в соответствии с матрицей IP-1, а затем над последовательностью бит R(16)L(16) выполняются те же действия, что и в процессе шифрования, но в обратном порядке. Интерактивный процесс дешифрования описывается следующими формулами:

R(i-1) = L(1)

L(i-1) = R(i) XOR f(L(i), K(i))

На 16-ой итерации получаем L(0) и R(0), которые конкатенируют в 64-битовую последовательность R(0)L(0) и затем данную последовательность переставляют с помощью матрицы IP и получают исходный результат.

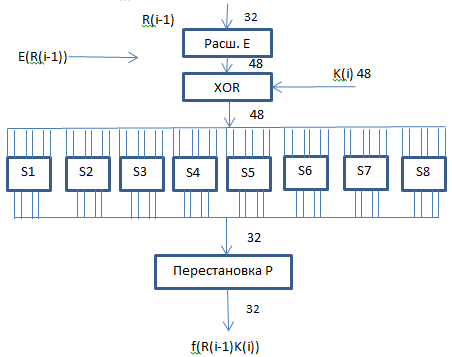

Рассмотрим блок f :

Для вычисления функции f используются следующие функции матрицы:

E – расширение 32 битовой последовательности до 48 битовой

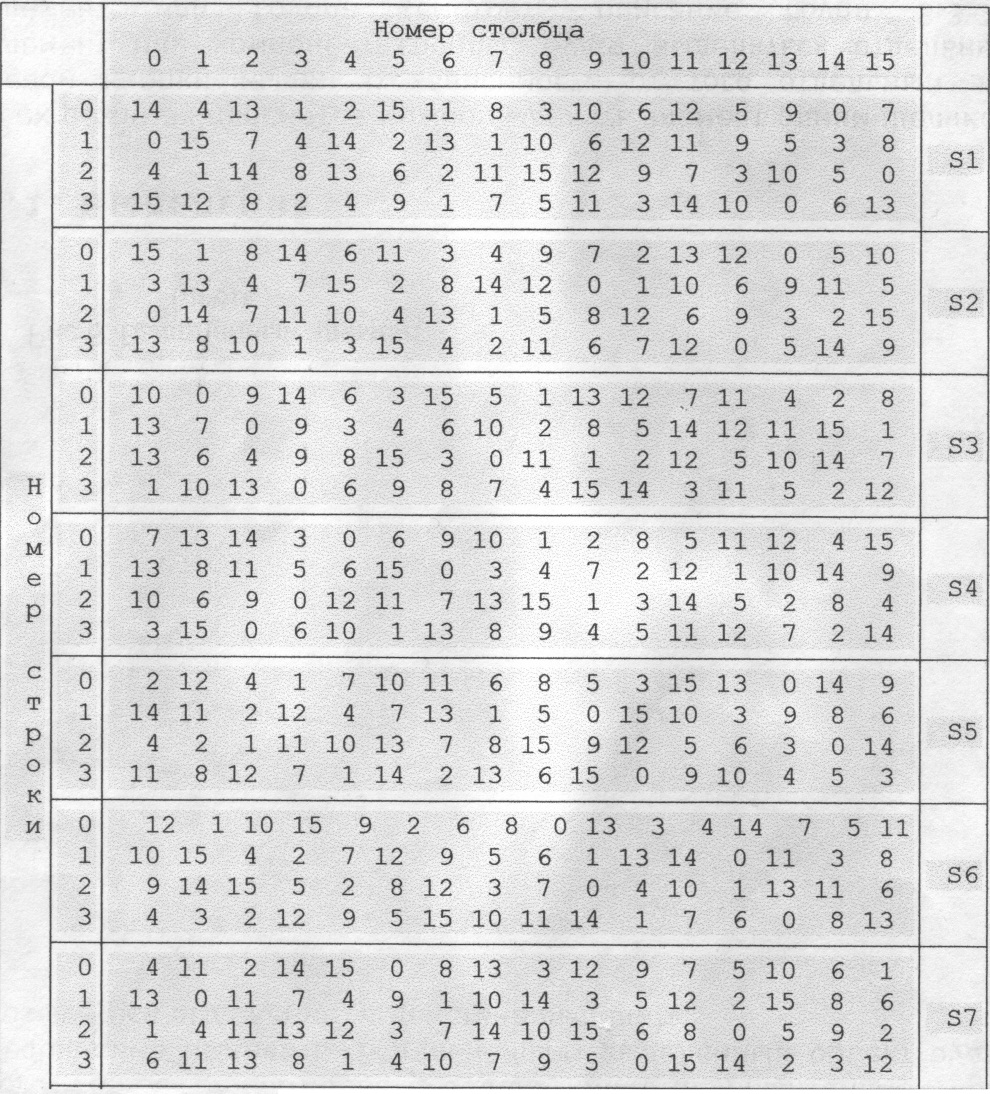

S1..S8 – преобразование 6-битового блока в 4битовый

Р – перестановка бит в 32 битовой последовательности

Матрица расширения Е

32 01 02 03 04 05

04 05 06 07 08 09

08 09 10 11 12 13

12 13 14 15 16 17

16 17 18 19 20 21

20 21 22 23 24 25

24 25 26 27 28 29

28 29 30 31 32 01

Результирующую 48-битовую последовательность складываем по модулю 2 с 48 битовым ключом К(i) и получается 48 битовая последовательность, которую разбиваем на 8 6-битных блоков S(1)..S(8).

E(R(i-1) XOR K(i)) = S(1) S(2)… S(8)

На вход S i-го блока поступает 6-битный блок B(i)=b1b2b3b4b5b6

Результатом Si(Bi)будет 4-хбитовый элемент, расположенный на пересечении строки и столбца.

B(1)=011011

01 – номер строки

1011 – номер столбца

Перестановка P 16 07 20 21

29 12 28 17

01 15 23 26

05 18 31 10

02 08 24 14

32 27 03 09

19 13 30 06

22 11 04 25

f(R(i-1)K(i)=P(S1(B(1))…, S8(B(8)))