- •Назначение и структура sad и spd?

- •Использование sad и spd для формирования исходящего трафика

- •17) Использование sad и spd для обработки входящего трафика?

- •Местоположение ipSec. Сценарий «Запихнуть-в-код» (bump-in-the-code - bitc)

- •Местоположение ipSec. Сценарий «Запихнуть-в-стек» (bump-in-the-stack - bits)

- •Местоположение ipSec. Сценарий «Запихнуть-в-железо» (bump-in-the-wire - bitw)

- •21 )Архитектура протокола ssl?

- •22) Назначение протокола ssl?

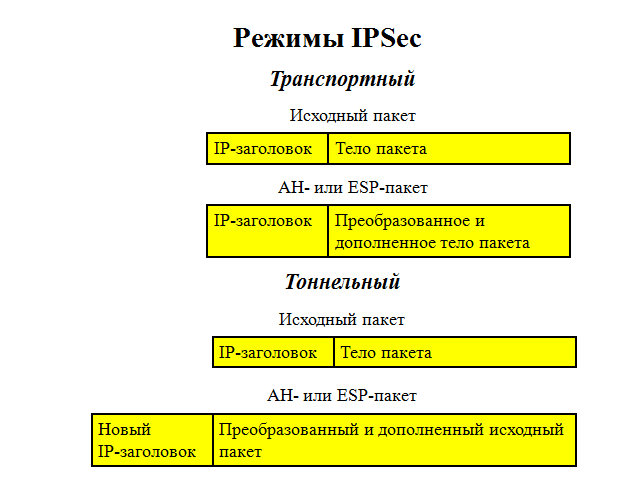

- •12)Протокол esp. Транспортный режим.

- •13) Протокол esp. Туннельный режим.

- •36) В каких случаях применяется туннелирование?

- •37) Какие типы протоколов принимают участие в туннелировании? (обобщенное название).

1)Объединение локальных сетей и отдельных компьютеров через открытую внешнюю среду передачи передачи информации в единую виртуальную сеть, обеспечивающую безопасность циркулирущих данных, называют защищенной виртуальной сетью (VPN)

2) Протокол аутентификации AH (Authentication Header)Обеспечивает:

- целостность;

- аутентификацию.

Позволяет приемной стороне убедиться, что:

- пакет был отправлен стороной, с которой установлена данная ассоциация;

- содержимое пакета не было искаженном

- пакет не является дубликатом некоторого ранее полученного пакета

Протокол шифрования (Encapsulation Security Payload)

Обеспечивает:

- конфиденциальность;

- целостность;

- аутентификацию.

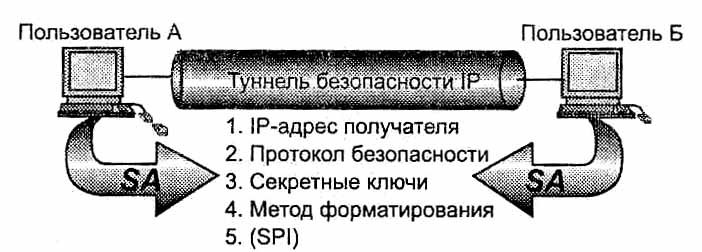

3) Ассоциация безопасности - набор правил, процедур, параметров, прменяемых для обеспечения сервиса защиты транспортного потока

М етод

форматирования

определяет, каким образом создаются

заголовки и то, какая часть этих заголовков

и данных пользователя будет защищена

в процессе передачи данных

етод

форматирования

определяет, каким образом создаются

заголовки и то, какая часть этих заголовков

и данных пользователя будет защищена

в процессе передачи данных

S PI

(Security

Parameter

Index

- индекс параметров защиты) -

идентификатор SA.

Он определяет то, как принимающая сторона

будет обрабатывать поступающий поток

данных

PI

(Security

Parameter

Index

- индекс параметров защиты) -

идентификатор SA.

Он определяет то, как принимающая сторона

будет обрабатывать поступающий поток

данных

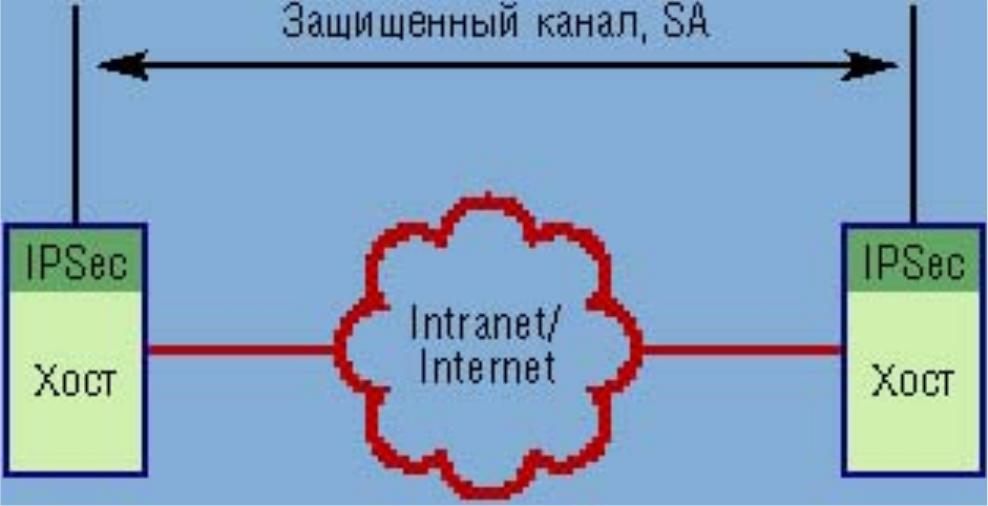

4)→

В

ариант

использования туннелей в VPN,

основанных на IPSec

при соединении удаленных хостов?

ариант

использования туннелей в VPN,

основанных на IPSec

при соединении удаленных хостов?

- обеспечивается сквозная защита;

- Internet не имеет понятия об SA и не участвует в ней

-Используется транспортный режим защиты, хотя разрешается и туннельный.

Вариант использования туннелей в VPN, основанных на IPSec при соединении шлюзов безопасности?

Хосты освобождены от заботы относительно применения SA. Предполагается, что хосты соединены со шлюзами безопасности (IP-совместимый маршрутизатор) безопасными соединениями.

Используется туннельный режим защиты.

Вариант использования туннелей в VPN, основанных на IPSec при соединении удаленного хоста со шлюзом безопасности?

Защищенный канал организуется между удаленным хостом, на котором работает IPSec, и шлюзом, защищающим трафик для всех хостов, входящих в сеть Intranet предприятия.

- Удаленный хост может использовать при отправке пакетов шлюзу как транспортный, так и туннельный режим,

- шлюз же отправляет пакет хосту только в туннельном режиме.

Назначение протокола АН?

Протокол аутентификации AH (Authentication Header)

Обеспечивает:

- целостность;

- аутентификацию.

Протокол аутентифицирующего заголовка АН (Authentication header), обеспечивающий аутентификацию источника данных, проверку их целостности и подлинности после приема, а также защиту от навязывания повторных сообщений;

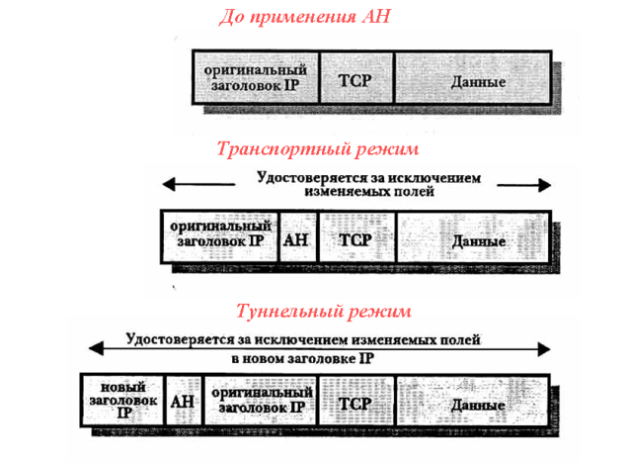

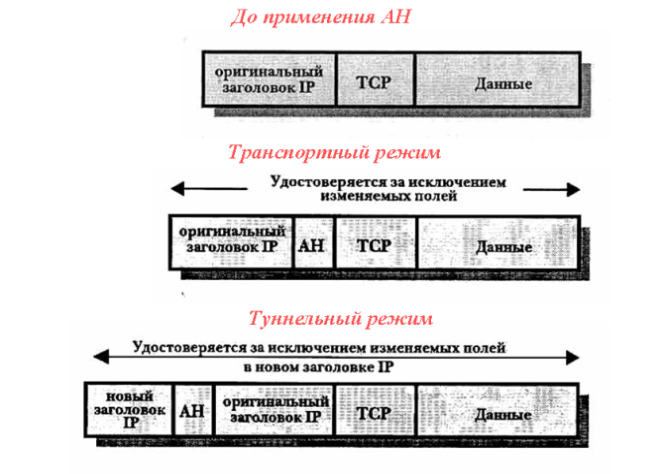

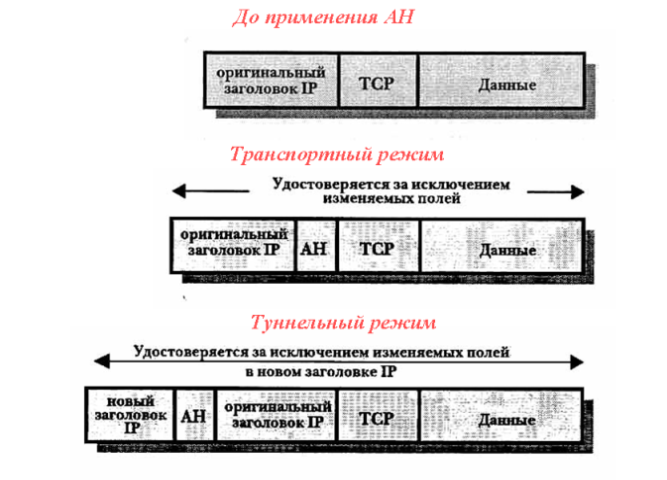

9 )

Протокол АН. Транспортный режим.

)

Протокол АН. Транспортный режим.

Позволяет приемной стороне убедиться, что:

- пакет был отправлен стороной, с которой установлена данная ассоциация;

- содержимое пакета не было искажено;

- пакет не является дубликатом некоторого ранее полученного пакета

10) Протокол АН. Туннельный режим.

Назначение протокола ESP?

Протокол шифрования (Encapsulation Security Payload)

Обеспечивает:

- конфиденциальность;

- целостность;

- аутентификацию.

Протокол инкапсулирующей защиты содержимого ESP (Encapsulating Security Payload), обеспечивающий криптографическое закрытие, аутентификацию и целостность передаваемых данных, а также защиту от навязывания повторных сообщений.

14) Сервис защиты от воспроизведения в протоколе АН?

N - наивысший порядковый номер до сих пор полученных действительных пакетов

Когда принимается, его обработка выполняется следующим образом.

Е

сли

полученный пакет попадает в рамки окна

и является Новым, проверяется значение

МАС. Если аутентификация пакета

завершается успешно,помечается

соответствующий сегмент в окне.

сли

полученный пакет попадает в рамки окна

и является Новым, проверяется значение

МАС. Если аутентификация пакета

завершается успешно,помечается

соответствующий сегмент в окне.. Если полученный пакет попадает в область правее окна и является новым, проверяется значение МАС. Если аутентификация пакета завершается успешно, окно сдвигается так, чтобы новый порядковый номер оказался правой границей окна, а в окне помечается соответствующий сегмент.

Если полученный пакет оказывается слева от окна или аутентификация не удается, пакет будет отвергнут. Такое событие должно фиксироваться.

Назначение и структура sad и spd?

База данных политик безопасности SPD (Security Policy Database). Это один из важнейших компонентов, поскольку он определяет политику безопасности, применяемую к пакету. SPDиспользуется основным протоколом IPSec при обработке входящих и исходящих пакетов.

База данных безопасных ассоциаций SAD (Security Association Database). БД SAD хранит список безопасных ассоциаций SA (Security Association) для обработки входящей и исходящей информации. Исходящие SA используются для защиты исходящих пакетов, а входящие SA используются для обработки пакетов с заголовками IPSec. БД SAD заполняется SA вручную или с помощью протокола управления ключами IKE.

Использование sad и spd для формирования исходящего трафика

В систему поступает IP-пакет для отправления; выбирается селектор, признаки которого соотв пакету; по селектору определяется политика работы с пакетом (напр SA3); если выбирается SAj, то по содерж параметров SAj в SAD обрабатывается исх IP-пакет; из пришедшего пакета выбирается SPI (из AH или ESP заголовка); по SPI выбирается запись SAD; по пар-ам их этой записи механизм IP-sec IP-sec пакет преобраз в исх IP-пакет (с проверкой аутентификации); доп проверка селектора.Базыа данных безопасных ассоциаций (Security Associations Database, SAD) и база данных политики безопасности (Security Policy Database, SPD).Обработка исходящего и входящего трафика, не является симметричной. Для исходящих пакетов просматривается база SPD, находится подходящее правило, извлекаются ассоциированные с ним протокольные контексты и применяются соответствующие механизмы безопасности. поле политики защиты должно содержать ссылку на запись в базе данных SAD, в которую помещен набор параметров безопасной ассоциации для данного пакета) На основании заданных параметров к пакету применяется соответствующий протокол (на рисунке - ESP), функции шифрования и секретные ключи. В том случае, когда пакет нужно обработать с помощью обоих протоколов AH и ESP, администратор должен создать в базе SPD две записи, соответствующие двум ассоциациям. Если к исходящему пакету нужно применить некоторую политику защиты, но указатель записи SPD показывает, что в настоящее время нет активной SA с такой политикой, то IPSec создает новую ассоциацию с помощью протокола IKE, помещая новые записи в базы данных SAD и SPD.

17) Использование sad и spd для обработки входящего трафика?

Базыа данных безопасных ассоциаций (Security Associations Database, SAD) и база данных политики безопасности (Security Policy Database, SPD).

Во входящих пакетах для каждого защитного протокола уже проставлено значение SPI, однозначно определяющее контекст. Просмотр базы SPD в таком случае не требуется; можно считать, что политика безопасности учитывалась при формировании соответствующего контекста. (Практически это означает, что ISAKMP-пакеты нуждаются в особой трактовке, а правила с соответствующими селекторами должны быть включены в SPD.)

В заголовках AH и ESP предусмотрено особое поле SPI, куда помещается указатель на строку базы данных SAD, в которой записаны параметры соответствующей SA. Данное поле заполняется протоколами AH или ESP во время обработки пакета в отправной точке защищенного канала. Когда пакет приходит в оконечный узел защищенного канала, из его заголовка ESP или AH (на рисунке из заголовка ESP) извлекается указатель SPI, и дальнейшая обработка пакета выполняется с учетом всех параметров заданной этим указателем ассоциации.