- •Компьютерная безопасность Проблемы компьютерной безопасности

- •Информационные угрозы. Цели и объекты защиты информации

- •Юридические меры защиты информации

- •Каналы утечки конфиденциальной информации:

- •Защита от потерь информации

- •Действия при сбоях в работе программ

- •Вредоносные программы

- •Классические компьютерные вирусы

- •Классификация классических компьютерных вирусов

- •Классификация вирусов по среде обитания

- •Классификация вирусов по степени воздействия (деструктивным возможностям)

- •Классификация вирусов по способу заражения

- •Классификация вирусов по особенностям алгоритма

- •Правила, которые помогут свести к минимуму количество получаемого вами спама.

- •Источники и основные признаки заражения. Способы защиты

- •Средства защиты от вредоносных программ. Антивирусные и антиспамовые программы

- •Доступ к конфиденциальной информации

- •Криптографическая защита информации

- •Методы шифрования, использующие ключи Система с секретными ключами

- •Система с открытым ключом

- •Электронная цифровая подпись

Электронная цифровая подпись

При ведении деловой переписки, при заключении контрактов подпись ответственного лица является непременным атрибутом документа, преследующим несколько целей:

гарантирование истинности письма путем сличения подписи с имеющимся образцом;

гарантирование авторства документа (с юридической точки зрения).

Выполнение данных требований основывается на следующих свойствах подписи на бумажном носителе:

подпись аутентична, то есть с ее помощью получателю документа можно доказать, что она принадлежит подписывающему;

подпись неподделываема, то есть служит доказательством, что только тот человек, чей автограф стоит на документе, мог подписать данный документ, и никто иной;

подпись непереносима, то есть является частью документа и поэтому перенести ее на другой документ невозможно;

документ с подписью является неизменяемым;

подпись неоспорима.

Любое лицо, владеющее образцом подписи, может удостовериться, что документ подписан владельцем подписи.

Развитие современных средств безбумажного документооборота, средств электронных платежей немыслимо без развития средств доказательства подлинности и целостности электронного документа. Таким средством является электронно-цифровая подпись (ЭЦП), которая сохранила основные свойства обычной подписи.

Любая подпись, обычная или цифровая, всегда выполняет следующие функции:

аутентификация отправителя. Подпись убеждает получателя документа и доказывает, что именно отправитель, и никто иной, подписал документ;

фиксация содержимого документа. Подписанный документ нельзя изменить, а сама подпись не может быть использована повторно, так как она является частью документа и ее нельзя просто перенести на другой документ;

подтверждение факта подписания документа. Подписавший не сможет впоследствии утверждать, что он не подписывал этот документ.

Во всех этих случаях используется свойство подписи, называемое «аутентичность», т.е. подлинность. Это свойство переносится и на документ, под которым эта подпись стоит. Таким образом, подпись, поставленная под документом, однозначно «привязывает» данный документ к лицу, поставившему эту подпись, и подтверждает подлинность всего документа.

Традиционный бумажный документ материален, что дает возможность проведения технической экспертизы в случае, если возникают сомнения в его подлинности. При этом специалистами могут быть исследованы различные характеристики документа: структура бумажных волокон, способ нанесения текста, нарушение защитной сетки, – и так далее, что позволит обнаружить подделку, в том числе и подделку подписи под документом.

При переводе документа в электронную форму его материальная основа теряется и при этом сразу возникает вопрос – а как же теперь убедиться в его подлинности? Что и как теперь нужно исследовать, чтобы доказать, что документ действительно был подписан отправителем и текст документа не изменялся?

Электронная цифровая подпись позволяет осуществить:

Контроль целостности передаваемого документа. При любом случайном или преднамеренном изменении документа подпись станет недействительной, потому что вычислена она на основании исходного состояния документа и соответствует лишь ему. Иными словами, электронная подпись не будет соответствовать принятому документу.

Защиту от изменений (подделки) документа. Гарантия выявления подделки при контроле целостности делает подделывание нецелесообразным в большинстве случаев.

Невозможность отказа от авторства. Так как создать корректную подпись можно, лишь зная закрытый ключ, а он должен быть известен только владельцу, то владелец не может отказаться от своей подписи под документом.

Доказательное подтверждение авторства документа. Так как создать корректную подпись можно, лишь зная закрытый ключ, а он должен быть известен только владельцу, то владелец пары ключей может доказать своё авторство подписи под документом.

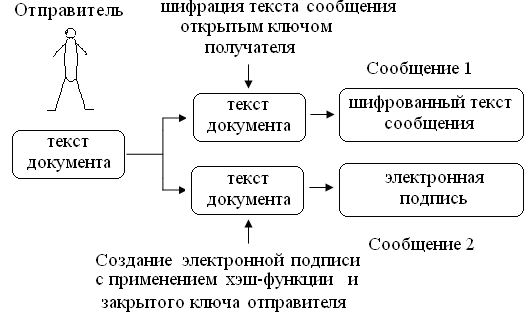

При пересылке между удалёнными абонентами сообщений с текстами документов по открытым каналам связи возникает проблема аутентификации подписи, которой закачивается документ. Иными словами, проблема установления авторства документа, текст которого принял получатель сообщений – второй партнёр. Например, текст документа заканчивается словами «генеральный директор ОАО «Квест» Петров А.И.» Получатель сообщения должен иметь гарантию того, что сообщение с текстом документа отправил именно «генеральный директор ОАО «Квест» Петров А.И.». Иными словами, получатель сообщения должен быть уверен, что сообщение не было перехвачено, и его текст не был изменён. Эта проблема решается с помощью метода, называемого «электронная цифровая подпись». Метод «электронная цифровая подпись» состоит в том, что отправитель пересылает получателю два различных сообщения, каждое из которых является результатом обработки текста одного документа, но с помощью разных методов обработки.

Для того, чтобы получатель мог прочитать подготовленный отправителем документ, текст документа кодируется с помощью асимметричного метода кодирования. Чтобы решить проблему аутентификации принятого в первом сообщении текста, текст документа кодируется другим методом, в результате чего формируется второе сообщение, называемое «электронная цифровая подпись». Электронная цифровая подпись по смыслу является аналогом рукописной подписи, которая позволяет установить подлинность принятого электронного документа.

Вполне возможно отправлять одно составное сообщение.

Первое сообщение предназначено только для восстановления текста документа. Однако получатель не имеет никаких признаков того, что восстановлен именно исходный текст документа, или после восстановления получатель читает изменённый злоумышленником текст.

Ранее был рассмотрен способ пересылки сообщений с помощью асимметричного шифрования, поэтому в дальнейшем будет рассматриваться только процесс формирования и передачи сообщения с электронной цифровой подписью.

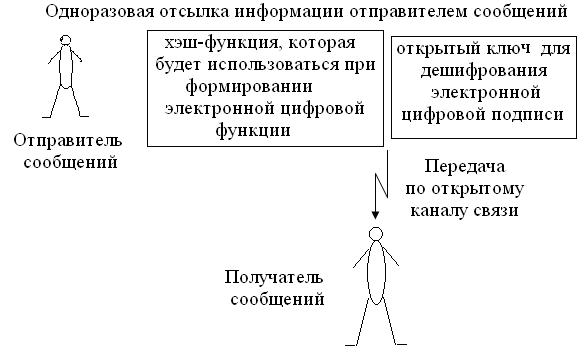

Для формирования электронной цифровой подписи отправитель должен провести одноразовую подготовительную работу, которая состоит из двух этапов.

Действия отправителя на первом этапе подготовительной работы:

отправитель выбирает конкретную хэш-функцию из списка стандартных хэш-функций, которая в дальнейшем будет применяться для получения хэш-кодов отправляемых получателю текстов документов;

отправитель формирует закрытый ключ для шифрации хэш-кодов всех электронных цифровых подписей, которые в дальнейшем будут направляться получателю;

отправитель формирует открытый ключ для дешифрации принятых получателем электронных цифровых подписей и получения из них хэш-кода текста документа.

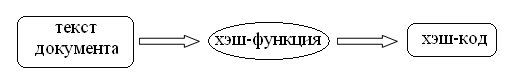

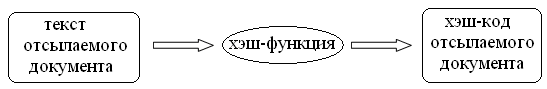

Хэш-функция преобразует последовательность знаков текста (содержимое файла) любой длины в хэш-код - двоичное число длиной порядка 128-256 битов.

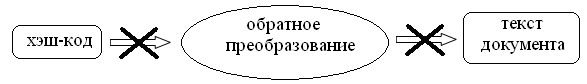

Преобразование, которое выполняет хэш-функция, является необратимым. Т.е. невозможно из хэш-кода восстановить исходный текст.

Если два файла отличаются друг от друга хотя бы одним битом, хэш-коды для этих файлов будут различными. И наоборот, если два файла имеют один и тот же хэш-код (характеризующее их число), вероятность того, что это разные файлы бесконечна мала. Всякое несанкционированное изменение текста документа ведет к искажению хэш-кода - цифровой подписи. Считается, что из-за сложности хэш-функции электронную подпись невозможно подделать.

Действия отправителя на втором этапе подготовительной работы:

отправитель отсылает получателю номер стандартной хэш-функции, которую он будет применять для преобразования текста пересылаемых им сообщений в хэш-коды;

отправитель отсылает получателю открытый ключ для восстановления хэш-кода из принятого получателем зашифрованного сообщения.

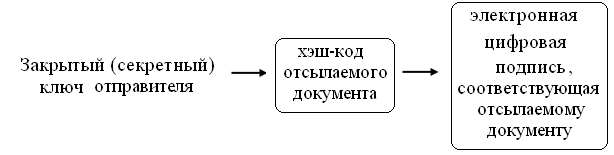

Перед отправкой получателю каждого документа отправитель для формирования второго сообщения – электронной цифровой подписи должен:

применить к тексту документа выбранную хэш –функцию и получить хэш-код текста документа;

зашифровать хэш-код текста документа с помощью своего закрытого ключа.

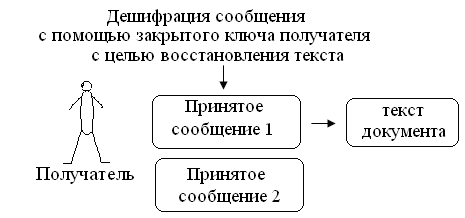

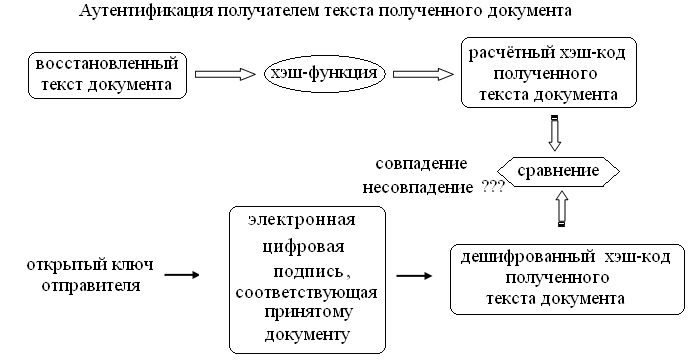

Для подтверждения (или опровержения) факта приёма подлинного сообщения получатель должен выполнить работу, состоящую из двух этапов.

На первом этапе получатель, действуя по методике асимметричного кодирования, должен восстановить текст сообщения с помощью своего закрытого ключа.

На втором этапе получатель должен применить известную ему хэш-функцию к восстановленному им тексту документа и сравнить расчётный хэш-код текста документа с полученным по каналу связи.

Как уже отмечалось, при совпадении расчётного хэш-кода текста документа с восстановленным, вероятность изменения текста документа злоумышленником очень мала. Наоборот, при несовпадении этих хэш-кодов весьма велика вероятность несанкционированной корректировки текста документа на пути доставки сообщения от отправителя до получателя.