- •Цели функции и задачи защиты информации в компьютерных сетях.

- •Какова роль программного обеспечения промежуточного уровня в распределенных системах?

- •Угрозы в сетях передачи данных. Задачи защиты в сетях передачи данных.

- •Что такое прозрачность (распределения) и приведите примеры различных видов прозрачности?

- •Задачи защиты информации на различных уровнях модели osi (вос).

- •Что такое открытая распределенная система, и какие преимущества дает открытость?

- •Особенности защиты информации в вычислительных сетях

- •Разграничение доступа к ресурсам автоматизированной системы на уровне ос.

- •Показатели и методы оценки уязвимости информации в компьютерных сетях.

- •Опишите точно, что такое масштабируемая система.

- •Компоненты компьютерной системы и виды угроз, которым они подвергаются.

- •Защита субд.

- •Недостатки защиты от несанкционированных действий пользователей и программ

- •Какие методики позволяют добиться масштабируемости?

- •Недостатки защиты от потери информации и нарушения работоспособности компьютерной системы

- •Мультипроцессорная и мультикомпьютерная система.

- •Недостатки административного управления сетью

- •Распределенные и сетевые операционные системы.

- •Нападения на постоянные и сменные компоненты системы защиты

- •Использование микроядра в организации операционной системы, работающей в режиме клиент-сервер.

- •Защита памяти. Контроль доступа, ориентированный на данные, и контроль доступа, ориентированный на пользователя.

- •2. Контроль доступа, ориентированный на пользователя

- •3. Контроль доступа, ориентированный на данные

- •Средства защиты от несанкционированного доступа на охраняемую территорию, в помещение и от вскрытия аппаратуры.

- •2. Защита от утечки информации через побочн электромагнитн методы излучения и наводки (пэмин).

- •Трехзвенная архитектура клиент-сервер

- •Защита от утечек информации через пэмин.

- •Горизонтальное и вертикальное распределение

- •Стеганография

- •Защита каналов связи. Межсетевые экраны.

- •Оценка стойкости криптосистем

- •Показатели и методы оценки уязвимости информации в компьютерных сетях

- •Основные принципы парольной защиты.

- •Защита архитектуры клиент-сервер

- •Вредоносные программы

- •Компьютерные вирусы

- •Защита от вредоносных программ

2. Контроль доступа, ориентированный на пользователя

Меры по контролю доступа, которые предпринимаются в системах обработки данных, можно разбить на две категории: имеющие отношение к пользователю и имеющие отношение к данным.

Контроль доступа, осуществляемый по отношению к пользователю, иногда называют аутентификацией. Авторизация (аутентификация) – проверка информации, указанной пользователем при регистрации на локальном компьютере или в домене.

Пользователю необходимо ввести свой идентификатор и пароль. Система позволит пользователю войти только в том случае, если его идентификатор совпадает с известным системе, и если пользователь знает пароль, относящийся к этому идентификатору.

По идентификатору можно определить, имеет ли пользователь полномочия на доступ к системе.

С помощью идентификатора задаются привилегии данного пользователя. Лишь небольшое количество пользователей имеет статус суперпользователя, позволяющий им читать файлы и выполнять функции, которые находятся под особой защитой операционной системы. В некоторых системах имеются учетные записи гостя или анонимные учетные записи, пользователям которых предоставляется гораздо меньше привилегий, чем другим. Идентификаторы используются для так называемого разграничительного доступа. Например, составив список идентификаторов пользователей, некий пользователь может дать им разрешение на чтение своих файлов.

Такая система совместного использования идентификатора и пароля зарекомендовала себя как не очень надежный метод контроля доступа пользователя. Пользователи иногда забывают свои пароли, случайно или непреднамеренно раскрывают их. Взломщики приобрели большие навыки разгадывания идентификаторов особых пользователей, осуществляющих управление системой, а также принадлежащих к персоналу, выполняющему ее обслуживание. Также предпринимаются попытки проникнуть в файл, в котором хранятся идентификаторы и пароли.

Во многих сетях используется двухуровневый контроль доступа. Отдельные узлы могут быть оснащены регистрационными устройствами для защиты своих ресурсов и приложений, а вся сеть в целом может иметь защиту, ограничивающую доступ к ней несанкционированных пользователей. Такие двухуровневые средства желательно иметь в том случае, когда в одну сеть подключены неравноправные узлы, а сама она просто служит удобным средством доступа с терминала узла. В сети с более однородными узлами на центральном узле управления сетью можно обеспечить централизованную стратегию доступа.

3. Контроль доступа, ориентированный на данные

После успешной регистрации пользователю предоставляется доступ к одному или нескольким узлам и приложениям. Для системы, в базе данных которой содержится важная информация, этого в общем случае недостаточно. Пользователь может быть идентифицирован системой с помощью процедуры управления доступом. Каждому пользователю может соответствовать профиль, в котором указываются разрешенные операции и режимы доступа к файлам. В некоторых операционных системах профили пользователей служат основой для определенных правил. Однако система управления базой данных должна управлять доступом к отдельным записям или даже к их частям. Например, возможна ситуация, когда каждому члену администрации разрешено просматривать список персонала компании, но только некоторым из них предоставлен доступ к информации по зарплате. В то время как операционная система имеет возможность предоставлять пользователю доступ к файлу или право на пользование приложением, после чего она не в состоянии производить дальнейших проверок, система управления базой данных должна принимать решения по поводу каждой отдельной попытки доступа. Это решение будет зависеть не только от персоны пользователя, но также от конкретных данных, которые он пытается получить, и даже от того, какая информация ему уже предоставлена.

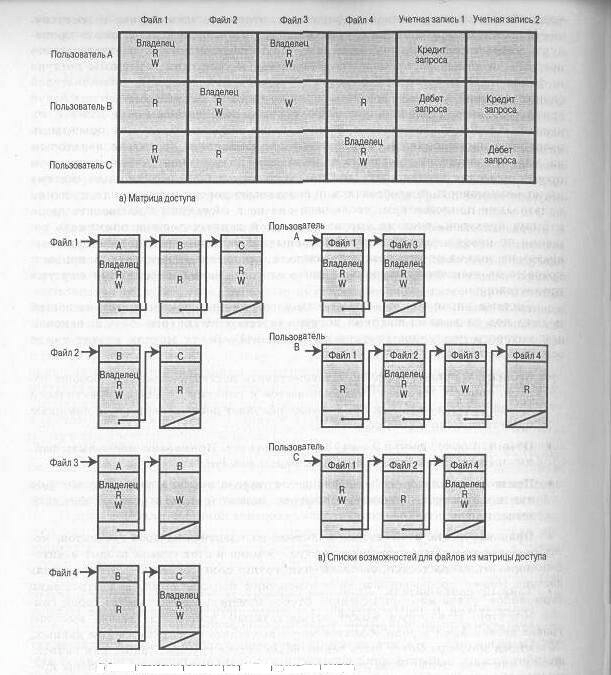

Система управления файлами или базой данных основывается на общей модели под названием матрица доступа (ассеss matrix) (рис. 16.1,а). В эту модель входят такие основные элементы.

Субъект. Элемент, способный осуществлять доступ к объектам. Вообще говоря, понятие "субъект" приравнивается к понятию "процесс". Фактически любой пользователь или приложение получает доступ к объекту с помощью представляющего его процесса.

Объект. Все то, доступ к чему контролируется. Примерами могут быть файлы, части файлов, программы и сегменты памяти.

Право доступа. Способ, с помощью которого субъект осуществляет доступ к объекту, В качестве примеров можно привести чтение, запись и выполнение.

Одно измерение этой матрицы состоит из идентификаторов субъектов, которые могут попытаться получить доступ. Обычно в этот список входят идентификаторы отдельных пользователей или групп пользователей, хотя контроль доступа может производиться не в отношении пользователей, а в отношении терминалов, узлов или приложений. Второе измерение представляет собой список объектов, к которым может осуществляться доступ. На самом высоком уровне детализации в роли объектов могут выступать отдельные файлы данных. Объектами матрицы могут быть также более общие группы, такие, как записи, файлы или даже целые базы данных. В каждом элементе матрицы указаны права доступа данного субъекта к данному объекту.

На практике матрица доступа применяется редко; обычно при реализации она раскладывается одним из двух способов. Эту матрицу можно разложить по столбцам, в результате чего получаются списки контроля доступа (access control lists) (рис. 16.1, б).

б) Списки управления доступом для файлов из матрицы доступа

Рис. 16.1. Пример структур управления доступом

Таким образом, каждому объекту соответствует список контроля доступа, в котором перечислены пользователи, а также указаны их права доступа. Список контроля доступа может содержать элемент, который задается по умолчанию (например, является общедоступным). Это позволяет пользователям, для которых специальные права явно не указаны, предоставлять права по умолчанию. Элементами списка могут быть как отдельные пользователи, так и группы пользователей.

В результате разложения по строкам получаются мандаты возможностей (рис. 16.1, в). В мандате возможностей указаны объекты и операции, санкционированные для данного пользователя. Каждый пользователь обладает несколькими мандатами и может иметь возможность передавать или предоставлять их другим. Поскольку мандаты могут быть рассеяны по системе, они являются большей проблемой для безопасности, чем списки контроля доступа. Эти мандаты нужно хранить в области памяти, недоступной пользователям.

Ориентированный на данные контроль доступа к сети осуществляется параллельно с контролем доступа, ориентированным на пользователя. Если только некоторым пользователям разрешено осуществлять доступ к определенным данным, то в процессе передачи этих данных авторизованным пользователям может понадобиться защитить их с помощью шифрования. Обычно контроль доступа к данным является децентрализованным, т.е. он осуществляется системами управления базами данных на каждом локальном компьютере. Если в сети имеется сервер сетевой базы данных, то контроль доступа к данным становится функцией сети.

26

Основные принципы работы распределенной системы с совместно используемой памятью страничной организации.

27

Безопасность информации. Основные составляющие информационной безопасности.

Основные понятия и определения

Одним из наиболее существенных показателей качества информации является ее безопасность,( т. е. степень защищенности от случайного или злонамеренного получения лицами или процессами, не имеющими на это полномочий.)

Безопасность информации - состояние защищенности информации от негативного воздействия на нее с точки зрения нарушения ее физической и логической целостности (уничтожения, искажения) или несанкционированного использования.

Угрозы безопасности информации - события или действия, которые могут вызвать нарушение функционирования автоматизированной системы, связанное с уничтожением или несанкционированным использованием обрабатываемой в ней информации.

Уязвимость информации - возможность возникновения на каком-либо этапе жизненного цикла автоматизированной системы такого ее состояния, при котором создаются условия для реализации угроз безопасности информации.

Защищенность информации - поддержание на заданном уровне тех параметров находящейся в автоматизированной системе информации, которые характеризуют установленный статус ее хранения, обработки и использования.

Под термином "информационная безопасность", понимают состояние защищенности информации, обрабатываемой средствами вычислительной техники или автоматизированной системы, от внутренних или внешних угроз, от нежелательного ее разглашения (нарушения конфиденциальности), искажения (нарушения целостности), утраты или снижения степени доступности информации, а также ее незаконного тиражирования, которые приводят к материальному или моральному ущербу владельца или пользователя информации.

Когда говорят об информационной безопасности, то имеют в виду широкий спектр проблем: от стихийных бедствий и проблем с электропитанием до искушенных злоумышленников, которые используют вычислительные системы к своей выгоде, или шпионов, которые охотятся за государственными и коммерческими секретами.

В соответствии с определением информационной безопасности, к основным составляющим относятся:

• конфиденциальность, то есть защита от несанкционированного получения информации;

• целостность, то есть защита от несанкционированного изменения информации;

• доступность, то есть защита от несанкционированного блокирования доступа к информационным ресурсам.

Соответственно, под защитой информации понимается комплекс мероприятий, направленных на обеспечение важнейших аспектов информационной безопасности (целостности, доступности и, если нужно, конфиденциальности информации и ресурсов, используемых для ввода, хранения, обработки и передачи данных).

Система называется безопасной, если она, используя соответствующие аппаратные и программные средства, управляет доступом к информации так, что только должным образом авторизованные лица или же действующие от их имени процессы получают право читать, писать, создавать и удалять информацию.

Очевидно, что абсолютно безопасных систем нет, и здесь речь идет о надежной системе в смысле "система, которой можно доверять" (как можно доверять человеку). Система считается надежной, если она с использованием достаточных аппаратных и программных средств обеспечивает одновременную обработку информации разной степени секретности группой пользователей без нарушения прав доступа.

Основными критериями оценки надежности являются: политика безопасности и гарантированность.

Политика безопасности, являясь активным компонентом защиты (включает в себя анализ возможных угроз и выбор соответствующих мер противодействия), отображает тот набор законов, правил и норм поведения, которым пользуется конкретная организация при обработке, защите и распространении информации.

Гарантированность, являясь пассивным элементом защиты, отображает меру доверия, которое может быть оказано архитектуре и реализации системы (другими словами, показывает, насколько корректно выбраны механизмы, обеспечивающие безопасность системы).

28

Разработка распределенных систем с совместно используемой памятью. Проблемы их эффективной реализации.

29

Компоненты компьютерной системы и виды угроз, которым они подвергаются.

Виды угроз

В настоящее время существует огромное количество угроз, которым может подвергнуться ваш компьютер.

Черви (Worms)

Данная категория вредоносных программ для распространения использует в основном уязвимости операционных систем. Название этого класса было дано исходя из способности червей "переползать" с компьютера на компьютер, используя сети, электронную почту и другие информационные каналы. Также благодаря этому многие черви обладают достаточно высокой скоростью распространения.

Черви проникают на компьютер, вычисляют сетевые адреса других компьютеров и рассылают по этим адресам свои копии. Помимо сетевых адресов часто используются данные адресной книги почтовых клиентов. Представители этого класса вредоносных программ иногда создают рабочие файлы на дисках системы, но могут вообще не обращаться к ресурсам компьютера (за исключением оперативной памяти).

Вирусы (Viruses)

Программы, которые заражают другие программы – добавляют в них свой код, чтобы получить управление при запуске зараженных файлов. Это простое определение дает возможность выявить основное действие, выполняемое вирусом – заражение.

Троянские программы (Trojans)

Программы, которые выполняют на поражаемых компьютерах несанкционированные пользователем действия, т.е. в зависимости от каких-либо условий уничтожают информацию на дисках, приводят систему к "зависанию", воруют конфиденциальную информацию и т.д.

Данный класс вредоносных программ не является вирусом в традиционном понимании этого термина (т.е. не заражает другие программы или данные); троянские программы не способны самостоятельно проникать на компьютеры и распространяются злоумышленниками под видом "полезного" программного обеспечения. При этом вред, наносимый ими, может во много раз превышать потери от традиционной вирусной атаки.

В последнее время наиболее распространенными типами вредоносных программ, портящими компьютерные данные, стали черви. Далее по распространенности следуют вирусы и троянские программы. Некоторые вредоносные программы совмещают в себе характеристики двух или даже трех из перечисленных выше классов.

Программы-рекламы (Adware)

Программный код, без ведома пользователя включенный в программное обеспечение с целью демонстрации рекламных объявлений. Как правило, программы-рекламы встроены в программное обеспечение, распространяющееся бесплатно. Реклама располагается в рабочем интерфейсе. Зачастую данные программы также собирают и переправляют своему разработчику персональную информацию о пользователе, изменяют различные параметры браузера (стартовые и поисковые страницы, уровни безопасности и т.д.), а также создают неконтролируемый пользователем трафик. Все это может привести как к нарушению политики безопасности, так и к прямым финансовым потерям.

Программы-шпионы (Spyware)

Программное обеспечение, позволяющее собирать сведения об отдельно взятом пользователе или организации без их ведома. О наличии программ-шпионов на своем компьютере вы можете и не догадываться. Как правило, целью программ-шпионов является:

отслеживание действий пользователя на компьютере;

сбор информации о содержании жесткого диска; в этом случает чаще всего речь идет о сканировании некоторых каталогов и системного реестра с целью составления списка программного обеспечения, установленного на компьютере;

сбор информации о качестве связи, способе подключения, скорости модема и т.д.

Потенциально опасные приложения (Riskware)

Программное обеспечение, которое не имеет какой-либо вредоносной функции, но может быть использовано злоумышленниками в качестве вспомогательных компонентов вредоносной программы, поскольку содержит бреши и ошибки. При некоторых условиях наличие таких программ на компьютере подвергает ваши данные риску. К таким программам относятся, например, некоторые утилиты удаленного администрирования, программы автоматического переключения раскладки клавиатуры, IRC-клиенты, FTP-сервера, всевозможные утилиты для остановки процессов или скрытия их работы.

Еще одним видом вредоносных программ, являющимся пограничным для таких программ как Adware, Spyware и Riskware, являются программы, встраивающиеся в установленный на компьютере браузер и перенаправляющие трафик. Наверняка вы встречались с подобными программами, если при запросе одного адреса веб-сайта открывался совсем другой.

Программы-шутки (Jokes)

Программное обеспечение, не причиняющее компьютеру какого-либо прямого вреда, но выводящее сообщения о том, что такой вред уже причинен, либо будет причинен при каких-либо условиях. Такие программы часто предупреждают пользователя о несуществующей опасности, например, выводят сообщения о форматировании диска (хотя никакого форматирования на самом деле не происходит), обнаруживают вирусы в незараженных файлах и т.д.

Программы-маскировщики (Rootkit)

Утилиты, используемые для сокрытия вредоносной активности. Они маскируют вредоносные программы, чтобы избежать их обнаружения антивирусными программами. Программы-маскировщики модифицируют операционную систему на компьютере и заменять основные ее функции, чтобы скрыть свое собственное присутствие и действия, которые предпринимает злоумышленник на зараженном компьютере.

Прочие опасные программы

Программы, созданные для организации DoS-атак на удаленные сервера, взлома других компьютеров, а также являющиеся частью среды разработки вредоносного программного обеспечения. К таким программам относятся хакерские утилиты (Hack Tools), конструкторы вирусов, сканеры уязвимостей, программы для взлома паролей, прочие виды программ для взлома сетевых ресурсов или проникновения в атакуемую систему.

Обнаружение и блокирование данных видов угроз может осуществляется с помощью двух методов:

реактивный – метод, основанный на поиске вредоносных объектов с помощью постоянно обновляемой базы сигнатур угроз. Для реализации данного метода необходимо хотя бы одно заражение, чтобы добавить сигнатуру угрозы в базу и распространить обновление баз.

проактивный – метод, в отличие от реактивной защиты, строящийся не на анализе кода объекта, а на анализе его поведения в системе. Этот метод нацелен на обнаружение новых угроз, информации о которых еще нет в базах.

30.

Ошибочное разделение в распределенных системах с совместно используемой памятью. Решение этой проблемы.

31.

Актуальность проблемы безопасности информации в теории и на практике. История проблемы защиты информации.

Актуальность проблем защиты информации.

В теории это выражается: 1) в различн понимании терминов и определений, 2) в отсутствии классификации объектов обработки и защиты информации, 3) методов опр-я каналов несанкционированного доступа информации. 4) отсутствие методов расчета прочности спец. защиты. 5) принципов построения сис-мы защиты.

Решение названной проблемы несмотря на большой объем исследований и выпуск стандартов исследований и выпуск стандартов, осложняется тем, что примен-мые в данное время концепций защ инф в автоматизированных методах отсутств привязка к типовому объект. автомат. проц-в в вв/выв, хранения, обработки и передачи инф-ции.

История защиты инф-ции возн давно, с тех пор когда не захотели, чтобы узнавали др., изза борьбы за власть, расширение человеч деятельности. Инф-я приобретает все большую цену, а точнее ту инф-ю, обладание кот-й позволит ее владельцу получить выигрыш. В период сущ-я приметивных носителей информации, ее защита осуществлялась в осн организациями, кот включали ограничение доступа, и опред меры наказания за разглашение тайн.

Еще в 5 в.до н.э.исп-сь преобразование инф-ции методом кодирования. Коды появлялись в глуб древности в виде криптограмм. Kriptos-тайный, gramma-запись.

С переходом на исп-е технич средств связи информация подвергается воздействию случайных процессов (неисправности, сбои оборудования, ошибки оператора). Они могут привести к разрушению, изменению на ложн., а так же создать предпосылки для доступа посторонних лиц.

С дальнейшим усложнением и распространением средств связи возросли возможности для преднамеренного доступа к информации.

Способы несанкционир доступа

Просмотр данных, копирование и подмена данных, ввод ложных программ команд и сообщений, использование аварийных программ и устройств, чтение остатков, прием сигналов, использование неисправностей и сбоев аппаратуры, использование ошибок операторов и программистов.

Основные этапы в истории создания защиты от угроз доступа.

1. 60е годы – основной идеей было намерение обесп надежн защиту инф техническими и программными средствами. Технические средства – которые реализуются с помощью электрич, электрон устройств. Совр устройства делятся на аппаратн и физич устр-ва. Аппаратн защ средства- кот встраивались в аппаратуру автомат сист и устр-во, кот либо встраив либо сопрягается по стандартам интерфейса.

Физич средства- кот реализуются в виде автономных устройств и систем. (напр электромагн устр-во видеонаблюдения, замки, решетки)

Основными средствами защиты было прогр средства.

2. 70е г – расширение рамок и повышение эффективности прогр защиты через дифференциальные разграничения доступа пользователей к данным. Для этого идентифицировались все пользователи и все элементы защищаемых данных. Устанавливалось соответствие между идентификаторами пользователями и элементами данных и строилась алгоритмич процедура проверки лояльности каждого запроса пользователя.

Для преодоления недостатков:

- создание в механизмах защиты спец организующего элемента ядра безопасности

- децентрализация механизмов защиты вплоть до создания эл-в которые находятся под управлением пользователей.

- расширение арсенала используемых средств защиты.

Этот этап хар-ся интенсивным развитием средств защиты особенно криптографич и технич средств защиты.

3. 80е г. – содержанем этого этапа стало повышение системности подхода к самой проблеме защиты инф.

объединяют в систему защиты. В этой системе должны быть хотя бы 4 защитных пояса:1)внешний пояс, кот охватывает всю территорию, на которой расположено сооружение автоматизированной системы. 2)пояс сооружений помещений и устройств, 3)пояс компонентов системы, 4)пояс технологических процессов обработки данных. 3 базовых принципа американской фирмы Honeywell Inc (системный подход к разработке системы защиты): - система защиты инф разрабатывается и внедряется одновременно с разработкой самой автоматизир системы. –функции защиты в этой системе реализуются аппаратно. –обеспечение задаваемого уровня защиты должно быть строго доказано.

4. В 90х г. Вновь большое внимание выделяется программам защиты использование технологий клиент-сервер приводит к распределению вычислительной среды. Безопасность такой системы зависит от безопасности ее компонентов, возникают первые комп вирусы.

В 1999 ISO/MAC критерий оценки безопасности.

Практически все системы защиты основываются на анализе результ успешных состояний атак на момент разработки. Применение средства защиты настроены на аппаратные. И в случае изменения платформы они перестают работать.

Недостатки:

-отсутствие четких и ясных определений объектов и предметов защиты, оптимальная классификация потенциальн угроз и возможн несанкционир доступа.

-отсутствие адекватн моделей объектов защиты информации и ожидаемой модели поведения нарушителя

-деление средств защиты на аппаратн, физич, программн, инженерн и т.д.

-при построении защиты часто не учитываются различие предметов защиты возможного… НСД и соответствующих средств защиты на этапах проектиров эксплуатации автом систем.

-отсутствие четко и обоснов классиф объектов обраб защиты инф по принужд постоения не позволило найти единого подхода территор сосредоточения и глобальным автомат сист

-использовалось предолставление потенциальных угроз невыполн учитывая их физическое происхождение и точки приложения в конкретн выс сист. В результате этого неточно определяются возможные подходы нарушителя.

-модель поведения нарушителя не проясняет его исходную позицию и не учитыв егостремление использоватьб наиболее слабое звено.

-почти не учитывается при разработке и не сцепившиеся в количественном отношении важное средство защиты – это способность к своевременному обнаружении и блокировки НСД надушителя.

32.