- •Введение

- •1 Анализ методов сертификации и оценки безопасности информационно-вычислительных комплексов аэс

- •Информационно-управляющие системы энергоблоков аэс

- •1.2 Методы и средства поддержки экспертной деятельности в ядерной отрасли

- •1.3 Постановка задач дипломного проектирования

- •2 Разработка моделей и алгоритмов компьютерной системы сертификации и экспертного оценивания безопасности ивк аэс

- •2.1 Модель оценки безопасности иус аэс

- •2.2 Алгоритм анализа и оценки экспертируемого документа

- •3 Выбор структуры и разработка интерфейса проектируемой компьютерной системы экспертного оценивания

- •3.1. Разработка базы знаний системы

- •3.2. Выбор структуры и средств реализации компьютерной системы экспертного оценивания

- •3.3. Меры обеспечения информационной безопасности системы

- •3.4 Моделирование работы системы

3.3. Меры обеспечения информационной безопасности системы

В целях обеспечения информационной безопасности при создании базы знаний по ИУС АЭС предлагается осуществлять работу по трем основным направлениям.

1) Защита от несанкционированного доступа или повреждения данных

Для защиты от несанкционированного доступа или повреждения данных необходимо обеспечить обязательную авторизацию пользователей баз данных. При работе с базами данных, входящими в состав базы знаний должно быть реализовано следующее разграничение прав:

уровень администратора базы данных – имеет право вносить изменения в структуру базы данных и реквизитный состав таблиц, а также вносить изменения в интерфейс пользователя;

уровень владельца данных – имеет право добавлять, изменять, удалять данные без изменения структуры БД;

уровень пользователя – может пользоваться данными, без права внесения изменений.

В КСОБ обеспечено такое разделения прав пользователей, которое гарантирует целостность и сохранность баз данных.

2) Антивирусная защита информации.

Вторым аспектом информационной безопасности является антивирусная защита. Активное распространение компьютерных вирусов по всему миру представляет достаточно серьезную угрозу целостности и сохранности информации на каждом отдельно взятом компьютере. Ввиду этого, для баз знаний, которые содержат ценную информацию и являются важным производственных ресурсов, эта проблема особенно актуальна.

Для этого в КСОБ используется антивирусное программное обеспечение и производиться регулярное обновление антивирусных баз данных.

3) Резервирование данных с целью восстановления.

Принятие описанных выше мер является необходимым, но недостаточным условием, поскольку все равно остается риск повреждения или утраты информации. Это может произойти в результате самых разных внешних воздействий, например: воздействие нового вируса, информация о котором отсутствует в антивирусной базе, случайное или преднамеренное уничтожение информации на жестком диске, выход из строя компьютерной техники в результате локальных пожаров, затоплений, коротких замыканий и т.д.

В связи с этим не менее важным представляется третье направление действий по обеспечению информационной безопасности. Оно заключается в регулярном копировании базы знаний на резервный сервер и на внешние носители информации. Это обеспечивает возможность восстановления данных в случае их повреждения или полной потери.

3.4 Моделирование работы системы

Для тестирования разработанной системы была проведена обработка данных ГНТЦ ЯРБ с помощью описанных выше моделей и алгоритмов.

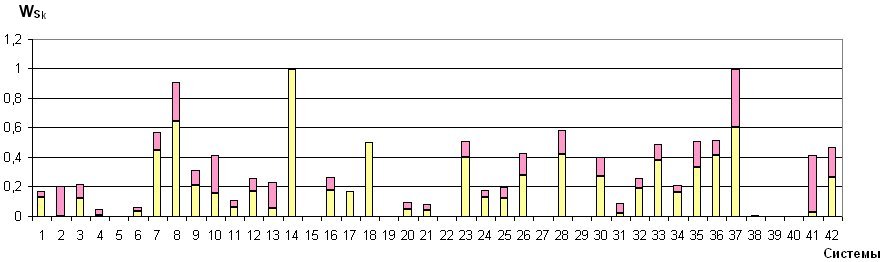

В частности, был проведен расчет средних оценок невыполнения требований в документах, обосновывающих безопасность разных систем. На основе полученных результатов построена диаграмма (с выделением доверительных интервалов), представленная на рис. 3.8.

Рисунок 3.8 – Диаграмма средних оценок невыполнения требований в документах, обосновывающих безопасность разных систем

Полученные результаты могут быть интерпретированы следующим образом. Системы, для которых средняя оценка невыполнения требований имеет наибольшее значение (с учетом доверительных интервалов), являются наихудшими с точки зрения качества документов, обосновывающих их безопасность.

Исходя из диаграммы, представленной на рис. 3.8 наихудшими с точки зрения качества документов, обосновывающих безопасность, являются следующие системы и технические средства:

С8 – автоматический регулятор мощности, регулятор ограничения мощности разработки СНИИП;

С18 – рабочие станции ПС 5101, ПС 5110, ПС 5120 разработки ЗАО «СНПО «Импульс»;

С37 – блоки унифицированного комплекса технических средств разработки НПП «Хартрон».

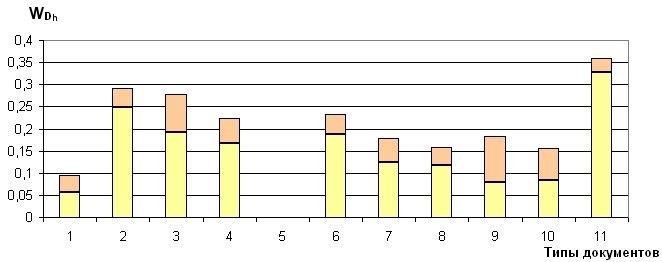

Затем был проведен расчет средних оценок невыполнения требований для разных типов документов, обосновывающих безопасность ИУС АЭС. На основе полученных результатов, приведенных в таблице В3 приложения В, построена диаграмма (с выделением доверительных интервалов), представленная на рис. 3.9.

Рисунок 3.9 – Диаграмма средних оценок невыполнения требований для разных типов экспертируемых документов

Таким образом, выполненный статистический анализ, позволил выявить наиболее проблемные системы и наиболее проблемные типы документов с точки зрения качества документов, обосновывающих безопасность.

*