- •Квалификационная характеристика специалиста по защите информации специальности 090104. Объекты и виды профессиональной деятельности, состав решаемых задач.

- •3. Современная государственная политика в области защиты информации.

- •4. Критерии, условия и принципы отнесения информации к защищаемой

- •Подчиненность ведомственных мероприятий по засекречиванию информации общегосударственным интересам

- •30. Сущность методов пеленгования источников излучений (фазовый, амплитудный, частотный).

- •31. Содержание работ по моделированию объектов защиты и каналов утечки информации.

- •Моделирование угроз информации

- •Моделирование каналов несанкционированного доступа к информации

- •Моделирование каналов утечки информации

- •5.10 Технические средства защиты информации

- •Защита информации от перехвата по побочным каналам утечки.

- •Защиты информации от подслушивания. Способы и средства защиты.

- •Методы защиты информации техническими средствами в учреждениях и предприятиях.

- •Модели и методы оценки эффективности защиты информации

- •Контроль эффективности мер по защите информации техническими средствами.

- •Защита внутриобъектовых и межобъектовых линий связи.

4. Критерии, условия и принципы отнесения информации к защищаемой

К защищаемой относят :

Во-первых, секретную информацию. К секретной информации в настоящее время принято относить сведения, содержащие государственную тайну.

Во-вторых, иную информацию конфиденциального характера. К этому виду защищаемой информации относят обычно сведения, содержащие коммерческую тайну, а также тайну, касающуюся личной (неслужебной) жизни и деятельности граждан.

Защищаемая информация имеет отличительные признаки:

- засекречивать информацию, то есть ограничивать к ней доступ, может только ее обладатель или уполномоченные им на то лица;

- чем важнее для обладателя информация, тем тщательнее он ее защищает. А для того чтобы все, кто сталкивается с этой защищаемой информацией, знали, что одну информацию необходимо оберегать более тщательно, чем другую, собственник определяет ей различную степень секретности;

- защищаемая информация должна приносить определенную пользу ее обладателю и оправдывать затрачиваемые на ее защиту силы и средства.

Таким образом, одним из основных признаков защищаемой информации являются ограничения, вводимые собственником информации на ее распространение и использование.

Отнесение сведений к различным видам тайны и их засекречивание осуществляется в соответствии с принципами законности, обоснованности и своевременности

Законность отнесения сведений к категории защищаемых и их засекречивания заключается в соответствии засекречиваемых сведений законодательству Российской Федерации

Обоснованность отнесения сведений к защищаемых и их засекречивания заключается в установлении путем экспертной оценки целесообразности засекречивания конкретных сведений, вероятных экономических и иных последствий этого акта исходя из баланса жизненно важных интересов государства, общества предприятия и граждан.

Своевременность отнесения сведений категории защищаемых заключается в установлении ограничений на распространение этих сведений с момента их получения (разработки) или заблаговременно

Подчиненность ведомственных мероприятий по засекречиванию информации общегосударственным интересам

5. Назначение и структура систем защиты

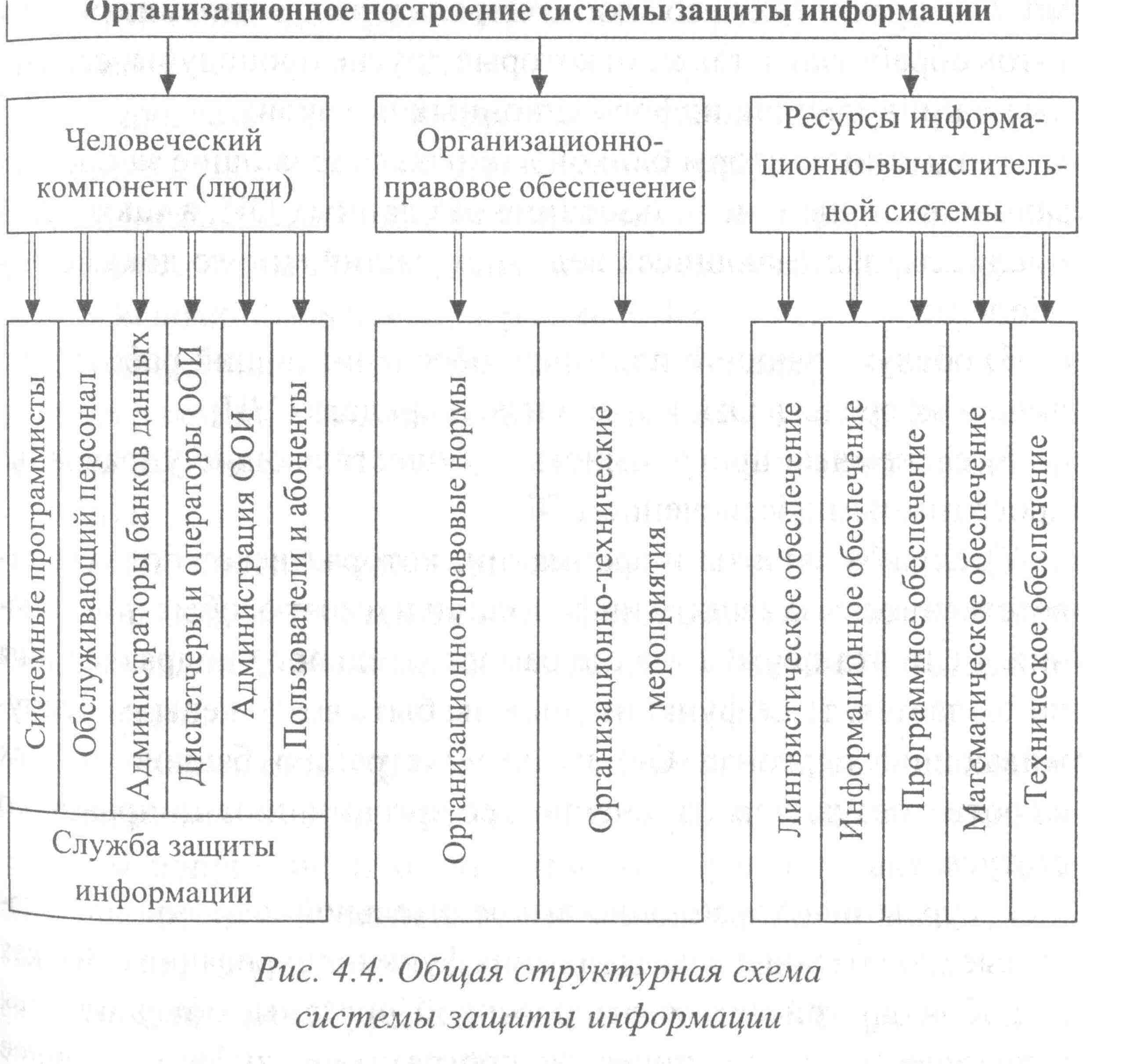

Система защиты информации (СЗИ) в самом общем виде может быть определена как организованная совокупность всех средств, методов и мероприятий, выделяемых (предусматриваемых) на объекте информатизации (ОИ) для решения в ней выбранных задач по защите.

Введением понятия СЗИ определяется тот факт, что все ресурсы, выделяемые для защиты информации, должны объединяться в единую, целостную систему, которая является функционально самостоятельной подсистемой любого ОИ.

Для системы защиты государственной тайны отношения субординации будут трехуровневыми:

государственный уровень (высший);

отраслевой (средний);

предприятие, фирма, акционерное общество и др. (низший).

Для системы защиты коммерческой тайны отношения субординации будут двухуровневыми:

государство;

предприятие, фирма, А/О и т.п.

Система защиты информации включает в себя совокупность элементов ее образующих и их свойства. Внутренние связи системы и их свойства составляют архитектуру системы, ее структуру и внутреннюю организацию; с другой стороны, элементы системы имеют внешние связи, которые целенаправленно воздействуют на внешнюю среду и решают поставленные перед системой задачи. Это есть функциональная часть системы. Вполне естественно, что эти две части, две стороны — функциональная и структурная — не отделены друг от друга, это как бы две стороны одних и тех же элементов, составляющих систему защиты информации.

Структурная часть системы защиты информации составляет ее внутреннюю организацию, которая позволяет системе функционировать нормально, создает условия для обеспечения безопасности засекреченной информации, ее обращения только по каналам, контролируемым данной системой.

Структурная часть системы защиты информации включает в себя:

1. Систему законов и других нормативных актов, устанавливающих:

— порядок и правила защиты информации, а также ответственность за покушение на защищаемую информацию или на установленный порядок ее защиты;

— защиту прав граждан, связанных по службе со сведениями, отнесенными к охраняемой тайне;

— права и обязанности государственных органов, предприятий и должностных лиц в области защиты информации.

2. Систему засекречивания информации, включающую:

— законодательное определение категории сведений, которые могут быть отнесены к государственной тайне;

— законодательное и иное правовое определение категорий сведений, которые не могут быть отнесены к государственной, коммерческой или иной охраняемой законом тайне;

— наделение полномочиями органов государственной власти и должностных лиц в области отнесения сведений к охраняемой законом тайне;

— составление перечней сведений, отнесенных к государственной, коммерческой или иной охраняемой законом тайне.

3. Систему режимных служб и служб безопасности с их собственной структурой, штатным расписанием, обеспечивающих функционирование всей системы защиты информации.

Структурная часть системы защиты информации является устойчивой частью данной системы, ее консервативной частью. Как видно из перечисления основных элементов структурной части системы, ее элементы могут изменяться только «скачкообразно», они не могут приспосабливаться быстро и непрерывно в связи с изменениями внешней среды, а также изменениями обстановки, поскольку внешняя среда может оказывать влияние на структурную часть системы защиты информации лишь через ее функциональную часть, то есть опосредованно.

Функциональная часть системы защиты информации решает задачи обеспечения засекреченной информацией деятельности вышестоящей системы, в которую данная система защиты информации «встроена» (предприятие, фирма и т.д.). В эту деятельность вовлекается широкий круг работников объекта: сотрудники службы безопасности, связанные с обработкой, хранением, выдачей и учетом засекреченной информации; руководители объекта и структурных подразделений; исполнители, то есть все работники объекта, которые являются потребителями защищаемой информации.

Эта часть системы защиты информации более адаптивна, подвижна и пластична. Она, исполняя свое предназначение, максимально стремится учесть потребности внешней среды в решении вопросов обращения и циркулирования защищаемой информации, обеспечение ею потребителей и в то же время исключить выход ее за пределы охраняемой сферы, ее разглашение или раскрытие.

Основными элементами функциональной части системы будут:

— порядок и правила определения степени секретности сведений и проставление грифа секретности на работах, документах, изделиях, а также рассекречивания информации или снижения степени ее секретности;

— установленные на объекте режим секретности, внутриобъектовый режим и режим охраны, соответствующие важности накапливаемой и используемой на объекте информации;

— система обработки, хранения, учета и выдачи носителей защищаемой информации с использованием принятой системы накопления и обработки информации: автоматизированная, ручная, смешанная, иная, в том числе делопроизводство с секретными и конфиденциальными документами;

— разрешительная система, регламентирующая порядок доступа потребителей к носителям защищаемой информации, а также на предприятие и в его отдельные помещения;

— система выявления возможных каналов утечки защищаемой информации и поиск решений по их перекрытию, включая воспитательно-профилактическую работу на объекте и в его структурных подразделениях;

— система контроля наличия носителей защищаемой информации и состояния на объекте установленных режимов: секретности, внутриобъектового, охраны объекта и его важнейших подразделений.

Таким образом, можно сказать, что и структурная и функциональная части системы защиты информации существуют и работают в неразрывном единстве.

6. Классификация носителей защищаемой информации, порядок нанесения информации.

Материальные объекты, в том числе физические поля, в которых информация находит свое отображение в виде символов, образов, сигналов, технических решений и процессов, создавая тем самым возможность для ее накопления, хранения, передачи и использования, называются носителями информации.

Для записи как секретной, так и несекретной информации используются одни и те же носители.

Носители защищаемой информации можно классифицировать следующим образом:

- документы;

- изделия (предметы);

- вещества и материалы;

- электромагнитные, тепловые, радиационные и другие излучения;

- гидроакустические, сейсмические и другие поля;

- геометрические формы строений, их размеры и т.п.

В качестве носителя защищаемой информации выступает также человек, мозг которого представляет исключительно сложную систему, хранящую и перерабатывающую информацию, поступающую из внешнего мира..

Документ — зафиксированная на материальном носителе информация с реквизитами, позволяющими ее идентифицировать. По форме документы как носители информации могут быть самыми разнообразными: бумага, кино- и фотопленка, магнитные ленты и диски, перфорированные ленты и карты и др. Информация, записанная на носителе, может быть в виде текста, чертежей, формул, графиков, карт и т.п.

На документе — носителе защищаемой информации указывается степень закрытости(ограничения доступа и другие меры защиты) информации (гриф секретности), поэтому потребитель, имея такие данные на руках, может знать кому и как с этой информацией обращаться. Уровень защиты секретных документов может быть организован с учетом важности содержащихся в них охраняемых сведений.

Слабыми свойствами документа, как носителя защищаемой информации являются следующие:

- если к документу получил несанкционированный доступ недобросовестный потребитель, то он может воспользоваться информацией в своих целях (если она не зашифрована).

- документ может быть также утрачен: похищен или уничтожен, испорчен и т.д.

- за документальной информацией чаще охотятся и иностранные разведки.

Изделия (предметы) как носители защищаемой информации также довольно распространены. Под ними понимаются засекреченные образцы и комплексы вооружения, военной и другой техники; оборудование; функциональные системы, агрегаты, приборы, входящие в состав комплексов или образцов; комплектующие элементы — сборочные единицы и детали, не имеющие самостоятельного эксплуатационного назначения и предназначенные для выполнения соответствующих функций в составе оборудования, образцов вооружения, военной и другой техники. Выполнение ими функций носителей информации осуществляется попутно с выполнением этими изделиями своего основного назначения.

Является ли то или иное изделие секретным может определить только специалист, особенно, если это касается каких-то комплектующих элементов или оборудования.

Материалы и вещества при определенных условиях также могут выступать в качестве носителей защищаемой информации. В их числе можно назвать конструкционные и эксплуатационные материалы, полуфабрикаты, сырье, топливо и т.д., применяемые при изготовлении и эксплуатации техники и ее элементов. Например, термостойкие покрытия космического корабля.

К веществам, которые могут нести информацию о режимном объекте, относятся также отходы режимных предприятий (вода, воздух, осадки на земле вокруг объекта и т.п.). Чтобы эту информацию можно было использовать, ее необходимо декодировать с помощью специальных приборов.

Информация на электронных носителях существует:

- заряд конденсатора ячейки памяти- значительное время, в отсутствии дестабилизирующих воздействий.

- при протекании импульса электрического тока по проводнику - в момент его протекания:

- при разряде электрического конденсатора на нагрузку цепи - в течение времени разряда (для более строгого изложения необходимо привлечь теорию переходных процессов и импульсных цепей):

- в ячейке динамического оперативного запоминающего устройства без регенерации - в течение нескольких миллисекунд:

- в виде послесвечения люминофора на электронно-лучевом экране монитора

в течение десятков миллисекунд.

Электрические сигналы характеризуются различными параметрами - амплитудой, полярностью, длительностью, частотой следования импульсов и частотой их заполнения и др. Некоторые помехоустойчивые параметры выбираются для передачи информации, и в дальнейшем они именуются информативными. Если параметр сигнала не изменяется во времени либо изменяется по детерминированному закону, говорят, что он не информативен.

Прочие параметры используются в качестве селективных (избирательных) и позволяют обнаружить и выделить энергетический носитель на фоне помех и других похожих сигналов.

Радио- и электромагнитные излучения различной частоты переносят информацию от источника информации (радиопередатчика, излучателя) к приемнику и являются «продуктом» работы радиотехнических и других систем, и, следовательно, несут информацию об этих системах. Радио- и электромагнитные излучения могут переносить и конфиденциальную, и секретную информацию. Их распространение, как правило, неконтролируемо и может перехватываться соперником. Область распространения электромагнитной (акустической) энергии определяется мощностью источника сигнала, чувствительностью приемников, физикой волновых и корпускулярных явлений, а также свойствами среды. Для их приема необходимы соответствующие технические приспособления и приборы.

Представляется компьютерная информация в виде:

- намагниченных микродоменов на поверхности жестких и гибких магнитных дисков:

- углублений или непрозрачных штрихов (псевдоуглублений) на поверхности оптического диска, рассеивающих падающий луч лазера;

- электрических сигналов (чаще - импульсных), передаваемых от устройства к устройству по соединительным кабелям и от одного компьютера к другому по каналам компьютерных сетей;

- электрических зарядов, инжектированных в электронные «ловушки» полупроводниковой структуры;

- периодически подзаряжаемых микроскопических «конденсаторов» в динамической оперативной памяти;

- акустических сигналов, озвучиваемых с помощью звуковых адаптеров и плейеров;

- статических и динамических изображений, выводимых на экраны мониторов:

- распечаток на бумаге и иных носителях, полученных с помощью принтеров.

Столь разнообразные формы представления компьютерной информации требуют не менее разнообразных способов по ее защите от информационных угроз. Запись семантической компьютерной информации на вещественные носители производится путем изменения их физической структуры и химического состава.

Свойства магнитных носителей

- Осуществляется она с помощью магнитного поля и приводит к остаточной намагниченности ферромагнитного вещества. Судя по качеству первых магнитных записей может сохраняться десятилетиями.

Для полного размагничивания носитель требуется подвергнуть воздействию очень сильного магнитного поля либо высокотемпературному воздействию, превышающему точку Кюри (ферромагнетики при этом необратимо становятся диамагнетиками).

Магнитная запись невидима человеческим глазом, но ее можно визуализировать. Самый простой способ визуализации - нанесение на намагниченную поверхность дискеты коллоидной суспензии частиц Fе2О3. Методы визуализации применяются при реставрации информации, хранящейся на поврежденных магнитных носителях.

Свойства оптических носителей

- Запись осуществляется лазерным лучом и сопровождается «выжиганием» углублений или псевдоуглублений в оптическом слое диска. Срок сохранности записи может быть неограниченным.

- Для полного стирания информации необходимо механическое удаление отражающего слоя.

- Вследствие использования помехоустойчивого кодирования с большой избыточностью незначительные повреждения носителя практически не влияют на хранимые данные.

- Записанную информацию можно прочесть и без использования компьютера.

Свойства полупроводниковых носителей энергонезависимой полупроводниковой памяти

- Запись производится высокочастотными электрическими импульсами. При записи в ячейках полупроводника образуются изолированные электрические заряды. Сохраняется годами.

- Стирание производится в аналогичном режиме.

- Носитель не содержит механических элементов, благодаря чему практически не повреждается. Однако разрушение полупроводника или повреждение электрических микропроводников внутри кристалла полностью блокирует от чтения записанную информацию (хотя она продолжает храниться в ячейках неповрежденных фрагментов разрушенного кристалла).

- Перезапись и считывание информации возможны только через электрический интерфейс самого носителя. Непосредственный доступ к информации, хранимой в отдельных ячейках, практически невозможен.

7. Классификация видов, методов и средств защиты

К основным видам защиты информации относятся :

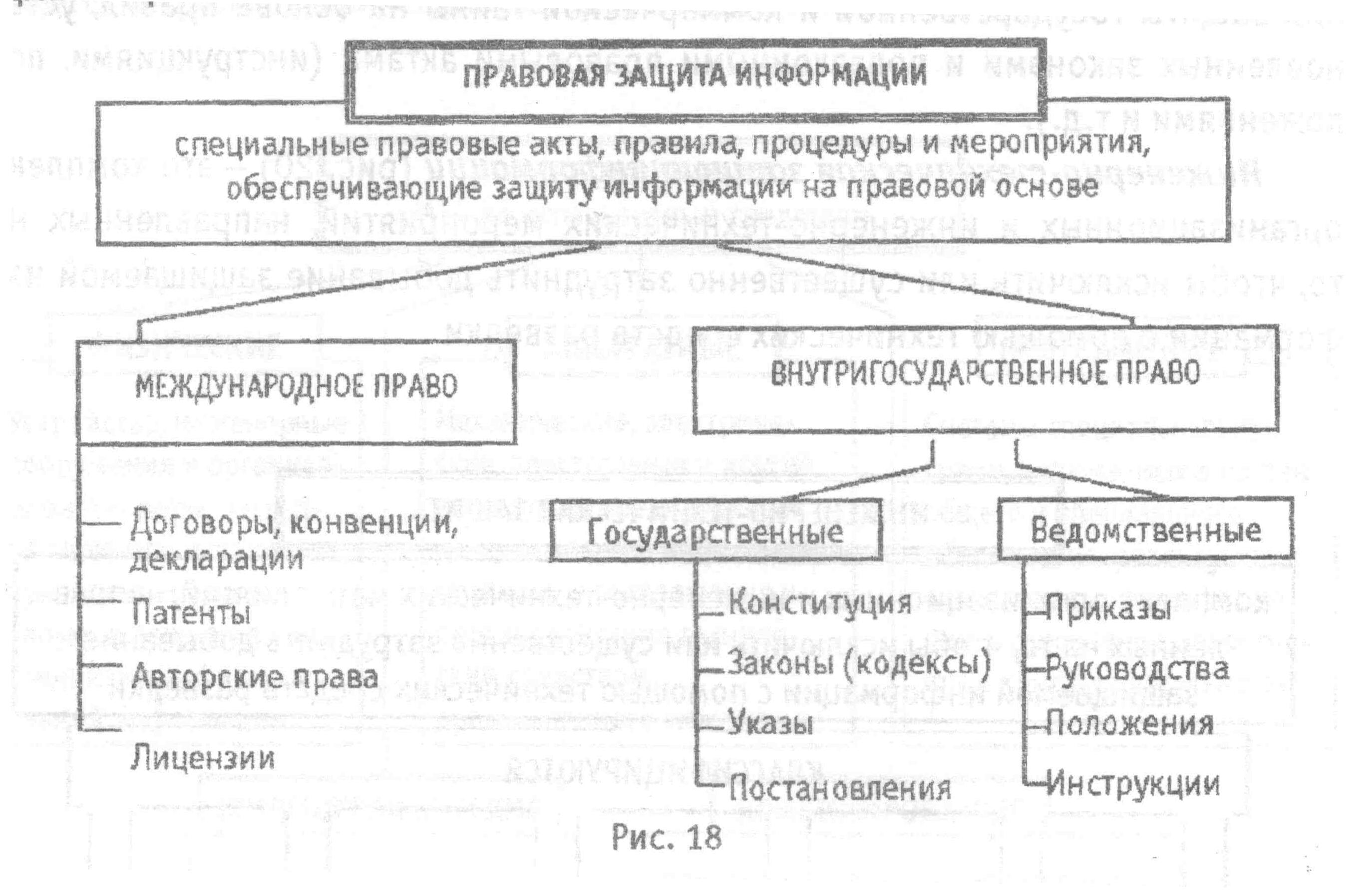

Правовая защита информации - это специальные (на международном, внутригосударственном и ведомственном уровнях) правовые акты, правила, процедуры и мероприятия, обеспечивающие защиту информации на правовой основе (рис. 18).

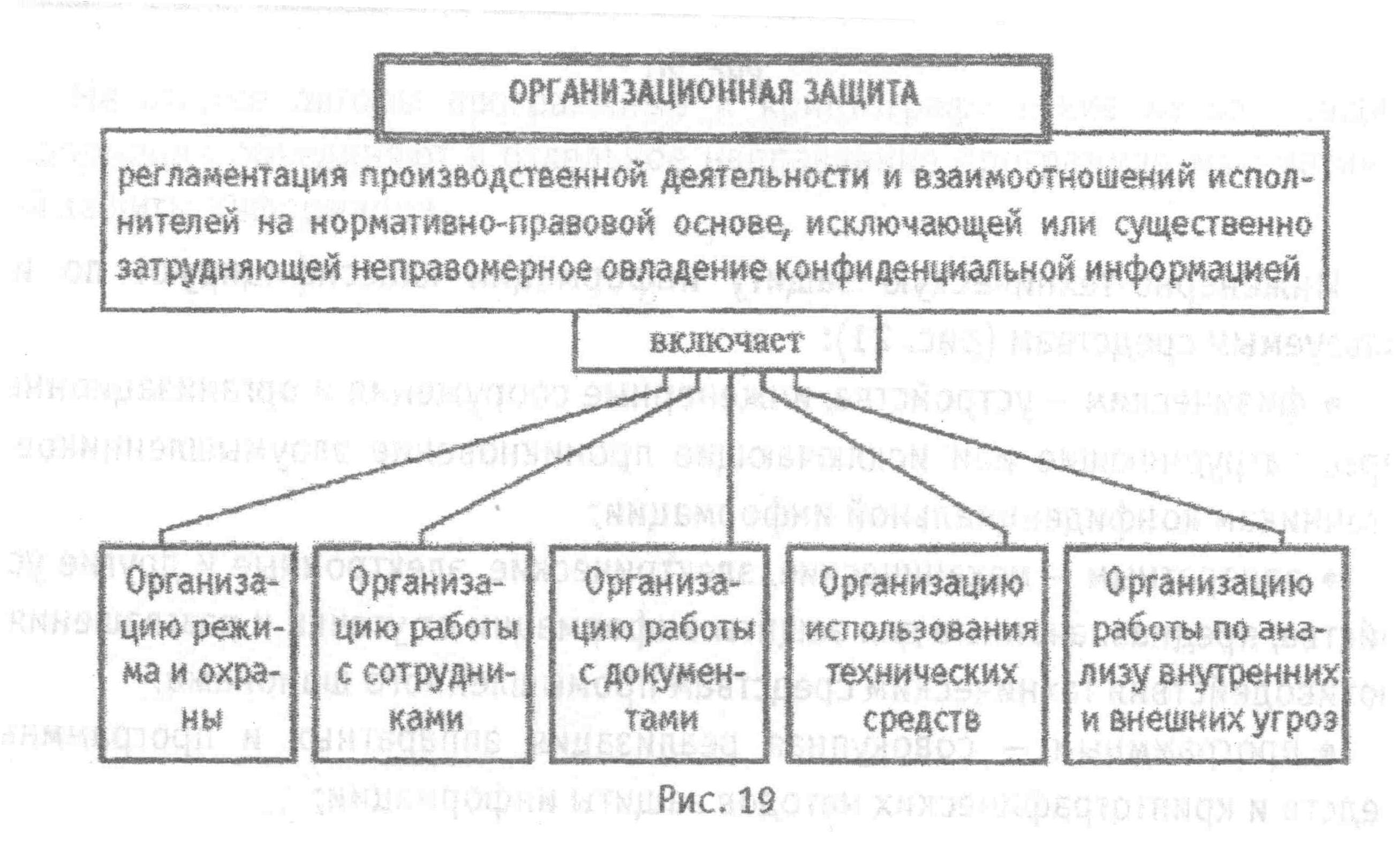

Организационная защита информации (рис. 19) - это регламентация производственной деятельности и взаимоотношений исполнителей на нормативно-правовой основе, исключающей или существенно затрудняющей неправомерное овладение секретной или конфиденциальной информацией.

Группа мер организационной защиты информации направлена на проведение организационной работы по выполнению правил, процедур и требований защиты государственной и коммерческой тайны на основе правил, установленных законами и подзаконными правовыми актами (инструкциями, положениями и т.д.)

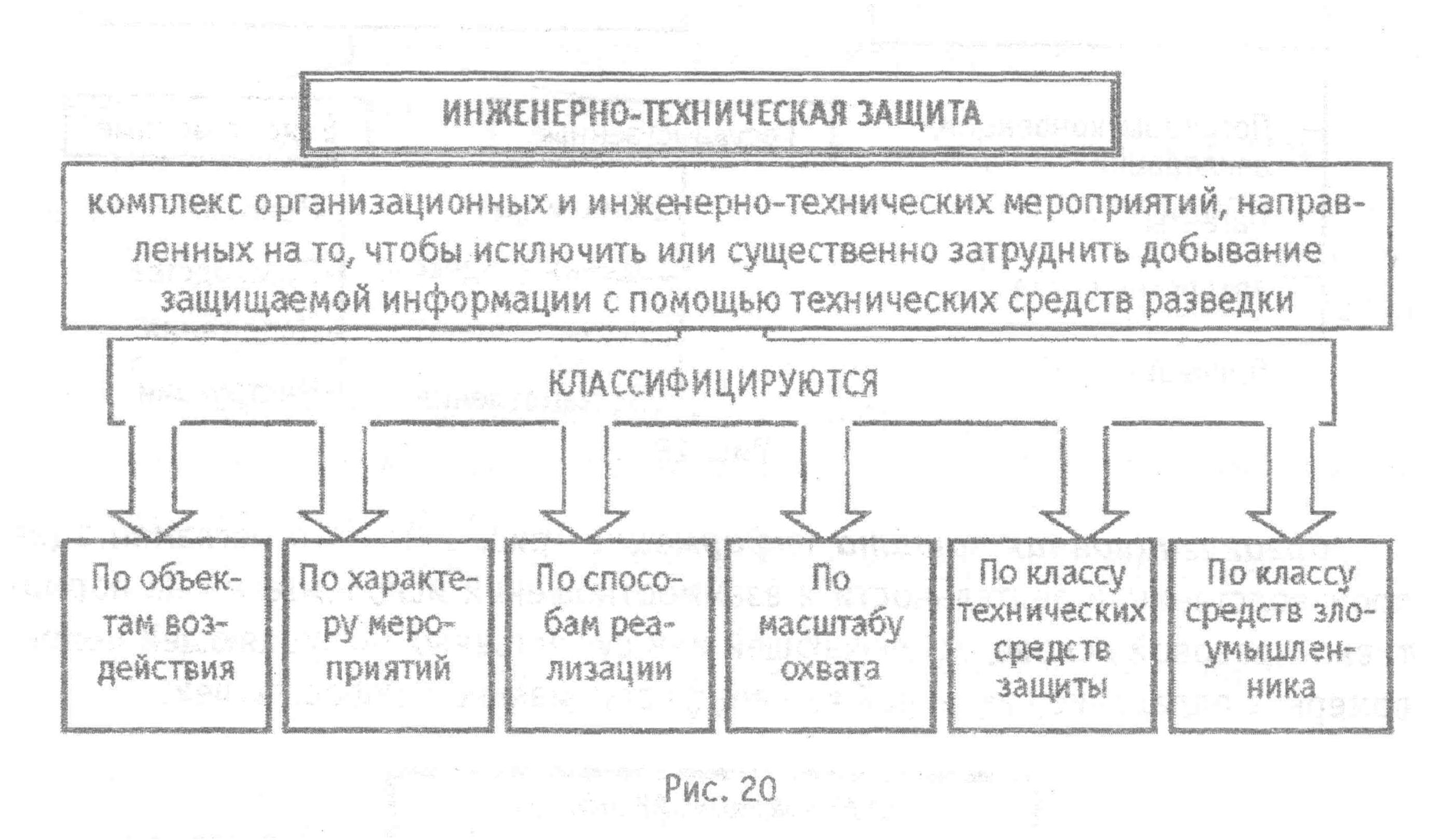

Инженерно-техническая защита информации (рис. 20) - это комплекс организационных и инженерно-технических мероприятий, направленных на то, чтобы исключить или существенно затруднить добывание защищаемой информации с помощью технических средств разведки.

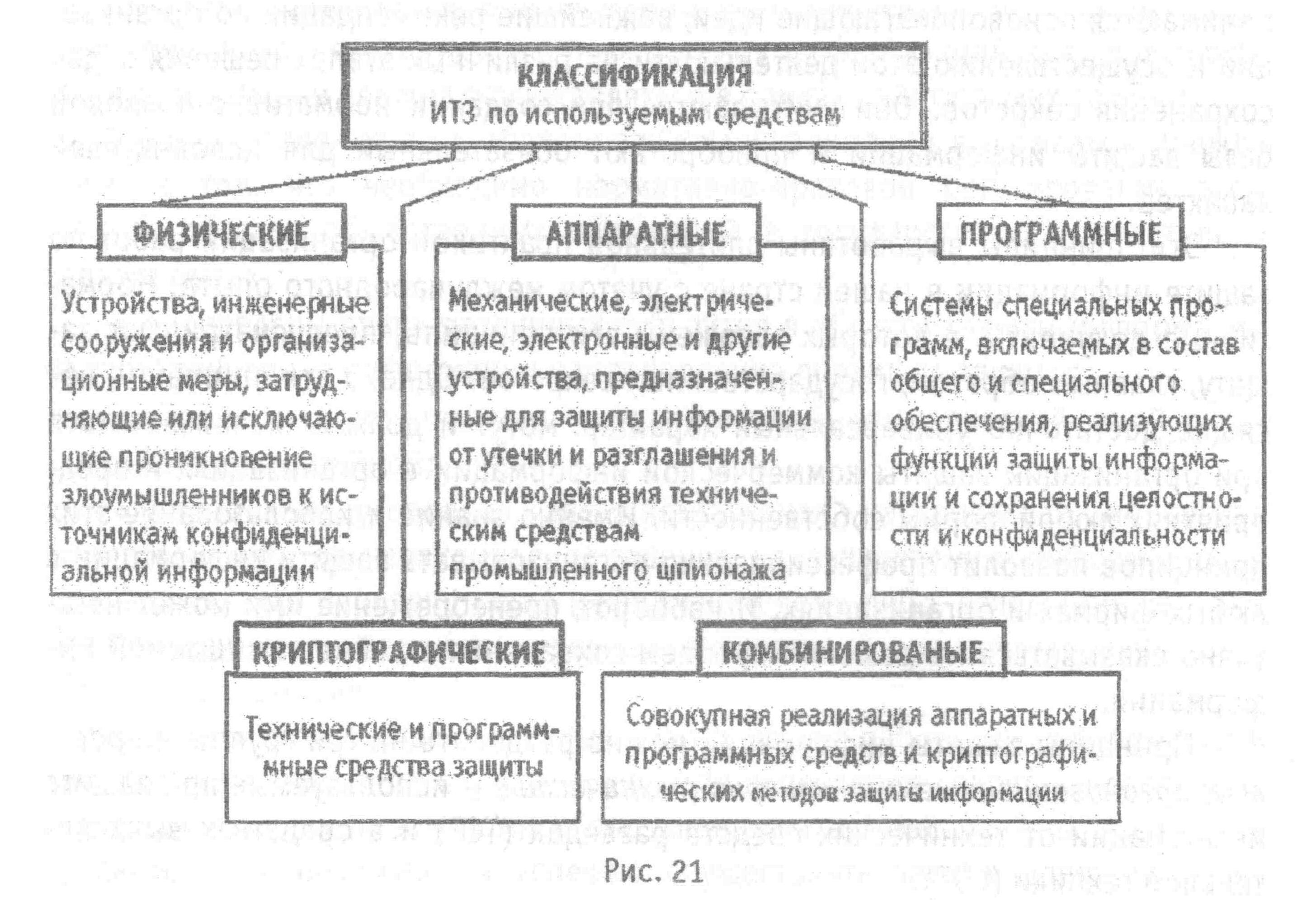

Инженерно-техническую защиту информации классифицируют по используемым средствам (рис. 21):

Методы и средства защиты информации.

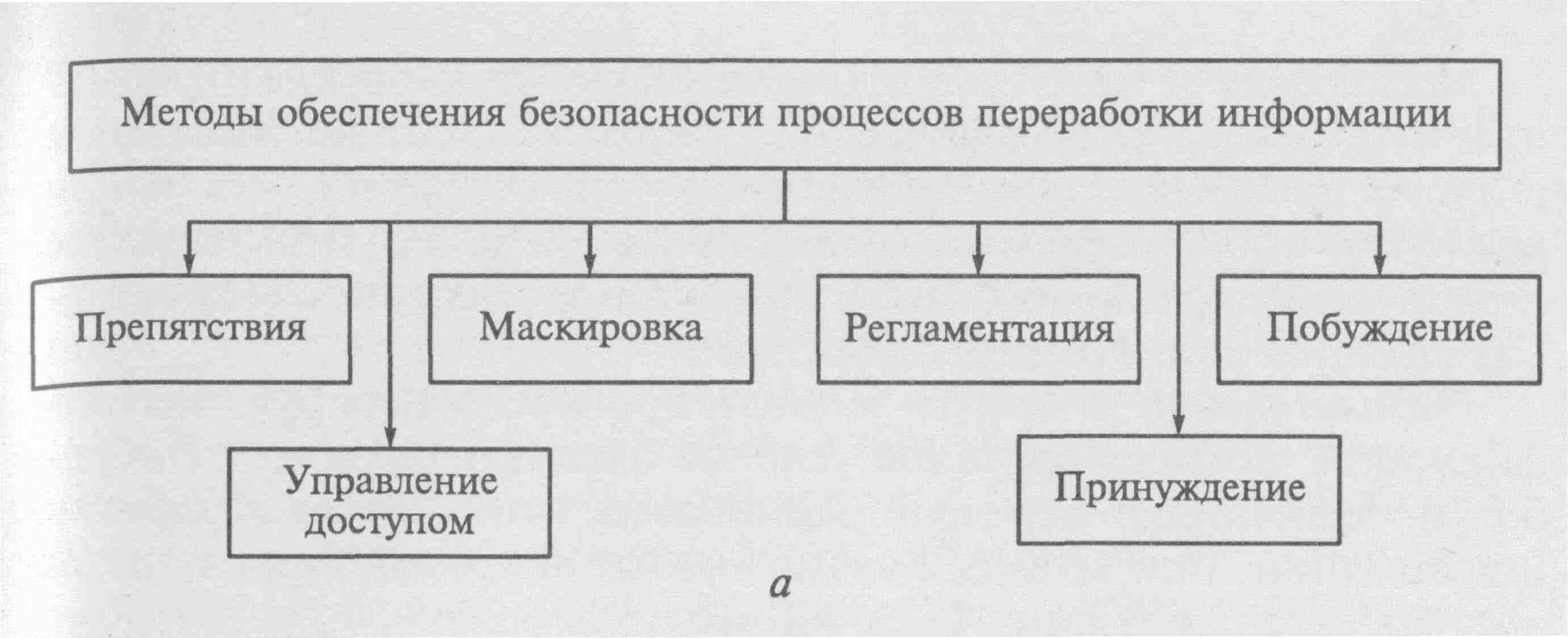

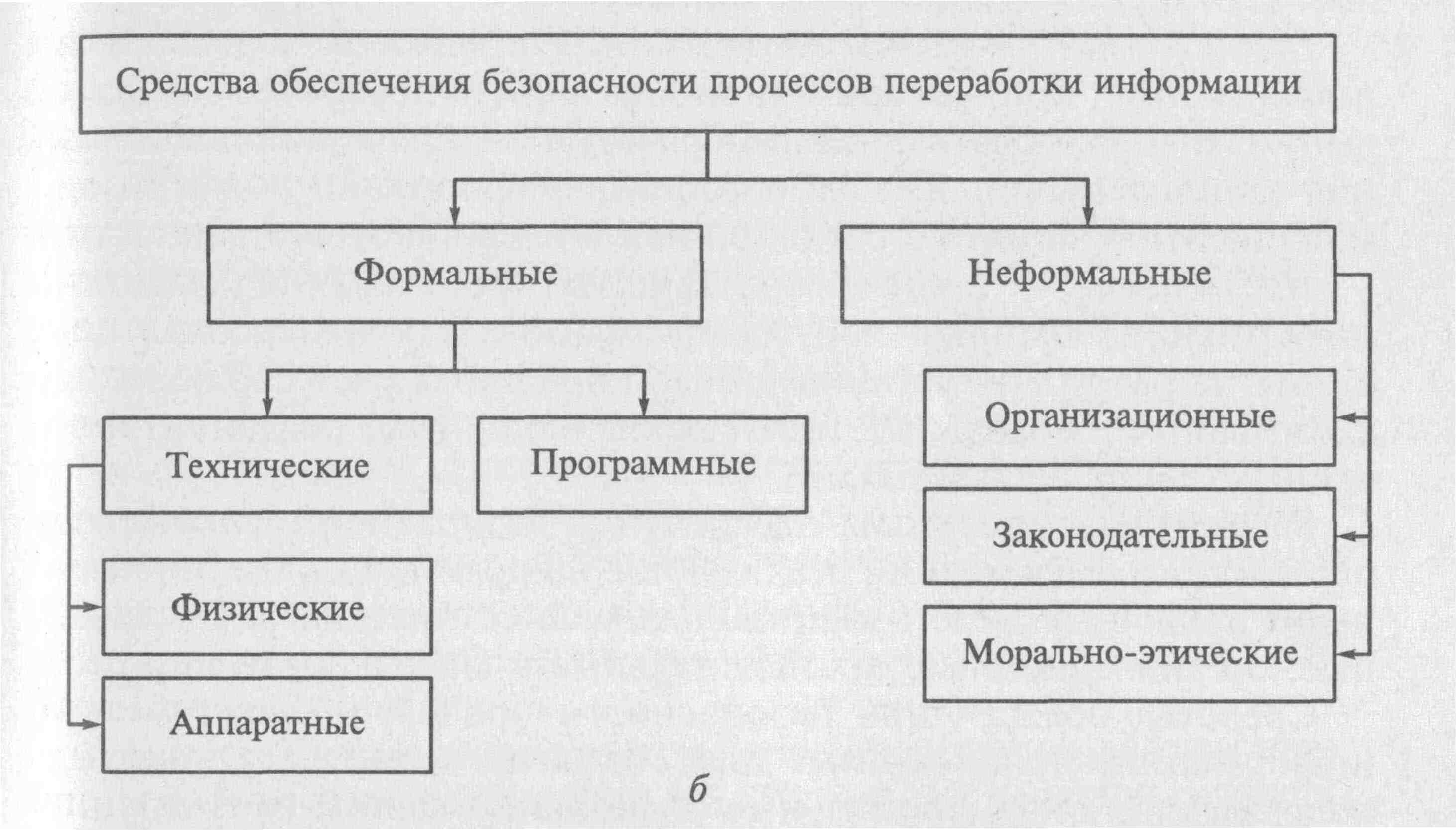

Методы и средства обеспечения безопасности процессов переработки информации представлены на рис. 3.3. Они могут быть формальными и неформальными.

Рассмотрим основное содержание представленных средств и методов защиты процессов переработки информации, которые составляют основу механизмов защиты.

Препятствие — метод физического преграждения пути злоумышленнику к защищаемой информации (к аппаратуре, носителям информации и т.д.).

Управление доступом — метод защиты процессов переработки информации регулированием использования всех ресурсов компьютерной информационной системы (элементов баз данных, программных и технических средств). Управление доступом включает в себя следующие функции защиты:

• идентификация пользователей, персонала и ресурсов системы (присвоение каждому объекту персонального идентификатора);

• опознание (установление подлинности) объекта или субъекта по предъявленному им идентификатору;

• проверка полномочий (проверка соответствия дня недели, времени суток, запрашиваемых ресурсов и процедур установленному регламенту);

• разрешение и создание условий работы в пределах установленного регламента;

• регистрация (протоколирование) обращений к защищаемым Ресурсам;

• реагирование (сигнализация, отключение, задержка работ, отказ в запросе) при попытках несанкционированных действий.

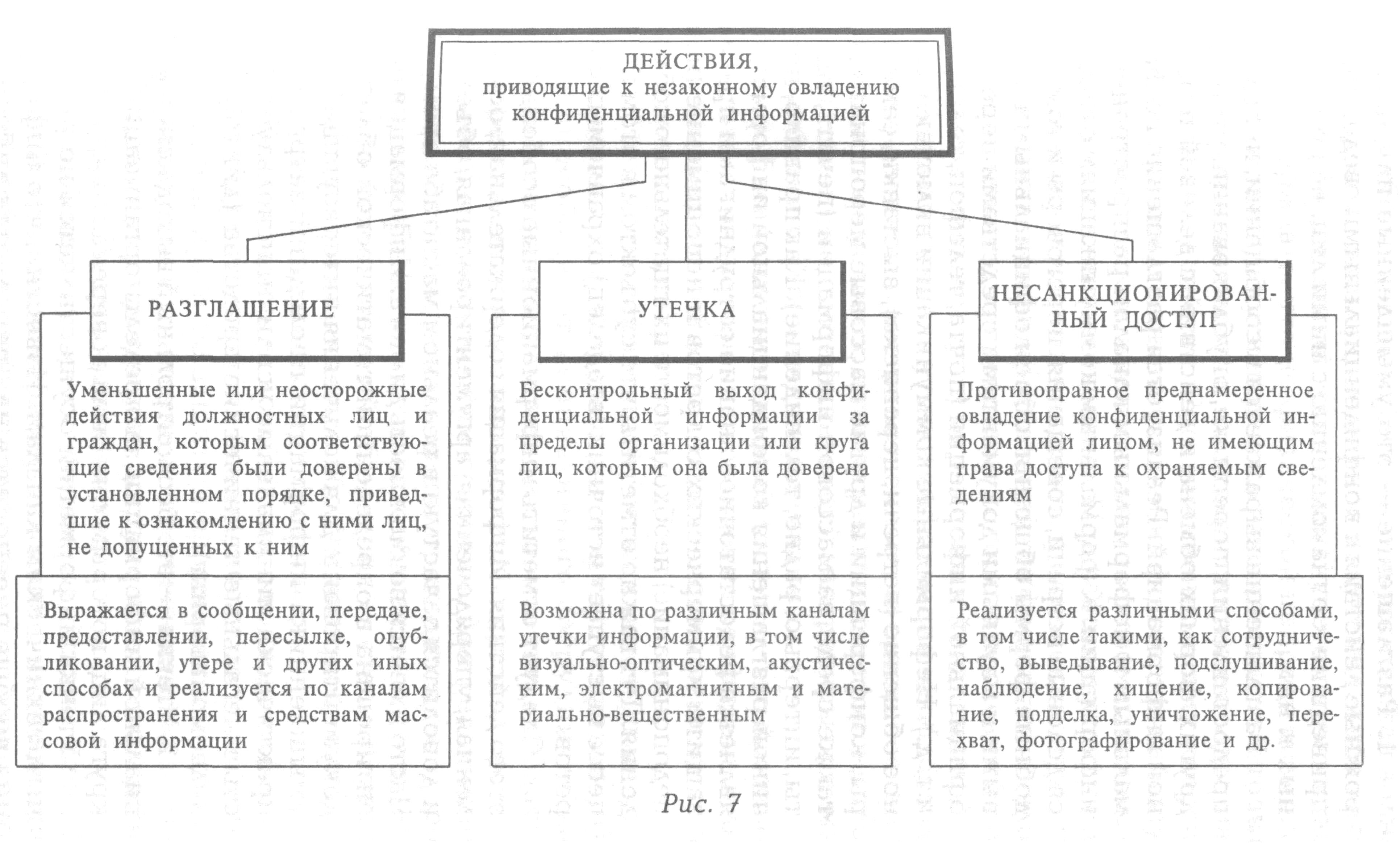

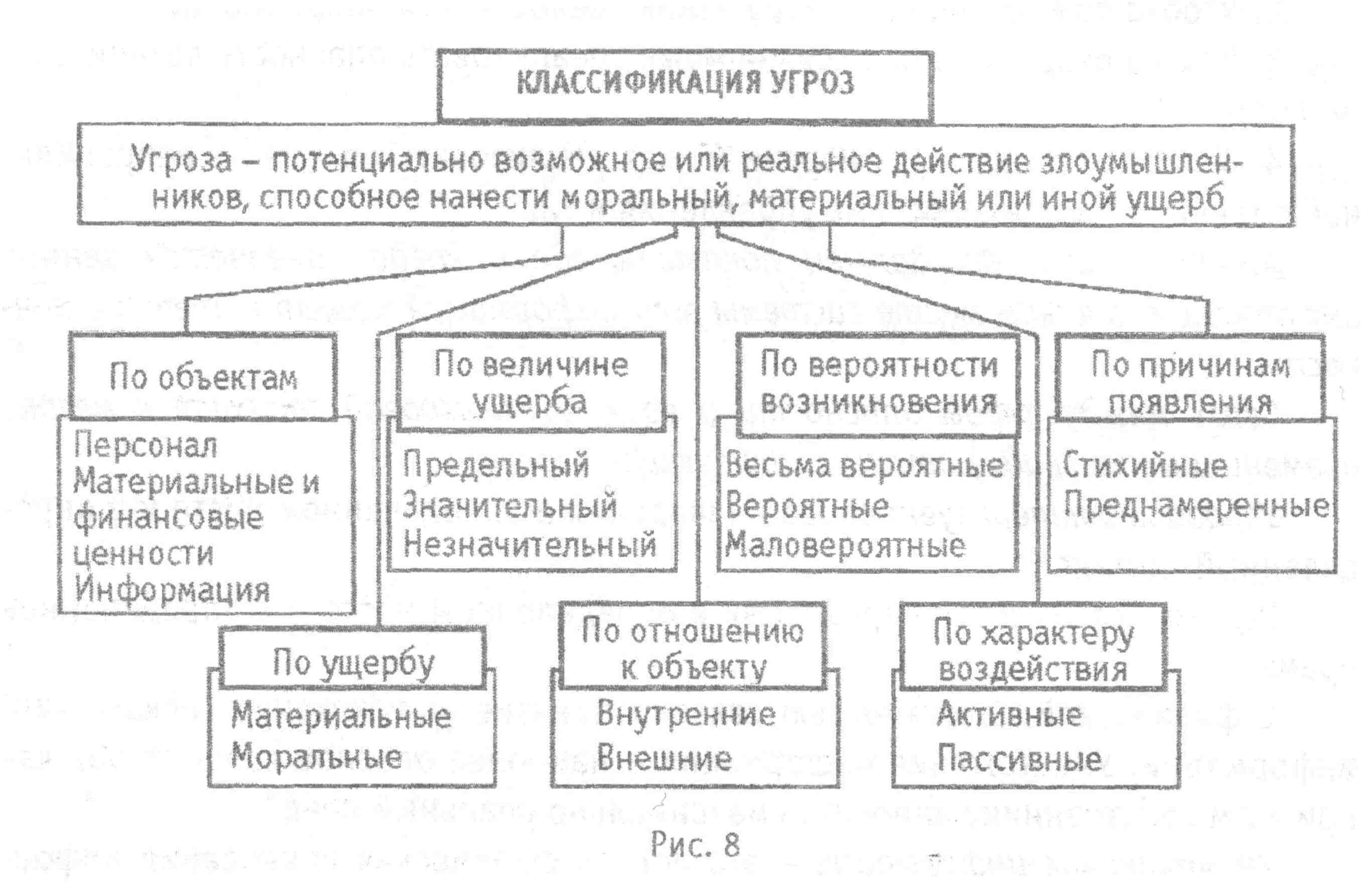

8. Понятие и структура угроз информации

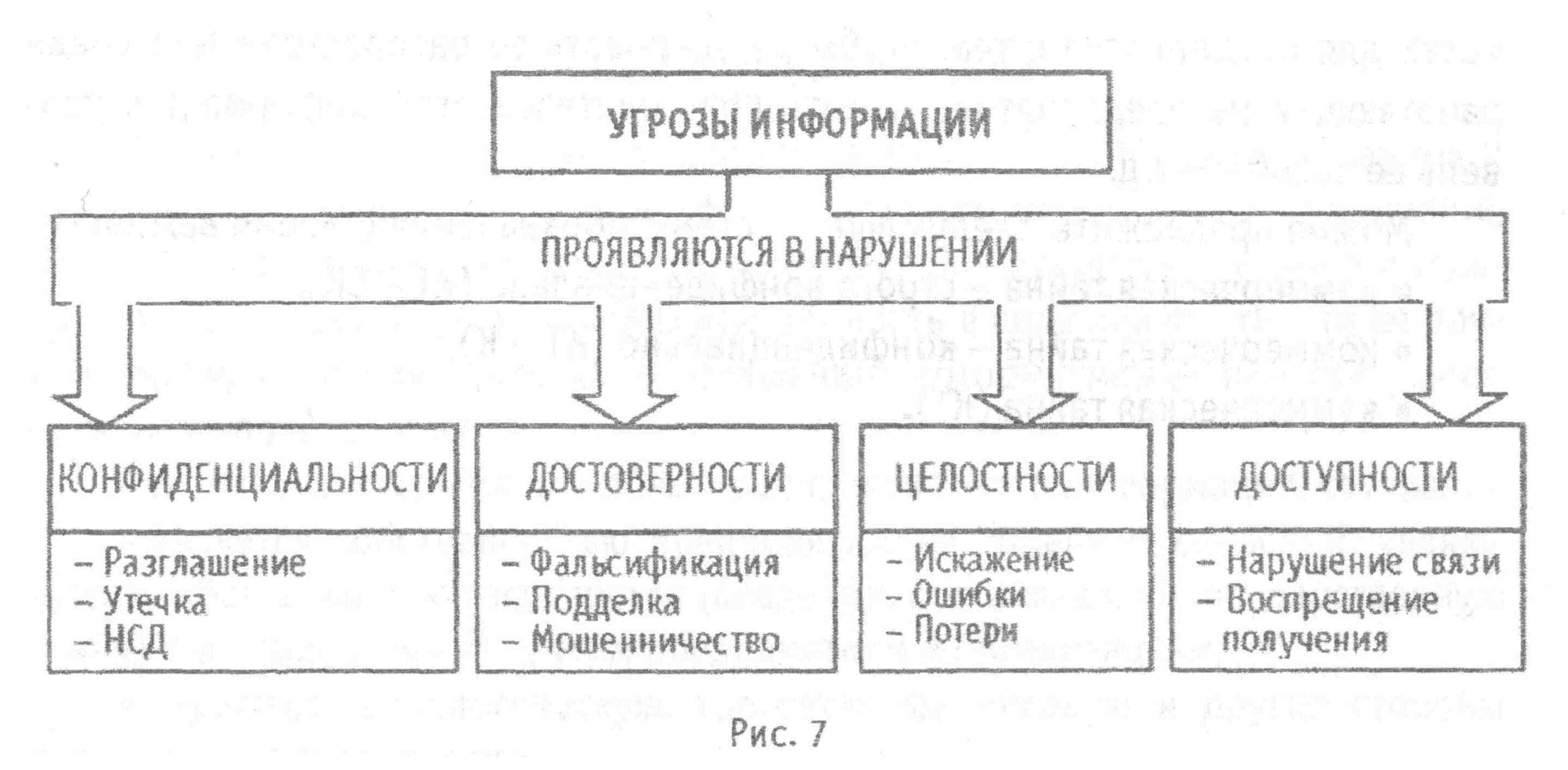

Под угрозами подразумеваются потенциальные или реальные действия злоумышленников, которые считаются опасными и могут нанести материальный, моральный или иной ущерб.

Информация постоянно подвергается случайным или преднамеренным угрозам хищения, изменения или уничтожения. В общем случае эти угрозы проявляются путем:

- действий злоумышленников (занимающихся добыванием информации в интересах государственной и коммерческой разведки, криминальных элементов, непорядочных сотрудников или просто психически больных людей);

- наблюдения за источниками информации;

- подслушивания конфиденциальных разговоров людей и акустических сигналов работающих механизмов;

- перехвата электрических, магнитных и электромагнитных полей, электрических сигналов и радиоактивных излучений;

- несанкционированного распространения материально-вещественных носителей за пределы организации.

- разглашения информации людьми, владеющими секретной или конфиденциальной информацией;

- утери носителей с информацией (документов, машинных носителей, образцов материалов и др.);

- несанкционированного распространения информации через поля и электрические сигналы, случайно возникающие в электрических и радиоэлектронных приборах в результате их старения, некачественного конструирования (изготовления) и нарушений правил эксплуатации;

- воздействий стихийных сил, прежде всего, огня во время пожара и воды в ходе тушения пожара и протечки в трубах водоснабжения;

- сбоев в работе аппаратуры сбора, обработки, хранения и передачи информации, вызванных ее неисправностями, а также непреднамеренных ошибок пользователей или обслуживающего персонала;

- воздействия мощных электромагнитных и электрических промышленных и природных помех.

24. Основные задачи и типовая структура системы радиоразведки. Основные этапы и процессы добывания информации техническими средствами.

25. Классификация радиотехнических систем. Задачи, решаемые системами наблюдения объектов для извлечения информации об их характеристиках. Сравнительная характеристика технических средств, работающих в различных диапазонах длин волн.

Радиоэлектронная разведка (РЭР) - это процесс получения информации в результате приема и анализа электромагнитных излучений радиодиапазона, создаваемых работающими радиоэлектронными средствами (РЭС).

ЭМИ, создаваемые объектами разведки, могут быть первичными (собственными) или вторичными (отраженными).

Излучения РЭС - это прежде всего их основные (собственные) излучения, обеспечивающие функционирование РЭС по предназначению. Особенность основных излучений - детерминированный характер их пространственной, временной и спектральной структуры (диаграмма направленности излучения, длительность и период следования излучаемых импульсов, несущая частота, вид амплитудного и фазового спектра, ширина спектра и т.д.).

Наряду с основными при работе передатчиков РЭС имеются и неосновные излучения, которые лежат вне пределов полосы частот, необходимой для передачи информации или создание помех, и содержат определенную информацию об излучающих объектах.

Вторичные ЭМИ - это излучения, возникающие в результате отражения (рассеяния) электромагнитных волн (ЭМВ), облучающих объект. Падающие на объект ЭМВ рассеиваются им во всех направлениях, в том числе и в направлении на источник зондирующего излучения.

Для вторичного излучения реальных объектов (самолет, корабль, танк и т. д.) характерна зависимость его параметров (интенсивности, спектра, поляризации, наклона фазового фронта) от отражательной способности, геометрической формы и размеров объекта, поляризации падающей волны взаимной ориентации источника излучения и облучаемого объекта, и, наконец, от параметров их относительного движения.

Наличие первичных и вторичных ЭМИ объектов позволяют вести разведку объектов и их распознавание.

РЭР позволяет решать следующие задачи:

- обнаруживать объекты, определять их местоположение и параметры движения;

- определять параметры объектов и характер их изменения во времени;

- определять назначение объектов и их типы, перехватывать передаваемую по каналам связи информацию.

Средства РЭР работают в пассивном или активном режиме (без излучения ЭМВ или с их излучением) в широком диапазоне спектра радиочастот.

РЭР имеет ряд особенностей:

- охватывает большие районы, пределы которых определяются особенностями распространения ЭМВ различных участков спектра;

- функционирует непрерывно в любое время года и суток и при любых метеоусловиях;

- действует без непосредственного контакта с объектами разведки, во что определяет ее недосягаемость во многих случаях для средств поражения противника;

-обеспечивает получение достоверной информации, поскольку она исходит непосредственно от противника (за исключением случаев дезинформации);

-позволяет получать большое количество самой разнообразной информации об объектах противника;

-обеспечивает получение информации в кратчайшие сроки и чаще всего в реальном масштабе времени, т.к. время доставки информации определяется временем распространения радиоволн.

В зависимости от типа носителя РЭР делится на следующие виды: космическую, воздушную, морскую и наземную.

По применяемым принципам и объектам разведки она подразделяется на:

радиоразведку (РР);

радиотехническую разведку (РТР);

радиолокационную разведку (РЛР), видовую и параметрическую;

радиотепловую разведку;

разведку побочных электромагнитных излучений и наводок (ПЭМИН).

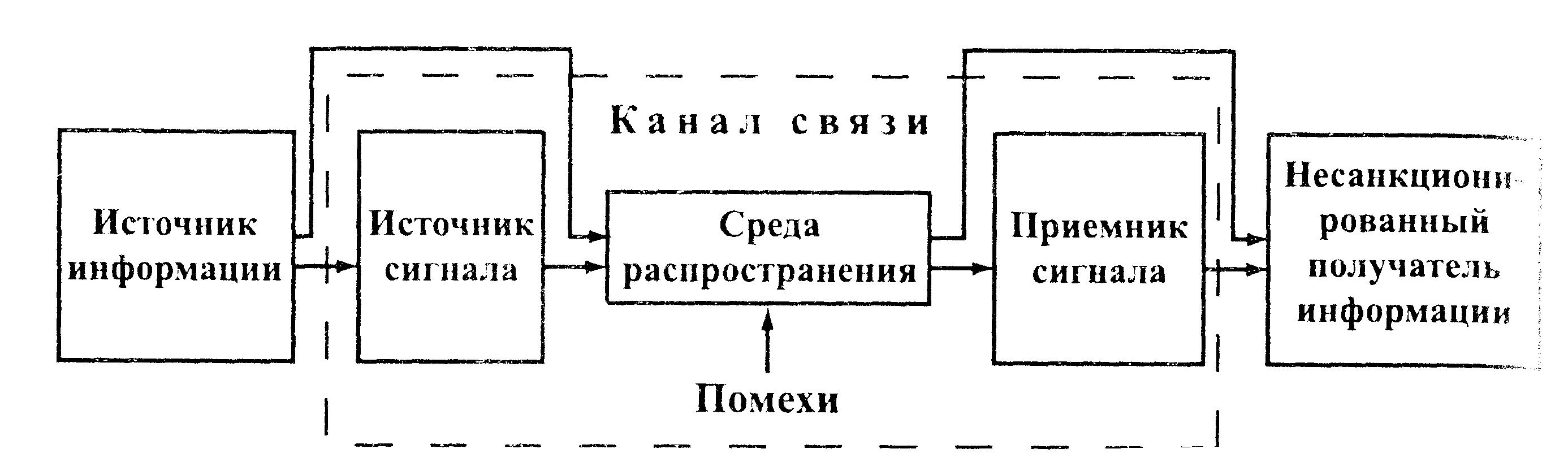

26. Что такое канал утечки информации, технический канал утечки информации? Структура технического канала утечки информации?

Физический путь несанкционированного распространения носителя с защищаемой информацией от ее источника к злоумышленнику образует канал утечки информации.

В зависимости от вида носителя информации каналы ее утечки различаются структурой. Если распространение информации происходит с помощью технических средств, то соответствующий канал называется техническим каналом утечки информации. Обобщенная структура типового технического канала утечки приведена на рис. 6.1.

Рис. 6.1. Структура технического канала утечки информации

Как следует из этого рисунка, переносимая информация может содержаться как на носителях, являющихся одновременно ее источниками, так и носителях-переносчиках, на которые она переписывается с источников. Канал утечки информации на макротелах содержит источник информации, среду распространения носителя и несанкционированный получатель. Информация, переносимая динамическими носителями в виде полей (акустических и электромагнитных) и электрического тока, предварительно переписывается в источнике сигналов в их информационные параметры. В связи источник сигнала, среда ее распространения и приемник сигнала образуют в совокупности канал связи. Задача канала связи заключается в передаче входной информации санкционированному получателю с минимальными искажениями, временными, энергетическими и другими затратами.

Канал утечки информации на носителях в виде полей и элементарных частиц содержит те же элементы, что и канал связи. Отличие между ними условное — в зависимости от получателя информации. У канала связи получатель информации санкционированный, у канала утечки — несанкционированный.

На вход канала связи поступает информация в виде первичного сигнала или сам источник может быть источником информации. Первичный сигнал представляет собой носитель с информацией от ее источника или с выхода предыдущего канала. В качестве источников сигналов могут быть:

объект наблюдения, отражающий электромагнитные волны, в том числе свет;

объект наблюдения, излучающий собственные электромагнитные волны в оптическом и радиодиапазонах, вызванные тепловым движением электронов;

движущиеся механизмы и машины, создающие акустические сигналы;

передатчики функциональных каналов связи;

ретрансляторы, например закладные устройства;

источники побочных электромагнитных излучений и наводок (ПЭМИН);

радиоактивные материалы.

Как следует из этого перечня, большинство источников сигнала являются одновременно источниками информации о видовых, сигнальных или вещественных признаках. Только в случае, когда передается семантическая информация, она поступает на вход источника сигнала на носителе в виде первичного сигнала.

В общем случае источник сигнала выполняет следующие функции:

• создает (генерирует) поле (акустическое, электромагнитное или электрический ток, которые переносят информацию;

• производит запись информации на носитель (модуляцию информационных параметров носителя);

• усиливает мощность сигнала (носителя с информацией);

• обеспечивает передачу (излучение) сигнала в среду распространения в заданном секторе пространства.

Запись информации производится путем изменения параметров носителя в соответствии с уровнем первичного сигнала, поступающего на вход. Если носителями информации являются субъекты и материальные тела (макрочастицы), то передатчик соответствует первоначальному смыслу этого слова — передавать или переносить, т. е. выполняет функцию носителя. В случае когда информацию переносят сигналы (поля, электрический ток и элементарные частицы), то передатчики являются источниками сигналов.

Среда распространения носителя — часть пространства, и которой перемещается носитель от источника сигнала к его приемнику. Среда распространения может быть в виде свободного пространства и направляющих линий. В качестве направляющих линий используются электрические провода различной конфигурации, волноводы, волоконно-оптические кабели, звукопроводы и другие конструкции. Их пространственное положение определяет маршрут движения носителя в пространстве. При передаче информации по направляющим линиям функциональных каналов связи обеспечиваются меньшие потери энергии носителя на бесполезное облучение пространства и большая безопасность информации, чем при распространении носителей в свободном пространстве. Однако при этом резко возрастают затраты на создание и эксплуатацию таких каналов связи.

Приемник сигнала выполняет функцию, обратную функции передатчика. Он производит:

выбор (селекцию) носителя с нужной получателю информацией;

усиление принятого сигнала-носителя до значений, обеспечивающих съем информации;

съем информации с носителя (демодуляцию, декодирование);

преобразование информации в форму сигнала, доступную получателю (человеку, техническому устройству), и усиление первичных сигналов до значений, необходимых для их восприятия человеком и техническим устройством.

Если получатель информации человек, то информация с выхода приемника должна быть представлена на языке общения людей. Если техническое устройство, то форма представления информации должна быть понятна этому устройству.

В среде могут распространяться носители с другой информацией, которые по отношению к носителю с рассматриваемой информацией являются помехами. Чем ближе признаки носителя с защищаемой информацией и помех, тем сложнее приемнику их различить и тем сильнее влияние помех на информацию. Например, если частоты помехи и радиосигнала отличаются на величину более полосы пропускания приемника, то помеха будет подавлена селективными цепями приемника. Если их частоты пересекаются, то после демодуляции помеха наложится на сигнал, что приведет к изменению информационных параметров сигнала, вплоть до полного разрушения информации. Постоянно растущее количество сигналов в радиодиапазоне породило достаточно серьезную проблему их электромагнитной совместимости. Для санкционированных источников эта проблема решается организационными мерами: законодательным распределением шкалы радиодиапазона между различными источниками и контролем за дисциплиной связи, Но эти меры плохо работают применительно к источникам помех. Например, рост парка автомобилей в городе повышает насыщенность эфира помехами от их систем зажигания, которые полностью не подавляются установленными в них фильтрами.

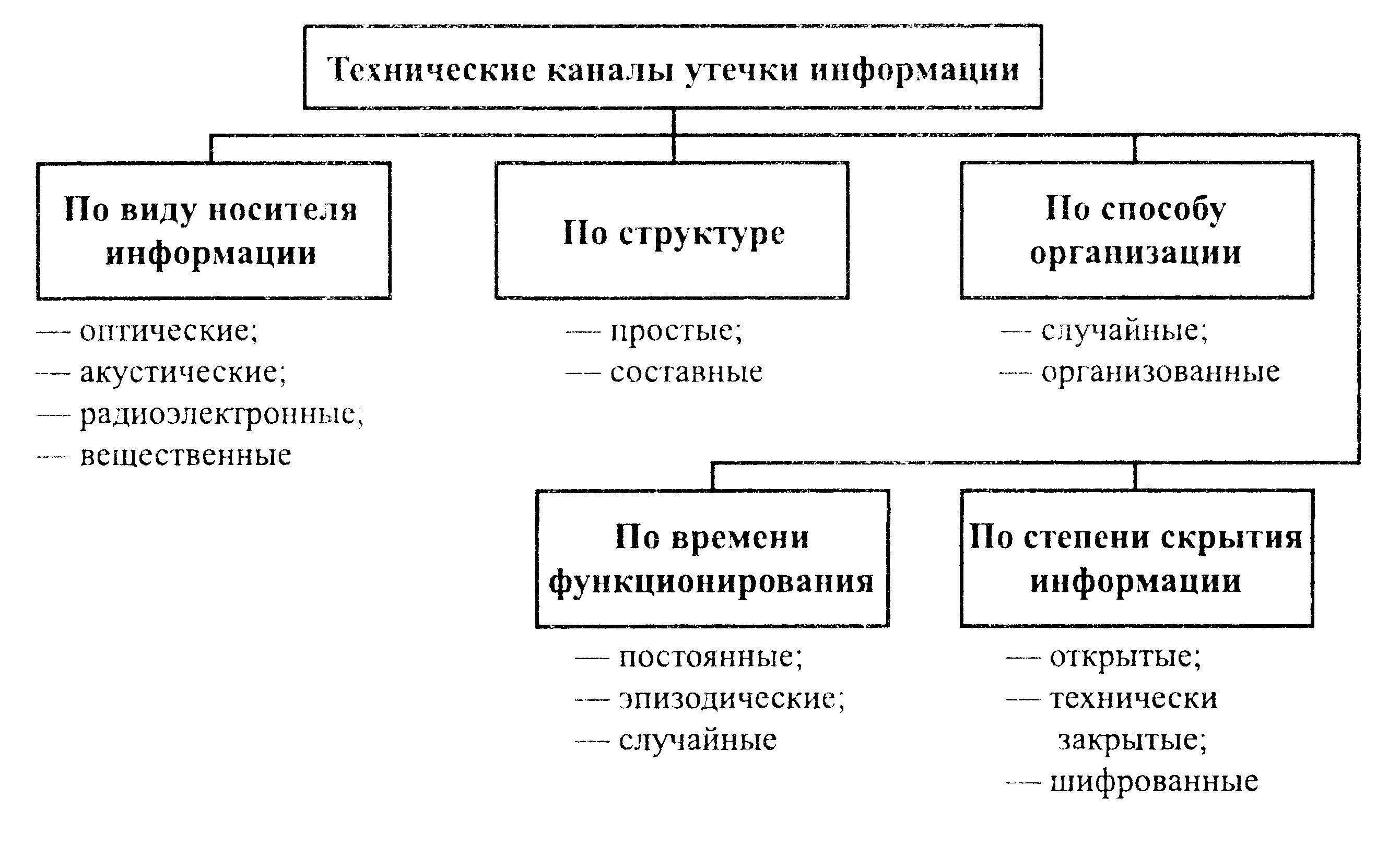

Классификация каналов утечки информации по различным классификационным признакам дана на рис. 6.2.

Рис. 6.2. Классификация технических каналов утечки информации

Основным классификационным признаком технических каналов утечки информации является физическая природа носителя. По этому признаку они делятся на:

• оптические;

• радиоэлектронные;

• акустические;

• вещественные.

27. Сущность информационного и энергетического скрытия информации. Способы повышения помехозащищенности технических средств. Применение шумоподобных сигналов.

28. Промышленная разведка. Коммерческая разведка. Система корпоративной разведки. Циклы разведки.

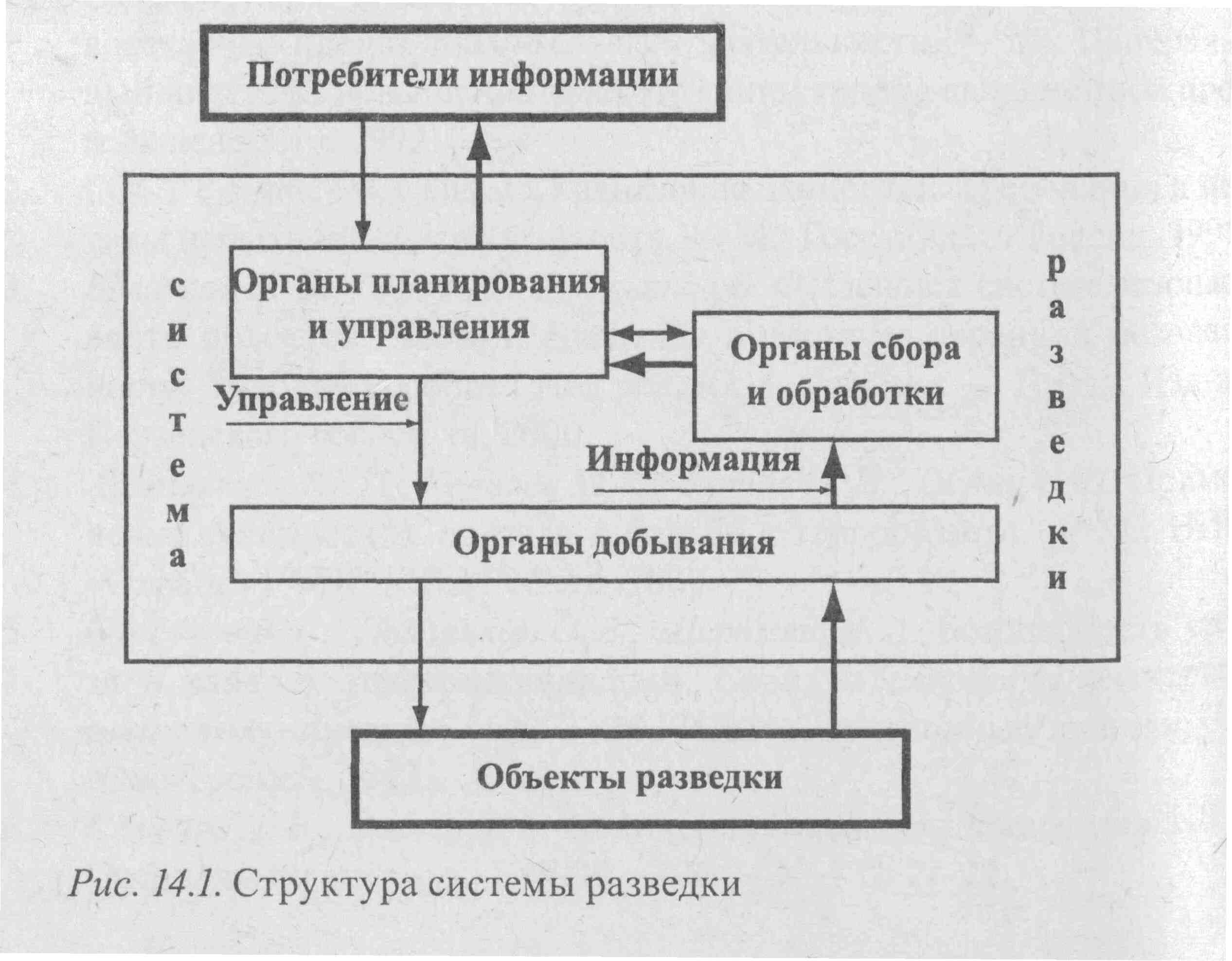

Органы разведки образуют систему разведки с многоуровневой иерархической структурой, приведенной на рис. 14.1.

Тонкими линиями на этом рисунке показаны пути передачи команд управления, толстыми — передачи добытой информации. Совместно они образуют контуры циклов разведки. Как следует из рисунка, таких циклов может быть несколько: полный и локальные циклы. Полный цикл охватывает органы разведки и потребителей разведывательной информации: потребители информации — органы планирования и управления — органы добывания — объекты разведки — органы добывания — органы сбора и обработки — органы планирования и управления — потребители информации. Кроме него возникает необходимость в локальных циклах между различными органами системы разведки: органами управления и обработки, обработки и добывания. Например, при разработке плана разведывательной операции используется информация, накопившаяся в органе сбора и обработки. В ходе обработки новой информации может возникнуть необходимость в дополнительной разведке (доразведке) отдельных объектов или их действий.

Органы планирования и управления преобразуют задачи потребителей информации в планы проведения разведывательной операции и команды управления исполнителям. Планы и команды передаются как в органы сбора и обработки, так в органы добывания. Органы сбора и обработки собирают данные и сведения от органов добывания и в случае их противоречивости или недостаточности для принятия решения подают команду на доразведку. После получения ответов на поставленные потребителями информации вопросы органы информационной работы готовят информационные материалы, которые через руководство системы разведки передаются или докладываются потребителям информации.

Схеме на рис. 14.1 далеко не всегда соответствует административная структура органов разведки, в особенности разведки в интересах коммерческих структур — коммерческой разведки. Необходимость указанных на рисунке уровней обусловлена объектными процессами добывания информации. В минимальном варианте функции системы добывания информации могут быть ревизованы одним или несколькими работниками службы безопасности малочисленной фирмы.

29. Этапы добывания информации. Вероятность обнаружения и распознавания объектов. Информационная работа.

Технология добывания информации предусматривает следующие этапы:

• организация добывания;

• добывание данных и сведений;

• информационная работа.

Любая деятельность без организации представляет собой хаотичный процесс. Организация добывания информации включает:

• декомпозицию (структурирование) задач, поставленных пользователями информации;

• разработку замысла операции по добыванию информации;

• планирование;

• постановку задач исполнителям;

• нормативное и оперативное управление действиями исполнителей и режимами работы технических средств.

Поставленные в достаточно общем виде задачи на добывание необходимой информации нуждаются в конкретизации с учетом имеющихся априорных данных о возможных источниках информации, их нахождении, способах доступа и преградах, параметрах используемых технических средств добывания и т. д. В результате анализа задач и априорных данных разрабатывается замысел операции, в котором намечаются пути решения поставленных задач.

На результативность добывания информации влияют многочисленные мешающие и случайные факторы — противодействие контрразведки государства и службы безопасности организаций, недостаточность априорной информации об источниках добываемых сведений и данных, отказы аппаратуры, погодные условия, бдительность граждан и сотрудников организации и др. Эти факторы учитываются при планировании и постановке задач с указанием места и времени действий всех исполнителей и технических средств, участвующих в операции по добыванию информации.

Постановка соответствующих плану задач исполнителям перед проведением разведывательной операции рассматривается как нормативное управление.

Неучтенные факторы и изменившиеся условия требуют внесения корректив в процесс управления. Такое управление называется оперативным.

Организацией добывания информации занимаются органы планирования и управления.

Сведения и данные добываются соответствующими органами путем поиска источников информации и ее носителей, их обнаружения, установления разведывательного контакта с ними, получения данных и сведений. Сведения и данные представляют фрагменты информации и отличаются друг от друга тем, что данные снимаются непосредственно с носителя, а сведения — проанализированные данные.

Поиск объектов разведки (источников и носителей информации, источников сигналов) производится в пространстве и во времени, а для носителей в виде полей и электрического тока — также по частоте сигнала. Поиск завершается обнаружением объектов разведки и получением от них данных.

Вероятность обнаружения и распознавания объекта определяется как мера идентификации текущей признаковой структуры, полученной при наблюдении объекта, с эталонной. Чем больше признаков текущей структуры совпадает с эталонными признаками объекта и чем больше их информативность, тем выше вероятность обнаружения объекта. При распознавании объектов используется тот же механизм. Для достаточно достоверной оценки величины угроз безопасности информации необходимо определение возможностей и путей попадания информации к злоумышленнику.

Обнаружение интересующих разведку объектов в процессе поиска производится по их демаскирующим признакам и заключается в процедуре выделения объекта на фоне других объектов.

Основу процесса обнаружения составляет процедура идентификации — отождествление путем сравнения текущих признаковых структур, формируемых в процессе поиска, с эталонной признаковой структурой объекта разведки.

Эталонные признаковые структуры содержат достоверные (по оценке органов разведки) признаки объекта или сигнала, полученные от первоисточников, например из документа или по данным, добытым из разных источников. Например, фотография в паспорте является эталонным описанием лица конкретного человека. Его признаковая структура состоит из набора признаков лица, которые криминалисты используют для составления фотороботов. Эталонные признаковые структуры по мере изменения признаков корректируются. Например, несколько раз в течение жизни человека заменяются фотографии в паспорте, которые представляют собой эталонные изображения владельца паспорта для идентификации его личности..

Путем идентификации текущей признаковой структуры с эталонной человек или автомат обнаруживают объект, которому соответствует эталонная признаковая структура. Чем больше признаков совпадает, тем выше вероятность обнаружения объекта.

Если эталонная признаковая структура отсутствует или принадлежность их к объекту вызывает сомнение, то процессу поиска объекта разведки предшествует этап поиска его эталонных (достоверных) признаков. Эталонные признаковые структуры постоянно накапливаются и корректируются при получении достоверных признаков.

Добытые данные, как правило, разрозненные. Они преобразуются в сведения, отвечающие на поставленные задачи, в ходе информационной работы, выполняемой органами сбора и обработки информации.

Информационная или аналитическая работа включает следующие последовательно выполняемые процессы:

• сбор и накопление данных и сведений от органов добывания;

• видовую обработку;

• комплексную обработку.

Данные и сведения (в случае предварительной обработки данных в органе добывания) передаются в орган видовой обработки.

Если в добывании информации участвуют органы различных видов, например, оптической и радиоэлектронной разведки, то осуществляется комплексная обработка сведений, поступивших от органов видовой обработки. Необходимость видовой обработки обусловлена различиями языков признаков, добываемых органами различных видов. Данные от органов добывания поступают, как правило, на языке признаков — параметры сигналов, изображения объектов разведки, координаты источников излучений и т. д. В результате видовой обработки синтезируется информация на профессиональном языке. В результате этого сведения, используемые для комплексной обработки, представляются на одном профессиональном языке. После комплексной обработки итоговая информация представляется на языке ее потребителей.

В ходе видовой и комплексной обработки формируются первичные и вторичные сведения на основе методов синтеза информации и процедур идентификации и интерпретации данных и сведений.

Формирование первичных сведений производится путем сбора и накопления данных и «привязки» их к тематическому вопросу, по которому добывается информация. Для включения данных в первичные сведения необходимо, чтобы эти данные содержали информационный признак о принадлежности данных к информации по конкретному вопросу. Например, если поставлена задача добывания информации о новом автомобиле, то добытые признаки его внешнего вида могут быть отнесены к этому автомобилю, если существует дополнительный признак (место, время или наличие возле него определенных лиц), которые с высокой степенью достоверности указывают на принадлежность признаков этому автомобилю. Если такой признак отсутствует, то имеет место простое накопление данных.

Формально при наличии в добытых данных Ах, Вх и Сх общего признака х, характеризующего принадлежность их к одному и тому же тематическому вопросу или объекту разведки, данные объединяются в первичные сведения АВСх. Любые новые данные, полученные от органа добывания, «привязывают», если это возможно, по общему признаку к первичным сведениям соответствующего объекта. В результате этого по мере добывания новых данных об объекте разведки его признаковая структура пополняется новыми признаками, что приводит к увеличению различия ее по отношению к признаковым структурам других объектов.

Если полученные сведения отвечают на поставленные перед разведкой вопросы, то содержащаяся в сведениях семантическая и признаковая информация в соответствующей форме передается ее потребителям.

Необходимость в формировании вторичных сведений возникает тогда, когда не совпадают языки итоговой информации и первичных сведений, получаемых от органов добывания. Если потребителя интересуют видовые свойства продукции, создаваемой конкурентом, то добытые признаки внешнего вида не нуждаются в дополнительной обработке. Но когда для потребителя важны способы работы разрабатываемого технического средства, то первичные признаки не отвечают на эти вопросы. В этом случае формируются вторичные сведения не в виде, например, признаков внешнего вида или признаков сигналов, а в виде описания конструкции узлов и деталей новой продукции и принципов их работы, которые не удается добыть в виде оригиналов или копий.

При формировании вторичных сведений возникает новая информация как результат интерпретации (толкования) первичных сведений. Основу интерпретации также составляет процесс сравнения текущей признаковой структуры объекта или его действий с эталонной. Только в отличие от идентификации в качестве эталонов используются причинно-следственные связи (продукции) между признаками типа «если, то». Например, если прибор содержит новый узел определенной конструкции, то характеристики прибора могут измениться таким-то образом. Язык продукции используется для создания экспертных систем с целью повышения эффективности принятия решений в различных областях деятельности, прежде всего в медицинской и технической диагностике. Процессы сбора и обработки вторичных сведений аналогичны соответствующим процессам для первичных сведений.

Видовая и комплексная обработка состоит из трех последовательно выполняемых процессов:

- осмысливание данных и сведений;

- построение гипотезы, умозаключений и формулирование выводов;

- проверка выводов.

Последняя операция выполняется с целью исключения грубых ошибок и пропуска дезинформации.

При формировании сведений применяются следующие методы синтеза информации:

• логические;

• структурные;

• статистические.

Логические методы используют для синтеза информации законы логики, учитывающие причинно-следственные связи в реальном мире. Они лежат в основе так называемого «здравого смысла» человека и являются основным методом синтеза информации человеком. Чем большими знаниями и опытом владеет человек, тем больше информативных связей он учитывает при принятии решения. Причинно-следственные временные связи обеспечивают также выявление и прогнозирование действий объектов по признакам их деятельности в различные моменты времени.

Структурные методы учитывают объективно существующие связи между элементами объекта.

Статистические методы обеспечивают идентификацию и интерпретацию объектов и характера их деятельности по часто проявляющимся признакам, получаемым в результате статистической обработки добываемых данных. В качестве таких признаков выступают статистически устойчивые параметры случайных событий: средние значения, дисперсии, функции распределения..