- •Назівть вимоги для надійності стегосистеми.

- •71. Основні типи атак на стегосистему. Опишіть атаку на основі відомої математичної моделі контейнера або відомої його частини.

- •72. Сформулюйте задачу інформаціїного приховування.

- •73. Основні області застосування стеганографії.

- •76. Опишіть основні етапи алгоритму встраювання цвз.

- •79. Проектирующая функция осуществляет «распределение» цвз

- •80. Групи атак на цвз

- •81. Зобразіть структурну схему побудови цвз, при активній протидії порушника.

- •82. І клас стегосистем

- •Атаки спрямовані на видалення цвз.

- •Опишіть приховуюче перетворення, що виконується при вбудуванні інформації в контейнер.

- •Представлення стегосистеми, як системи звязку з передачею додаткової інформації.

- •86. Атаки направлены на удаление цвз. Атака очистки сигналов-контейнеров отшумов.

- •87. Атакующий влияние, что приводит к искажению d2.

- •88. Ии класс стегосистем.

- •90. Узагальнений атакуючий вплив.

- •91. Ііі класс стегосистем.

- •92. Атаки спрямовані на видалення цвз. Атака шляхом статистичного усереднення.

- •93. Основна теорема інформаційного приховування при активній протидії порушнику.

- •94. Іv клас стегосистем.

- •95. Атаки спрямовані на видалення цвз. Атака змови.

- •96. Основнівластивостіприхованоїпропускноїздатностістегоканала

- •97. Корреляційний детектор цвз.

- •Атаки спрямовані на видалення цвз. Мозаїчна атка.

- •Структурна схема двійкової стегосистеми.

- •Основні напрями комп’ютерної стеганографії.

- •Дайте визначення стеганографічного протоколу.

- •Атаки спрямовані на видалення цвз. Атака оцінки цвз по його гістограмі.

441 и 442 ГРУППЫ ТО,ЧТО СДЕЛАЛИ,ТО И ПОЛУЧАЕТЕ ОБРАТНО ,КТО-ТО СДЕЛАЛ НА СОВЕСТЬ,КТО-ТО -НЕТ….ИСПРАВИТЬ ВСЕ МЫ НЕ МОЖЕМ,УЧИТЫВАЯ,ЧТО ЕЩЕ ДОПИСЫВАЛИ.

443-МОЛОДЦЫ!

ВСЕМ УДАЧИ!!!!

Основні напрями комп’ютерної стеганографії.

Классификация стеганографии:

-Классическая стеганография

-Компьютерная стеганография

-Цифровая стеганография

Компьютерная стеганография— направление стеганографии, основанное на особенностях компьютерной платформы. Существуют два основных направления в компьютерной стеганографии: связанный с цифровой обработкой сигналов и не связанный. Примеры для последнего случая — стеганографическая файловая система StegFS для Linux, скрытие данных в неиспользуемых областях форматов файлов, метод скрытия информации в неиспользуемых местах гибких дисков, метод использования особых свойств полей форматов, которые не отображаются на экране, использование особенностей файловых систем, подмена символов в названиях файлов, текстовая стеганография, и т. д. Это направление имеет ограниченное применение в связи с относительной легкостью вскрытия и/или уничтожения скрытой информации.

Дайте визначення стеганографічного протоколу.

Под протоколом понимается «порядок действий, предпринимаемых двумя или более сторонами, предназначенный для решения определенной задачи». Можно разработать исключительно эффективный алгоритм скрытия информации, но из-за его неправильного применения не добиться своей цели. И протокол и алгоритм есть некоторая последовательность действий. Различие заключается в том, что в протокол должны быть обязательно вовлечены двое или более сторон. При этом предполагается, что участники принимают на себя обязательство следовать протоколу. Также как и алгоритм, протокол состоит из шагов. На каждом шаге протокола выполняются некоторые действия, которые могут заключаться, например, в производстве каких-то вычислений, или осуществлении некоторых действий.

Атаки спрямовані на видалення ЦВЗ. Атака оцінки ЦВЗ по його гістограмі.

К

этой группе относятся такие атаки, как

очистка сигналов-контейнеров от шумов,

перемодуляция, сжатие с потерями

(квантование), коллизии, атака усреднения,

атака сговора, мозаичная атака. Атака

на ЦВЗ по его гистограмме особенно

эффективна против систем неадаптивных

систем ЦВЗ, но может быть использована

и для оценивания адаптивно внедренного

ЦВЗ. Для успешного использования

гистограммной атаки нужно выполнять

предварительное сглаживание

изображения-контейнера. Тогда уменьшается

диапазон значений цвета и появляется

много нулевых цепочек. Впрочем,

эффективность атаки повышается в

результате сглаживания не для всех

изображений. Гистограммная атака

усиливается при наличии нескольких

изображений, то есть в случае ее

комбинировании с атакой сговора. Пояснить

атаку можно на следующем примере. Пусть

ЦВЗ

,

а в исходном изображении имеется

изолированное значение пиксела. Например,

значение 200 встречается 300 раз, а значения

199 и 201 – ни разу. Тогда после внедрения

ЦВЗ значения 199 и 201 встретятся примерно

150 раз, а значение 200 – ни разу. Это и есть

демаскирующий признак. Этот метод может

быть применен и в случае наличия на

гистограмме изображения нескольких

ненулевых значений, разделенных тремя

и больше нулями.

,

а в исходном изображении имеется

изолированное значение пиксела. Например,

значение 200 встречается 300 раз, а значения

199 и 201 – ни разу. Тогда после внедрения

ЦВЗ значения 199 и 201 встретятся примерно

150 раз, а значение 200 – ни разу. Это и есть

демаскирующий признак. Этот метод может

быть применен и в случае наличия на

гистограмме изображения нескольких

ненулевых значений, разделенных тремя

и больше нулями.

Основні напрями цифрової стеганограіфї.

Основні напрями цифрової стеганограіфї.

1) встраивание информации с целью ее скрытой передачи;

2) встраивание цифровых водяных знаков (ЦВЗ) (watermarking);

3) встраивание идентификационных номеров (fingerprinting);

4) встраивание заголовков (captioning).

ЦВЗ могут применяться, в основном, для защиты от копирования и несанкционированного использования. Заключается во встраивании в защищаемый объект невидимых меток - ЦВЗ. Технология встраивания идентификационных номеров производителей имеет много общего с технологией ЦВЗ. Отличие заключается в том, что каждая защищенная копия имеет свой уникальный встраиваемый номер (отсюда и название – дословно «отпечатки пальцев»). Встраивание заголовков (невидимое) может применяться, например, для подписи медицинских снимков, нанесения легенды на карту и т.д. Целью является хранение разнородно представленной информации в едином целом. Это, пожалуй, единственное приложение стеганографии, где в явном виде отсутствует потенциальный нарушитель

Стеганографія с відкритим ключем.

Понятие «открытый ключ» означает, что для дешифровки сообщения используется другой ключ, чем при его шифровании. При этом один из ключей делается общедоступным, открытым. При этом сообщение подписывается закрытым ключом, и любой, имеющий соответствующий открытый ключ, может удостовериться в ее подлинности. При шифровании данных используют обратный порядок: сообщение подписывается открытым ключом, а прочитать его может лишь имеющий соответствующий закрытый ключ. Естественно, что из открытого ключа никакими способами нельзя получить закрытый ключ (в вычислительном смысле).

Стеганографический ключ не шифрует данные, а скрывает место их нахождения в контейнере. Спрятанные данные могут быть дополнительно зашифрованы обычными методами, но этот вопрос не относится к стеганографии. Для того, чтобы была возможность организации стегоканала, стороны должны, как правило, иметь перед началом сеанса некоторую информацию.

Геометричні атаки.

Геометрические атаки математически моделируются как аффинные преобразования с неизвестным декодеру параметром. Всего имеется шесть аффинных преобразований: масштабирование, изменение пропорций, повороты, сдвиг и усечение. Эти атаки приводят к потере синхронизации в детекторе ЦВЗ и могут быть локальными или глобальными. При этом возможно вырезание отдельных пикселов или строк, перестановка их местами, применение каких-то преобразований и т.д. Подобные атаки реализованы в программах Unsign (локальные атаки) и Stirmark (локальные и глобальные атаки). Основная идея этих атак заключается в распознавании метода синхронизации и разрушения его путем сглаживания пиков в амплитудном спектре ЦВЗ. Современные методы встраивания ЦВЗ робастны к глобальным атакам. В них применяются специальные методы восстановления синхронизации, имеющие много общего с применяемыми в технике связи. Робастность достигается за счет использования инвариантных к сдвигу областей, применения опорного ЦВЗ, вычисления автокорреляционной функции ЦВЗ.

Поняття стеганографії. Його можливі трактування.

Стеганогра́фія - (з грецької steganos (секрет, таємниця) і graphy (запис))— тайнопис, при якому повідомлення, закодоване таким чином, що не виглядає як повідомлення. Таким чином непосвячена людина принципово не може розшифрувати повідомлення — бо не знає про факт його існування. Якщо криптографія приховує зміст повідомлення, то стеганографія приховує сам факт існування повідомлення. Слово «стеганографія» означає приховане письмо, яке не дає можливості сторонній особі взнати про його існування.

Основные понятия стеганографии были согласованы на первой международной конференции по скрытию данных. Тем не менее, даже само понятие «стеганография» трактуется различно. Так, некоторые исследователи понимают под стеганографией только скрытую передачу информации. Другие относят к стеганографии такие приложения как, например, метеорную радиосвязь, радиосвязь с псевдослучайной перестройкой радиочастоты, широкополосную радиосвязь. На наш взгляд, неформальное определение того, что такое цифровая стеганография, могло бы выглядеть следующим образом: «наука о незаметном и надежном скрытии одних битовых последовательностей в других, имеющих аналоговую природу».

Що таке надсвідомий канал. Як він утворюється?

Надсознательный канал не подходит для скрытой передачи сообщений, так как он обладает малой пропускной способностью. Однако, он может быть использован для тайного обмена открытыми ключами, несмотря на наличие активного нарушителя. Этот канал образуется за счет встраивания скрываемых данных в наиболее важные признаки контейнера, искажение которых приведет к его полной деградации. За счет того, что скрытое сообщение зависит от контейнера, этот тип канала является робастным. По надсознательному каналу малый объем внешне незначимых данных. Например, это может быть сеансовый ключ. Отличие надсознательного канала заключается в том, что для встраивания и извлечения информации в этом случае не требуется секретный ключ. Местоположение скрываемых бит общеизвестно, а вот удалить их невозможно без разрушения контейнера. Кроме того, ЦВЗ может не нести в себе никакой осмысленной информации, например, быть функцией самого изображения. В случае же надсознательного канала, наоборот, контейнер может быть функцией скрываемого короткого сообщения.

Криптографічні атаки.

Наиболее простая атака – субъективная. Нарушитель внимательно рассматривает изображение (слушает аудиозапись), пытаясь определить “на глаз”, имеется ли в нем скрытое сообщение. Ясно, что подобная атака может быть проведена лишь против совершенно незащищенных стегосистем. Тем не менее, она, наверное, наиболее распространена на практике, по крайней мере, на начальном этапе вскрытия стегосистемы.

- Атака на основе известного заполненного контейнера. В этом случае у нарушителя есть одно или несколько стего.

- Атака на основе известного встроенного сообщения. Этот тип атаки в большей степени характерен для систем защиты интеллектуальной собственности, когда в качестве водяного знака используется известный логотип фирмы.

- Атака на основе выбранного скрытого сообщения. В этом случае Вилли имеет возможность предлагать Алисе для передачи свои сообщения и анализировать получающиеся стего.

- Адаптивная атака на основе выбранного скрытого сообщения. Эта атака является частным случаем предыдущей. В данном случае Вилли имеет возможность выбирать сообщения для навязывания Алисе адаптивно, в зависимости от результатов анализа предыдущих стего.

- Атака на основе выбранного заполненного контейнера. Этот тип атаки больше характерен для систем ЦВЗ. Стегоаналитик имеет детектор стего в виде «черного ящика» и несколько стего. Анализируя детектируемые скрытые сообщения, нарушитель пытается вскрыть ключ.

У Вилли может иметься возможность применить еще три атаки, не имеющие прямых аналогий в криптоанализе.

- Атака на основе известного пустого контейнера. Если он известен Вилли, то путем сравнения его с предполагаемым стего он всегда может установить факт наличия стегоканала.

- Атака на основе выбранного пустого контейнера. В этом случае Вилли способен заставить Алису пользоваться предложенным ей контейнером.

- Атака на основе известной математической модели контейнера или его части. При этом атакующий пытается определить отличие подозрительного сообщения от известной ему модели.

Відмінність постановок задачі прихованої передачі данних від задачі вбудування ЦВЗ.

ЦВЗ могут применяться, в основном, для защиты от копирования и несанкционированного использования. ЦВЗ могут содержать некоторый аутентичный код, информацию о собственнике, либо какую-нибудь управляющую информацию. Наиболее подходящими объектами защиты при помощи ЦВЗ являются неподвижные изображения, файлы аудио и видеоданных. Наиболее существенное отличие постановки задачи скрытой передачи данных от постановки задачи встраивания ЦВЗ состоит в том, что в первом случае нарушитель должен обнаружить скрытое сообщение, тогда как во втором случае о его существовании все знают. Более того, у нарушителя на законных основаниях может иметься устройство обнаружения ЦВЗ (например, в составе DVD-проигрывателя).

Надсвідомий канал. Наведіть сценарій для прикладу надсвідомого каналу.

Надсознательный (supraliminal) - канал с исключительно малой пропускной способностью. Этот канал образуется за счет встраивания скрываемых данных в наиболее важные признаки контейнера, искажение которых приведет к его полной деградации. За счет того, что скрытое сообщение зависит от контейнера, этот тип канала является робастным. По надсознательному каналу передается малый объем внешне незначимых данных. Например, это может быть сеансовый ключ.

Написати приклад атаки на детектор з жорстким рішенням.

Пример атаки на детектор с жестким решением:

1. На основе имеющегося изображения, содержащего стегосообщение, создается тестовое изображение. Тестовое изображение может быть создано разными путями, модифицируя исходное изображение до тех пор, пока детектор не покажет отсутствия ЦВЗ. Например, можно постепенно уменьшать контрастность изображения, либо пиксел за пикселом заменять действительные значения какими-то другими.

2. Атакующий увеличивает или уменьшает значение какого-либо пиксела, до тех пор, пока детектор не обнаружит ЦВЗ снова. Таким образом выясняется, увеличил или уменьшил значение данного пиксела ЦВЗ.

2. Шаг 2 повторяется для каждого пиксела в изображении.

4. Зная, насколько чувствителен детектор к модификации каждого пиксела, атакующий определяет пикселы, модификация которых не приведет к существенному ухудшению изображения, но нарушит работу детектора.

5. Данные пикселы вычитаются из исходного изображения.

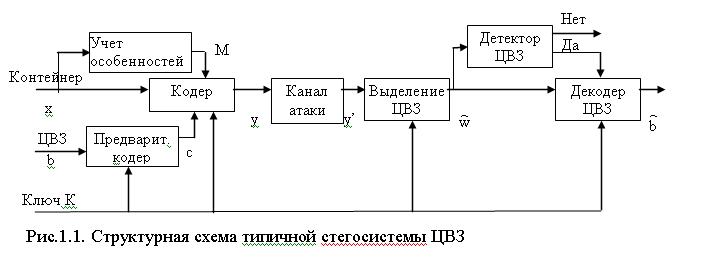

Структурна схема типової стегосистеми ЦВЗ.

Стегосистема состоит из следующих основных элементов, представленных на рис.1.1:

Рис1.1 Структурная схема типичной стегосистемы ЦВЗ

- прекодер – устройство, предназначенное для преобразования скрываемого сообщения к виду, удобному для встраивания в сигнал-контейнер. (Контейнером называется информационная последовательность, в которой прячется сообщение);

- стегокодер – устройство, предназначенное для осуществления вложения скрытого сообщения в другие данные с учетом их модели;

- стегодетектор – устройство, предназначенное для определения наличия стегосообщения;

- декодер – устройство, восстанавливающее скрытое сообщение. Этот узел может отсутствовать, как будет пояснено далее.

Виявлення ЦВЗ з нульовим значенням.

Мера

надёжности  ЦВЗ —

это число, заключённое в интервале

,

где 0 наихудшее возможное значение и 1

наилучшее. Для измерения надёжности

используются понятия числа ошибочных

байтов и частоты ошибочных битов.

Измеряется расстояние между строками

извлечённого и внедрённого сообщений

или процент совпадений для побитового

сравнения. Если строки совпадают, то

метод надёжен. ЦВЗ схема считается

ненадёжной, если более чем

бит

повреждены и прозрачность атак выше

чем

.

Например, для ЦВЗ, подверженный атакам

,

с сообщением может быть вычислена

следующем образом:

Индекс

указывает

на то, что вычисляется количество

ошибочных байт. Для ЦВЗ без сообщения

нет извлекающей функции, поэтому методы

вычисления ошибочных бит и байт не

применимы. Функция надёжности оценивает

худший случай. При оценке надёжности

любой системы, за меру надёжности

принимают надёжность самого ненадёжного

звена системы, в случае самой сильной

атаки. В данном случае под худшей атакой

понимается атака, при которой ЦВЗ

удаляется без потери качества сигнала.

ЦВЗ —

это число, заключённое в интервале

,

где 0 наихудшее возможное значение и 1

наилучшее. Для измерения надёжности

используются понятия числа ошибочных

байтов и частоты ошибочных битов.

Измеряется расстояние между строками

извлечённого и внедрённого сообщений

или процент совпадений для побитового

сравнения. Если строки совпадают, то

метод надёжен. ЦВЗ схема считается

ненадёжной, если более чем

бит

повреждены и прозрачность атак выше

чем

.

Например, для ЦВЗ, подверженный атакам

,

с сообщением может быть вычислена

следующем образом:

Индекс

указывает

на то, что вычисляется количество

ошибочных байт. Для ЦВЗ без сообщения

нет извлекающей функции, поэтому методы

вычисления ошибочных бит и байт не

применимы. Функция надёжности оценивает

худший случай. При оценке надёжности

любой системы, за меру надёжности

принимают надёжность самого ненадёжного

звена системы, в случае самой сильной

атаки. В данном случае под худшей атакой

понимается атака, при которой ЦВЗ

удаляется без потери качества сигнала.

Атаки проти використовуваного протоколу і перевірки ЦВЗ.

Атаки проти протоколу використання водяного знака - в основному пов'язані зі створенням помилкових водяних знаків, помилкових Стего, інверсією водяних знаків, додаванням кількох водяних знаків, тощо. 4. Атаки проти самого водяного знака - спрямовані на оцінювання та витяг водяного знака з стегосообщенія, по можливості без спотворення контейнера. У цю групу входять такі атаки, як атаки змови, статистичного усереднення, методи очищення сигналів від шумів, деякі види нелінійної фільтрації та інші. Треба зауважити, що розглянута класифікація атак не є єдино можливою і повною. Крім того, деякі атаки (наприклад, видалення шуму) можуть бути віднесені до декількох категорій.

Описати основні елементи стегосистеми. Дати кожному з них визначення.

Стегосистема состоит из следующих основных элементов:

- прекодер – устройство, предназначенное для преобразования скрываемого сообщения к виду, удобному для встраивания в сигнал-контейнер. (Контейнером называется информационная последовательность, в которой прячется сообщение);

- стегокодер – устройство, предназначенное для осуществления вложения скрытого сообщения в другие данные с учетом их модели;

- устройство выделения встроенного сообщения;

- стегодетектор – устройство, предназначенное для определения наличия стегосообщения;

- декодер – устройство, восстанавливающее скрытое сообщение. Этот узел может отсутствовать, как будет пояснено далее.

Категорії вимог до робасних ЦВЗ.

Категории требований к робастным ЦВЗ:

- ЦВЗ обнаруживается всеми желающими. В этом случае он служит для уведомления о собственнике защищаемого контента и для предотвращения непреднамеренного нарушения прав собственника.

- ЦВЗ обнаруживается, по крайней мере, одной стороной. В этом случае его использование связано с поиском нелегально распространяемых копий, например, в сети Интернет.

- ЦВЗ крайне трудно модифицировать или извлечь из контента. В этом случае ЦВЗ служит для аутентификации.

Методи протидії атакам на системи ЦВЗ.

Различные методы противодействия предлагались для решения проблемы прав собственности:

Первый способ заключается в построении необратимого алгоритма ЦВЗ. ЦВЗ должен быть адаптивным к сигналу и встраиваться при помощи однонаправленной функции, например, хэш-функции. Хэш-функция преобразует 1000 бит исходного изображения в битовую последовательность , . Далее, в зависимости от значения используется две функции встраивания ЦВЗ. Предполагается, что такой алгоритм формирования ЦВЗ предотвратит фальсификацию.

Второй способ заключается во встраивании в ЦВЗ некоторой временной отметки, предоставляемой третьей, доверенной стороной. В случае возникновения конфликта лицо, имеющее на изображении более раннюю временную отметку, считается настоящим собственником.

Для защиты от атак типа аффинного преобразования можно использовать дополнительный (опорный) ЦВЗ. Этот ЦВЗ не несет в себе информации, но используется для «регистрации» выполняемых нарушителем преобразований.

Другой альтернативой является вложение ЦВЗ в визуально значимые области изображения, которые не могут быть удалены из него без существенной его деградации. Еще одним методом защиты от подобных атак является блочный детектор. Модифицированное изображение разбивается на блоки размером 12х12 или 16х16 пикселов, и для каждого блока анализируются все возможные искажения.

Опишіть попередню обробку ЦВЗ через узагальнене перетворення Фур’є

Прежде, чем осуществить вложение ЦВЗ в контейнер, ЦВЗ должен быть преобразован к некоторому подходящему виду. Например, если в качестве контейнера выступает изображение, то и последовательность ЦВЗ зачастую представляется как двумерный массив бит. Для того, чтобы повысить устойчивость ЦВЗ к искажениям нередко выполняют его помехоустойчивое кодирование, либо применяют широкополосные сигналы. Первоначальную обработку скрытого сообщения выполняет прекодер. В качестве важнейшей предварительной обработки ЦВЗ (а также и контейнера) назовем вычисление его обобщенного преобразования Фурье. Это позволяет осуществить встраивание ЦВЗ в спектральной области, что значительно повышает его устойчивость к искажениям. Предварительная обработка часто выполняется с использованием ключа для повышения секретности встраивания. Далее ЦВЗ «вкладывается» в контейнер, например, путем модификации младших значащих бит коэффициентов. Этот процесс возможен благодаря особенностям системы восприятия человека. Хорошо известно, что изображения обладают большой психовизуальной избыточностью. Глаз человека подобен низкочастотному фильтру, пропускающему мелкие детали. Особенно незаметны искажения в высокочастотной области изображений. Эти особенности человеческого зрения используются, например, при разработке алгоритмов сжатия изображений и видео

Переваги і недоліки систем з загальнодоступним ключем.

В большинстве стегосистем для внедрения и выделения ЦВЗ используется ключ. Если ключ «общедоступный», значит ключ встраивания совпадает с ключом выделения. Не существует, насколько известно, стегосистемы, в которой бы при выделении ЦВЗ требовалась другая информация, чем при его вложении. Хотя и не доказана гипотеза о невозможности существования подобной системы. В системе с общедоступным ключом достаточно сложно противостоять возможным атакам со стороны злоумышленников. В самом деле, в данном случае нарушителю точно известен ключ и месторасположение ЦВЗ, а также его значение.

Статистичний стегоаналіз та протидія йому.

Класс статистических методов стегоанализа использует множество статистических характеристик, таких как оценка энтропии, коэффициенты корреляции, вероятности появления и зависимости между элементами последовательностей, условные распределения, различимость распределений по критерию Хи-квадрат и многие другие. Самые простые тесты оценивают корреляционные зависимости элементов контейнеров, в которые могут внедряться скрываемые сообщения. Для выявления следов канала скрытой передачи информации можно оценить величину энтропию элементов контейнеров. Стего, содержащие вложение скрываемых данных, имеют большую энтропию, чем пустые естественные контейнеры. Для оценки энтропии целесообразно использовать универсальный статистический тест Маурера. Таким образом, различные стегосистемы, использующие принцип замены младших битов элементов контейнеров на биты встраиваемого сообщения, оказались нестойкими против статистических атак. Повысить их стойкость можно различными способами, например, переходом к операциям встраивания вида взвешенное сложения элементов контейнера с элементами встраиваемого сообщения. Подобные операции не сохраняют баланс вероятностей появления соответствующих элементов контейнера и стего и поэтому обладают более высокой устойчивостью к анализу их статистик. Очевидным способом является уменьшение степени заполнения контейнера битами скрываемого сообщения, то есть уменьшение пропускной способности стегоканала в обмен на повышение его защищенности.

Корректирующие преобразования должны удовлетворять требованиям:

1)для любого фрагмента изображения распределение коэффициентов ДКП стего должно быть аналогично их распределению в пустом контейнере;

2)число исправлений, необходимых для коррекции статистических характеристик, должно быть малым.

Таким образом, если применить корректирующие преобразования к стего, то использованные методы статистического стегоанализа не способны выявить факт существования стегоканала. Однако справедливости ради необходимо отметить, что могут быть построены другие статистические атаки, для нейтрализации которых потребуется дополнительно использовать избыточные биты, что еще более уменьшит скорость передачи скрываемой информации.

Психовізуальна надлишковість. Наведіть приклад використання в стеганографії психовізуальної надлишковості.

Изображения обладают большой психовизуальной избыточностью. Глаз человека подобен низкочастотному фильтру, пропускающему мелкие детали. Особенно незаметны искажения в высокочастотной области изображений. Эти особенности человеческого зрения используются, например, при разработке алгоритмов сжатия изображений и видео.Процесс внедрения ЦВЗ также должен учитывать свойства системы восприятия человека. Стеганография использует имеющуюся в сигналах психовизуальную избыточность, но другим, чем при сжатии данных образом. Приведем простой пример. Рассмотрим полутоновое изображение с 256 градациями серого, то есть с удельной скоростью кодирования 8 бит/пиксел. Глаз человека не способен заметить изменение младшего значащего бита. Еще в 1989 году был получен патент на способ скрытого вложения информации в изображение путем модификации младшего значащего бита. В данном случае детектор стего анализирует только значение этого бита для каждого пиксела, а глаз человека, напротив, воспринимает только старшие 7 бит.

Можливі способи впровадження в контейнер бітів ЦВЗ.

Часто

используют следующий принцип встраивания

данных. Пусть сигнал контейнера

представлен последовательностью из

бит. Процесс скрытия информации начинается

с определения бит контейнера, которые

можно изменять без внесения заметных

искажений – стегопути. Далее среди этих

бит обычно в соответствии с ключом

выбираются биты, заменяемые битами ЦВЗ.

бит. Процесс скрытия информации начинается

с определения бит контейнера, которые

можно изменять без внесения заметных

искажений – стегопути. Далее среди этих

бит обычно в соответствии с ключом

выбираются биты, заменяемые битами ЦВЗ.

Другие возможные способы внедрения в контейнер битов ЦВЗ:

1) Инверсия бита. Значения битов стегопути заменяются на противоположные. При этом «1» может соответствовать замена 0->1, «0» - замена 1->0.

2) Вставка бита. Перед битом стегопути вставляется бит ЦВЗ. При этом значение бита ЦВЗ должно быть противоположно значению бита контейнера.

3) Удаление бита. Выбираются пары «01» или «10» битов стегопути, соответствующие разным значениям бита ЦВЗ. Затем первый бит пары удаляется.

4) Использование бита-флага. При этом на то, что очередной бит контейнера (неизменяемый!) является битом ЦВЗ указывает инверсия предшествующего бита-флага.

5) Применение пороговых бит. Также как и в предыдущем методе используется бит-флаг. Однако, одному биту ЦВЗ соответствует несколько идущих следом за флагом бит (нечетное число). Если среди этих бит больше единиц, то бит ЦВЗ равен «1».

6) Использование табличных значений. Для определения бита ЦВЗ в предыдущем методе, фактически, использовалась проверка на четность. С тем же успехом можно было бы применять и любое другое отображение множества бит в 1 бит, либо находить его значение по таблице.

7) Динамически изменяемая таблица. Метод тот же, что и в предыдущем случае, но таблица изменяется на каждом шаге. Например, использованное значение из таблицы может быть заменено на случайное.

8) Косвенная динамическая таблица. Так как табличные значения (биты контейнера) знает и кодер и декодер, то их можно не передавать.

Сутніть методу заміни найменш значущого біта.

LSB (Least Significant Bit, наименьший значащий бит) — суть этого метода заключается в замене последних значащих битов в контейнере (изображения, аудио или видеозаписи) на биты скрываемого сообщения. Разница между пустым и заполненным контейнерами должна быть не ощутима для органов восприятия человека. Все методы LSB являются, как правило, аддитивными.Суть метода заключается в следующем: Допустим, имеется 8-битное изображение в градациях серого. 00h (00000000b) обозначает черный цвет, FFh (11111111b) — белый. Всего имеется 256 градаций (28). Также предположим, что сообщение состоит из 1 байта — например, 01101011b. При использовании 2 младших бит в описаниях пикселей, нам потребуется 4 пикселя. Допустим, они черного цвета. Тогда пиксели, содержащие скрытое сообщение, будут выглядеть следующим образом: 00000001 00000010 00000010 00000011. Тогда цвет пикселей изменится: первого — на 1/255, второго и третьего — на 2/255 и четвертого — на 3/255. Такие градации, мало того что незаметны для человека, могут вообще не отобразиться при использовании низкокачественных устройств вывода. Методы LSB являются неустойчивыми ко всем видам атак и могут быть использованы только при отсутствии шума в канале передачи данных. Обнаружение LSB-кодированного стего осуществляется по аномальным характеристикам распределения значений диапазона младших битов отсчётов цифрового сигнала.

Для чого в стегосистемах використовується ключ. Навести приклад.

Встраивание сообщения в контейнер может производиться при помощи ключа, одного или нескольких. Ключ - псевдослучайная последовательность (ПСП) бит, порождаемая генератором, удовлетворяющим определенным требованиям (криптографически безопасный генератор). В качестве основы генератора может использоваться, например, линейный рекуррентный регистр. Тогда адресатам для обеспечения связи может сообщаться начальное заполнение этого регистра. Числа, порождаемые генератором ПСП, могут определять позиции модифицируемых отсчетов в случае фиксированного контейнера или интервалы между ними в случае потокового контейнера. Надо отметить, что метод случайного выбора величины интервала между встраиваемыми битами не особенно хорош. Причин этого две. Во-первых, скрытые данные должны быть распределены по всему изображению. Поэтому, равномерное распределение длин интервалов (от наименьшего до наибольшего) может быть достигнуто лишь приближенно, так как мы должны быть уверены в том, что все сообщение встроено, то есть «поместилось» в контейнер. Во-вторых, длины интервалов между отсчетами шума распределены не по равномерному, а по экспоненциальному закону. Генератор же ПСП с экспоненциально распределенными интервалами сложен в реализации.

Скрываемая информация внедряется в соответствии с ключом в те отсчеты, искажение которых не приводит к существенным искажениям контейнера. Эти биты образуют стегопуть. В зависимости от приложения, под существенным искажением можно понимать искажение, приводящее как к неприемлемости для человека-адресата заполненного контейнера, так и к возможности выявления факта наличия скрытого сообщения после стегоанализа.

В большинстве стегосистем для внедрения и выделения ЦВЗ используется ключ. Ключ может быть предназначен для узкого круга лиц или же быть общедоступным. Например, ключ должен содержаться во всех DVD-плейерах, чтобы они могли прочесть содержащиеся на дисках ЦВЗ. Иногда по аналогии с криптографией стегосистемы делят на два класса: с открытым ключом и с секретным ключом. На наш взгляд, аналогия неверна, так как понятие открытого ключа в данном случае в корне различно. Правильным выражением было бы «общедоступный ключ», причем ключ встраивания совпадает с ключом выделения. Не существует, насколько известно, стегосистемы, в которой бы при выделении ЦВЗ требовалась другая информация, чем при его вложении. Хотя и не доказана гипотеза о невозможности существования подобной системы. В системе с общедоступным ключом достаточно сложно противостоять возможным атакам со стороны злоумышленников. В самом деле, в данном случае нарушителю точно известен ключ и месторасположение ЦВЗ, а также его значение.

Види порушників. Які загрози він може реалізувати?

Исследуем подробнее возможности нарушителя Вилли по противодействию Алисе и Бобу. Как отмечалось в первой главе, нарушитель может быть пассивным, активным и злоумышленным. В зависимости от этого он может создавать различные угрозы.

Пассивный нарушитель может лишь обнаружить факт наличия стегоканала и (возможно) читать сообщения. Сможет ли он прочесть сообщение после его обнаружения зависит от стойкости системы шифрования, и этот вопрос, как правило, не рассматривается в стеганографии. Если у Вилли имеется возможность выявить факт наличия скрытого канала передачи сообщений, то стегосистема обычно считается нестойкой. Осуществление обнаружения стегоканала является наиболее трудоемкой задачей, а защита от обнаружения считается основной задачей стеганографии, по определению.

Диапазон действий активного нарушителя значительно шире. Скрытое сообщение может быть им удалено или разрушено. В этом случае Боб и, возможно, Алиса узнают о факте вмешательства. В большинстве случаев это противоречит интересам Вилли (например, по юридическим мотивам). Другое дело – удаление или разрушение цифрового водяного знака, которые могут рассматриваться как основные угрозы в этой области.

Действия злоумышленного нарушителя наиболее опасны. Он способен не только разрушать, но и создавать ложные стего. История противостояния разведки и контрразведки знает немало примеров, когда реализация этой угрозы приводило к катастрофическим последствиям. Эта угроза актуальна и по отношению к системам ЦВЗ. Обладая способностью создавать водяные знаки, нарушитель может создавать копии защищаемого контента, создавать ложные оригиналы и т.д. Во многих случаях нарушитель может создавать ложные стего без знания ключа.

Переваги і недоліки методу заміни найменш значущого біта.

Метод LSB — распространенный метод стеганографии. Он заключается в замене последних значащих бит в контейнере на биты скрываемого сообщения. При сохранении скрываемого сообщения в контейнер используя два последних бита в байтах глобальной палитры для 24-битного изображения, где цвет палитры представляет собой три байта для красного, синего, и зеленого цветов, каждая составляющая цвета изменится максимум на 3/255 градации.

Преимущества: Такое изменение, во-первых, будет незаметно или труднозаметно для человеческого глаза, а во-вторых, не будет различимо на низкокачественных устройствах вывода информации.

Недостатки: Методы LSB являются неустойчивыми ко всем видам атак и могут быть использованы только при отсутствии шума в канале передачи данных.

Обнаружение LSB-кодированного стего осуществляется по аномальным характеристикам распределения значений диапазона младших битов отсчётов цифрового сигнала.

Що відбувається в стегодетекторі ЦВЗ?

У стегодетекторі відбувається виявлення в ЦВЗ (можливо зміненому) захищеному ЦВЗ зображенні. Ця зміна може бути обумовлено впливом помилок в каналі зв'язку, операцій обробки сигналу, навмисних атак порушників. У багатьох моделях стегосистем сигнал-контейнер розглядається як адитивний шум. Тоді завдання виявлення і виділення стегоповідомлення є класичною для теорії зв'язку. Однак такий підхід не враховує двох факторів: невипадкового характеру сигналу контейнера і вимог щодо збереження його якості. Ці моменти не зустрічаються в відомої теорії виявлення і виділення сигналів на тлі адитивної шуму. Їх облік дозволить побудувати більш ефективні стегосистеми.

Види порушників. Які загрози може реалізувати активний порушник?

Порушник - це особа, яка помилково, внаслідок необізнаності, цілеспрямовано, за злим умислом або без нього, використовуючи різні можливості, методи та засоби здійснила спробу виконати операції, які призвели або можуть призвести до порушення властивостей інформації, що визначені політикою безпеки. Порушники бувають трьох типів: активний, пасивний та злочинний. Виходячи з цього вони можуть реалізовувати різні загрози. Діапазон дій активного порушника широкий. Приховане повідомлення може бути ним видалено або зруйновано. В цьому випадку Боб і, можливо, Аліса дізнаються про факт втручання. В більшості випадків це не відповідає інтересам Віллі (наприклад, по юридичних мотивах). Іншою справою – є видалення або руйнування цифрового водяного знаку, які можливо розглядати як основні погрози в цій області.

Сутність методу псевдовипадкового інтервалу.

Випадковий розподіл бітів секретного повідомлення з контейнера. Відстань між вбудованими бітами визначається для вводу значення. У найпростішому випадку інтервал між бітами - це функція координат. Ця методика особливо ефективна у разі, коли бітова довжина секретного повідомлення істотно менше кількості пікселів зображення. Початкова етикетка повинна бути числовою. Величина кроку може бути обумовлена кількістю одиниць в двійковому значенні номера елемента контейнера, який покращувався перед цим.

Якщо X -номер елемента контейнера в двійковому вигляді, то коефіцієнт К в даному випадку виступає в ролі найпростішого ключа, який може приймати будь-які цілі значення (в тому числі і негативні, але цьому випадку стартова етикетка повинна мати кочення, близьке до найбільшого значення індексу елементів контейнера).Також при виборі К слід брати до уваги загальна кількість біт, необхідних для приховування повідомлення, а також наявне кількості елементів масиву контейнера.

Назвіть види стегодетекторів за призначенням

В стегодетекторе происходит обнаружение ЦВЗ в (возможно измененном) защищенном ЦВЗ изображении. Это изменение может быть обусловлено влиянием ошибок в канале связи, операций обработки сигнала, преднамеренных атак нарушителей. Во многих моделях стегосистем сигнал-контейнер рассматривается как аддитивный шум[4]. Тогда задача обнаружения и выделения стегосообщения является классической для теории связи. Однако такой подход не учитывает двух факторов: неслучайного характера сигнала контейнера и требований по сохранению его качества. Эти моменты не встречаются в известной теории обнаружения и выделения сигналов на фоне аддитивного шума. Их учет позволит построить более эффективные стегосистемы. Различают стегодетекторы, предназначенные для обнаружения факта наличия ЦВЗ и устройства, предназначенные для выделения этого ЦВЗ (стегодекодеры). В первом случае возможны детекторы с жесткими (да/нет) или мягкими решениями. Для вынесения решения о наличии/отсутствии ЦВЗ удобно использовать такие меры, как расстояние по Хэммингу, либо взаимную корреляцию между имеющимся сигналом и оригиналом (при наличии последнего, разумеется). А что делать, если у нас нет исходного сигнала? Тогда в дело вступают более тонкие статистические методы, основанные на построении моделей исследуемого класса сигналов. В последующих главах этот вопрос будет освещен подробнее. В зависимости от того, какая информация требуется детектору для обнаружения ЦВЗ, стегосистемы ЦВЗ делятся на три класса: открытые, полузакрытые и закрытые системы. Эта классификация приведена в табл.1.1.

|

Що треба детектору |

Вихід детектора |

||||||

Вихідний сигнал |

Вихідний сигнал ЦВЗ |

Так/Ні |

ЦВЗ |

|||||

Закриті |

Тип І |

+ |

+ |

+ |

- |

|||

Тип ІІ |

+ |

- |

- |

+ |

||||

Напівзакриті |

- |

+ |

+ |

- |

||||

Відкриті |

- |

- |

- |

+ |

||||

|

|

|

|

|

||||

|

|

|

|

|

||||

|

|

|

|

|

||||

Види порушників. Які загрози може реалізувати пасивний порушник?

Исследуем подробнее возможности нарушителя Вилли по противодействию Алисе и Бобу. Как отмечалось в первой главе, нарушитель может быть пассивным, активным и злоумышленным. В зависимости от этого он может создавать различные угрозы.

Пассивный нарушитель может лишь обнаружить факт наличия стегоканала и (возможно) читать сообщения. Сможет ли он прочесть сообщение после его обнаружения зависит от стойкости системы шифрования, и этот вопрос, как правило, не рассматривается в стеганографии. Если у Вилли имеется возможность выявить факт наличия скрытого канала передачи сообщений, то стегосистема обычно считается нестойкой. Осуществление обнаружения стегоканала является наиболее трудоемкой задачей, а защита от обнаружения считается основной задачей стеганографии, по определению.

Переваги і недоліки методу псевдовипадкового інтервалу.

-

Метод псевдовипадкового інтервалу

Більша скритність вбудованої інформації

Необхідність реалізації генератора ПВЧ

Простота реалізації

Інформація руйнується при геометричних змінах зображення.

Назвіть та опишіть класи стегосистем ЦВЗ.

В зависимости от того, какая информация требуется детектору для обнаружения ЦВЗ, стегосистемы ЦВЗ делятся на три класса: открытые, полузакрытые и закрытые системы. Эта классификация приведена в табл.1.1.

Табл.1.1

|

Что требуется детектору |

Выход детектора |

|||

Исходный сигнал |

Исходный ЦВЗ |

Да/Нет |

ЦВЗ |

||

Закрытые |

Тип I |

+ |

+ |

+ |

- |

Тип II |

+ |

- |

- |

+ |

|

Полузакрытые |

- |

+ |

+ |

- |

|

Открытые |

- |

- |

- |

+ |

|

Наибольшее применение могут иметь открытые стегосистемы ЦВЗ, которые аналогичны системам скрытой передачи данных. Наибольшую устойчивость по отношению к внешним воздействиям имеют закрытые стегосистемы I типа.

В ПЛАНЕ СТОЙКОСТИ. Стегосистеми ЦВЗ можуть бути трьох типів: робасні, крихкі та полукрихкі (semifragile). Під робасніст’ю розуміється стійкість ЦВЗ до різного роду вплив на стего. Робастним ЦВЗ присвячено більшість досліджень. Крихкі ЦВЗ руйнуються при незначній модифікації заповненого контейнера. Вони застосовуються для аутентифікації сигналів. Відмінність від засобів електронного цифрового підпису полягає в тому, що крихкі ЦВЗ все ж допускають деяку модифікацію контенту. Це важливо для захисту мультимедійної інформації, так як законний користувач може, наприклад, побажати стиснути зображення. Інша відмінність полягає в тому, що крихкі ЦВЗ повинні не тільки відобразити факт модифікації контейнера, але також вид і місце розташування цієї зміни. Напівкрихкі ЦВЗ стійкі по відношенню до одних впливів і нестійкі по відношенню до інших. Власне кажучи, усі ЦВЗ можуть бути віднесені до цього типу. Однак напівкрихкі ЦВЗ спеціально проектуються так, щоб бути нестійкими по відношенню до певного роду операцій. Наприклад, вони можуть дозволяти виконувати стиснення зображення, але забороняти вирізку з нього або вставку в нього фрагмента.

Види порушників. Які загрози може реалізувати злочинний порушник?

Порушник - це особа, яка помилково, внаслідок необізнаності, цілеспрямовано, за злим умислом або без нього, використовуючи різні можливості, методи та засоби здійснила спробу виконати операції, які призвели або можуть призвести до порушення властивостей інформації, що визначені політикою безпеки. Порушники бувають трьох типів: активний, пасивний та злочинний. Виходячи з цього вони можуть реалізовувати різні загрози. Серед цих типів, найнебезпечнішим являється-злочинний порушник, дії якого здібні не тільки руйнувати стеганограму, як у випадку з активним порушником, але й створювати фальшиві стеганограми (дезінформацію). Історія протистояння розвідки і контррозвідки знає чимало прикладів, коли реалізація цієї загрози призводило до катастрофічних наслідків. Ця загроза актуальна і по відношенню до систем ЦВЗ. Маючи здатність створювати водяні знаки, порушник може створювати копії захищеного контенту, сстворювати помилкові оригінали і т.п. У багатьох випадках порушник може створювати помилкові стего без знання ключа.Для здійснення тієї чи іншої загрози, порушник застосовує різні види атак.

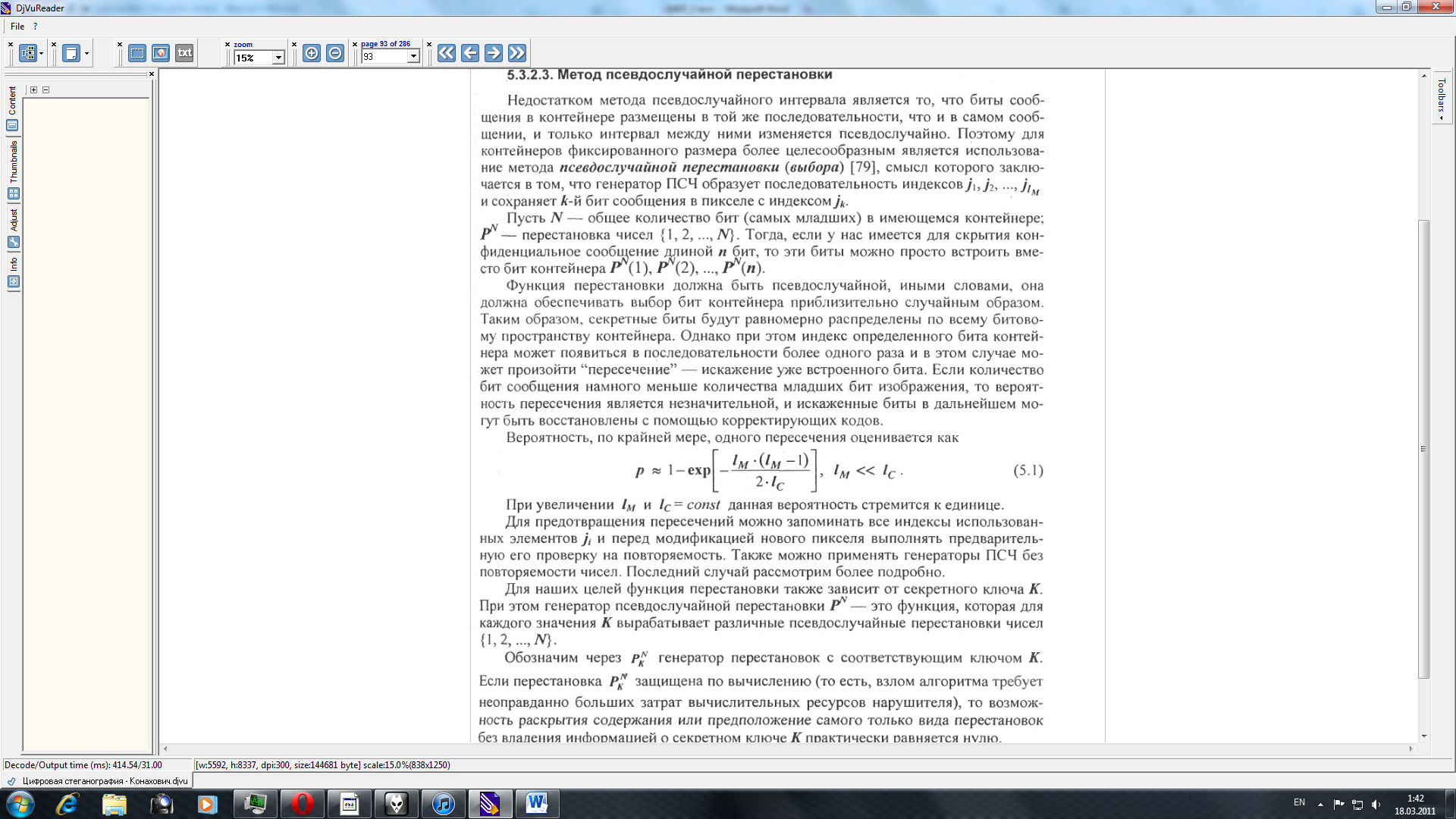

Сутність методу псевдовипадкової перестановки.

Недостатком метода псевдослучайного интервала является то, что биты сообщения в контейнере размещены в той же последовательности, что и в самом сообщении, и только интервал между ними изменяется псевдослучайно. Поэтому для контейнеров фиксированного размера более целесообразным является использование метода псевдослучайной перестановки (выбора) [79] смысл которого заключается в том, что генератор ПСЧ образует последовательность индексов j1,j2…,jim и сохраняет k-й бит сообщении в пикселе с индексом jK

Пусть N — общее количество бит (самых младших) в имеющемся контейнере; PN — перестановка чисел {1, 2…N\. Тогда, если у нас имеется для скрытия конфиденциальное сообщение длиной n бит, то эти биты можно просто встроить вместо бит контейнера PN(1) , PN(2),…РN{п).

Функция перестановки должна быть псевдослучайной, иными словами, она должна обеспечивать выбор бит контейнера приблизительно случайным образом. Таким образом, секретные биты будут равномерно распределены по всему битовому пространству контейнера Однако при этом индекс определенного бита контейнера может появиться в последовательности более одного раза и в этом случае может произойти «пересечение» — искажение уже встроенного бита. Если количество бит сообщения намного меньше количества младших бит изображения, то вероятность пересечения является незначительной, и искаженные биты в дальнейшем могут быть восстановлены с помощью корректирующих колов.

Вероятность, по крайней мере, одного пересечения оценивается как

При увеличении 1М и lс = const данная вероятность стремится к единице.

Если к - ключ, то перестановка, которая ему соответствует это

1. Генерация псевдослуч. функции (ГПСФ) fK(V)=H(KV)

Простой способ построения fK(V)=k XOR V.

2. Луби и Рекофор: допустим V - бит послед, длинной 21.: т.е. V=x*y: k=k1*k2*k4 Тогда y=y(+)fK1(x): х=х(+)fK2(y): y=y(+)fK3(x): х=х(+)fK4(y) fk(V)=yx. Если N=X*Y: где X:Y -примерно одного порядка.x=div(I,Y)+1 (5.3a), y=mod(I,Y)+1 (5.3б)

х = mod(x+fk1 (y), X) +1: (5,3 в), y = mod(y+fk2 (x), Y) +1: (5,3 г), х = mod(x+fk3 (y), X) +1: (5,3 д)

i = (x,y) или i = (x-1)Y+y (5.3e)

где div(I,Y) и mod(I,Y)— функции, которые возвращают, соответственно, целое и остаток от деления I наX. Другой вариант( формулы (5.3 (е) применим в случае, если массив изображения предварительно был развернут в вектор (по строкам). Прибавление единицы необходимо при индексации элементов массива изображения, начинается с единицы

Класифікація систем вбудування ЦВЗ.

|

Что требуется детектору |

Выход детектора |

|||

Исходный сигнал |

Исходный ЦВЗ |

Да/Нет |

ЦВЗ |

||

Закрытые |

Тип I |

+ |

+ |

+ |

- |

Тип II |

+ |

- |

- |

+ |

|

Полузакрытые |

- |

+ |

+ |

- |

|

Открытые |

- |

- |

- |

+ |

|

Наибольшее применение могут иметь открытые стегосистемы ЦВЗ, которые аналогичны системам скрытой передачи данных. Наибольшую устойчивость по отношению к внешним воздействиям имеют закрытые стегосистемы I типа.

Рассмотрим подробнее понятие контейнера. До стегокодера – это пустой контейнер, после него – заполненный контейнер, или стего. Стего должен быть визуально неотличим от пустого контейнера. Различают два основных типа контейнеров: потоковый и фиксированный.

Дайте визначення поняттю атака. В чому полягає суб’єктивна атака?

Под атакой на стегосистему понимается попытка обнаружить, извлечь, изменить скрытое стеганографическое сообщение. Такие атаки называются стегоанализом по аналогии с криптоанализом для криптографии. Наиболее простая атака — субъективная. Внимательно рассматривается изображение, прослушивается звукозапись в попытках найти признаки существования в нем скрытого сообщения. Такая атака имеет успех лишь для совсем незащищенных стегосистем. Обычно это первый этап при вскрытии стегосистемы. Выделяются следующие типы атак.[5]

Атака по известному заполненному контейнеру;

Атака по известному встроенному сообщению;

Атака на основе выбранного скрытого сообщения;

Адаптивная атака на основе выбранного скрытого сообщения;

Атака на основе выбранного заполненного контейнера;

Атака на основе известного пустого контейнера;

Атака на основе выбранного пустого контейнера;

Атака по известной математической модели контейнера.

Переваги і недоліки методу псевдовипадкової перестановки.

Що таке контейнер. Основні типии контейнерів.

Контейнер - будь-яка інформація, призначена для приховування таємних повідомлень. Порожній контейнер - контейнер без вбудованого повідомлення; заповнений контейнер або Стего - контейнер, що містить вбудовану інформацію. Вбудоване (прихований) повідомлення - повідомлення, вбудоване в контейнер. Стеганографічний канал або просто стегоканал - канал передачі Стег. Стегоключа або просто ключ - секретний ключ, необхідний для приховування інформації. Залежно від кількості рівнів захисту (наприклад, вбудовування попередньо зашифрованого повідомлення) у стегосистеми може бути один або кілька стегоключа. За аналогією з криптографією, за типом стегоключа стегосистеми можна підрозділити на два типи: · З секретним ключем; · З відкритим ключем. У стегосистеми з секретним ключем використовується один ключ, який повинен бути визначений або до початку обміну секретними повідомленнями, або переданий по захищеному каналу. У стегосистеми з відкритим ключем для вбудовування і вилучення повідомлення використовуються різні ключі, які розрізняються таким чином, що за допомогою обчислень неможливо вивести один ключ з іншого. Тому один ключ (відкритий) може передаватися вільно по незахищеному каналу зв'язку. Крім того, дана схема добре працює і при взаємній недовірі відправника і одержувача.

Заходи первинного аналізу.

Для здійснення тієї чи іншої загрози порушник застосовує атаки. Найбільш проста атака - суб'єктивна. Зловмисник уважно розглядає зображення (слухає аудіозапис), намагаючись визначити "на око", чи є в ньому приховане повідомлення. Ясно, що подібна атака може бути проведена лише проти абсолютно незахищених стегосістем. Тим не менш, вона, напевно, найбільш поширена на практиці, принаймні, на початковому етапі розкриття стегосистеми. Первинний аналіз також може включати в себе наступні заходи: 1. Первинне сортування Стего за зовнішніми ознаками. 2. Виділення Стего з відомим алгоритмом вбудовування. 3. Визначення використаних стегоалгорітмов. 4. Перевірка достатності обсягу матеріалу для стегоаналіза. 5. Перевірка можливості проведення аналізу по окремих випадків. 6. Аналітична розробка стегоматеріалов. Розробка методів розкриття стегосистеми. 7. Виділення Стего з відомими алгоритмами вбудовування, але невідомими ключами і т.д. З криптоаналізу відомі такі різновиди атак на зашифровані повідомлення: - Атака з використанням тільки шифртекста; - Атака з використанням відкритого тексту; - Атака з використанням обраного відкритого тексту; - Адаптивна атака з використанням відкритого тексту; - Атака з використанням обраного шифртекста. За аналогією з криптоаналізу в стегоаналізе можна виділити наступні типи атак.

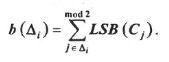

Сутність методу болокового приховування.

Метод блокового приховування - це ще один підхід до реалізації методу заміни і полягає в наступному. Зображення-оригінал розбивається на lМ блоків i, що не перетинаються, (1≤l≤ lМ) довільної конфігурації, для кожного з яких обчислюється біт парності b(i):

У кожному блоці виконується приховування одного секретного біта Mi. Якщо біт парності b(Di)≠Mi, то відбувається інвертування одного з НЗБ блоку (i), в результаті чого b(Di)=Mi. Вибір блоку може відбуватися псевдовипадковою з використанням стеганоключа.

Хоча цей метод має таку ж низьку стійкість до спотворень, як і НЗБ та псевдовипадкового інтервалу, у нього є ряд переваг. По-перше, існує можливість модифікувати значення такого пікселя в блоці, зміна якого приведе до мінімального зміни статистики контейнера. По-друге, вплив наслідків вбудовування секретних даних у контейнер можна зменшити за рахунок збільшення розміру блоку.

Потоковий контейнер.

Потоковый контейнер представляет собой непрерывно следующую последовательность бит. Сообщение вкладывается в него в реальном масштабе времени, так что в кодере неизвестно заранее, хватит ли размеров контейнера для передачи всего сообщения. В один контейнер большого размера может быть встроено и несколько сообщений. Интервалы между встраиваемыми битами определяются генератором псевдослучайной последовательности с равномерным распределением интервалов между отсчетами. Основная трудность заключается в осуществлении синхронизации, определении начала и конца последовательности. Если в данных контейнера имеются биты синхронизации, заголовки пакетов и т.д., то скрываемая информация может идти сразу после них.

Різновиди атак на шифровні повідомлення.

Найбільш проста атака - суб'єктивна. Уважно розглядається зображення, прослуховується звукозапис в спробах знайти ознаки існування в ньому прихованого повідомлення. Найбільш часто використовуються наступні види атак на містить повідомлення контейнер: Атака за відомим заповненим контейнера, Атака за відомим вбудованому повідомленням, Атака на основі обраного прихованого повідомлення, Адаптивна атака на основі обраного прихованого повідомлення, Атака на основі обраного заповненого контейнера, Атака на основі відомого порожнього контейнера, Атака на основі обраного порожнього контейнера, Атака за відомою математичної моделі контейнера

Переваги і недоліки методу болокового приховування.

Хоча цей метод має таку ж низьку стійкість до спотворень, як і Ннайменшого Значущого Біту та псевдовипадкового інтервалу, у нього є ряд переваг. По-перше, існує можливість модифікувати значення такого пікселя в блоці, зміна якого приведе до мінімального зміни статистики контейнера. По-друге, вплив наслідків вбудовування секретних даних у контейнер можна зменшити за рахунок збільшення розміру блоку.

Фіксований контейнер.

Контейнер - некоторая информация, в частности файл, в которую можно внедрить другую информацию, не предназначенную для посторонних глаз.

Различают 2 типа контейнеров: фиксированный и потоковый

Фиксированный контейнер – такой, у которого размеры и характеристики заранее известны.

Типии атак на стегоситему.

Под атакой на стегосистему понимается попытка обнаружить, извлечь, изменить скрытое стеганографическое сообщение.

Наиболее простая атака — субъективная. Внимательно рассматривается изображение, прослушивается звукозапись в попытках найти признаки существования в нем скрытого сообщения. Такая атака имеет успех лишь для совсем незащищенных стегосистем. Обычно это первый этап при вскрытии стегосистемы.

Выделяются следующие типы атак:

Атака по известному заполненному контейнеру;

Атака по известному встроенному сообщению;

Атака на основе выбранного скрытого сообщения;

Адаптивная атака на основе выбранного скрытого сообщения;

Атака на основе выбранного заполненного контейнера;

Атака на основе известного пустого контейнера;

Атака на основе выбранного пустого контейнера;

Атака по известной математической модели контейнера.

Рассмотрим некоторые из них:

Атака по известному заполненному контейнеру — у взломщика имеется одно или несколько стего. В случае нескольких стего считается, что запись скрытой информации проводилось отправителем одинаковым способом. Задача взломщика заключается в обнаружении факта наличия стегоканала, а также доступа к нему или определения ключа. Имея ключ, можно раскрыть другие стегосообщения.

Атака по известной математической модели контейнера — взломщик определяет отличие подозрительного послания от известной ему модели. К примеру, пусть биты внутри отсчета изображения коррелированны. Тогда отсутствие корреляции может служить сигналом о наличии скрытого сообщения. При этом задача внедряющего сообщение состоит в том, чтобы не нарушить статистических закономерностей в контейнере.

Атака на основе известного пустого контейнера — если злоумышленнику известен пустой контейнер, то сравнивая его с предполагаемым стего можно установить наличие стегоканала. Несмотря на кажущуюся простоту метода, существует теоретическое обоснование эффективности этого метода. Особый интерес представляет случай, когда контейнер нам известен с некоторой погрешностью (такое возможно при добавлении к нему шума)

Сутність методу заміни політри.

Для приховування даних можна також скористатися палітрою кольорів, що присутня у форматі зображення. Палітра з N кольорів визначається як список пар індексів (i, i) який визначає відповідність між індексом i і його вектором кольоровості i (так звана таблиця кольорів). Кожному пікселю зображення ставиться у відповідність певний індекс в таблиці. Оскільки порядок кольорів у палітрі не важливий для відновлення загального зображення, конфіденційна інформація може бути прихована шляхом перестановки кольорів у палітрі.

Існує N! різних способів перестановки N-кольорової палітри, чого повністю достатньо для приховування невеликого повідомлення. Проте методи приховування, в oснові яких лежить порядок формування палітри, також є нестійкими: будь-яка атака, пов'язана зі зміною палітри, знищує вбудоване повідомлення.

Найчастіше

сусідні кольори в палітрі не обов'язково

схожі, тому деякі стеганометоди перед

прихованням даних впорядковують палітру

таким чином, що суміжні кольори стають

подібними. Наприклад, значення кольору

може бути впорядковано по відстані d в

RGB-просторі, де d

= ,

,

Оскільки зорова система людини більш чутлива до змін яскравості кольору, то доцільно сортувати зміст палітри саме за значеннями яскравості сигналу. Після сортування палітри можна змінювати НЗБ індексів кольору без надмірного спотворення зображення.

Деякі стеганометоди передбачають зменшення загальної кількості значень кольорів (до N/2) шляхом «розмиття» зображення. При цьому елементи палітри дублюються таким чином, щоб значення розмитого зображення відповідало двом елементам палітри, які вибираються у відповідності до біту прихованого повідомлення.

Дайте характеристику основним типам ЦВЗ.

ЦВЗ могут применяться, в основном, для защиты от копирования и несанкционированного использования.

Один из наиболее эффективных технических средств защиты мультимедийной информации и заключается во встраивании в защищаемый объект невидимых меток – ЦВЗ

В отличие от обычных водяных знаков ЦВЗ могут быть не только видимыми, но и (как правило) невидимыми. Невидимые ЦВЗ анализируются специальным декодером, который выносит решение об их корректности. ЦВЗ могут содержать некоторый аутентичный код, информацию о собственнике, либо какую-нибудь управляющую информацию. Наиболее подходящими объектами защиты при помощи ЦВЗ являются неподвижные изображения, файлы аудио и видеоданных.

ЦВЗ могут быть трех типов: робастные, хрупкие и полухрупкие (semifragile). Под робастностью понимается устойчивость ЦВЗ к различного рода воздействиям на стего. Робастным ЦВЗ посвящено большинство исследований.

Хрупкие ЦВЗ разрушаются при незначительной модификации заполненного контейнера. Они применяются для аутентификации сигналов. Отличие от средств электронной цифровой подписи заключается в том, что хрупкие ЦВЗ все же допускают некоторую модификацию контента. Это важно для защиты мультимедийной информации, так как законный пользователь может, например, пожелать сжать изображение. Другое отличие заключается в том, что хрупкие ЦВЗ должны не только отразить факт модификации контейнера, но также вид и местоположение этого изменения.

Полухрупкие ЦВЗ устойчивы по отношению к одним воздействиям и неустойчивы по отношению к другим. Вообще говоря, все ЦВЗ могут быть отнесены к этому типу. Однако полухрупкие ЦВЗ специально проектируются так, чтобы быть неустойчивыми по отношению к определенного рода операциям. Например, они могут позволять выполнять сжатие изображения, но запрещать вырезку из него или вставку в него фрагмента.

Робастные ЦВЗ могут применяться в различных приложениях, соответственно, и требования к ним могут предъявляться различные. Можно выделить следующие категории требований к робастным ЦВЗ:

- ЦВЗ обнаруживается всеми желающими. В этом случае он служит для уведомления о собственнике защищаемого контента и для предотвращения непреднамеренного нарушения прав собственника.

- ЦВЗ обнаруживается, по крайней мере, одной стороной. В этом случае его использование связано с поиском нелегально распространяемых копий, например, в сети Интернет.

- ЦВЗ крайне трудно модифицировать или извлечь из контента. В этом случае ЦВЗ служит для аутентификации.

Основні типи атак на стегосистему. Опишіть атаку на основі відомого заповненого контейнера.

По аналогии с криптоанализом в стегоанализе можно выделить следующие типы атак.

- Атака на основе известного заполненного контейнера. В этом случае у нарушителя есть одно или несколько стего. В последнем случае предполагается, что встраивание скрытой информации осуществлялось Алисой одним и тем же способом. Задача Вилли может состоять в обнаружении факта наличия стегоканала (основная), а также в его извлечении или определения ключа. Зная ключ, нарушитель получит возможность анализа других стегосообщений.

- Атака на основе известного встроенного сообщения

- Атака на основе выбранного скрытого сообщения.

- Адаптивная атака на основе выбранного скрытого сообщения.

- Атака на основе выбранного заполненного контейнера.

- Атака на основе известного пустого контейнера.

- Атака на основе выбранного пустого контейнера.

- Атака на основе известной математической модели контейнера или его части

Переваги і недоліки методу заміни політри.

Переваги :

Має велику ємність для прихованої інформації.

Недоліки :

Будь-яка атака, пов'язана зі зміною палітри, знищує вбудоване повідомлення

Має низьку стійкість до спотворень.

Прихована інформація легко знаходиться, при перегляді гістограми графічного файлу.

Робастні ЦВЗ.

Робастные (устойчивые) ЦВЗ могут применяться в различных приложениях, соответственно, и требования к ним могут предъявляться различные. Можно выделить следующие категории требований к робастным ЦВЗ:

- ЦВЗ обнаруживается всеми желающими. В этом случае он служит для уведомления о собственнике защищаемого контента и для предотвращения непреднамеренного нарушения прав собственника.

- ЦВЗ обнаруживается, по крайней мере, одной стороной. В этом случае его использование связано с поиском нелегально распространяемых копий, например, в сети Интернет.

- ЦВЗ крайне трудно модифицировать или извлечь из контента. В этом случае ЦВЗ служит для аутентификации.

Основні типи атак на стегосистему. Опишіть атаку на основі відомого вбудованого повідомлення.

- Атака на основі відомого заповненого контейнера. У цьому випадку у порушника є одне або кілька Стег. В останньому випадку передбачається, що вбудовування прихованої інформації здійснювалося відправником одним і тим же способом. Завдання зловмисника може складатися у виявленні факту наявності стегоканала (основна), а також у його добуванні або визначення ключа. Знаючи ключ, порушник отримає можливість аналізу інших стегосообщеній. - Атака на основі відомого вбудованого повідомлення.

- Атака на основі обраного прихованого повідомлення.

- Адаптивна атака на основі обраного прихованого повідомлення.

- Атака на основі обраного заповненого контейнера.

- Атака на основі відомого порожнього контейнера.

- Атака на основі обраного порожнього контейнера.

- Атака на основі відомої математичної моделі контейнера або його частини.

Сутність методу відносної заміни величин коефіцієнтів ДКП (метод Коха і Жао).

Алгоритм

Коха-Жао для скрытия данных использует

частотную область контейнера и заключается

в относительной замене величин

коэффициентов дискретного косинусного

преобразования (ДКП). Изображение

разбивается на блоки размерностью 8×8

пикселей и к каждому блоку применяется

ДКП. Каждый блок пригоден для записи

одного бита информации. При организации

секретного канала выбираются два

коэффициента ДКП из полосы средних

частот, которые задаются координатами

и

и

.

Для передачи бита «0» эти коэффициента

изменяются так, чтобы разница между

ними стала не ниже некоторой фиксированной

величины

.

Для передачи бита «0» эти коэффициента

изменяются так, чтобы разница между

ними стала не ниже некоторой фиксированной

величины

.

Для передачи бита «1» эта разница должна

стать не выше, чем

.

Для передачи бита «1» эта разница должна

стать не выше, чем

.

После этого производится обратное ДКП.

От выбора параметров

.

После этого производится обратное ДКП.

От выбора параметров

и

зависит величина вносимых изменений

при встраивании информации в контейнер

и стойкость стеганосистемы.

и

зависит величина вносимых изменений

при встраивании информации в контейнер

и стойкость стеганосистемы.

Цель

данной работы – исследование стойкости

стеганографической системы к

JPEG-компрессии с различными коэффициентами

сжатия

и разработка рекомендаций по выбору

параметров алгоритма Коха-Жао при

организации секретного канала передачи

информации.

и разработка рекомендаций по выбору

параметров алгоритма Коха-Жао при

организации секретного канала передачи

информации.

Крихкі ЦВЗ.

Хрупкие ЦВЗ, наряду с ЭЦП, применяются для проверки целостности электронных документов.

Алгоритмы встраивания хрупких ЦВЗ отличаются от прочих особой чувствительностью к любым искажениям и эффективны при решении задачи контроля целостности и защиты от фальсификации.

Основні типи атак на стегосистему. Опишіть атаку на основі вибраного прихованого повідомлення.

В стегоанализе можно выделить следующие типы атак:

- Атака на основе известного заполненного контейнера.

- Атака на основе известного встроенного сообщения

- Атака на основе выбранного скрытого сообщения. В этом случае злоумышленние имеет возможность предлагать отправителю для передачи свои сообщения и анализировать получающиеся стего.

- Адаптивная атака на основе выбранного скрытого сообщения.

- Атака на основе выбранного заполненного контейнера.

- Атака на основе известного пустого контейнера.

- Атака на основе выбранного пустого контейнера.

- Атака на основе известной математической модели контейнера или его части.

Переваги і недоліки методу відносної заміни величин коефіцієнтів ДКП (метод Коха і Жао).

метод відносної заміни величин коефіцієнтів дискретно косинусного

перетворення (ДКП) (метод Коха і Жао) – один із найпоширеніших на сьогодні методів

приховування секретної інформації в частотній області зображення. Даний метод базується

на відносній заміні величин коефіцієнтів ДКП. На початковому етапі зображення

розбивається на блоки розміром 8× 8 пікселів і, в результаті певних перетворень, ДКП

застосовується до кожного блоку, потім отримуємо матрицю 8× 8 коефіцієнтів ДКП. Кожен

блок при цьому призначений для приховування 1 біта даних;

Напівкрихкі ЦВЗ.

розрізняють декілька варіантів використання ЦВЗ.

Для кожного з них ЦВЗ має мати різні характеристики. Розглянемо основні з них:

1. Видимість (Perceptibility).

a) Видимі ЦВЗ

b) Невидимі

2. Стійкість (Robustness).

a) Крихкі ЦВЗ (fragile

b) Напівкрихкі ЦВЗ (semi-fragile): цей тип ЦВЗ є стійким до незначних

змін, (наприклад, до шумів), але руйнуються при більш серйозних спотвореннях

контейнера.

c) Стійкі ЦВЗ (robust

3. Пропускна здатність (Capacity): характеризує довжину повідомлення, яке

може бути прихованим у контейнері.

Основні типи атак на стегосистему. Опишіть адаптивну атаку на основі вибраного прихованого повідомлення.

Атаки на стегосистеми Для здійснення тієї чи іншої загрози порушник застосовує атаки. Найбільш проста атака - суб'єктивна. Зловмисник уважно розглядає зображення (слухає аудіозапис), намагаючись визначити "на око", чи є в ньому приховане повідомлення. Ясно, що подібна атака може бути проведена лише проти абсолютно незахищених стегосістем. Тим не менш, вона, напевно, найбільш поширена на практиці, принаймні, на початковому етапі розкриття стегосистеми. З криптоаналізу відомі такі різновиди атак на зашифровані повідомлення: - Атака з використанням тільки шифртекста; - Атака з використанням відкритого тексту; - Атака з використанням обраного відкритого тексту; - Адаптивна атака з використанням відкритого тексту; - Атака з використанням обраного шифртекста.

Атака на основі обраного прихованого повідомлення. У цьому разі злочинного має можливість пропонувати відправнику для передачі свої повідомлення і аналізувати отримувані Стег. - Адаптивна атака на основі обраного прихованого повідомлення. Ця атака є окремим випадком попередньої. У даному випадку зловмисник має можливість вибирати повідомлення для нав'язування відправнику адаптивно, в залежності від результатів аналізу попередніх Стег.

Сутність методу Бенгама-Мемона-Ео-Юнга.

Бенгам (D. Benham), Мемон (N. Memon), Ео (B.-L. Yco) і Юнг (Minerva Yeung) запропонували оптимізовану версію методу Коха-Жао. Причому оптимізація була проведена ними за двома напрямками: по-перше, було запропоновано для вбудовування використовувати не всі блоки, а тільки найбільш підходящі для цього, по-друге, в частотній області блоку для вбудовування вибираються не два, а три коефіцієнти ДКП, що, як буде показано надалі, істотно зменшує візуальні спотворення контейнера. Розглянемо зазначені вдосконалення більш докладно.

Придатними для вбудовування інформації вважаються такі блоки зображення, які одночасно задовольняють наступним двом вимогам:

• блоки не повинні мати різких переходів яскравості;

• блоки не повинні бути занадто монотонними.

Блоки, які не відповідають першій вимозі, характеризуються наявністю занадто великих значень низькочастотних коефіцієнтів ДКП, співзначних по своїй величині з DC-коефіцієнтом. Для блоків, які не задовольняють другій вимозі, характерною є рівність нулю більшості високочастотних коефіцієнтів. Зазначені особливості є критерієм відбракування неприпридатних блоків.

Зазначені вимоги відбракування враховуються використанням двох порогових коефіцієнтів: PL (для першої вимоги) і РН (для другої вимоги), перевищення (PL) або недосягнення (РН) яких буде вказувати на те, що розгдлядуваний блок непридатний для модифікації в частотній області.

Вбудовування в блок біта повідомлення здійснюється наступним чином. Вибирають (для більшої стійкості стеганосистеми - псевдовипадково) три коефіцієнти ДКП блоку з середньочастотної області з координатами (u1, v1), (u2, v2) та (u3, v3). Якщо необхідно провести вбудовування "0", ці коефіцієнти змінюються таким чином (якщо, звичайно, це необхідно), щоб третій коефіцієнт став меншим будь-якого з перших двох; якщо необхідно приховати "1" він стає більшим у порівнянні з першим і другим коефіцієнтами:

Розкажіть про постановку задачі «Проблема ув’язнених.

До недавнего времени для описания модели стеганографической системы использовалась предложенная 1983 году Симмонсом так называемая «проблема заключенных». Она состоит в том, что два индивидуума (Алиса и Боб) хотят обмениваться секретными сообщениями без вмешательства охранника (Вилли), контролирующего коммуникационный канал. При этом имеется ряд допущений, которые делают эту проблему более или менее решаемой. Первое допущение облегчает решение проблемы и состоит в том, что участники информационного обмена могут разделять секретное сообщение (например, используя кодовую клавишу) перед заключением. Другое допущение, наоборот, затрудняет решение проблемы, так как охранник имеет право не только читать сообщения, но и модифицировать (изменять) их.

Основні типи атак на стегосистему. Опишіть атаку на основі вибраного заповненого контейнера.

Под атакой на стегосистему понимается попытка обнаружить, извлечь, изменить скрытое стеганографическое сообщение. Такие атаки называются стегоанализом по аналогии с криптоанализом для криптографии. Наиболее простая атака — субъективная. Внимательно рассматривается изображение, прослушивается звукозапись в попытках найти признаки существования в нем скрытого сообщения. Такая атака имеет успех лишь для совсем незащищенных стегосистем. Обычно это первый этап при вскрытии стегосистемы.

Выделяются следующие типы атак.

Атака по известному заполненному контейнеру;

Атака по известному встроенному сообщению;

Атака на основе выбранного скрытого сообщения;

Адаптивная атака на основе выбранного скрытого сообщения;

Атака на основе выбранного заполненного контейнера;

Атака на основе известного пустого контейнера;

Атака на основе выбранного пустого контейнера;

Атака по известной математической модели контейнера.

Атака на основе выбранного заполненного контейнера. Этот тип атаки больше характерен для систем ЦВЗ. Стегоаналитик имеет детектор стего в виде «черного ящика» и несколько стего. Анализируя детектируемые скрытые сообщения, нарушитель пытается вскрыть ключ.

Переваги і недоліки методу Бенгама-Мемона-Ео-Юнга.

Переваги:

Значно менше спотвор-рення контейнера в порів-нянні з попереднім методом

Зменшення погрішностей, які вносяться повідом-ленням

Отримувач завжди може визначити блоки, в яких не проводилось встроювання

Недоліки

Пропускна спроможність менша ніж у попереднього методу

Необхідна попередня домовленість про псевдовипадковий вибір трьох коефіцієнтів ДКП і значень порога

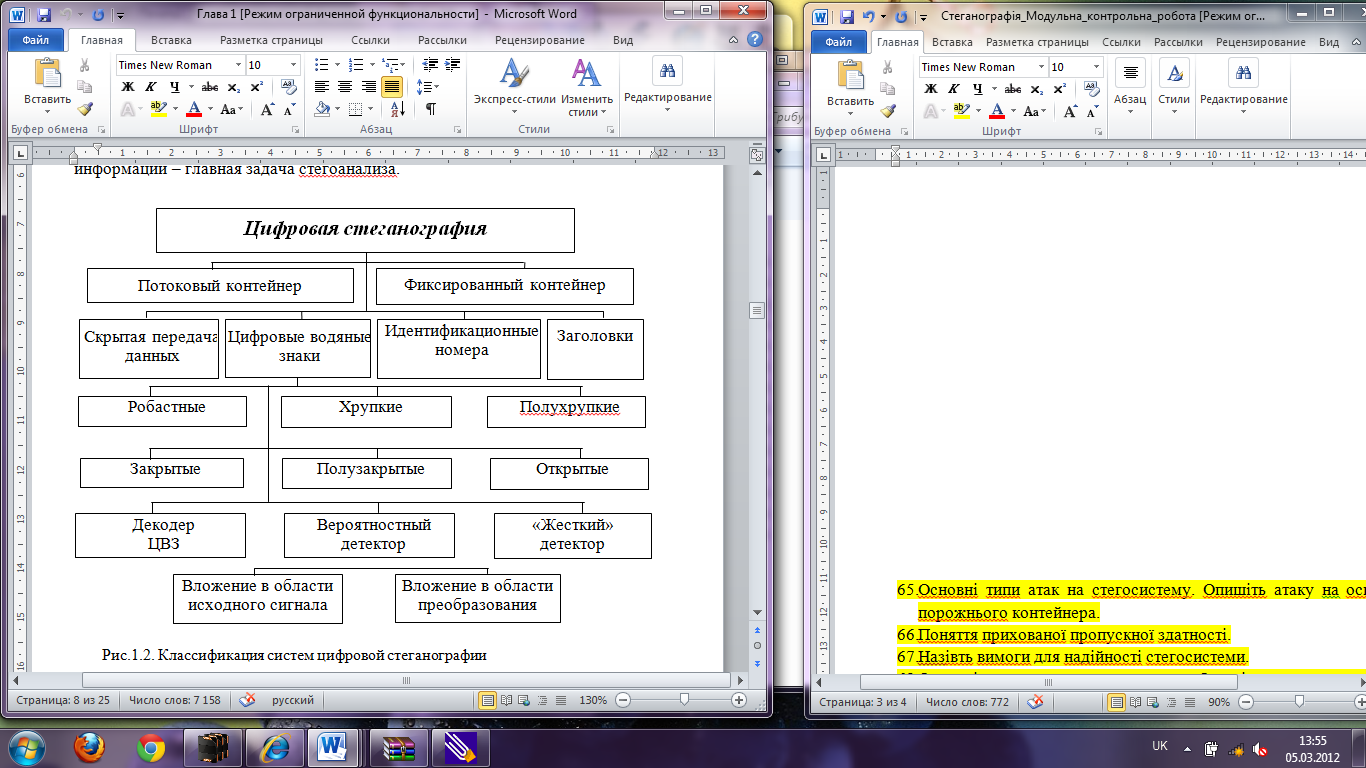

Класифікація систем цифрової стеганографії.

Основні типи атак на стегосистему. Опишіть атаку на основі відомого порожнього контейнера.

Атака на основе известного заполненного контейнера

Атака на основе известного встроенного сообщения

Атака на основе выбранного скрытого сообщения

Адаптивная атака на основе выбранного скрытого сообщения

Атака на основе известного пустого контейнера

Если он известен Вилли, то путем сравнения его с предполагаемым стего он всегда может установить факт наличия стегоканала. Несмотря на тривиальность этого случая, в ряде работ приводится его информационно-теоретическое обоснование. Гораздо интереснее сценарий, когда контейнер известен приблизительно, с некоторой погрешностью (как это может иметь место при добавлении к нему шума). В главе 4 показано, что в этом случае имеется возможность построения стойкой стегосистемы.

Атака на основе выбранного пустого контейнера

Атака на основе известной математической модели контейнера или его части.

Поняття прихованої пропускної здатності.

Для стеганографических систем важно определить, насколько большой может быть пропускная способность каналов передачи скрываемых сообщений и как она зависит от других характеристик стегосистем и условий их использования. Неформально определим, что под пропускной способностью каналов передачи скрываемых сообщений или просто скрытой пропускной способностью (ПС) будем понимать максимальное количество информации, которое может быть вложено в один элемент контейнера. При этом скрываемые сообщения должны быть безошибочно переданы получателю и защищены от атак нарушителя, таких как попытки обнаружения факта наличия канала скрытой связи, чтения скрываемых сообщений, преднамеренного ввода ложных сообщений или разрушения встроенной в контейнер информации. Канал скрытой связи образуется внутри канала открытой связи, для которого в работах К.Шеннона по теории информации определена пропускная способность [1]. Пропускная способность канала открытой связи определяется как количество информации, которое потенциально можно передать без ошибок за одно использование канала. При этом не предъявляется никаких требований к защищенности от атак организованного нарушителя. Поэтому логично предположить, что скрытая пропускная способность должна быть меньше пропускной способности канала открытой связи, в котором за одно использование канала передается один элемент контейнера, в который вложена скрываемая информация.

Назівть вимоги для надійності стегосистеми.

Для того, чтобы стегосистема была надежной, необходимо выполнение при ее проектировании ряда требований.

- Безопасность системы должна полностью определяться секретностью ключа. Это означает, что нарушитель может полностью знать все алгоритмы работы стегосистемы и статистические характеристики множеств сообщений и контейнеров, и это не даст ему никакой дополнительной информации о наличии или отсутствии сообщения в данном контейнере.

- Знание нарушителем факта наличия сообщения в каком-либо контейнере не должно помочь ему при обнаружении сообщений в других контейнерах.