- •1.Конфиденциальность информации и средства ее обеспечения.

- •2.Целостность информации и средства ее обеспечения.

- •3. Доступность информации и средства ее обеспечения

- •4.Служебная информация и личные данные. Особенности их защиты.

- •5. Государственные структуры, отвечающие за защиту данных.

- •6. Законодательство рф в области информационной безопасности

- •7. Информационная безопасность коммерческой структуры

- •11. Классификация угроз информационной безопасности

- •15. Уязвимость программных приложений и борьба с ней

- •16. . Компьютерные вирусы. Пути распространения и методы борьбы с ними

- •17. Троянские программы. Пути распространения и методы борьбы с ними.

- •Методы удаления

- •18. Сетевые черви. Пути распространения и методы борьбы с ними.

- •19. Базовая политика безопасности

- •20. Специализированные политики безопасности.

- •23. Роль руководителей подразделений в политике безопасности.

- •24. Роль администраторов сетей в политике безопасности.

- •25. Роль администраторов сервисов в политике безопасности:

- •26. Роль пользователя информационной системы в политике безопасности.

- •27. Классификация криптографических алгоритмов.

- •28. Простые методы шифрования.

- •29.Атаки на криптографические алгоритмы

- •30. Симметричные криптоалгоритмы

- •32. Асимметричные криптоалгоритмы

- •33. Аутентификация, авторизация и администрирование действий пользователей

- •34. Технологии межсетевых экранов

- •35. Списки доступа.

- •36. Основные схемы применения межсетевых экранов.

- •37. Системы обнаружения вторжений (ids).

- •38. Системы предотвращения вторжений (ips).

- •40. Использование vpn.

32. Асимметричные криптоалгоритмы

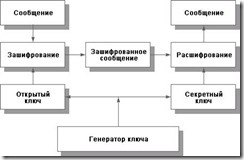

Асимметричные криптоалгоритмы, называемые также алгоритмами с открытым или публичным ключом. В них, как и в предыдущем случае, используется шифрование с ключом. В асимметричных алгоритмах используется не один, а два различных ключа. Первый ключ - закрытый. Он является секретным, его должен знать только владелец. Второй ключ - открытый. Обычно он доступен для любых людей, с которыми владелец обменивается информацией. Причем получение его злоумышленниками не уменьшает степень защиты информации. Принцип действия асимметричных алгоритмов следующий. Любой человек может зашифровать данные с помощью открытого ключа другого пользователя. Расшифровать же их может только получатель с использованием закрытого ключа. Возможна и обратная процедура. Зашифрованная с помощью своего закрытого ключа информация может быть расшифрована только с использование открытого ключа этого же человека. Используется она для реализации цифровой подписи.

Для целей конфиденциальности схема обмена информацией такова:

получатель вычисляет свою пару ключей - открытый и закрытый ключи, закрытый ключ хранит в тайне, открытый же делает доступным (сообщает отправителю, группе пользователей сети, публикует);

отправитель, используя открытый ключ получателя, зашифровывает сообщение, которое пересылается получателю;

получатель получает сообщение и расшифровывает его, используя свой закрытый ключ.

Рис. 3. Схема работы асимметричного криптоалгоритма для целей конфиденциальности.

Сравнение cимметричных и аcимметричных алгоритмов шифрования

В асимметричных системах необходимо применять длинные ключи (512 битов и больше). Длинный ключ резко увеличивает время шифрования. Кроме того, генерация ключей весьма длительна. Зато распределять ключи можно по незащищенным каналам.

В симметричных алгоритмах используют более короткие ключи, т. е. шифрование происходит быстрее. Но в таких системах имеется сложность распределения ключей,

поэтому при проектировании защищенной системы часто применяют и cимметричные, и аcимметричные алгоритмы. Так как система с открытыми ключами позволяет распределять ключи и в симметричных системах, можно объединить в системе передачи защищенной информации асимметричный и симметричный алгоритмы шифрования. С помощью первого рассылать ключи, вторым - шифровать передаваемую информацию.

33. Аутентификация, авторизация и администрирование действий пользователей

С каждым зарегистрированным в компьютерной системе субъектом (пользователем или процессом, действующим от имени пользователя) связана некоторая информация, однозначно идентифицирующая его. Это может быть число или строка символов, именующие данный субъект. Эту информацию называют идентификатором субъекта. Если пользователь имеет идентификатор, зарегистрированный в сети, он считается легальным (законным) пользователем; остальные пользователи относятся к нелегальным пользователям. Прежде чем получить доступ к ресурсам компьютерной системы, пользователь должен пройти процесс первичного взаимодействия с компьютерной системой, который включает идентификацию и аутентификацию.

Идентификация (Identification) — процедура распознавания пользователя по его идентификатору (имени). Эта функция выполняется, когда пользователь делает попытку войти в сеть. Пользователь сообщает системе по ее запросу свой идентификатор, и система проверяет в своей базе данных его наличие.

Аутентификация (Authentication) — процедура проверки подлинности заявленного пользователя, процесса или устройства. Эта проверка позволяет достоверно убедиться, что пользователь (процесс или устройство) является именно тем, кем себя объявляет. При проведении аутентификации проверяющая сторона убеждается в подлинности проверяемой стороны, при этом проверяемая сторона тоже активно участвует в процессе обмена информацией. Обычно пользователь подтверждает свою идентификацию, вводя в систему уникальную, не известную другим пользователям информацию о себе (например, пароль или сертификат).

Идентификация и аутентификация являются взаимосвязанными процессами распознавания и проверки подлинности субъектов (пользователей). Именно от них зависит последующее решение системы: можно ли разрешить доступ к ресурсам системы конкретному пользователю или процессу. После идентификации и аутентификации субъекта выполняется его авторизация.

Авторизация (Authorization) — процедура предоставления субъекту определенных полномочий и ресурсов в данной системе. Иными словами, авторизация устанавливает сферу его действия и доступные ему ресурсы. Если система не может надежно отличить авторизованное лицо от неавторизованного, то конфиденциальность и целостность информации в этой системе могут быть нарушены. Организации необходимо четко определить свои требования к безопасности, чтобы принимать решения о соответствующих границах авторизации.

С процедурами аутентификации и авторизации тесно связана процедура администрирования действий пользователя.

Администрирование (Accounting) — регистрация действий пользователя в сети, включая его попытки доступа к ресурсам. Хотя эта учетная информация может быть использована для выписывания счета, с позиций безопасности она особенно важна для обнаружения, анализа инцидентов безопасности в сети и соответствующего реагирования на них. Записи в системном журнале, аудиторские проверки и ПО accounting — все это может быть использовано для обеспечения подотчетности пользователей, если что-либо случится при входе в сеть с их идентификатором.