- •Содержание

- •3.1 Цель работы 15

- •1Введение

- •2.3 Теоретические сведения

- •2.3.1Шифр перестановки “скитала”

- •2.3.2Шифрующие таблицы

- •Над всей испанией безоблачное небо

- •Неабл еайне андии зчевс еонбс пйбоо

- •Цунами,

- •Белае ненан йазеч иидоб несвб оойпс

- •Грузите апельсины

- •2.3.3Магические квадраты

- •Грузите апельсины

- •Ыурс иела птеь зниг

- •2.4Подготовка к работе

- •2.5Выполнение работы

- •3.2.2Система шифрования Цезаря

- •3.2.3Аффинная система подстановок Цезаря

- •3.2.4Система Цезаря с ключевым словом

- •3.2.5Шифрующие таблицы Трисемуса

- •Местовстречи изменитьнельзя

- •3.2.6Биграммный шифр Плейфейра

- •3.2.7Система омофонов

- •3.2.8Шифры сложной замены

- •3.2.9Шифр Гронсфельда

- •3.2.10 Система шифрования Вижинера

- •3.2.11 Шифр "двойной квадрат" Уитстона

- •3.3Выполнение работы

- •4.2Анализ информационной системы

- •4.2.1Угрозы нарушения безопасности

- •4.2.2Методы и средства защиты информации

- •4.2.3Анализ защищенности

- •4.3Применение компьютерной системы для анализа требований безопасности

- •4.4Выполнение работы

- •Анализ защищенности

- •5.1.1Алгоритм шифрования des

- •5.1.2Режимы работы блочных шифров

- •5.1.2.1Режим «Электронная кодовая книга»

- •5.1.2.2Режим «Сцепление блоков шифра»

- •5.1.2.3Режим «Обратная связь по шифру»

- •5.1.2.4Режим «Обратная связь по выходу»

- •5.2Применение компьютерной системы для изучения симметричных алгоритмов шифрования

- •5.3Выполнение работы

- •Анализ защищенности

- •6.1.1Алгоритм шифрования rsa

- •6.2Применение компьютерной системы для изучения алгоритмов шифрования с открытым ключом

- •6.3Выполнение работы

- •Анализ защищенности

- •7.2Применение компьютерной системы для изучения протоколов идентификации и аутентификации

- •7.3Выполнение работы

- •Анализ защищенности

- •8.2Применение компьютерной системы для изучения протоколов электронной цифровой подписи

- •8.3Выполнение работы

- •Анализ защищенности

- •9.1.1Дискреционная модель безопасности Харрисона-Руззо-Ульмана

- •9.1.2Мандатная модель Белла-ЛаПадулы

- •9.1.3Ролевая политика безопасности

- •9.2Применение компьютерной системы для изучения формальных политик безопасности

- •9.3Выполнение работы

- •9.4Содержание отчета

- •Анализ защищенности

- •10Рекомендованная литература

4.3Применение компьютерной системы для анализа требований безопасности

В качестве примера рассмотрим упрощенную информационную систему предприятия. В результате ознакомления с информационной системой выделены ресурсы:

база данных предприятия, содержащая данные о клиентах, заказах, хозяйственных операциях и др.;

файловый сервер предприятия, предназначенный для хранения и обмена конфиденциальной информацией.

Анализ пользователей системы показал разделение всего персонала на 2 вида:

менеджеры;

управляющий персонал (руководитель, главный бухгалтер).

Доступ к файловому серверу необходим только управляющему персоналу, причем следует учесть возможность обращения руководителя к ресурсам база данных и файловый сервер через общедоступные глобальные сети. Доступ менеджеров к базе данных осуществляется только внутри локальной сети предприятия.

При доступе субъектов менеджер и руководитель к ресурсам системы благодаря существованию разнообразных уязвимостей в программном и аппаратном обеспечении существует возможность реализации угроз нарушения доступа.

В таблице 3.3.1 представлены данные для проведения анализа защищенности системы.

Таблица 3.3.1 — Пример исходных данных для проведения анализа защищенности

Отношение доступа |

Тип угрозы |

Вероятность возникновения угрозы |

Величина ущерба |

менеджер – база данных |

прерывание |

0,01 |

100 |

руководитель – база данных |

прерывание, перехват

|

0,09 |

1000 |

руководитель – файловый сервер |

прерывание, перехват, фальсификация |

0,20 |

10000 |

В соответствии с выявленными угрозами определим требуемые методы и средства защиты (см. таблицу 3.3.2).

Таблица 3.3.2 — Пример применения методов и средств защиты

Отношение доступа |

Тип угрозы |

Методы и средства защиты |

Сопротивля-емость механизма защиты |

менеджер – база данных |

прерывание |

— |

0,00 |

руководитель – база данных |

прерывание, перехват

|

шифрование |

0,95 |

руководитель –файловый сервер |

перехват, фальсификация |

шифрование, электронная цифровая подпись |

0,97 |

При доступе менеджера к базе данных вероятность возникновения угрозы и величина ущерба небольшие, поэтому применение средств для защиты информации может быть неэффективным с точки зрения затрат на разработку и простоты работы с системой.

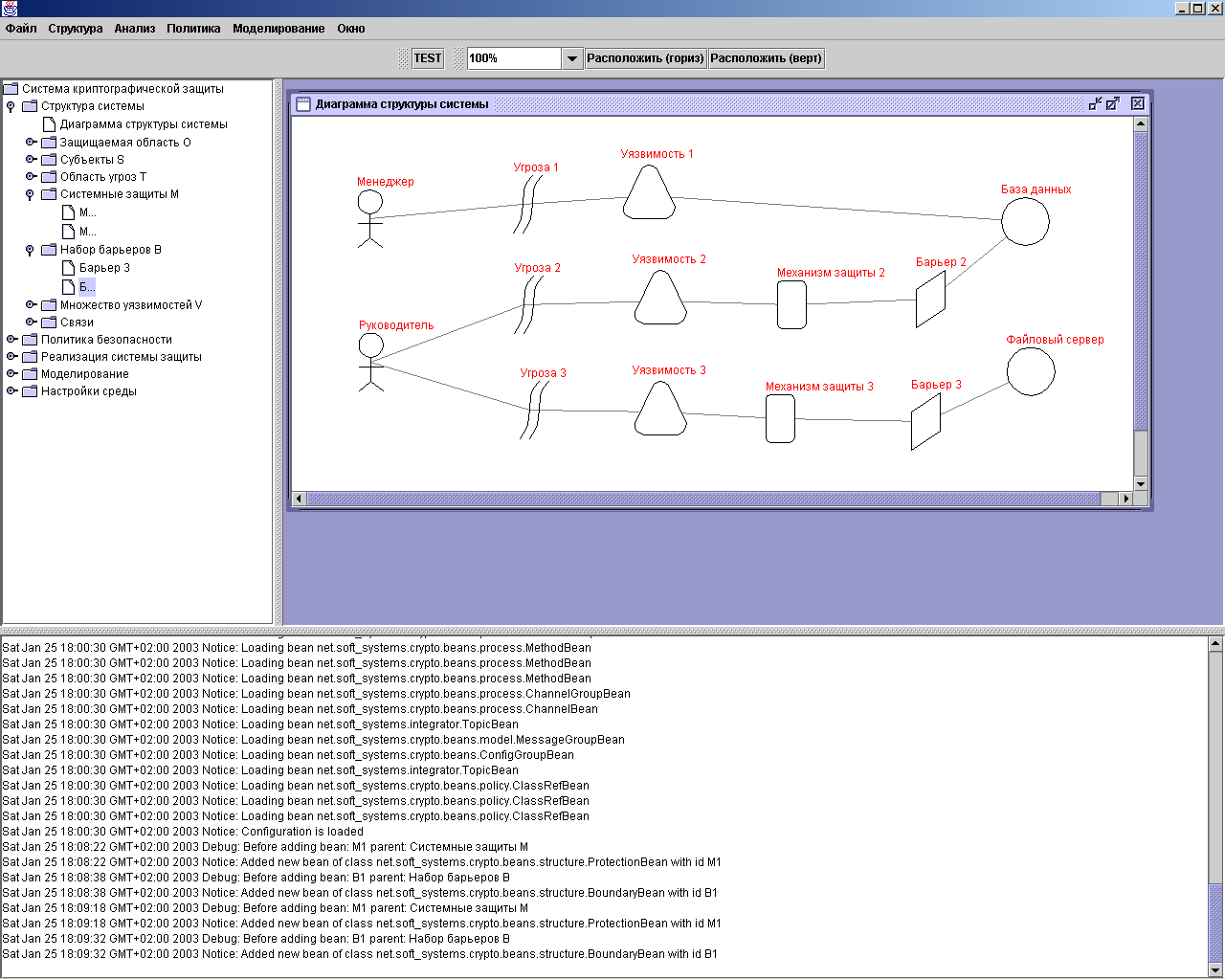

Статическая модель системы представлена на рисунок 3.3.1.

Рисунок 3.3.1 — Статическая модель информационной системы предприятия с учетом угроз и механизмов защиты

Остаточные риски барьеров представлены в таблице 3.3.3.

Таблица 3.3.3 — Остаточные риски барьеров

Отношение доступа |

Барьер |

Риск |

Менеджер – База данных |

— |

1 |

Руководитель – База данных |

Барьер 2 |

4,5 |

Руководитель – Файловый сервер |

Барьер 3 |

60 |

Остаточный

риск всей системы вычисляется как сумма

всех остаточных рисков

![]() .

Суммарная защищенность равна

.

Суммарная защищенность равна

![]() .

.

Наибольшее значение риска предполагается при доступе субъекта Руководитель к ресурсу Файловый сервер, данное значение значительно влияет на суммарный риск.