- •Содержание

- •Тема 1. Введение. Основные понятия информатики 5

- •Тема 2. Информатизация общества и бизнеса. 9

- •Тема 3. Информационные технологии и системы 14

- •Тема 4 . Программные и технические средства информатики 22

- •Тема 5. Организация информации 26

- •Тема 6. Техника личной работы 40

- •Тема 7. Техника коллективной работы. 51

- •Тема 1. Введение. Основные понятия информатики

- •Определите понятие науки «информатика»

- •1.2. Из каких составляющих ее наук состоит наука «информатика»

- •1.3. Определите основную задачу безбумажной информатики

- •1.4. Определите понятие «сведения», «данные», «информация», «знания»

- •1.5. Определите свойства, которыми должна обладать любая информации, и свойства экономической информации

- •1.6. Дайте определение экономической информации и приведите примеры экономической и неэкономической информации

- •1.7.Определите основные единицы, в которых измеряется экономическая информация

- •Определите необходимость классификации понятий и предметов и укажите наиболее распространенные системы классификации

- •Определите понятие кодирования информации и укажите наиболее распространенные системы кодирования информации

- •1.10. Как можно классифицировать экономическую информацию, циркулирующую на предприятии

- •Тема 2. Информатизация общества и бизнеса.

- •Определите понятие информационного ресурса

- •В чем особенности информационного ресурса

- •Дайте определение рынка информационных продуктов

- •Определите основные сегменты рынка информационных продуктов Сегменты ранка информационных продуктов:

- •2.6. Реализация информационных продуктов и направления развития информационного рынка

- •Нормативно – правовое обеспечение деятельности рынка информационных продуктов

- •Определите понятие интеллектуальной собственности и ее экономическую значимость

- •Использование интеллектуальной собственности и защита ее обществом, его управленческими структурами в условиях рынка

- •Исследования в области формирования информационного общества

- •Информатизация - в рф - комплекс мер, направленных на обеспечение оперативного доступа к информационным ресурсам.

- •Дайте определение информационного общества и понятия информационной культуры

- •Информационное общество - концепция постиндустриального общества; новая историческая фаза развития цивилизации, в которой главными продуктами производства являются информация и знания.

- •Расскажите о программе «Электронная Россия»

- •Тема 3. Информационные технологии и системы

- •Дайте определение технологии, информационной технологии и автоматизированной информационной технологии

- •Определите основные компоненты автоматизированной информационной технологии

- •Определите понятие системы, системных свойств и системы управления

- •3.4. Определите понятие информационной системы и информационной системы управления

- •3.5. Определите место автоматизированной системы в системе управления экономическим объектом

- •3.6. Определите понятие информационной пирамиды предприятия, определите информационные системы, работающие на разных уровнях управления предприятием

- •3.7.Определите состав и структуру автоматизированной информационной системы

- •3.8. Определите основные подсистемы, входящие в обеспечивающую часть автоматизированной информационной системы

- •3.9. Определите основные подсистемы, входящие в функциональную часть автоматизированной информационной системы

- •3.10.Определите принципы деления функциональной части системы на подсистемы.

- •3.11. Определите основные направления развития автоматизации управленческой деятельности

- •3.12. Процесс принятия решений, как основной вид деятельности управленца, и возможности автоматизации этого процесса.

- •3.13.Охарактеризуйте информационную систему как среду реализации функций управления.

- •3.14. Охарактеризуйте информационную систему для предприятия, ориентирующегося на бизнес - процессы.

- •3.15.Охарактеризуйте информационную систему для предприятия, ориентирующегося на бизнес – проекты.

- •3.16.Охарактеризуйте информационную систему как среду поддержки интеллектуальной составляющей деятельности человека.

- •Тема 4 . Программные и технические средства информатики

- •4.1. Определите основные информационные процессы и особенности их автоматизации с помощью эвм

- •Определите внемашинные и внутримашинные информационные процессы.

- •4.3. Определите возможности автоматизации процесса ввода информации.

- •4.4.Определите различия в автоматизации ввода информации в производственных и административных системах управления (отсутствует)

- •4.5.Определите основные аппаратные средства, используемые для реализации информационных процессов на эвм.

- •4.6. Определить основные классы программных средств, используемых для реализации информационных процессов на эвм.

- •4.7. Определите понятие майн – фрейма и кластера компьютеров.

- •4.8.Определите понятие сервера и рабочей станции, что такое одноранговые компьютерные сети?

- •4.9. Определите понятие локальной, корпоративной и глобальной компьютерной сети.

- •4.10. Расскажите какие топологии компьютерных сетей вы знаете.

- •4.11. Определите понятие открытой компьютерной сети и уровни взаимодействия в открытых компьютерных сетях.

- •4.12. Определите понятие коммутационной эвм в компьютерной сети , понятие моста и шлюза.

- •4.13.Определите необходимое программное обеспечение, понятие протокола функционирования компьютерной сети и их назначение.

- •Тема 5. Организация информации

- •5.2. Определите достоинства и недостатки организации информации в виде отдельных файлов

- •5.3. Определите достоинства и недостатки использования для организации информации субд

- •5.4.Представьте последовательность преобразования информации в виде цепочки моделей для организации хранения информации в Базе данных

- •Обозначьте разницу в определении понятия База данных и понятия Банк данных

- •5.6. Дайте определение понятия Словарь данных и определите его назначение

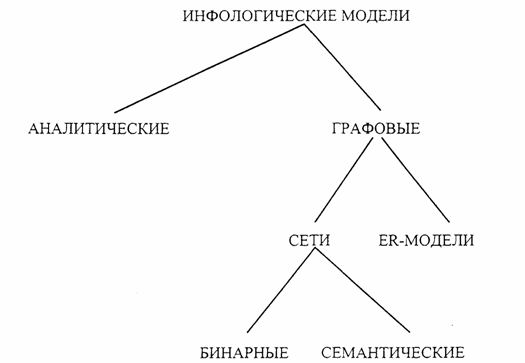

- •5.7. Определите виды взаимодействия объектов и виды инфологических моделей Баз данных, которые основываются на этих видах взаимодействия

- •5.8. Определите самую популярную в настоящее время инфологическую модель Базы данных, дайте ее отличие от других моделей, назовите достоинства и недостатки этой модели

- •Определите самую популярную в настоящее время инфологическую модель Базы данных, дайте ее отличие от других моделей, назовите достоинства и недостатки этой модели

- •Определите понятие нормализации инфологической модели, в каких моделях используется, приведите примеры нормализации

- •15 Палата

- •Определите отличие Базы данных и Информационного хранилища, определите назначение Информационных хранилищ

- •Приведите последовательность этапов создания Информационных хранилищ, дайте понятие систем интерактивной обработки транзакций

- •Определите понятие «погружение данных», определите понятие систем оперативной аналитической обработки

- •Определите понятие «Витрины данных», дайте понятие интеллектуальной «добычи данных»

- •Определите понятие технологии «мультимедиа», какая другая технология явилась основой данной технологии

- •Дайте определение Геоинформационной системы (гис), определите круг задач, в которых используются эти системы

- •Укажите отличия представления данных в гис и в обычных информационных системах

- •Из каких компонентов состоит гис, определите основные принципы построения территориальных информационных систем

- •Определите основные направления развития понятия «искусственный интеллект», назовите самые распространенные информационные системы искусственного интеллекта

- •Определите понятие Экспертной системы, определите понятие Базы Знаний

- •Приведите основные блоки, из которых состоит Экспертная система, определите назначение «подсистемы объяснений»

- •Определите понятие «угроза безопасности информации», определите основные виды угроз безопасности

- •Назовите основные непреднамеренные искусственные угрозы

- •Защиту каких компонентов информационной системы необходимо создать для обеспечения безопасности информации

- •Определите понятие системы защиты информации и определите этапы построения этой системы

- •Определите главную задачу стандартов информационной безопасности, назовите наиболее значимые стандарты безопасности

- •Объекты и взаимосвязи между ними.

- •Тема 6. Техника личной работы

- •6.1. Назовите основные компоненты ms office, почему именно эти приложения являются основными

- •6.3. Назовите презентационное программное обеспечение, которое входит в состав ms office, определите ситуации, в которых необходимо использование этого обеспечения

- •6.4. Назовите наиболее распространенные пакеты обработки графической и видео информации, расскажите подробно (возможности, приемы работы, этапы работы…) об одном из них

- •6.5. Определите понятие web – узла, web – сайта, основные выполняемые задачи, понятия Hyper Text Transfer Protocol (http) и Hyper Text Markup Language (html)

- •6.6. Определите основные возможности пакета FrontPage, определите понятие сайта, страницы и фрейма

- •6.7. Назовите основные компоненты и формы пакета FrontPage, определите понятие «режим wysiwyg»

- •6.8. Назовите наиболее распространенные компьютерные органайзеры, перечислите выполняемые ими функции

- •6.9. Назовите наиболее распространенные пакеты «управления проектами», перечислите основные выполняемые ими функции Программные продукты по управлению проектами

- •Программный продукт Primavera

- •Программный продукт «Project Expert»

- •Тема 7. Техника коллективной работы.

- •Назовите возможности компьютерных программ, обслуживающих обычные библиотеки, укажите состав комплекса технических средств, необходимых для полной автоматизации обычной библиотеки

- •Определите понятие «Электронная библиотека», назовите наиболее распространенные, определите их возможности

- •Определите понятие Internet Explorer и понятие web – браузер

- •Назовите наиболее распространенные программы обслуживания электронной почты и перечислите их возможности

- •Перечислите наиболее распространенные поисковые системы и расскажите о способах повышения эффективности поиска

- •Онлайновые энциклопедии и справочники- Яндекс. Энциклопедии, Энциклопедия Кирилла и Мефодия Методы повышения эффективности поиска

- •Определите понятие программ-агентов и задачи, решаемые с их помощью

- •Определите возможности взаимодействия Информационных хранилищ и программ-агентов, приведите примеры

Определите главную задачу стандартов информационной безопасности, назовите наиболее значимые стандарты безопасности

Общеизвестно, что стандартизация является основой всевозможных методик определения качества продукции и услуг. Одним из главных результатов подобной деятельности в сфере систематизации требований и характеристик защищенных информационных комплексов стала Система международных и национальных стандартов безопасности информации, которая насчитывает более сотни различных документов.

Среди различных стандартов по безопасности информационных технологий, существующих в нашей стране, следует выделить ряд документов, регламентирующих защиту взаимосвязи открытых систем (Таблица 1, строки 1-3). К ним можно добавить нормативные документы по средствам, системам и критериям оценки защищенности средств вычислительной техники и автоматизированных систем (cм. Таблицу 1, строки 4-8). Последняя группа документов, также как и многие ранее созданные зарубежные стандарты, ориентирована преимущественно на защиту государственной тайны.

Таблица 1. Нормативные документы, регламентирующие оценку защищенности ИТ

№ п/п |

Номер документа |

Описание |

1 |

ГОСТ Р ИСО 7498-2-99 |

Информационная технология. Взаимосвязь открытых систем. Базовая эталонная модель. Часть 2. Архитектура защиты информации |

2 |

ГОСТ Р ИСО/МЭК 9594-8-98 |

Информационная технология. Взаимосвязь открытых систем. Справочник. Часть 8. Основы аутентификации |

3 |

ГОСТ Р ИСО/МЭК 9594-9-95 |

Информационная технология. Взаимосвязь открытых систем. Справочник. Часть 9. Дублирование |

4 |

- |

Руководящий документ Гостехкоммиссии "РД. СВТ. Межсетевые экраны. Защита от НСД к информации. Показатели защищенности от НСД к информации" (Гостехкомиссия России, 1997) |

5 |

ГОСТ Р 50739-95 |

"Средства вычислительной техники. Защита от несанкционированного доступа к информации. Общие технические требования" |

6 |

ГОСТ 28147-89 |

Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования |

7 |

ГОСТ Р 34.10-94 |

Информационная технология. Криптографическая защита информации. Процедуры выработки и проверки электронной подписи на базе асимметричного криптографического алгоритма |

8 |

ГОСТ Р 34.11-94 |

Информационная технология. Криптографическая защита информации. Функция хэширования |

Изучая методы защиты информации, формы атак и методы взлома программ, сформировалось отдельное направление в Информатике, называемое «Информационная безопасность». Это направление, в первую очередь изучает угрозы и методы их предотвращения, а также определяет множество регламентирующих моментов, согласно которым современные информационные системы должны быть защищены.

Максимальное развитие получили такие методы угроз, как: вирусы и несанкционированный доступ к ресурсам личных компьютеров пользователей. Для того, чтобы избежать больших потерь при реализации этих угроз, для пользователей разрабатываются специальные программы и вырабатываются различные рекомендации по защите информационных ресурсов. Все это и есть информационная безопасность.

В первую очередь необходимо защитить компьютер пользователя от вирусных атак и внедрения «червей» в программные ресурсы компьютера. Это обеспечивается с помощью специальных антивирусных программ. В России наибольшее распространение получили такие программы, как: антивирус DrWeb компании Диалог-Наука, антивирус Касперского, антивирус Norton Antivirus компании Symantec. Существует, конечно, значительно большее количество антивирусных программ, но эти являются лидерами на российском рынке и используются на большинстве рабочих мест.

Состоит такая антивирусная программа из следующих компонент:

монитор – это модуль, обеспечивающий проверку файлов «на лету», т.е. в момент обращения к файлу и записи его на диск компьютер. Такие мониторы, как правило, не видны пользователю, а информацию можно получить в области «system tray», где отображен значок соответствующей антивирусной программы;

сканер – это модуль, обеспечивающий проверку файлов по запросу пользователя с выводом информации о найденных вирусах;

«доктор» - это модуль, обеспечивающий лечение зараженных файлов и удаление вирусов с компьютера пользователя. Этот режим может быть настроен на автоматическое выполнение при обнаружении вируса, либо использован по требованию пользователя.

Существуют дополнительные программные решения в части обнаружения и лечения вирусов. В частности программы, осуществляющие поиск и лечение вирусов вида: червь и троян. Эти две разновидностей вирусов опасны тем, что заражая компьютер, не наносят серьезного ущерба информации и программам пользователя, но позволяют вывести из работоспособного состояния операционную систему (черви) или передать злоумышленнику право на использование ресурсов компьютера пользователя (трояны). Для поиска и лечения этих типов вирусов используют, как правило, специализированные программы. Например, антивирусная программа AntiTroyan, защищающая компьютер от троянских вирусов, не позволяющая передавать злоумышленнику секретную информацию.

Стоит отметить, что использование не лицензированных программ, в том числе, антивирусных, может привести к заражению этими программами компьютера пользователя. Это вторая рекомендация по защите компьютера в части информационной безопасности.

Третий момент, на который стоит обратить внимание, это защита компьютера от несанкционированного доступа. В данном случае выделяется два направления: защита от физического доступа и защита от программного доступа.

Защита от физического доступа заключается в обеспечении невозможности включить компьютер постороннему человеку. Это обеспечивается несколькими способами:

техническая защита – в этом случае используются специальные кожухи на системный блок компьютера, имеющий кнопку включения, ключ от которых находится только у людей, реально обладающие правами на доступ к компьютеру;

парольная защита – в этом случае используется специальная программа операционной системы, которая позволяет войти только тому пользователю, который знает пароль на вход в компьютер. Этот режим работает в трех вариантах: при загрузке операционной системы; при защищенном режиме, когда пользователь, не выключая компьютер, дает указание операционной системе запросить пароль при следующем входе; при долгом бездействии системы, когда запускается специальная программа «хранитель экрана»;

программно-техническая защита – в этом случае используются электронные ключи, подключаемые в порты компьютера и не позволяющие злоумышленнику получить доступ к компьютеру;

программная защита – в этом случае используются специальные программы (firewall, брандмауэр, межсетевой экран), которые закрываю сетевой доступ внешних пользователей к компьютеру.

Использование этих средств информационной защиты на пользовательских компьютерах позволяет существенно снизить опасность заражения вирусом, порчи информации и программных продуктов. Конечно, абсолютно защитить свой компьютер невозможно. Необходимость использования Интернет-ресурсов, работы в локальной сети, использование дискет, CD/DVD дисков и т.д., приводит к тому, что любое вредоносное воздействие может быть совершено и угроза реализована. Поэтому, знание и умение использовать элементарные средства защиты является одним из самых важных факторов в работе с компьютером.

Рисунок 12 - Классификация инфологических моделей данных

Инфологическая модель базы данных

Заказчик

ФИО

ПАСП.ДАННЫЕ

КОНТАКТНАЯ

ИНФОРМАЦИЯ

Квартира

Карта брони

ДОМ

СРОК

ДЕЙСТВИЯ

НОМЕР

КВАРТИРЫ

ДАТА

ОФОРМЛЕНИЯ

НОМЕР

ЭТАЖА

ЗАКАЗЧИК

НОМЕР

ПОДЪЕЗДА

КВАРТИРА

БАЗОВАЯ

ЦЕНА

ЯВЛЯЕТСЯ

\ НЕ ЯВЛЯЕТСЯ ЗАКАЗОМ

ЦЕНА

ДЛЯ ПРОДАЖИ

ШАБЛОН

КВАРТИРЫ