- •Лекция08: организация компьютерной безопасности и защиты информации

- •8.1. Причины возникновения необходимости в защите информации

- •8.2. Обеспечение безопасность передачи данных в сети организации

- •Антивирусные решения

- •Сетевые экраны

- •Системы обнаружения и предотвращения вторжений

- •Шифрование информации

- •Антивирусная программа AntiViral Toolkit Pro (avp) (http://www.Avp.Ru).

- •8.4. Архиваторы

- •Архиватор winrar.

- •Вопросы для самоконтроля

ТЕМА 6

Лекция08: организация компьютерной безопасности и защиты информации

Цель темы - ознакомиться с основными угрозами, существующими для информационных систем и методами их защиты.

Ключевые понятия - сетевой экран, антивирус, шифрование информации, системы обнаружения и предотвращения вторжений, сканеры уязвимостей.

8.1. Причины возникновения необходимости в защите информации.

8.2. Обеспечение безопасность передачи данных в сети организации

8.3. Архиваторы.

8.4. Особенности защиты информации в открытых системах.

8.1. Причины возникновения необходимости в защите информации

В последнее время сообщения об атаках на информацию, о хакерах и компьютерные взломы наполнили все средства массовой информации. Что же такое "атака на информацию"? Дать определение этому действию в самом деле очень сложно, поскольку информация, особенно в электронном виде, представлена сотнями различных видов. Информацией можно считать и отдельный файл, и базу данных и одну запись в ней, и полностью программный комплекс. И все эти объекты могут подвергнуться и подвергаются атакам со стороны некоторой социальной группы лиц.

При сохранении, поддержании и предоставлении доступа к любому информационному объекту его владелец или уполномоченное им лицо, накладывает явно или самоочевидно набор правил по работе с ней. Умышленное их нарушение классифицируется как атака на информацию.

С массовым внедрением компьютеров во все сферы деятельности человека объем информации, сохраняемой в электронном виде вырос в тысячи раз. И теперь скопировать за пол минуты и отнести дискету с файлом, содержащим план выпуска продукции, гораздо проще, чем копировать или переписывать кипу бумаг. А с появлением компьютерных сетей даже отсутствие физического доступа к компьютеру перестало быть гарантией безопасности информации.

Каковы возможные последствия атак на информацию? В первую очередь, конечно, нас будут интересовать экономические потери:

Раскрытие коммерческой информации может привести к серьезным прямым убыткам на рынке.

Известие о краже большого объема информации обычно серьезно влияет на репутацию фирмы, приводя косвенно к потерям в объемах торговых операций.

Фирмы-конкуренты могут воспользоваться кражей информации, если и осталась незамеченной, для того чтобы полностью разорить фирму, навязывая ей фиктивные либо заведомо убыточные сделки.

Подмена информации как на этапе передачи, так и на этапе хранения в фирме может привести к огромным убыткам.

Многократные успешные атаки на фирму, оказывающую какой-либо вид информационных услуг, снижают доверие к фирме у клиентов, что сказывается на объеме доходов.

Естественно, компьютерные атаки могут принести и огромный моральный ущерб. Понятие конфиденциального общения давно уже стало "притчей во языцех". Само собой разумеется, что никакому пользователю компьютерной сети не хочется, чтобы его письма кроме адресата получали еще 5-10 человек, или, например, весь текст, набираемый на клавиатуре ЭВМ, копировался в буфер, а потом при подключении к Интернету отправлялся на определенный сервер. А именно так и происходит в тысячах и десятках тысяч случаев.

Несколько интересных цифр об атаках на информацию. Они были получены исследовательским центром DataPro Research в 1998 году. Основные причины повреждений электронной информации распределились следующим образом: непреднамеренная ошибка человека - 52% случаев, умышленные действия человека - 10% случаев, отказ техники - 10% случаев, повреждения в результате пожара - 15% случаев, повреждения водой - 10% случаев. Как видим, каждый десятый случай повреждения электронных данных связан с компьютерными атаками.

Кто был исполнителем этих действий: в 81% случаев - текущий кадровый состав учреждений, только в 13% случаев - совершенно посторонние люди, и в 6% случаев - бывшие работники этих же учреждений. Доля атак, произведенных сотрудниками фирм и предприятий, просто ошеломляет и заставляет вспомнить не только о техническом, но и о психологических методах профилактики подобных действий.

И, наконец, с чего же именно начинают злоумышленники, добравшись до информации: в 44% случаев взлома были произведены непосредственные кражи денег с электронных счетов, в 16% случаев выводилось из строя программное обеспечение, столь же частое - в 16% случаев - осуществлялась кража информации с различными последствиями, в 12% случаев информация была сфальсифицирована, в 10% случаев злоумышленники с помощью компьютера воспользовались или заказали услуг, к которым в принципе не должны были иметь доступа.

Категории информационной безопасности:

конфиденциальность - гарантия того, что конкретная информация доступна только тому кругу лиц, для кого она предназначена, нарушение этой категории называется хищением или раскрытием информации

целостность - гарантия того, что информация сейчас существует в ее исходном виде, то есть при ее сохранении передачи не было сделано несанкционированных изменений; нарушение этой категории называется фальсификацией сообщения

аутентичность - гарантия того, что источником информации является именно то лицо, заявленное как ее автор; нарушение этой категории также называется фальсификацией, но уже автора сообщения

аппелированность - довольно сложная категория, но часто применяемая в электронной коммерции - гарантия того, что при необходимости можно будет доказать, что автором сообщения является именно заявленный человек, и не может быть никто другой; отличие этой категории от предыдущей в том, что при подмене автора, кто-то другой пытается заявить, что он автор сообщения, а при нарушении аппелированности - сам автор пытается "откреститься" от своих слов, подписанных им однажды.

В отношении информационных систем применяются иные категории:

надежность - гарантия того, что система ведет себя в нормальном и внештатном режимах так, как запланировано

точность - гарантия точного и полного выполнения всех команд

контроль доступа - гарантия того, что различные группы лиц имеют различный доступ к информационным объектам, и эти ограничения доступа постоянно выполняются

контролируемость - гарантия того, что в любой момент может быть сделана полноценная проверка любого компонента программного комплекса

контроль идентификации - гарантия того, что клиент, подключенный в данный момент к системе, является именно тем, за кого себя выдает

устойчивость к преднамеренным сбоям - гарантия того, что при умышленном внесении ошибок в пределах заранее оговоренных норм система будет вести себя так, как оговорено заранее.

Как передать нужную информацию нужному адресату в тайне от других? Каждый из читателей в разное время и с разными целями наверняка пытался решить для себя эту практическую задачу (для удобства последующих ссылок назовем ее задача ТП ", т.е. задача Тайной Передачи). Выбрав подходящее решение, он, скорее всего, повторил изобретение одного из способов скрытой передачи информации, которым уже не одна тысяча лет. Размышляя над задачей ТП, нетрудно прийти к выводу, что есть три возможности.

1. Создать абсолютно надежный, недоступный для других канал связи между абонентами.

2. Использовать общедоступный канал связи, но скрыть сам факт передачи информации.

3. Использовать общедоступный канал связи, но передавать им нужную информацию в таком преобразованном виде, чтобы восстановить ее мог только адресат.

Прокомментируем эти три возможности.

1. При современном уровне развития науки и техники сделать такой канал связи между выделенными абонентами для неоднократной передачи больших объемов информации практически нереально.

2. Разработкой средств и методов сокрытия факта передачи сообщения занимается стеганография.

Первые следы стеганографических методов теряются в глубокой древности. Например, известен такой способ сокрытия письменного уведомления: голову раба брили, на коже головы писали сообщения и после отрастания волос раба отправляли к адресату.

Из детективных достижений хорошо известны различные способы тайнописи между строк обычного текста: от молока до сложных химических реактивов с последующей обработкой.

Также с детективов известный метод «микроточек»: сообщение записывается с помощью современной техники на очень маленький носитель (микроточку), пересылаемый с обычным письмом, например, под маркой или где-нибудь в другом, заранее оговоренном месте.

В настоящее время в связи с широким распространением компьютеров известно много тонких методов "сокрытие" защищаемой информации, внутри больших объемов информации, хранящейся в компьютере. Наглядный пример сокрытия текстового файла в графическом можно найти в Интернете, он же приведен в журнале «Компьютерра», # 48 (225) от 1 декабря 1997, на стр. 62. (Следует отметить, что авторы статьи в журнале ошибочно относят стеганографии к криптографии. Конечно, с помощью стеганографии можно прятать и предварительно зашифрованные тексты, но, вообще говоря, стеганография и криптография - принципиально разные направления в теории и практике защиты информации)

3. Разработкой методов преобразования (шифрования) информации с целью ее защиты от незаконных пользователей занимается криптография. Такие методы и способы преобразования информации называются шифрами.

Шифрование (зашифровывание) - процесс применения шифра к защищаемой информации, т.е. преобразование информации, защищаемой (открытого текста) в шифрованное сообщение (шифртекст, криптограмму) при помощи определенных правил, содержащихся в шифре.

Дешифрование - процесс, обратный шифрованию, т.е. превращение шифрованного сообщения в информацию, защищаемую с помощью определенных правил, содержащихся в шифре.

Криптография - прикладная наука, она использует новейшие достижения фундаментальных наук и, в первую очередь, математики. С другой стороны, все конкретные задачи криптографии существенно зависят от уровня развития техники и технологии, от применяемых средств связи и каналов передачи информации.

Что же является предметом криптографии? Для ответа на этот вопрос вернемся к задаче ТП, чтобы уточнить ситуацию и используемые понятия.

Прежде всего отметим, что эта задача возникает только для информации, которую необходимо защищать. Обычно в таких случаях говорят, что информация содержит тайну или является такой защищаемого частной, конфиденциальной или секретной. Для наиболее типичных, часто встречающихся ситуаций такого типа даже введены специальные понятия:

- государственная тайна;

- военная тайна;

- коммерческая тайна;

-юридическая тайна;

- врачебная тайна и т.д.

Далее мы будем говорить об информации, защищаемой имея в виду следующие признаки такой информации:

- наличие какого-то определенного круга законных пользователей, имеющих право владеть этой информацией;

- существуют незаконные пользователи, стремящиеся завладеть этой информацией для того, чтобы обратить ее себе на благо, а законным пользователям во вред.

Для простоты мы сначала ограничимся рассмотрением только одной угрозы - угрозы разглашения информации. Существуют и другие угрозы для защищаемой информации, со стороны незаконных пользователей: подмена, имитация и т.д. О них мы поговорим ниже.

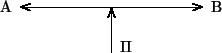

Теперь мы можем изобразить ситуацию, в которой возникает задача ТП, следует схеме (см. рис. 8.1).

Рис. 8.1. Ситуация, в которой возникает задача тайной передачи

Здесь A и B - удаленные законные пользователи защищаемой информации. Они хотят обмениваться информацией через общедоступный канал связи. П - незаконный пользователь (противник), что может перехватывать передаваемые каналом связи сообщение и пытаться извлечь из них информацию, которая его интересует. Эту формальную схему можно считать моделью типичной ситуации, при которой применяют криптографические методы защиты информации.

Заметим, что исторически в криптографии закрепилась некоторая военная терминология (противник, атака на шифр и др.). Они наиболее точно отражают смысл соответствующих криптографических понятий. Вместе с тем широко известная военная терминология, основанная на понятии кода (военно-морские коды, коды Генерального штаба, кодовые книги, кодообозначения т.д.), уже не применяется в теоретической криптографии. Дело в том, что за последние десятилетия сформировалась теория кодирования - большое научное направление, разрабатывает и изучает методы защиты информации от случайных искажений в каналах связи. И если ранее сроки кодирования и шифрования употреблялись как синонимы, то теперь это недопустимо. Так, например, очень распространено выражение «кодирование - разновидность шифрования» становится просто неправильным.

Криптография занимается методами преобразования информации, которые не позволяют противнику получить ее из сообщений, которые перехватываются. При этом каналом связи передается не сама информация, а результат ее преобразования с помощью шифра, и для противника возникает сложная задача вскрытия шифра.

Вскрытие (взлом) шифра - процесс получения из защищенной информации шифрованного сообщения без знания примененного шифра.

Однако помимо перехвата и вскрытия шифра противник может пытаться получить защищенную информацию многими другими способами. Наиболее известным из таких способов является агентурный, когда противник каким-либо путем склоняет к сотрудничеству одного из законных пользователей и с помощью этого агента получает доступ к защищаемой информации. В такой ситуации криптография бессильна.

Противник может пытаться не получить, а уничтожить или модифицировать информацию, защищаемую в процессе ее передачи. Это - совсем другой тип угроз для информации, отличный от перехвата и вскрытия шифра. Для защиты от таких угроз разрабатываются свои специфические методы.

Итак, на пути от одного законного пользователя к другому информация должна защищаться различными способами, противостоящими различным угрозам. Возникает ситуация цепи из разнотипных звеньев, которая защищает информацию. Естественно, противник будет стремиться найти самое слабое звено, чтобы с наименьшими затратами добраться до информации. Получается так, что и законные пользователи должны учитывать это обстоятельство в своей стратегии защиты: бессмысленно делать какое-то звено очень прочным, если заведомо есть слабые звенья ("принцип равнопрочности защиты»).

Не следует забывать еще об одной важной проблеме: проблема соотношения цены информации, затрат на ее защиту и затрат на ее получение. При современном уровне развития техники сами средства связи, а также разработка средств перехвата информации по ним и средств защиты информации требуют очень больших затрат. Прежде чем защищать информацию, задайте себе два вопроса:

1) является ли она для противника более ценной, чем стоимость атаки?

2) является ли она для вас более ценным, чем стоимость защиты?

Именно понимание этих вещей является решающим при выборе подходящих средств защиты: физических, стеганографических, криптографических т.д.

Некоторые понятия криптографии удобно иллюстрировать историческими примерами, поэтому сделаем небольшое историческое отступление.

Долгое время занятия криптографией было занятием чудаков-одиночек. Среди них были одаренные ученые, дипломаты, священнослужители. Известны случаи, когда криптография считалась даже черной магией. Этот период развития криптографии как искусства длился с незапамятных времен до начала ХХ века, когда появились первые шифровальные машины. Понимание математического характера решаемых криптографией задач пришло только в середине ХХ века - после работ выдающегося американского ученого К. Шеннона.

История криптографии связана с большим количеством дипломатических и военных тайн и поэтому покрыта туманом легенд. Полная книга по истории криптографии содержит более тысячи страниц. Свой след в истории криптографии оставили многие из хорошо известных исторических личностей. Приведем пару наиболее ярких примеров. Первые сведения об использовании шифров в военном деле связаны с именем спартанского полководца Лисандра (шифр "Сцитала"). Цезарь использовал при переписке шифр, который вошел в историю как "шифр Цезаря". В древней Греции был изобретен вид шифра, в дальнейшем стал называться "квадрат Полиття '". Одну из первых книг из криптографии написал аббат И. Трител (1462-1516), живший в Германии. В 1566 году известный математик Д. Кардано опубликовал работу с описанием изобретенной им системы шифрования ("решетка Кардано"). Франция ХVI века оставила в истории криптографии шифры короля Генриха IV и Ришелье. В упомянутой книге Т.А. Соболевой подробно описано много российских шифров, в том числе и «цифровая азбука» 1700 года, автором которой был Петр Великий.

Некоторые сведения о свойствах шифров и их применение можно найти и в художественной литературе, особенно в приключенческой, детективной и военной. Хорошее и подробное объяснение особенностей одного из простейших шифров - шифра замены и методов его раскрытия содержится в двух известных рассказах: «Золотой жук» Э. По и «Танцующие человечки» А. Конан Дойля.