- •Методы и средства защиты информации

- •Оглавление

- •Введение.

- •Понятие информационной безопасности

- •Классификация Угроз иб

- •Сетевая безопасность Эталонная модель взаимодействия открытых систем.

- •Модель osi

- •Стек Протоколов Internet Основы протокола передачи информации tcp/ip

- •Протокол ip

- •Адресация в ip-сетях

- •Протокол icmp

- •Протокол arp

- •Протокол dhcp

- •Протокол tcp

- •Безопасность протокола tcp/ip

- •Безопасность протокола tcp/ip . Классификация сетевых атак и способы их реализации. Методы борьбы с атаками.

- •Защита протоколов прикладного уровня (Telnet, ftp, www-сервера, электронной почты) Telnet

- •Протокол ftp

- •Электронная почта

- •Протокол smtp

- •Протокол рор-3

- •Протокол imap-4

- •Протокол http

- •Аутентификация

- •Вопросы безопасности www

- •Организация защиты информации на основе маршрутизаторов, межсетевых экранов, прокси-серверов. Построение vpn Сетевые адаптеры

- •Концентраторы

- •Коммутатор

- •Маршрутизаторы

- •Прокси-сервер

- •Межсетевой экран

- •Построение виртуальных частных сетей

- •Классификация сетей vpn

- •Криптографические методы защиты информации

- •Симметричные криптоалгоритмы Классификация симметричных криптоалгоритмов:

- •Блочные шифры Сеть Фейштеля

- •Алгоритм des

- •Алгоритм гост 28147-89

- •Методы хеширования

- •Secure Hash Algorithm (sha)

- •Хэш-функция гост 3411

- •Логика выполнения гост 3411

- •Технологии цифровых подписей

- •Алгоритм цифровой подписи rsa

- •Алгоритм цифровой подписи Эль Гамаля (egsa)

- •Отечественный стандарт электронной подписи (гост р 34.10-94)

- •Безопасность операционных систем Методы идентификации и аутентификации пользователей Аутентификация на основе многоразовых паролей.

- •Аутентификация на основе одноразовых паролей

- •Аутентификация на основе биометрических данных

- •Авторизация и управление доступом

- •Механизм реализации доступа

- •Матричная модель доступа

- •Дискреционный доступ (произвольное управление доступом)

- •Полномочный или мандатный доступ

- •Обеспечение безопасности Операционных систем Управление доступом в unix [10,13]

- •Управление доступом в Windows 2000

- •Ролевое управление

- •Защита от вирусов

- •Классификация вирусов

- •Этапы жизненного цикла

- •Методы обнаружения вирусов

- •Обзор антивирусных программ

- •Методы защиты в субд

- •Механизмы разграничения доступа..

- •Методы обеспечения безотказности Классификация методов дублирования информации

- •Зеркальное дублирование

- •Raid технология

- •Магнитные ленты

- •Инженерно-технические средства защиты информации Обнаружение каналов утечки , пассивные и активные методы защиты

- •Пассивные методы защиты включающие в себя:

- •Активные методы защиты

- •1. Анализ физической и логической архитектуры компьютерной системы, а также используемых схем автоматизированной обработки информации:

- •2. Выявление на основе проведенного анализа уязвимых элементов, через которые возможна реализация угроз информации:

- •Законадательная база Механизмы безопасности «Оранжевая книга»

- •Руководящие документы Гостехкомиссии России.

- •Стандарт iso/iec 15408 "Критерии оценки безопасности информационных технологий"

- •Управление рисками Основные понятия и определения

- •Технология анализа и управления рисками. Средства автоматизации оценки информационных рисков.

Технология анализа и управления рисками. Средства автоматизации оценки информационных рисков.

Однако оценка вероятности осуществления угрозы затруднительна из-за высокой латентности ее проявления и отсутствия статистики по данному вопросу. Из альтернативных оценок наиболее распространенным в настоящее время является методы экспертных оценок и подходы, основанный на учете различных факторов, влияющих на уровни угроз и уязвимостей. Примером реализации подобного подхода, являются метод CRAMM 4.0. К достоинствам, данного подхода относят возможность учета множества косвенных факторов (не только технических), простоту расчетов, и что надо изменить, чтобы улучшить оценки. Однако методика требует подстройки под конкретный объект, а доказательство полноты выбранных косвенных факторов и правильности их весовых коэффициентов решается экспертными методами.

Результатом работы метода экспертных оценок является субъективный взгляд группы экспертов на вероятность того или иного события.

Вероятность осуществления той или иной угрозы дает возможность оценки величины потери или ценность информационного ресурса, по объективным либо субъективным критериям. Для субъективных критериев используют в качественные шкалы, в которых величина ущерба осуществляется по следующей градация: ничтожный, незначительный, умеренный, серьезный, критический. В методах, основанных на объективных критерия, величины могут измеряться в производных шкалах, таких как стоимость восстановления ресурса, время восстановления ресурса или потерянных в результате осуществления угрозы человеко-дней.

Обе методики позволяют произвести расчет вероятность происшествия, зависимой от уровней (вероятностей) угроз и уязвимостей:

,

,

Что в свою очередь, дает возможность осуществить расчет величины риска:

Risk = Pпроисшествия × Rущерба ,

где Rущерба –размер возникающего при этом ущерба

Данное выражение можно рассматривать как математическую формулу, если используются количественные шкалы, либо как формулировку общей идеи, если хотя бы одна из шкал — качественная. Во втором случае используются табличные методы для определения риска или методы экспертных оценок.

Величина риска позволяет судить о необходимости инвестирования в систему безопасности той или иной компании. В связи с этим остро возникает проблема оценки эффективности инвестиций, которая предполагает сопоставление оценки затрат и оценки достигаемого при этом эффекта, что в свою очередь позволяет экономически корректно планировать и управлять бюджетом компании в этой области. Однако проекты по информационной безопасности, сопровождаются рядом негативных аспектов: повышенные риски, большие затраты, возможности серьезных просчетов по срокам реализации и достигаемым целям, а также отсутствием существенных ответных денежных поступлений.

Возврат инвестиций - это отношение прибыли к инвестициям, выраженное в процентах. При этом учитываются параметры, не только напрямую связанные с инфраструктурой обнаружения атак, но и с общими финансовыми показателями компании.

,

,

где Income – изменение доходов в результате внедрения системы защиты.

Risk – это параметр, учитывающий не только предотвращенные потенциальные потери в результате действия той или иной угрозы, но и вероятность ее осуществления.

AddLosses – это предотвращенные потери, связанные с отсутствием системы защиты.

Investment – инвестиции в систему защиты, учитыващие расходы на аппаратные средства, программное обеспечение, сопутствующее обеспечение. прямые затраты на содержание персонала, расходы на операции конечных пользователей. расходы на простои. сбоям, и т.п.

При инвестировании в систему средств защиты возникает необходимость сравнения аналогов. Для этого возможно применить два показателя – коэффициент стоимости защиты Investment и коэффициент безопасности, который определяется с помощью расчета совокупного критерия информационной безопасности (Ck) по формуле:

,

,

где

значение критерия i-й составляющей

информационной безопасности;

значение критерия i-й составляющей

информационной безопасности;

Losses1i - предотвращенный ущерб по i-й составляющей;

Losses 2i - понесенный ущерб по i-й составляющей;

Investment i - затраты на реализацию мер по предотвращению ущерба по i-й составляющей;

di - удельные веса значимости критериев, причем d1 + d2 +...+ dn = 1,значение которых получают путем экспертной оценки.

На основе полученного значения Investmenti определяется набор средств защиты, обеспечивающий заданный показатель безопасности Ck.

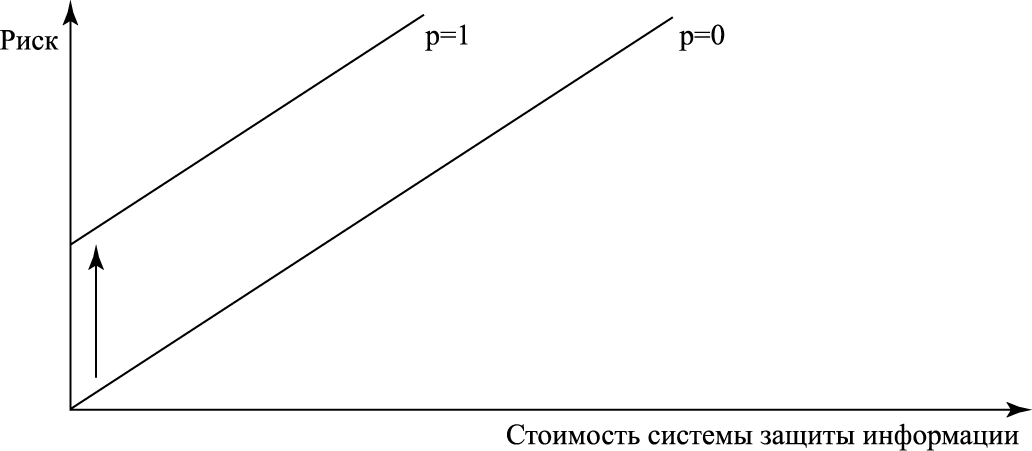

Моделирование риска нарушения при создании и эксплуатации системы защиты информации осуществляется на основе функциональных зависимостей между риском Risk, стоимостью системы защиты информации Investment, вероятностью преодоления системы защиты информации и нанесения ущерба собственнику P и размером возникающего при этом ущерба Losses.

Принципиально возможны три случая:

-

![]() P/

P/![]() Investment <0

Investment <0

-

![]() P/

P/![]() Investment =0

Investment =0

-

![]() P/

P/![]() Investment >0,

Investment >0,

Зависимость

уровня риска от стоимости системы защиты

информации, при условии того, что

вероятность нанесения ущерба P уменьшается

с ростом стоимости системы Investment (т.е.

для случая, когда -

![]() P/

P/![]() Investment <0 ) приведена на рис. и показывает,

что применение даже недорогих средств

защиты резко снижает суммарные потери,

а значит является очень эффективным.

Investment <0 ) приведена на рис. и показывает,

что применение даже недорогих средств

защиты резко снижает суммарные потери,

а значит является очень эффективным.

Рис.

Уровень риска от стоимости системы

защиты информации (![]() P/

P/![]() Investment <0)

Investment <0)

На рисунке четка видна стоимость является оптимальной, рост затрат на систему защиты информации сверх оптимального значения, будет вести к увеличению экономических потерь. При этом наилучшей стратегией будет, использование системы защиты информации, обеспечивающих минимум риска. так как выигрыш в повышении надежности системы защиты и снижении вероятности, ущерба от несанкционированных действий будет обесцениваться чрезвычайно высокой стоимостью самой системы защиты информации.

Вероятность ущерба от несанкционированных действий при реализации такой системы может превышать в несколько раз минимально возможные значения показателей безопасности защиты информации. Поэтому когда доминирующим требованием является обеспечение абсолютной безопасности информации, реализация концепции экономически оптимальной системы защиты информации не применима.

Предположим, что более высокий уровень безопасности достигается за счет увеличения стоимости системы защиты информации. Рассмотрим и два других случая.

1.

Вероятность нанесения ущерба не зависит

от стоимости системы защиты (![]() P/

P/![]() Investment

= 0).

Investment

= 0).

Рис. Зависимость вероятности несанкционированных действий в оптимальной системы защиты информации от размера возможного ущерба

Выбор аналогов, обеспечивающих одинаковый уровень безопасности, но имеющих разную стоимость, приводит к зависимости риска владельца защищаемой информации от стоимости системы защиты информации, показанной на рис., где P — вероятность нанесения ущерба, стрелка показывает направление изменения риска при увеличении этой вероятности.

Рис.

Зависимость уровня риска от стоимости

системы защиты информации (![]() P/

P/![]() Investment =0)

Investment =0)

2.

Вероятность нанесения ущерба имеет

тенденцию в некотором ценовом диапазоне

к увеличению с ростом ее стоимости (![]() P/

P/![]() Investment >0). Возникает в случае, когда

элементы защиты содержат невыявленные

ошибки, а система защиты информации

наращивается из таких элементов.

Зависимость риска владельца защищаемой

информации от стоимости системы защиты

информации показана на рис., где для

сравнения пунктиром дан риск при

Investment >0). Возникает в случае, когда

элементы защиты содержат невыявленные

ошибки, а система защиты информации

наращивается из таких элементов.

Зависимость риска владельца защищаемой

информации от стоимости системы защиты

информации показана на рис., где для

сравнения пунктиром дан риск при![]() P/

P/![]() Investment

<0.

Investment

<0.

Рис.

0.1 Зависимость вероятности нанесения

ущерба от стоимости СЗИ (![]() P/

P/![]() Investment

)

Investment

)

В

связи с вышеизложенным, возникает

необходимость проведения тщательного

анализ и поиска оптимального решения.

На стадии выбора оптимального

инвестиционного предложения каждый

подготовленный проект описывается

набором характеристик, условно

подразделяемых на совокупность условий и ограничений

и ограничений и отношениями R типа

и отношениями R типа

|

для условий: |

для ограничений: |

|

|

|

и для каждого проекта формально могут быть представлено наборами

Выбор оптимального решения базируется на допущении, что существует некоторое множество вариантов инвестиционных проектов, способных одновременно удовлетворять всем предъявляемым к ним требованиям.

Каждый

отдельный вариант

рассматривается

как точка в пространстве ЕM показателей

качества, а множество возможных вариантов

рассматривается

как точка в пространстве ЕM показателей

качества, а множество возможных вариантов определяется

областью их существования

определяется

областью их существования

![]()

Исходное

множество сравниваемых проектных

решений называется множеством возможных

вариантов мощности N (|![]() |

= N)

|

= N)

Множеством

допустимых вариантов

![]() д,

называются варианты, удовлетворяющие

совокупности условий

д,

называются варианты, удовлетворяющие

совокупности условий и ограничений

и ограничений

![]()

В некоторых проектных ситуациях, требуется анализ противоречий в критериях, при этом оказывается удобным задавать на множестве альтернатив совокупность показателей качества и рассматривать задачу оптимизации в векторной постановке. В этом случае, понятие оптимальности является "оптимальностью по Парето", а задача выбора называется многокритериальной.

Показателями

качества

,

называют внешние характеристики проекта,

если при их изменении монотонно изменяется

качество проекта. Для обеспечения выбора

оптимальных решений необходимо

минимизировать или максимизировать

значения показателей качества

,

называют внешние характеристики проекта,

если при их изменении монотонно изменяется

качество проекта. Для обеспечения выбора

оптимальных решений необходимо

минимизировать или максимизировать

значения показателей качества

.

.

На этапе проектирования формулировка и анализ технического задания закладывают основы формирования принципа оптимальности, математическим выражением которого служит функция выбора С, включающая как принятые критериальные требования Сk, так и условия допустимости СД

![]()

Совокупностью

условий

и

ограничений

и

ограничений определяет множество допустимых решений

определяет множество допустимых решений .

.

Принцип

оптимальности (ОП) формирует формальные

правила выбора альтернативных вариантов

из пары

из пары ,

на основании которых формируется

множество

,

на основании которых формируется

множество ,

которое является решением задачи выбора.

,

которое является решением задачи выбора.

Осуществление

выбора решения из множества

,

требует определения критерия эффективности,

как правила, позволяющего сопоставлять

решения, характеризующемся различной

степенью достижения цели, т.е. различным

показателем эффективности. Оптимальным

считается решение, которое в предполагаемых

условиях наилучшим образом удовлетворит

условиям рассматриваемой задачи.

,

требует определения критерия эффективности,

как правила, позволяющего сопоставлять

решения, характеризующемся различной

степенью достижения цели, т.е. различным

показателем эффективности. Оптимальным

считается решение, которое в предполагаемых

условиях наилучшим образом удовлетворит

условиям рассматриваемой задачи.

В качестве критериальной постановки Сk можно использовать как обобщенный показатель W(al, kl), выражаемый целевой функцией аддитивного типа

или мультипликативного типа

,

,

где

-

весовые коэффициенты соответствующих

показателей качества.

-

весовые коэффициенты соответствующих

показателей качества.

На

основе интегрального критерия оптимальный

вариант выделяется из

в случае, если

в случае, если

Wopt = min W(al, kl).

При не выполнении данного условия оптимальный вариант не может быть найден.

Поэтому инвестиции в проекты защиты могут рассматриваться как прямой экономический ущерб, который необходим, для того, чтобы избежать еще большего ущерба, связанного с возможным нарушением конфиденциальности.

Оценка ущерба от угроз безопасности

В алгоритме ГРИФ от пользователя не требуется вводить вероятности реализации угроз, так как моделируются доступы всех групп пользователей ко всем видам информации и в зависимости от вида доступа и вида ресурса рассматриваются конечное множество очевидных элементарных ситуаций, где начальную вероятность реализации угрозы можно определить достаточно просто и точно. А далее анализируется множество опять же элементарных факторов, которые так или иначе влияют на защищенность, и, делается вывод об итоговых рисках. То есть, в алгоритме ГРИФ применяется типовой алгоритмический подход, когда решение большой сложной задачи разбивается на множество небольших простых задач.