Постановка задачи

.docxПостановка задачи

Для начала проектирования необходимо определиться с предметной областью проводимого анализа (выбрать объект анализа).

В качестве предметной области выберем контакт-центр, самой ценной информацией является база телефонов клиентов для обзвона. Соответственно ее и будем защищать.

Источники угроз:

-

Пользователь

-

Софт

-

Аппаратная часть

-

Злоумышленник

Угрозы:

-

Вирус

-

Отказ электросети

-

Внештатное ПО

-

Не санкционированный доступ

-

Отказ компонентов ПК

-

Ошибка пользователя

-

Ошибка администратора

-

Физическое проникновение

-

Атака на сервер извне

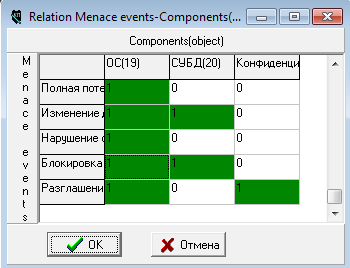

События риска:

-

Полная потеря данных

-

Изменение данных

-

Нарушение структуры (целостности)

-

Блокировка доступа (временный отказ)

-

Разглашение данных (телефонных номеров)

Компоненты:

-

СУБД

-

ОС

-

Конфиденциальность

Нарисуем граф взаимосвязей:

Ввод данных в "Security analysis"

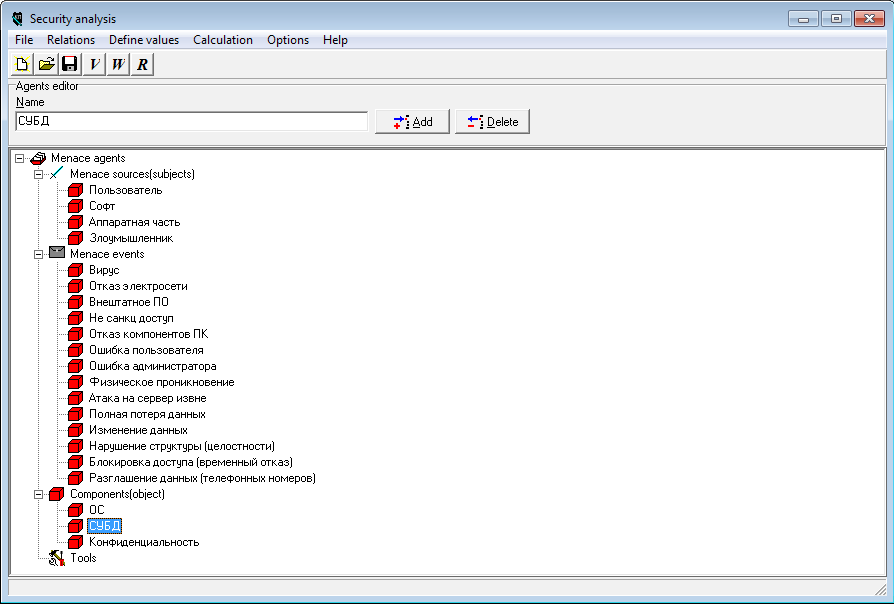

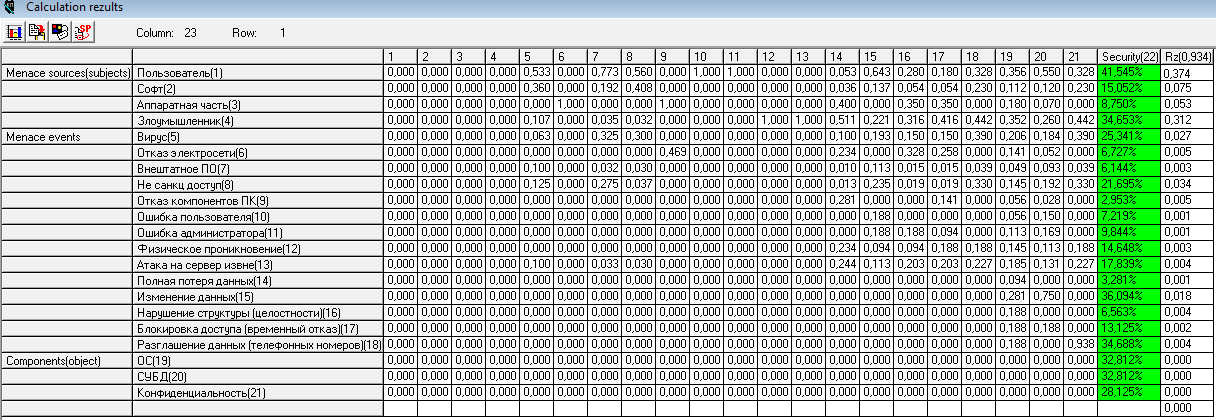

После введения данных в "Security analysis" получаем следующий вид:

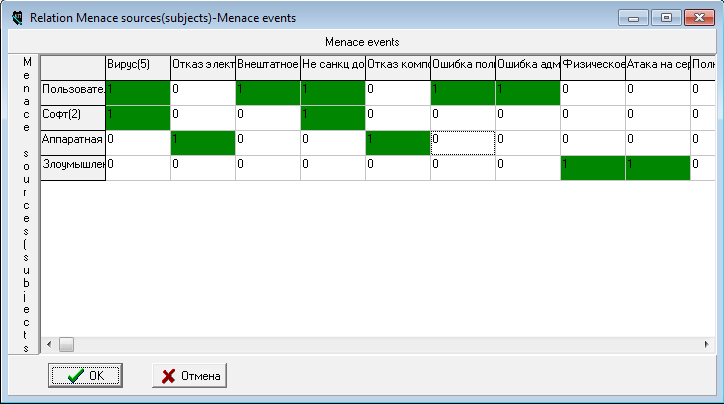

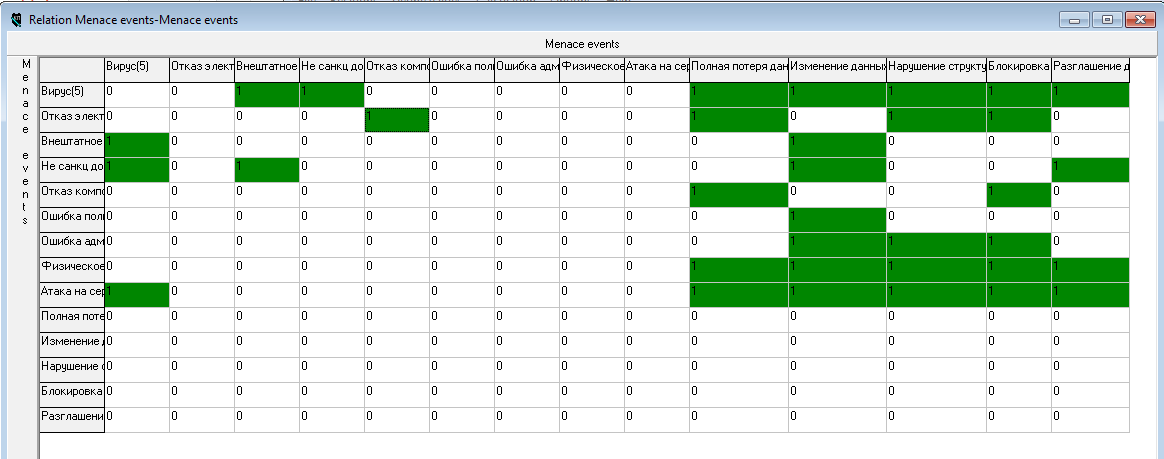

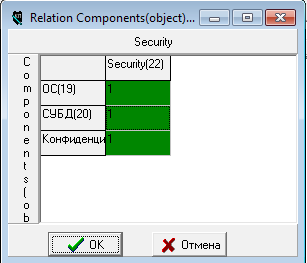

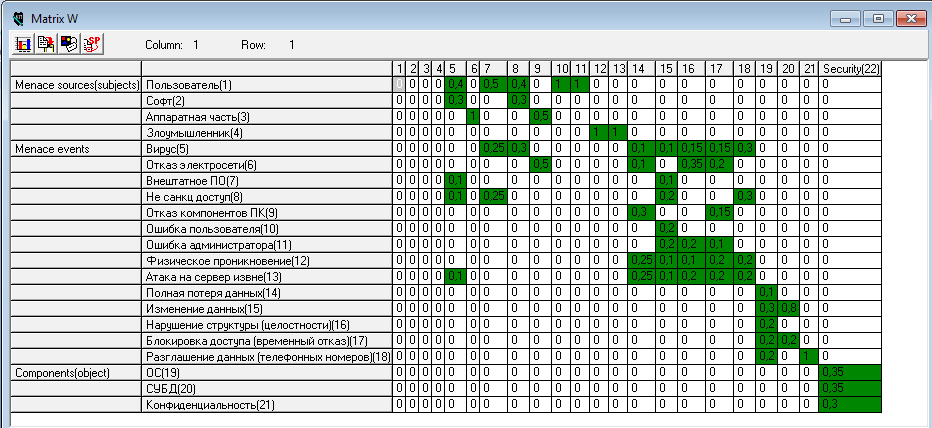

Введем связи отношений в матрицу W:

Введем весовые коэффициенты отношений матрицы W:

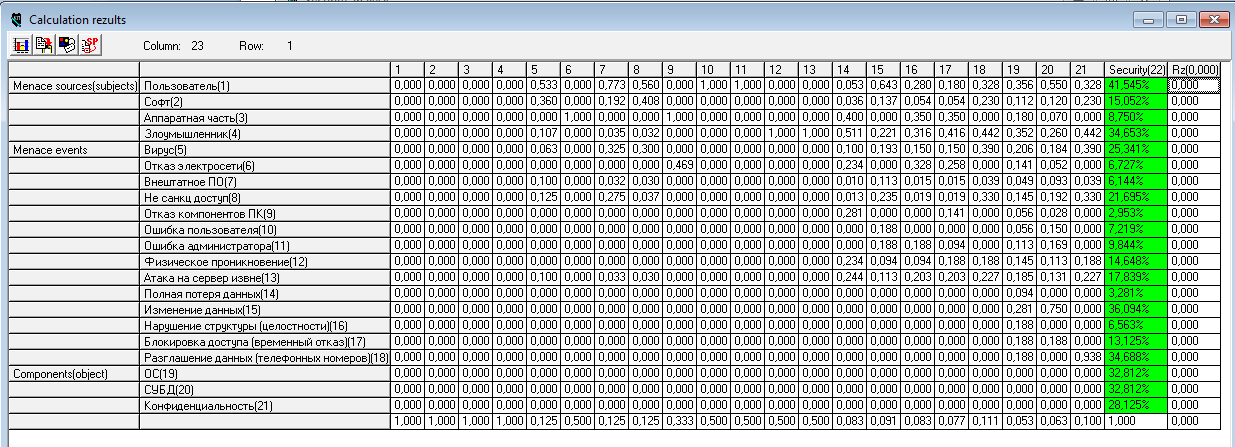

Таким образом матрица V выглядит так:

По данным матрицы V можем выделить наиболее влиятельные источники угроз и угрозы:

Источники угроз:

-

Пользователь

-

Злоумышленник

Угрозы:

-

Изменение данных

-

Разглашение данных

Расчет глобального коэффициента r:

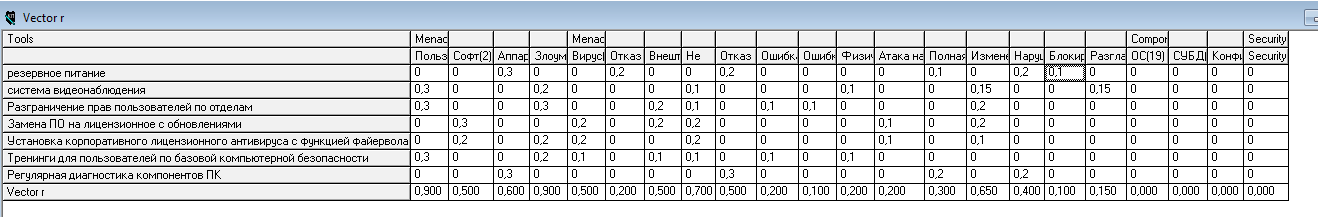

Варианты защиты:

-

Резервное питание

-

Система видеонаблюдения

-

Разграничение прав пользователей по отделам

-

Замена ПО на лицензионное с обновлениями

-

Установка корпоративного лицензионного антивируса с функцией файервола

-

Тренинги для пользователей по базовой компьютерной безопасности

-

Регулярная диагностика компонентов ПК

Составляем матрицу R:

Матрица V в итоге:

Вывод:

Глобальная

результативность данной системы защиты:

=

0.93

=

0.93

Суммарное воздействие подходит для защиты базы данных компании.