- •Методы и средства защиты информации

- •Оглавление

- •Введение.

- •Понятие информационной безопасности

- •Классификация Угроз иб

- •Сетевая безопасность Эталонная модель взаимодействия открытых систем.

- •Модель osi

- •Стек Протоколов Internet Основы протокола передачи информации tcp/ip

- •Протокол ip

- •Адресация в ip-сетях

- •Протокол icmp

- •Протокол arp

- •Протокол dhcp

- •Протокол tcp

- •Безопасность протокола tcp/ip

- •Безопасность протокола tcp/ip . Классификация сетевых атак и способы их реализации. Методы борьбы с атаками.

- •Защита протоколов прикладного уровня (Telnet, ftp, www-сервера, электронной почты) Telnet

- •Протокол ftp

- •Электронная почта

- •Протокол smtp

- •Протокол рор-3

- •Протокол imap-4

- •Протокол http

- •Аутентификация

- •Вопросы безопасности www

- •Организация защиты информации на основе маршрутизаторов, межсетевых экранов, прокси-серверов. Построение vpn Сетевые адаптеры

- •Концентраторы

- •Коммутатор

- •Маршрутизаторы

- •Прокси-сервер

- •Межсетевой экран

- •Построение виртуальных частных сетей

- •Классификация сетей vpn

- •Криптографические методы защиты информации

- •Симметричные криптоалгоритмы Классификация симметричных криптоалгоритмов:

- •Блочные шифры Сеть Фейштеля

- •Алгоритм des

- •Алгоритм гост 28147-89

- •Методы хеширования

- •Secure Hash Algorithm (sha)

- •Хэш-функция гост 3411

- •Логика выполнения гост 3411

- •Технологии цифровых подписей

- •Алгоритм цифровой подписи rsa

- •Алгоритм цифровой подписи Эль Гамаля (egsa)

- •Отечественный стандарт электронной подписи (гост р 34.10-94)

- •Безопасность операционных систем Методы идентификации и аутентификации пользователей Аутентификация на основе многоразовых паролей.

- •Аутентификация на основе одноразовых паролей

- •Аутентификация на основе биометрических данных

- •Авторизация и управление доступом

- •Механизм реализации доступа

- •Матричная модель доступа

- •Дискреционный доступ (произвольное управление доступом)

- •Полномочный или мандатный доступ

- •Обеспечение безопасности Операционных систем Управление доступом в unix [10,13]

- •Управление доступом в Windows 2000

- •Ролевое управление

- •Защита от вирусов

- •Классификация вирусов

- •Этапы жизненного цикла

- •Методы обнаружения вирусов

- •Обзор антивирусных программ

- •Методы защиты в субд

- •Механизмы разграничения доступа..

- •Методы обеспечения безотказности Классификация методов дублирования информации

- •Зеркальное дублирование

- •Raid технология

- •Магнитные ленты

- •Инженерно-технические средства защиты информации Обнаружение каналов утечки , пассивные и активные методы защиты

- •Пассивные методы защиты включающие в себя:

- •Активные методы защиты

- •1. Анализ физической и логической архитектуры компьютерной системы, а также используемых схем автоматизированной обработки информации:

- •2. Выявление на основе проведенного анализа уязвимых элементов, через которые возможна реализация угроз информации:

- •Законадательная база Механизмы безопасности «Оранжевая книга»

- •Руководящие документы Гостехкомиссии России.

- •Стандарт iso/iec 15408 "Критерии оценки безопасности информационных технологий"

- •Управление рисками Основные понятия и определения

- •Технология анализа и управления рисками. Средства автоматизации оценки информационных рисков.

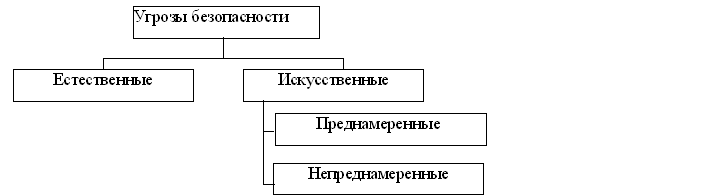

Классификация Угроз иб

Классификация угроз ИБ можно выполнить по нескольким критериям

по аспекту ИБ (доступность, целостность, конфиденциальность);

по компонентам ИС, на которые угрозы нацелены (данные, программа, аппаратура, поддерживающая инфраструктура);

по способу осуществления (случайные или преднамеренные действия природного или техногенного характера);

по расположению источника угроз (внутри или вне рассматриваемой ИС).

Меры противодействия угрозам:

Для борьбы с угрозами информационной безопасности методы можно подразделить на:

1. Правовые и законодательные - действующие в стране законы, указы и другие нормативно-правовые акты, регламентирующие правила обращения с информацией, закрепляющие права и обязанности участников информационных отношений в процессе ее получения, обработки и использования, а также устанавливающие ответственность за нарушения этих правил, препятствуя тем самым неправомерному использованию информации и являющиеся сдерживающим фактором для потенциальных нарушителей.

2. Морально-этические -нормы поведения, традиционно сложившиеся в обществе по мере распространения информационных технологий, невыполнение которых приводит к падению авторитета, престижа организации, страны, людей.

3. Административные или организационные- меры, регламентирующие процессы функционирования ИС, деятельность персонала с целью максимального затруднения или исключения реализации угроз безопасности. К данным мерам можно отнести:

организацию явного или скрытого контроля за работой пользователей

организацию учета, хранения, использования, уничтожения документов и носителей информации.

организация охраны и надежного пропускного режима

мероприятия, осуществляемые при подборе и подготовке персонала

мероприятия по проектированию, разработке правил доступа к информации

мероприятия при разработке, модификации технических средств

4. Физические- использование технических средств охраны и сооружений, предназначенных для создания физических препятствий на путях проникновения в систему.

5. Технические- использование технических устройств и программ, входящих в состав ИС и выполняющих функции защиты:

средства идентификации и аутентификации

аппаратное шифрование

управление доступом

фильтрование трафика

При построении системы защиты информации необходимо учитывать ряд принципов:

Принцип системности - системный подход предполагает необходимость учета всех взаимосвязанных и изменяющихся во времени элементов, условий и факторов, существенно значимых для понимания и решения проблемы обеспечения безопасности.

Принцип комплексности - предполагает построение системы из разнородных средств, перекрывающих все существующие каналы реализации угрозы безопасности и не содержащих слабых мест на стыке отдельных компонентов.

Принцип непрерывной защиты - защита должна существовать без разрыва в пространстве и времени. Это непрерывный целенаправленный процесс, предполагающий не только защиту эксплуатации, но и проектирование защиты на стадии планирования системы.

Принцип разумной достаточности. Вложение средств в систему защиты должно быть построено таким образом, чтобы получить максимальную отдачу.

Принцип гибкости управления и применения. При проектировании системы защита может получиться либо избыточной, либо недостаточной. Система защиты должна быть легко настраиваема.

Принцип открытости алгоритмов и механизмов защиты. Знание алгоритма механизма защиты не позволяет осуществить взлом системы.

Принцип простоты применения защитных мер и средств. Все механизмы защиты должны быть интуитивно понятны и просты в использовании. Защита информации должна обеспечиваться и при выполнении регламентных и ремонтных работ, во время настройки и

Не следует также забывать что средства информационной безопасности сами могут представлять собой угрозу информационной системе или объекту. Для предотвращения такого класса угроз требуют, чтобы алгоритмы и механизмы защиты допускали независимую проверку на безопасность и следование стандартов, а также на возможность их применение в совокупности с другими средствами защиты информации. Рассмотрим классификацию методов, используемых для обеспечения информационной безопасности:

препятствие – метод физического преграждения пути злоумышленнику к информации;

управление доступом – метод защиты с помощью регулирования использования информационных ресурсов системы;

маскировка – метод защиты информации путем ее криптографического преобразования;

регламентация – метод защиты информации, создающий условия автоматизированной обработки, при которых возможности несанкционированного доступа сводится к минимуму;

принуждение – метод защиты, при котором персонал вынужден соблюдать правила обработки, передачи и использования информации;

побуждение – метод защиты, при котором пользователь побуждается не нарушать режимы обработки, передачи и использования информации за счет соблюдения этических и моральных норм.