Security_metod

.pdf

Пінг смерті (Ping of Death)

У атаці ping of death хакер посилає луна-запит в IP-пакеті, розмір якого більший, ніж максимально можливий розмір пакету 65535 байт. Відправка такого пакета може викликати збій цільового комп'ютера. Варіантом цієї атаки є крах системи за рахунок відправки ICMP фрагментів, які заповнюють буфер збірки на цілі атаки.

Smurf Attack

В Smurf атаці злочинець посилає велику кількість ICMP запитів на directed broadcast адреси, з підробленою адресою джерела з тієї ж мережі. Якщо пристрій маршрутизації доставляє трафік, всі вузли в мережах призначення відправляють ICMP відповідь і трафік примножується відповідно до кількості хостів у мережі. У широкомовній мережі множинного доступу на кожен пакет можуть відповісти сотні машин.

Атака повінь TCP SYN (TCP SYN Flood Attack)

Атака TCP SYN flood посилає повінь TCP SYN пакетів, часто з підробленою адресою відправника. Кожен пакет обробляється як запит на підключення, в результаті чого сервер розпочинає напіввідкрите з'єднання, посилаючи назад пакет TCP SYN-ACK і очікуючи пакета у відповідь з адреси відправника. Однак, оскільки адреса відправника підроблена, відповідь ніколи не приходить. Ці напіввідкриті з'єднання досягають числа доступних з'єднань сервера, при цьому він не може встановлювати легітимні з’єднання до завершення атаки.

Симптоми DoS атаки

TCP SYN Flood, пінг смерті, і Smurf атака продемонстрували наскільки руйнівними може бути DoS атака. Існує п'ять основних способів, як DoS-атаки можуть заподіяти шкоду:

Споживання ресурсів, таких як пропускна здатність, дисковий простір, або процесорний час.

Споживання ресурсів, таких як пропускна здатність, дисковий простір, або процесорний час.

Порушення інформації про конфігурацію, наприклад, інформацію маршрутизації.

Порушення інформації про конфігурацію, наприклад, інформацію маршрутизації.

Порушення інформації про стан, наприклад небажане скидання сеансів

Порушення інформації про стан, наприклад небажане скидання сеансів

TCP.

Порушення роботи фізичних компонентів мережі. Перешкоджання зв'язку між жертвою та іншими користувачами.

Як правило, не важко визначити, якщо DoS атака відбувається. Однією з перших ознак DoS атаки є велика кількість скарг користувачів на недоступність ресурсів. Щоб звести до мінімуму кількість атак, увесь час має працювати ПЗ, яке вимірює завантаженість мережі. Це також має бути вимогою політики безпеки мережі. Графік використання мережі, який показує надзвичайну активність може також вказувати на DoS атаку.

DoS-атаки можуть бути складовою частиною більш великого наступу. DoS-атаки можуть призвести до проблем у мережних сегментах та на атакова-

30

них комп'ютерах. Наприклад, пропускна здатність в пакетах за секунду маршрутизатора між Інтернетом та локальною мережею може бути перевищена атакою, ставлячи під загрозу не тільки цільову систему, але і всю мережу. Якщо атака проводиться досить масштабна, охоплює цілі географічні регіони, то може бути порушено підключення до Інтернету.

Не всі збої в обслуговуванні, навіть ті, які походять від шкідливої активності, обов'язково є DoS атаками. Тим не менш, DoS атаки є одними з найбільш небезпечних видів атак, і дуже важливо, щоб професіонали у сфері мережної безпеки діяли швидко, задля пом'якшення наслідків таких атак.

3.2 Пом’якшення наслідків мережних атак

Існує безліч мережних атак, методологій і категорій мережних атак. Як ви можете пом'якшити ці мережні атаки?

Тип атаки, атака розвідки, доступу чи DoS атака, визначає засоби пом'якшення мережної загрози.

3.2.1 Попередження атаки-розвідки

Атаки розвідки можуть бути попереджені декількома способами.

Використання посиленої аутентифікації - це перший варіант для захисту від аналізаторів протоколів. Посилена аутентифікація - це метод аутентифікації користувачів, який не можна легко обійти. Одноразові паролі One-Time Password (OTP) є формою посиленої аутентифікації. Одноразові паролі використовують двофакторну аутентифікацію, яка поєднує в собі щось, що користувач має, наприклад, карту з чимось, що він знає, наприклад, PIN-кодом. Банкомати використовують двофакторну аутентифікацію.

Шифрування також є ефективним для пом'якшення атак аналізаторів пакетів. Якщо трафік шифрується, від використання аналізатора пакетів мало користі, тому що перехоплені дані не прочитаються.

Анти-сніферні програмно-апаратні засоби виявляють зміни часу відгуку хостів, щоб визначити, чи не обробляють хости більше трафіку, ніж відповідає їх власному навантаженню. Хоча це й не дозволяє повністю усунути загрозу, як частина загальної системи запобігання змінам, це може зменшити кількість загроз.

Комутаційна інфраструктура є сьогодні нормою, що ускладнює отримання будь-яких даних, за виключенням тих, які проходять вашим колізійним доменом, а він ймовірніше містить тільки один хост. Комутаційна інфраструктура не усуває загрози аналізу пакетів, але може значно зменшити його ефективність.

Неможливо запобігти скануванню портів, але використовуючи систему запобігання вторгнень (IPS) і брандмауер можна обмежити обсяг інформації, яка може бути виявлена за допомогою сканера портів. Ping sweeps може бути припинений, якщо ICMP луна-запит та луна-відповідь вимкнені на прикордонних маршрутизаторах. Однак, коли ці послуги вимкнені, дані мережної діагностики будуть втрачені. Крім того, сканування портів може працювати без повно-

31

го ping sweeps. Сканування просто займе більше часу, через те, що неактивні IP-адреси також перевіряються.

3.2.2 Попередження атак доступу

Деякі методи також доступні для пом'якшення атак доступу.

Дивовижна кількість атак доступу здійснюється через простий підбір пароля або атаку грубої сили проти паролів. Використання шифрованих або хешованих протоколів аутентифікації, поряд із посиленою політикою паролів, значно знижує ймовірність успішних атак доступу. Є конкретні методи, які допомагають забезпечити посилену політику паролів:

Відключення облікового запису після певного числа невдалих спроб входу до системи. Ця практика допомагає запобігти постійним спробам підбору пароля.

Відключення облікового запису після певного числа невдалих спроб входу до системи. Ця практика допомагає запобігти постійним спробам підбору пароля.

Не використовуйте паролі у відкритому тексті (plaintext). Використовуйте або одноразовий пароль або зашифрований пароль.

Не використовуйте паролі у відкритому тексті (plaintext). Використовуйте або одноразовий пароль або зашифрований пароль.

Використовуйте надійні паролі. Надійні паролі мають бути не менше восьми символів і містити великі літери, малі літери, цифри та спеціальні символи.

Використовуйте надійні паролі. Надійні паролі мають бути не менше восьми символів і містити великі літери, малі літери, цифри та спеціальні символи.

Мережа повинна бути розроблена з використанням принципу мінімальної довіри. Це означає, що системи не повинні використовувати одна одну без необхідності. Наприклад, якщо організація має довірений сервер, який використовується ненадійними пристроями, такими як веб-сервери, довірений сервер не повинен довіряти ненадійним пристроям беззастережно.

Криптографія є важливим компонентом кожної сучасної захищеної мережі. Використання шифрування для віддаленого доступу до мережі рекомендується. Протокол маршрутизації трафіку також повинен бути зашифрованим. Чим більше трафік шифрується, тим менше можливостей у хакерів для перехоплення даних за допомогою атаки man-in-the-middle.

3.2.2 Попередження DoS -атак

Компанії з високим профілем присутності в Інтернеті повинні заздалегідь планувати відповідь на потенційні DoS атаки. Історично склалося так, що багато DoS атак були проведені з підроблених адрес джерела. Ці типи атак можуть бути зірвані за допомогою antispoofing технологій на маршрутизаторах і брандмауерах по периметру. Багато DoS атак сьогодні є розподіленими і здійснюються зараженими хостами з декількох мереж. Пом'якшення DDoS атак вимагає ретельної діагностики, планування і співпраці з провайдерами. Найбільш важливими елементами для попередження DoS-атак є брандмауери і IPS.

Cisco маршрутизатори і комутатори підтримують низку antispoofing тех-

нологій, таких, як port security, DHCP snooping, IP Source Guard, Dynamic ARP Inspection, і списки контролю доступу (ACLs).

Нарешті, хоча якість обслуговування (QoS) не є технологією безпеки, один з її застосунків, traffic policing, може бути використаний для обмеження

32

вхідного трафіку від будь-якого клієнта на прикордонний маршрутизатор. Це обмежує вплив одного джерела на використання смуги пропускання.

3.3 Базова концепція захисту мережі організації 3.3.1 Захищена мережа

Захист мережі від атак вимагає постійної пильності та освіти. Нижче представлені кращі практики захисту мережі, яких бажано притримуватися:

1.Тримайте оновлення актуальними (up to date), встановлюючи їх щотижня або щодня, якщо це можливо, щоб запобігти атакам переповнення буфера і використання привілеїв.

2.Вимкніть непотрібні служби і порти.

3.Використовуйте надійні паролі і міняйте їх часто.

4.Контролюйте фізичний доступ до систем.

5.Уникайте непотрібного вводу даних на веб-сторінках. Деякі сайти дозволяють користувачам вводити імена користувачів і паролі. Хакер може ввести більше, ніж просто ім'я користувача. Наприклад, якщо ввести "jdoe; rm -rf /", це може дозволити зловмиснику видалити кореневий каталог файлової системи з сервера UNIX. Програмісти повинні обмежувати символи, які дозволені для вводу і не приймати неприпустимі символи, такі як | ; < ;> в якості вхідних даних.

6.Створюйте резервні копії і тестуйте файли з резервної копії на регулярній основі.

7.Ознайомте співробітників з ризиками, пов'язаними з соціальною інженерією, і розробіть стратегії з підтвердження особи телефоном, електронною поштою або особисто.

8.Шифруйте і захищайте паролем конфіденційні дані.

9.Встановлюйте апаратне та програмне забезпечення для керування безпекою, такі як брандмауери, IPS, обладнання для віртуальних приватних мереж (VPN), антивірусне програмне забезпечення і ПЗ фільтрації конте-

нту.

10.Розробіть письмову політику безпеки для компанії.

Ці методи є лише відправною точкою для розумного управління безпекою. Організації повинні зберігати пильність весь час для захисту від постійно мінливих загроз. Найкраще, якщо засоби безпеки будуть інтегрованими ще на момент проектування інфраструктури мережі.

3.3.2 NFP framework

Cisco Network Foundation (NFP) framework забезпечує всеосяжні керівні принципи для захисту мережної інфраструктури. Ці принципи утворюють фундамент для безперервної доступності сервісів.

NFP логічно поділяє маршрутизатори і комутатори на три функціональні

зони:

Зона контролю (Control plane ) - відповідальна за коректну маршрутизацію даних. Трафік цієї зони складається з пакетів, які генеруються при-

Зона контролю (Control plane ) - відповідальна за коректну маршрутизацію даних. Трафік цієї зони складається з пакетів, які генеруються при-

33

строями, і які необхідні для роботи самої мережі, такі як обмін повідомленнями ARP або анонси OSPF маршрутизації.

Зона керування (Management plane) - відповідальна за управління елементами мережі. Трафік цієї зони генерується або мережними пристроями або станціями управління мережею з використанням процесів і протоко-

Зона керування (Management plane) - відповідальна за управління елементами мережі. Трафік цієї зони генерується або мережними пристроями або станціями управління мережею з використанням процесів і протоко-

лів, таких як Telnet, SSH, TFTP, FTP, NTP, AAA, SNMP, Syslog, TACACS +, RADIUS, і NetFlow.

Зона даних (Data plane / Forwarding plane) - відповідальна за пересилання даних. Трафік цієї зони зазвичай складається з пакетів, які згенеровані користувачем і пересилаються між кінцевими станціями. Більшість трафіку проходить через маршрутизатор або комутатор в зоні даних. Пакети цієї зони зазвичай обробляються в кеші швидкої комутації.

Зона даних (Data plane / Forwarding plane) - відповідальна за пересилання даних. Трафік цієї зони зазвичай складається з пакетів, які згенеровані користувачем і пересилаються між кінцевими станціями. Більшість трафіку проходить через маршрутизатор або комутатор в зоні даних. Пакети цієї зони зазвичай обробляються в кеші швидкої комутації.

3.4 Самостійна робота студента

3.4.1 Запитання для самоперевірки

1.Навіщо атаки на комп’ютерні мережі класифікують?

2.Назвіть дві основні цілі, які переслідує атака-розвідка.

3.Яким чином DoS атаки використовують стан цільової системи?

4.Що є головною метою атаки доступу?

5.Що означає принцип мінімальної довіри при проектуванні мережної безпеки?

6.На які три зони поділяє пристрої мережі NFP framework?

7.Яких правил необхідно притримуватися, щоб зберегти мережу захищеною?

3.4.2 Матеріали для самостійного поглибленого вивчення теми

1.Встановіть програму аналізатор трафіка Wireshark на домашньому комп’ютері, спробуйте отримати доступ до інформації, яка передається вашою мережею.

2.Знайдіть в Інтернеті програмні засоби для виконання атак різного типу, які вільно розповсюджуються. Спробуйте дослідити як вони працюють.

3.Дослідіть засоби та функції, які дозволяють реалізувати безпеку зони даних

NFP framework.

4.Дослідіть засоби та функції, які дозволяють реалізувати безпеку зони конт-

ролю NFP framework .

5.Дослідіть засоби та функції, які дозволяють реалізувати безпеку зони керу-

вання NFP framework .

6.Дослідіть, які інші структури захисту мережі, окрім NFP framework, пропонуються сьогодні відомими вендорами.

34

ТЕМА 4. БЕЗПЕКА МЕРЕЖНИХ ПРИСТРОЇВ

Вступ

Безпека вихідного мережного трафіку і детальне дослідження вхідного трафіку є важливішими аспектами мережної безпеки. Безпека прикордонного маршрутизатора, який підключається до зовнішньої мережі, є першим важливим кроком у захисті мережі.

Зміцнення пристрою є найважливішим завданням при захисті мережі. Воно включає реалізацію перевірених методів для фізичної безпеки маршрутизатора та захисту адміністративного доступу до маршрутизатора.

Безпека управління та можливості звітності пристроїв Cisco IOS також важливі. Рекомендована практика ведення системного журналу використовує протокол Simple Network Management (SNMP), а також потребує налаштування

Network Time Protocol (NTP).

4.1 Безпека мережного доступу

4.1.1 Безпека прикордонного маршрутизатора (Edge Router)

Безпека мережної інфраструктури має вирішальне значення для загальної безпеки мережі. Мережна інфраструктура включає в себе маршрутизатори, комутатори, сервери, кінцеві точки та інші пристрої.

Незадоволений працівник випадково дивиться через плече мережного адміністратора в той час, як він здійснює вхід на прикордонний маршрутизатор. Це відомо як серфінг через плече (shoulder surfing), і це на диво простий спосіб для зловмисника отримати несанкціонований доступ.

Якщо зловмисник отримує доступ до маршрутизатора, безпека і управління всієї мережі можуть бути порушені, сервери і кінцеві точки в небезпеці. Зловмисник може пошкодити стартову конфігурацію маршрутизатора і перезавантажити його. Адміністратор повинен мати можливість відновити конфігурацію протягом розумного часу. Тим не менш, збій може бути більшим, якщо немає резервної копії або якщо копія застаріла.

Для запобігання несанкціонованого доступу до всіх пристроїв інфраструктури, мають бути реалізовані відповідні політики безпеки та управління. Хоча всі пристрої інфраструктури знаходяться під загрозою, маршрутизатори є основною мішенню для мережних атак, тому що саме вони регулюють проходження трафіку між мережами.

Прикордонний маршрутизатор - це останній маршрутизатор між внутрішньою мережею і ненадійною мережею, такою як Інтернет. Весь інтернеттрафік організації йде через прикордонний маршрутизатор. Тому, він часто працює в якості першої і останньої лінії оборони для мережі. Шляхом фільтрації прикордонний маршрутизатор дозволяє захистити периметр мережі і відповідає за заходи безпеки, засновані на політиці безпеки організації. Тому піклування про безпеку мережних маршрутизаторів є обов'язковим.

35

Реалізація прикордонного маршрутизатора залежить від розміру організації і складності необхідного дизайну мережі. Реалізація може містити один маршрутизатор, який захищає всю внутрішню мережу або маршрутизатор в якості першої лінії оборони при більш глибокому підході до захисту.

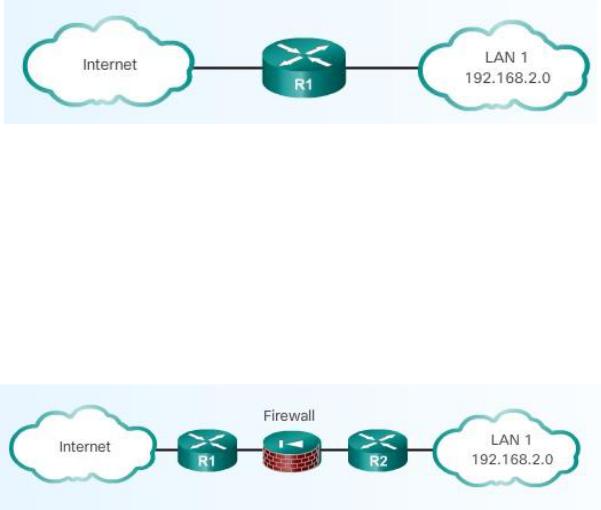

Підхід з одним маршрутизатором (Single Router Approach)

На рисунку 3 один маршрутизатор з'єднує захищену мережу, або внутрішню локальну мережу з мережею Інтернет. Всі політики безпеки налаштовані на цьому пристрої. Цей підхід широко використовується для невеликих мереж, таких як мережі малого або домашнього офісу (SOHO). В невеликих мережах необхідні функції безпеки можуть підтримуватися маршрутизатором з інтегрованими сервісами (ISR), без шкоди продуктивності маршрутизатора.

Рис. 3 - Single Router Approach

Підхід з глибокою обороною (Defense-in-Depth Approach)

Підхід з глибокою обороною є безпечнішим, ніж підхід з одним маршрутизатором. Використовується кілька рівнів безпеки, перш ніж трафік проходить до захищеної ЛОМ. На рисунку 4 є три основні шари захисту: прикордонний маршрутизатор, брандмауер, і внутрішній маршрутизатор, який підключається до захищеної локальної мережі. Прикордонний маршрутизатор виступає в якості першої лінії оборони і відомий як скринінг-маршрутизатор (screening router). Він передає всі з'єднання, призначені для внутрішньої мережі брандмауеру.

Рис. 4 - Defense-in-Depth Approach

Друга лінія оборони - брандмауер. Він забезпечує додатковий контроль доступу, відстежуючи стан з'єднання і виступає в якості контрольнопропускного пункту.

Граничний маршрутизатор має набір правил, що визначає, який трафік дозволяється або забороняється. За замовчуванням брандмауер забороняє ініціацію з'єднання від зовнішніх (ненадійних) мереж до внутрішньої мережі. Од-

36

нак, він дозволяє внутрішнім користувачам встановлювати з'єднання з ненадійними мережами і дозволяє відповідям пройти через брандмауер. Він також може виконувати аутентифікацію користувачів (проксі-аутентифікація), коли користувачі повинні пройти авторизацію, щоб отримати доступ до мережних ресурсів.

DMZ підхід (DMZ Approach)

Варіантом поглибленої оборони є створення проміжної області, яку часто називають демілітаризованою зоною (demilitarized zone - DMZ). DMZ (рис. 5) може бути використана для серверів, які мають бути доступні з Інтернету або інших зовнішніх мереж. DMZ може бути встановлена між двома маршрутизаторами, один з яких підключається до захищеної мережі, а інший до незахищеної мережі. Крім того, DMZ може бути просто додатковим портом одного маршрутизатора. Брандмауер, розташований між захищеними і незахищеними мережами, налаштовується на дозвіл необхідних з’єднань, таких як HTTP, з зовнішніх (ненадійних) мереж до загальнодоступних серверів в DMZ. Брандмауер слугує первинним захистом для всіх пристроїв в DMZ. У підході DMZ, маршрутизатор забезпечує деякий захист шляхом фільтрації трафіку, але залишає основну охорону брандмауеру.

Рис. 5 - DMZ Approach

4.1.2 Області безпеки маршрутизатора

Безпека прикордонного маршрутизатора - важливий перший крок у захисті мережі. Якщо є інші внутрішні маршрутизатори, вони також мають бути надійно захищені. Три області безпеки маршрутизатора мають підтримуватися: фізична безпека, безпека операційної системи, посилення маршрутизатора.

Фізична безпека

Для фізичної безпеки маршрутизатора:

Помістіть маршрутизатор і фізичні пристрої, які підключені до нього в безпечній замкненій кімнаті, яка доступна тільки уповноваженому персоналу, є вільною від електростатичних або магнітних перешкод, має засоби пожежогасіння, і керування температурним режимом та вологістю.

Помістіть маршрутизатор і фізичні пристрої, які підключені до нього в безпечній замкненій кімнаті, яка доступна тільки уповноваженому персоналу, є вільною від електростатичних або магнітних перешкод, має засоби пожежогасіння, і керування температурним режимом та вологістю.

Встановіть джерело безперебійного живлення (UPS). Це зменшує можливість збою в роботі мережі через втрату живлення.

Встановіть джерело безперебійного живлення (UPS). Це зменшує можливість збою в роботі мережі через втрату живлення.

37

Безпека операційної системи

Щоб функціональність та продуктивність операційної системи маршрутизатора були в безпеці:

Налаштуйте маршрутизатор з максимально можливим обсягом пам'яті. Наявність пам'яті може допомогти захистити мережу від деяких DoS атак, підтримуючи широкий спектр сервісів безпеки.

Налаштуйте маршрутизатор з максимально можливим обсягом пам'яті. Наявність пам'яті може допомогти захистити мережу від деяких DoS атак, підтримуючи широкий спектр сервісів безпеки.

Використовуйте останню стабільну версію операційної системи, яка відповідає вимогам мережі. Функції безпеки в операційній системі удосконалюються і оновлюються з плином часу.

Використовуйте останню стабільну версію операційної системи, яка відповідає вимогам мережі. Функції безпеки в операційній системі удосконалюються і оновлюються з плином часу.

Тримайте безпечні копії файлу конфігурації маршрутизатора та образу операційної системи в якості резерву.

Тримайте безпечні копії файлу конфігурації маршрутизатора та образу операційної системи в якості резерву.

Посилення маршрутизатора (Router Hardening)

Ліквідація можливих зловживань портами та сервісами, які не використовуються:

Безпека адміністративного контролю. Переконайтеся, що тільки авторизований персонал має доступ до пристрою, і що рівень їх доступу контролюється.

Безпека адміністративного контролю. Переконайтеся, що тільки авторизований персонал має доступ до пристрою, і що рівень їх доступу контролюється.

Вимкніть порти і інтерфейси, які не використовуються. Зменшить кількість способів доступу до пристрою.

Вимкніть порти і інтерфейси, які не використовуються. Зменшить кількість способів доступу до пристрою.

Вимкніть непотрібні сервіси. Як і на багатьох комп'ютерах, маршрутизатор має послуги, які включені за замовчуванням. Деякі з цих послуг не є необхідними і можуть бути використані зловмисником для збору інформації або для експлуатації привілеїв.

Вимкніть непотрібні сервіси. Як і на багатьох комп'ютерах, маршрутизатор має послуги, які включені за замовчуванням. Деякі з цих послуг не є необхідними і можуть бути використані зловмисником для збору інформації або для експлуатації привілеїв.

4.2 Безпека адміністративного доступу 4.2.1 Організація адміністративного доступу

Адміністративний доступ потрібен для керування маршрутизатором. Безпека адміністративного доступу надзвичайно важлива. Якщо стороння людина отримає адміністративний доступ до маршрутизатора, вона може змінити параметри маршрутизації, вимкнути функцію маршрутизації взагалі, або виявити і отримати доступ до інших систем в мережі.

Організація безпеки адміністративного доступу до пристрою містить декілька складових:

Обмеження доступності пристрою - обмежте доступні порти, та до-

Обмеження доступності пристрою - обмежте доступні порти, та до-

зволені методи доступу.

Облік усіх входів для всіх видів доступу - для аудиту, запису всіх, хто звертається до пристрою, в тому числі записи про те, що відбувається і коли.

Облік усіх входів для всіх видів доступу - для аудиту, запису всіх, хто звертається до пристрою, в тому числі записи про те, що відбувається і коли.

Аутентифікація доступу - переконайтесь, що доступ надається тільки користувачам, групам та сервісам. які пройшли перевірку автентич-

Аутентифікація доступу - переконайтесь, що доступ надається тільки користувачам, групам та сервісам. які пройшли перевірку автентич-

38

ності. Обмежте кількість невдалих спроб входу до системи і встановіть мінімальний час між послідовними спробами.

Авторизація дій - обмежте дії і перегляди, дозволені будь-якому конкретному користувачу, групі або сервісу.

Авторизація дій - обмежте дії і перегляди, дозволені будь-якому конкретному користувачу, групі або сервісу.

Надання правового повідомлення - відображення офіційного повідо-

Надання правового повідомлення - відображення офіційного повідо-

млення, розробленого спільно з юристом, для інтерактивних сесій.

Забезпечення конфіденційності даних - захист локально збережених конфіденційних даних від перегляду та копіювання.

Забезпечення конфіденційності даних - захист локально збережених конфіденційних даних від перегляду та копіювання.

Маршрутизатор може бути доступний для адміністративних цілей локально або віддалено.

Локальний доступ - всі пристрої мережної інфраструктури можуть бути доступні локально. Локальний доступ до маршрутизатора, як правило, вимагає прямого підключення до консольного порту маршрутизатора Cisco за допомогою комп'ютера, на якому працює ПЗ емуляції терміналу (рис. 6). Для цього адміністратор повинен мати фізичний доступ до маршрутизатора. Локальний доступ зазвичай використовується для початкового налаштування пристрою.

Рис. 6 – Локальний доступ з метою адміністрування

Віддалений доступ - Адміністратори також можуть отримати доступ до пристроїв інфраструктури віддалено. Як варіант доступний AUX порт, Telnet, SSH, HTTP, HTTPS, або SNMP підключення до маршрутизатора з комп'ютера. Комп'ютер може бути в тій же підмережі або в іншій підмережі, ніж маршрутизатор.

Деякі протоколи віддаленого доступу відправляють дані, в тому числі імена користувачів і паролі доступу до маршрутизатора в незашифрованому вигляді. Якщо зловмисник досліджує трафік в той час як адміністратор віддалено входить на маршрутизатор, зловмисник може перехопити паролі або відомості про конфігурацію маршрутизатора. З цієї причини, бажано здійснювати переважно локальний доступ до маршрутизатора. Тим не менш, віддалений доступ, також може знадобитися. Під час віддаленого доступу до мережі необхідно застосувати деякі запобіжні заходи:

Шифрування всього трафіку між комп'ютером адміністратора і маршрутизатором. Наприклад, замість того, щоб використовувати Telnet,

Шифрування всього трафіку між комп'ютером адміністратора і маршрутизатором. Наприклад, замість того, щоб використовувати Telnet,

39