Security_metod

.pdf

Наприклад, за допомогою site-to-site VPN можна підключити мережу філії до мережі центрального офісу.

При використанні site-to-site VPN вузли можуть відправляти і отримувати звичайний трафік TCP/IP через шлюз VPN, функції якого можуть виконувати маршрутизатор, міжмережний екран, Cisco VPN концентратор, або Cisco ASA. VPN-шлюз відповідає за інкапсуляцию і шифрування вихідного трафіку і відправлення його VPN тунелем через Інтернет до VPN шлюзу на іншій стороні. Після отримання даних, VPN шлюз видаляє заголовки, розшифровує вміст, і передає пакет цільовому хосту приватної мережі.

Remote-access VPN

Remote-access VPN є еволюцією мереж з комутацією каналів, таких як звичайна телефонна служба, або ISDN. VPN віддаленого доступу підтримує архітектуру клієнт/сервер, де клієнт VPN (віддалений хост) потребує безпечного доступу до корпоративної мережі через VPN-сервер на периметрі мережі.

У минулому, корпорації підтримували віддалених користувачів за допомогою dial-in доступу і ISDN. З появою VPN, мобільному користувачу просто потрібний доступ до Інтернету, щоб спілкуватися з центральним офісом, як показано на рисунку 17.

Рис. 17 - Remote-access VPN

10.2 Клієнти VPN

У remote-access VPN кожен хост зазвичай має Cisco VPN клієнтське програмне забезпечення. Коли хост намагається відправити трафік, призначений для VPN, ПЗ Cisco VPN Client інкапсулює та шифрує трафік перед відправкою його через Інтернет до шлюзу VPN на периметрі цільової мережі. Після отримання даних, шлюз VPN поводиться так само як у випадку site-to-site VPN.

90

Cisco IOS SSL VPN

Cisco IOS SSL VPN - це технологія, яка забезпечує віддалений доступ практично з будь-якого підключеного до Інтернету місця з веб-браузером і використовуючи його рідне шифрування SSL. SSL VPN забезпечує гнучкість у підтримці безпечного доступу для всіх користувачів, незалежно від кінцевого хоста, з якого встановлюється з'єднання. SSL VPN на даний час надає три режими доступу:

Без клієнта.

З тонким клієнтом.

З повним клієнтом.

SSL VPN дозволяють користувачам отримувати доступ до веб-сторінок і послуг. Сюди входять доступ до файлів, відправка та отримання електронної пошти, запуск додатків на основі TCP без ПЗ IPSec VPN Client.

У багатьох випадках, IPSec і SSL VPN доповнюють одне одного, оскільки вирішують різні проблеми.

10.3 GRE VPN

GRE є протоколом тунелювання, який визначається в RFC 1702 і RFC 2784. Спочатку він був розроблений Cisco для створення віртуального зв'язку точка-точка для Cisco маршрутизаторів у віддалених точках об'єднаної ІР мережі.

GRE підтримує багатопротокольне тунелювання. Він може інкапсулювати пакети різних протоколів рівня 3 всередині тунелю IP. GRE також підтримує тунелювання багатоадресного IP трафіку. Протоколи маршрутизації, які використовуються у тунелі можуть обмінюватися маршрутною інформацією у віртуальній мережі.

GRE тунелі не підтримують стану. Кожна кінцева точка тунелю не зберігає ніякої інформації про стан і доступність віддаленої кінцевої точки тунелю. GRE не містить ніяких сильних механізмів безпеки для захисту корисного навантаження, яке проходить по тунелю.

GRE заголовок

GRE інкапсулює IP-пакет на виході зі стандартним IP заголовком і GRE заголовком. Як показано на рисунку 18, заголовок GRE тунелю містить, щонайменше, два обов'язкові 2-байтові поля:

прапор GRE;

тип протоколу.

GRE використовує поле типу протоколу в заголовку GRE для підтримки інкапсуляції будь-якого протоколу Рівня 3 OSI. Заголовок GRE, разом із IP заголовком тунелю, створює принаймні 24 додаткових байти.

91

Рис. 18 – Заголовок пакету з інкапсуляцією GRE

GRE з IPsec

Перевага GRE в тому, що він може бути використаний для тунелювання не IP трафіку через IP мережу. На відміну від протоколу IPsec, який підтримує тільки одноадресний трафік, GRE дозволяє надсилати тунелем груповий і широкомовний трафік. Таким чином, GRE підтримує протоколи маршрутизації.

GRE не забезпечує шифрування; якщо це потрібно, буде необхідно налаштувати IPsec.

10.4 IPsec VPN

IPsec є стандартом IETF (RFC 2401-2412), який визначає, як VPN може бути налаштована за допомогою IP протоколу. IPsec забезпечує конфіденційність і цілісність даних, аутентифікацію і підтвердження відправника. IPsec не прив'язаний до будь-якої конкретної технології шифрування, аутентифікації, алгоритмів безпеки, або технології обміну ключів. IPsec є структурою відкритих стандартів, в яких викладені правила безпечних комунікацій. IPsec заснований на існуючих алгоритмах для реалізації шифрування, аутентифікації і обміну ключами.

IPsec працює на мережному рівні. Всі реалізації IPsec містять нешифрований заголовок рівня 3, так що немає ніяких проблем з маршрутизацією. Функції IPsec доступні поверх всіх протоколів рівня 2, таких як Ethernet, ATM, Frame Relay, SDLC і HDLC.

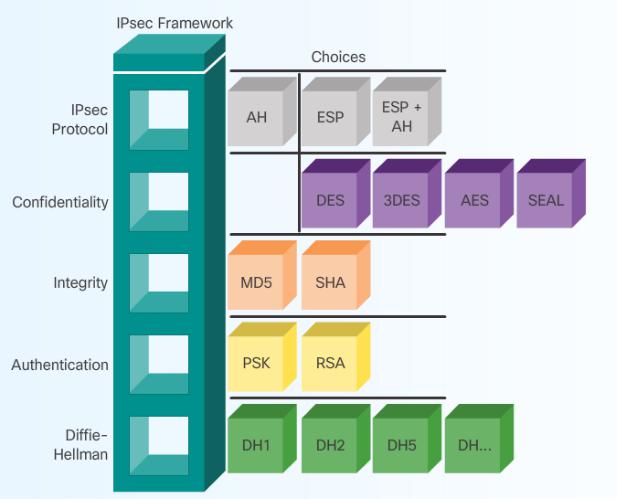

Структура IPSec складається з п'яти блоків (рис. 19):

1.Протокол IPsec. Вибір між протоколами безпеки Authentication Header

(AH) і Encapsulation Security Protocol (ESP).

92

2.Тип конфіденційності, реалізований з використанням алгоритму шиф-

рування: Data Encryption Standard (DES), Triple DES (3DES), Advanced Encryption Standard (AES), або Software-Optimized Encryption Algorithm (SEAL). Вибір залежить від необхідного рівня безпеки.

3.Контроль цілісності, може бути реалізований з використанням message-digest 5 (MD5) або Secure Hash Algorithm (SHA).

4.Як встановлюється секретний ключ. Два методи: pre-shared keys (PSK) або цифровий підпис RSA.

5.Група алгоритмів Діффі-Хеллмана (DH). Є чотири окремих DH алго-

ритми обміну ключами: DH Group 1 (DH1), DH Group 2 (DH2), DH Group 5 (DH5), and DH Group 7 (DH7). Тип обраної групи залежить від конкретних потреб.

Рис.19 – IPSec фреймворк

IPsec забезпечує основу, а адміністратор вибирає алгоритми, які використовуються для реалізації послуг безпеки в рамках цієї основи. Але IPsec не прив’язаний до певних алгоритмів, що дозволяє використовувати нові і кращі алгоритми без виправлення існуючих стандартів IPsec.

93

IPsec може забезпечити шлях між парою шлюзів, парою хостів, або шлюзом і хостом. Використання механізму IPsec дозволяє забезпечити важливі функції безпеки:

Конфіденційність - IPsec забезпечує конфіденційність за допомогою шифрування.

Цілісність - IPsec гарантує, що дані надходять без змін до пункту призначення з використанням хеш-алгоритму, наприклад, MD5 або SHA.

Аутентифікація - IPsec використовує Internet Key Exchange (IKE) для аутентифікації користувачів і пристроїв. IKE використовує кілька типів аутентифікації, в тому числі ім'я користувача та пароль, одноразовий пароль, біометрію, попередньо поширені ключі (PSKs) і цифрові сертифікати.

Безпечний обмін ключами - IPsec використовує алгоритм DH, щоб забезпечити метод обміну публічних ключів між вузлами для створення спільного секретного ключа.

10.5 Самостійна робота студента

10.5.1 Запитання для самоперевірки

1.Які функції безпеки забезпечує IPsec?

2.З яких блоків складається структура IPsec?

3.Чи передбачає шифрування GRE VPN?

4.Чим відрізняється site-to-site VPN від remote-access VPN?

10.3.2 Матеріали для самостійного поглибленого вивчення теми

1.Дослідіть дві фази Internet Key Exchange.

2.Наведіть приклади використання IPsec.

94

ТЕМА 11. МЕТОДИ КЕРУВАННЯ БЕЗПЕКОЮ КОРПОРАТИВНОЇ МЕРЕЖІ

Вступ

Попередження мережних атак вимагає комплексного підходу, до якого належить створення та підтримка політики безпеки, яка відповідає потребам організації у галузі безпеки. Першим кроком під час встановлення потреб в безпеці організації є виявлення ймовірних загроз і виконання аналізу ризиків. Результати аналізу ризиків використовуються для визначення апаратних і програмних засобів реалізації безпеки, політики ліквідації наслідків атак, дизайну мережі. Для спрощення проектування мережі рекомендується, щоб всі механізми безпеки були від одного постачальника.

Після проектування мережі, безпека потребує щоденних операцій, необхідних спочатку для розгортання, а потім підтримки системи безпеки. Частиною підтримки системи безпеки є тестування безпеки мережі, щоб переконатися, що всі складові системи безпеки працюють, як очікувалося. Тестування також використовується в плануванні безперервності бізнесу у разі стихійних лих або тривалої перерви в роботі.

Після реалізації захищеної мережі і складання планів забезпечення безперервної роботи, ці плани і документи мають постійно оновлюватися відповідно до мінливих потреб організації. З цієї причини, необхідно розуміти життєвий цикл розробки системи (System Development Life Cycle – SDLC) для оцінки змін в системі та корегування реалізації безпеки. SDLC складається з п'яти етапів:

Ініціювання.

Ініціювання.

Придбання та розробка.

Придбання та розробка.

Впровадження.

Впровадження.

Експлуатація та технічне обслуговування.

Експлуатація та технічне обслуговування.

Диспозиція.

Диспозиція.

Важливо враховувати питання безпеки на всіх етапах SDLC.

11.1 Принципи безпечного дизайну мережі

11.1.1 Політика безпеки

Попередження мережних атак вимагає комплексного підходу:

Безпека мережних пристроїв з AAA, SSH, на основі ролей, ведення журналу подій, використання протоколів SNMP та NTP.

Безпека мережних пристроїв з AAA, SSH, на основі ролей, ведення журналу подій, використання протоколів SNMP та NTP.

Захист кінцевих точок мережі, таких як робочі станції і сервери від вірусів, троянів і хробаків.

Захист кінцевих точок мережі, таких як робочі станції і сервери від вірусів, троянів і хробаків.

Використання Cisco IOS Firewall і на додаток списків контролю доступу (ACL) для захисту ресурсів від зовнішніх атак.

Використання Cisco IOS Firewall і на додаток списків контролю доступу (ACL) для захисту ресурсів від зовнішніх атак.

95

Підтримка Cisco IOS Firewall технології Cisco IPS для оцінки трафіку з використанням бази сигнатур атак.

Підтримка Cisco IOS Firewall технології Cisco IPS для оцінки трафіку з використанням бази сигнатур атак.

Захист локальної мережі за допомогою рекомендованих практик Рівня

Захист локальної мережі за допомогою рекомендованих практик Рівня

2 і VLAN, у тому числі BPDU Guard, Root Guard, PortFast і Switched

Port Analyzer (SPAN).

Незважаючи на ці методи захисту мережи повністю запобігти атакам на уразливі ресурси неможливо. Нові атаки розробляються і нові уразливості знаходяться для того, щоб обійти рішення безпеки. Крім того, технічні, адміністративні та фізичні системи безпеки не допоможуть, якщо кінцеві користувачі не дотримуватимуться практики і процедур безпеки. Комплексна політика безпеки має ідентифікувати активи організації, визначати апаратне забезпечення і програмні вимоги для захисту цих активів, уточнювати ролі та обов'язки персоналу, і встановлювати протокол для реагування на порушення безпеки. Якщо політика безпеки встановлена і в організації її притримуються, втрати та збитки, пов'язані з атаками можуть бути зведені до мінімуму.

При розробці політики безпеки, мають бути знайдені відповіді на наступні запитання:

Потреби бізнесу – Для чого організація використовує мережу? Незалежно від наслідків для безпеки, потреби бізнесу повинні враховуватися першими.

Ідентифікація загроз - Які найбільш ймовірні типи загроз існують для даного типу організацій? Наприклад, фінансова установа більше стикається з різними загрозами, ніж університет.

Аналіз ризиків - Яка вартість можливих втрат порівняно з вартістю реалізації різних технологій безпеки? Як найновіші методи безпеки впливають на мережне середовище і який ризик, якщо вони не будуть реалізовані?

Потреби в безпеці - Які правила, стандарти відповідають потребам бізнесу і ризикам?

Галузеві стандарти та практики - Які надійні, добре зрозумілі та рекомендовані методи безпеки використовуються на даний час подібними організаціями?

Безпека проведення операцій - Які зараз використовуються процедури реагування на інциденти, моніторингу, технічного обслуговування та аудиту системи на відповідність?

11.1.2 Ідентифікація загроз

Ідентифікація загроз забезпечує організацію переліком загроз, яким сприяє розташування системи в певному середовищі. При виявленні загроз важливо відповісти на два запитання:

Які можливі уразливості системи?

Які можливі уразливості системи?

Які наслідки будуть, якщо уразливості системи будуть використані зловмисниками?

Які наслідки будуть, якщо уразливості системи будуть використані зловмисниками?

96

Наприклад, ідентифікація загроз підключення до електронної банківської системи буде містити:

Викрадення даних клієнтів - атакуючий краде персональні та фінансові дані клієнтів банку з бази даних клієнтів.

Викрадення даних клієнтів - атакуючий краде персональні та фінансові дані клієнтів банку з бази даних клієнтів.

Фальшиві транзакції від зовнішнього сервера - зловмисник змінює код електронного банківського застосунку і виконує довільні операції, видаючи себе за законного користувача.

Фальшиві транзакції від зовнішнього сервера - зловмисник змінює код електронного банківського застосунку і виконує довільні операції, видаючи себе за законного користувача.

Фальшиві операції з використанням вкрадених PIN-кодів клієнтів або смарт-карт - атакуючий викрадає засоби ідентифікації особи клієнта і запускає шкідливі операції під скомпрометованим обліковим записом.

Фальшиві операції з використанням вкрадених PIN-кодів клієнтів або смарт-карт - атакуючий викрадає засоби ідентифікації особи клієнта і запускає шкідливі операції під скомпрометованим обліковим записом.

Інсайдерська атака на систему - банківський службовець знаходить люк в системі, який використовує для проведення атаки.

Інсайдерська атака на систему - банківський службовець знаходить люк в системі, який використовує для проведення атаки.

Помилки у вхідних даних - користувач вводить невірні дані або робить неправильні запити транзакцій.

Помилки у вхідних даних - користувач вводить невірні дані або робить неправильні запити транзакцій.

Руйнування центру обробки даних - катастрофічна подія, яка призво-

Руйнування центру обробки даних - катастрофічна подія, яка призво-

дить до серйозних збитків або повністю руйнує центр обробки даних.

Визначення вразливостей в мережі вимагає розуміння важливих застосунків, які використовуються, а також різних вразливостей цих додатків і апаратних засобів. Це може потребувати від мережного адміністратора проведення значної кількості досліджень.

11.1.3 Аналіз ризиків в ІТ

Аналіз ризиків оцінює ймовірність і тяжкість загроз системі і забезпечує організацію переліком таких загроз в порядку пріоритетів. Визначаються ризики, як і коли ці ризики можуть виникнути, оцінюється фінансовий і бізнесвплив несприятливих наслідків.

Першим кроком аналізу ризиків є оцінка кожної загрози для визначення її тяжкості та ймовірності. Потім ця інформація використовується під час аналізу ризиків. В області інформаційної безпеки використовується два типи аналізу ризиків:

Кількісний аналіз ризиків - використовується математична модель, яка визначає грошові оцінки вартості активів, вартості втрат від реалізованих загроз, і вартість реалізації безпеки. Грошові показники, як правило, розраховуються на основі річної вартості.

Кількісний аналіз ризиків - використовується математична модель, яка визначає грошові оцінки вартості активів, вартості втрат від реалізованих загроз, і вартість реалізації безпеки. Грошові показники, як правило, розраховуються на основі річної вартості.

Якісний аналіз ризиків - може бути використаний, коли оцінка ризиків має бути виконана протягом відносно короткого часу, під жорсткий бюджет, або коли відсутні потрібні дані чи досвід. Якісні оцінки ризиків є описовими. Якісний аналіз ризиків не завжди може бути графічно або математично підтверджений. Він зосереджений в основному на розумінні того, чому ризик присутній і, яким чином різні рішення працюють на його попередження.

Якісний аналіз ризиків - може бути використаний, коли оцінка ризиків має бути виконана протягом відносно короткого часу, під жорсткий бюджет, або коли відсутні потрібні дані чи досвід. Якісні оцінки ризиків є описовими. Якісний аналіз ризиків не завжди може бути графічно або математично підтверджений. Він зосереджений в основному на розумінні того, чому ризик присутній і, яким чином різні рішення працюють на його попередження.

97

Кількісний аналіз ризиків є більш математично точним і, як правило, використовується організаціями, як фінансове обґрунтування запропонованих контрзаходів.

11.1.4 Кількісний аналіз ризиків

Кількісний аналіз ризиків спирається на конкретні формули для підрахунку значення змінних, які використовуються під час прийняття рішення. За формулами обчислюють:

Вартість активів (Asset Value - AV) – складається з ціни покупки, витрат на розгортання та на технічне обслуговування. Для бази даних або вебсервера вартість активів повинна також містити витрати на розробку.

Коефіцієнт впливу (Exposure Factor - EF) - це оцінка ступеня руйнування, яке може виникнути. Наприклад, повінь може зруйнувати центр обробки даних на 60%. Як інший приклад розглянемо помилки введення даних, які завдають набагато менше шкоди, ніж повінь. Одна помилка введення даних, швидше за все, буде становити 0,001% від загальної вартості бази даних.

Очікувані збитки від однієї події (Single Loss Expectancy - SLE) - це очі-

кувані збитки від одноразового прояву загрози.

SLE = AV*EF

Частота виникнення за рік (Annualized Rate of Occurrence - ARO) -

оцінка частоти виникнення події на протязі року, використовується для розрахунку ALE.

Річні очікувані збитки (Annualized Loss Expectancy ALE) – очікувані фі-

нансові втрати організації від однієї загрози в розрахунку на один рік.

ALE = SLE *ARO

Виконаємо розрахунки для двох прикладів:

Датацентру загрожує повінь:

AV = $10,000,000

EF = 60% (буде зруйновано 60% активів)

SLE = $10,000,000 *0.60 = $6,000,000 ARO = 0.01 (один раз на 100 років)

ALE = $6,000,000 *0.01 = $60,000

Помилки введення даних до бази даних:

AV = $1,000,000 EF = 0.001%

SLE = $1,000,000 *0.00001 = $10

ARO = 125, 000 (500 раз на день, 250 бізнес-днів на рік)

ALE = $10 * 125, 000 = $1,250,000

Аналітики ризиків розраховують ALE в річному вираженні. ALE розраховує фінансові витрати організації, якщо загроза буде реалізована і організація не зробить нічого, щоб протистояти цій загрозі.

Ґрунтуючись на отриманих результатах, виправданим буде рішення витратити $50,000 для підвищення безпеки додатків баз даних, щоб значно змен-

98

шити кількість помилок при введенні даних. В той же час виправданим буде рішення відхилити пропозицію витрати $3,000,000 на захист датацентру від можливої повені.

Для організації важливо створити перелік очікуваних загроз, розташованих за пріоритетами відносної вартості. Це дозволяє вирішувати найсерйозніші проблеми в першу чергу, зосередити ресурси там, де вони найбільш необхідні.

У випадках, пов’язаних з національною безпекою, не доцільно приймати рішення, ґрунтуючись на вартості.

11.1.5 Керування ризиками

Коли загрози виявлені і ризики оцінені, необхідно розгорнути стратегію захисту від ризиків. Існує два дуже різні методи обробки ризиків:

Управління ризиками - цей метод розгортає механізми захисту, щоб зменшити ризики до прийнятного рівня. Управління ризиками вимагає хорошого знання ризиків та методів їх пом'якшення.

Управління ризиками - цей метод розгортає механізми захисту, щоб зменшити ризики до прийнятного рівня. Управління ризиками вимагає хорошого знання ризиків та методів їх пом'якшення.

Уникання ризиків - цей метод виключає ризик, уникаючи загрози повністю. Як правило, це не варіант в комерційному світі, де контроль ризиків дозволяє отримати прибуток.

Уникання ризиків - цей метод виключає ризик, уникаючи загрози повністю. Як правило, це не варіант в комерційному світі, де контроль ризиків дозволяє отримати прибуток.

Управління ризиками

Якщо банк хоче надавати електронні банківські послуги, він має керувати ризиками. Управління ризиками може відбуватися за рахунок стратегічних рішень, які стосуються попередження кожного ризику.

Наприклад, для боротьби з загрозою Викрадення даних клієнтів необхідно зберігати всі дані про клієнтів на внутрішніх серверах, і передавати ці дані на зовні тільки за вимогою.

Попередити Фальшиві операції з використанням вкрадених PIN-кодів клі-

єнтів або смарт-карт дозволить швидке оновлення переліків відкликаних карт. Зниження ризику забезпечує укладання угоди з користувачем, яка змушує користувача прийняти на себе відповідальність за втрату карт.

Для захисту від загрози Руйнування центру обробки даних переконайтеся, що резервні копії зберігаються за межами центру, розташуйте обладнання вище над поверхнею землі.

Уникання ризику

Використовуючи підхід уникання ризиків, банк може прийняти рішення не пропонувати електронні банківські послуги, оскільки це занадто ризиковано. Такий підхід може бути прийнятним для деяких військових організацій, але, як правило, не варіант в комерційному світі. Компанії, які вміють керувати ризиками традиційно є найбільш прибутковими.

Після виявлення загроз організація проводить відповідний аналіз. Якщо приймається рішення керувати ризиками, наступний крок полягає в застосуванні рішень безпеки.

99