А.Ю.Щеглов Учебное пособие

.pdf1 |

|

|

2 |

|

|

3 |

|

|

4 |

|

|

5 |

|

|

6 |

|

7 |

|

8 |

|

9 |

|

|

10 |

|

|

11 |

|

|

12 |

|

19. |

|

|

E 1 – E 3 |

|

|

A 1.3, A 1.5, |

|

|

B 8 |

|

|

C 8.4 |

|

|

D 2 – D 5 |

|

10 |

|

0 |

|

0,5 |

|

|

средняя |

|

|

высокая |

|

|

актуальная |

|

|

|

|

|

A 1.6 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

20. |

|

|

E 1 – E 3 |

|

|

A 2.4 |

|

|

B 8 |

|

|

C 8.4 |

|

|

D 2.1.1, |

|

10 |

|

5 |

|

0,75 |

|

|

высокая |

|

|

высокая |

|

|

актуальная |

|

|

|

|

|

|

|

|

|

|

|

D 3 |

|

|

|

|

|

|

|

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

21. |

|

|

E 1 – E 3 |

|

|

A 2.5 |

|

|

B 8 |

|

|

C 8.4 |

|

|

D 2.1.1, |

|

10 |

|

2 |

|

0,6 |

|

|

высокая |

|

|

высокая |

|

|

актуальная |

|

|

|

|

|

|

|

|

|

|

|

D 3 |

|

|

|

|

|

|

|

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

22. |

|

|

E 1 – E 3 |

|

|

А 1.7 |

|

|

B 9 |

|

|

С 9 |

|

|

D 1.1.1, |

|

10 |

|

5 |

|

0,75 |

|

|

высокая |

|

|

высокая |

|

|

актуальная |

|

|

|

|

|

|

|

|

|

|

|

D 1.1.2 |

|

|

|

|

|

|

|

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

71

2.4. Выводы по разделу 2.

1.Современные подходы к построению систем защиты информации сводятся к решению задачи нейтрализации актуальных угроз. Это позволяет говорить о проектировании систем защиты, т.к. оптимизируется их состав и структура. Вместе с тем, подобное проектирование невозможно без использования всевозможных экспертных оценок.

2.Попытки формализации экспертных оценок, осуществляемые с целью снижения требований к количеству и качеству экспертиз, необходимых при проектировании системы защиты, на деле могут весьма негативно сказаться на результате проектирования, т.е. на эффективности полученного решения.

72

РАЗДЕЛ 3. ОСНОВОПОЛАГАЮЩИЕ МЕТОДЫ ОБЕСПЕЧЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

3.1. Общая классификация методов защиты

При обеспечении информационной безопасности вычислительных систем и сетей решаются следующие задачи защиты:

Защита от нарушения конфиденциальности обрабатываемой информации;

Защита от несанкционированной модификации обрабатываемой информации;

Обеспечение доступности обрабатываемой информации.

Вобщем случае следует выделять две основных группы методов обеспечения безопасности, которыми решаются совершенно различные даже в своей постановке задачи защиты – это методы защиты информации от несанкционированного доступа (средства защиты обозначают СЗИ НСД) и методы криптографической защиты информации (средства защиты обозначают СКЗИ).

СЗИ НСД – это основа основ обеспечения информационной безопасности вычислительных систем и сетей. СЗИ НСД в общем случае образуют четыре основных группы механизмов защиты:

Идентификация и аутентификация;

Разграничение доступа к ресурсам;

Контроль целостности;

Аудит.

СКЗИ, как правило, используются в дополнение к СЗИ НСД и предназначены для решения задачи защиты от нарушения конфиденциальности обрабатываемой информации (в том числе, это может быть и некоторая служебная информация, например, пароли пользователей).

Принципиальным отличием применения СЗИ НСД и СКЗИ при решении задачи защиты от нарушения конфиденциальности обрабатываемой информации состоит в том, что СЗИ НСД предназначены для противодействия самому факту хищения обрабатываемой конфиденциальной информации, а СКЗИ раскрытию конфиденциальной информации злоумышленником, в предположении, что она уже им похищена. С учетом этого, на практике, как правило, СКЗИ используются в тех приложениях, где не могут использоваться, либо не столь эффективны СЗИ НСД (например, защита конфиденциальной информации при ее передаче по открытым каналам связи, при хранении на внешних накопителях и т.д.).

Замечание. В данном курсе мы акцентируем свое внимание на задачах и методах защиты от НСД. Вопросы криптографической защиты

73

информации будут рассмотрены в курсе: «Криптография и стеганография».

3.2. Идентификация и аутентификация

Когда разговор заходит об «идентификации и аутентификации», то сразу «на ум» приходит задача идентификации и аутентификации пользователя при доступе в систему. Однако, это весьма примитивное толкование данной важнейшей задачи защиты от несанкционированного доступа, без эффективного решения которой принципиально невозможна корректная реализация разграничительной политики доступа к ресурсам.

Рассмотрим, что же собою представляют идентификация и аутентификация в общем случае.

Идентификация — это процесс распознавания элемента системы, обычно с помощью заранее определенного идентификатора или другой уникальной информации; каждый субъект или объект системы должен быть однозначно идентифицируем.

Аутентификация — это проверка подлинности идентификации пользователя, процесса, устройства или другого компонента системы (обычно осуществляется перед разрешением доступа).

Следуя данным определениям, задача идентификации и аутентификации должна решаться в системе применительно к любому субъекту и объекту (пользователь, процесс, устройство), при этом каждый субъект и объект в системе должен быть однозначно идентифицируемым (в противном случае задача идентификации не решена).

Основным же результатом решения задачи идентификации и аутентификации будет однозначная идентификация всех субъектов и объектов в системе.

Следствие. Невозможность выполнения требования к однозначной идентификации в отношении какого-либо субъекта, либо объекта в системе, требует исключения такого субъекта или объекта из состава системы.

Замечание. Если в требованиях к средству защиты (см. предыдущий раздел) указано:

должны осуществляться идентификация и проверка подлинности субъектов доступа при входе в систему по идентификатору (коду) и паролю условно-постоянного действия длиной не менее шести буквенноцифровых символов;

должна осуществляться идентификация терминалов, ЭВМ, узлов сети ЭВМ, каналов связи, внешних устройств ЭВМ по их логическим адресам (номерам);

должна осуществляться идентификация программ, томов, каталогов, файлов, записей, полей записей по именам,

74

то это означает выполнение применительно к ним процедур идентификации и аутентификации, с целью однозначной идентификации объектов/субъектов доступа в системе.

Замечание. Целью процедуры идентификации является однозначность идентификации субъектов и объектов доступа. Аутентификация же, как процедура проверки подлинности субъектов и объектов необходима в том случае, когда без ее применения субъекты и объекты не могут быть однозначно идентифицированы.

3.2.1. Идентификация и аутентификация субъектов доступа

3.2.1.1. Идентификация и аутентификации субъекта доступа «пользователь»

3.2.1.1.1. Идентификация и аутентификации пользователя при входе в систему

Формализованные требования к механизму идентификации и аутентификации пользователей задаются действующим сегодня нормативным документом [1].

Для СЗИ от НСД, используемых для защиты конфиденциальной информации (5 класс СВТ), требования к механизму идентификации и аутентификации состоят в следующем:

Комплекс средств защиты информации (КСЗ) должен обеспечивать идентификацию пользователей при запросах на доступ, должен проверять подлинность идентификатора субъекта - осуществлять аутентификацию. КСЗ должен располагать необходимыми данными для идентификации и аутентификации и препятствовать входу в СВТ неидентифицированного пользователя или пользователя, чья подлинность при аутентификации не подтвердилась.

Проанализировав данные требования, приходим к выводу, что по своей сути они состоят из двух взаимосвязанных частей:

1.КСЗ должен располагать необходимыми данными для идентификации и аутентификации и препятствовать входу в СВТ неидентифицированного пользователя или пользователя, чья подлинность при аутентификации не подтвердилась.

2.КСЗ должен обеспечивать идентификацию пользователей при запросах на доступ, должен проверять подлинность идентификатора субъекта - осуществлять аутентификацию.

Первая часть требования предполагает реализацию механизма идентификации и аутентификации (проверку подлинности идентификатора субъекта) при входе пользователя в систему (либо при загрузке системы).

Вторая же часть требований предполагает реализацию механизма идентификации и аутентификации (проверку подлинности идентификатора

75

субъекта) при запросах доступа пользователя к ресурсам. Несомненно, это совсем иная задача защиты.

Резонно, что возникает вопрос, достаточно ли для эффективного решения задачи идентификации и аутентификации реализации только одного из регламентируемых нормативными документами требования. К чему может привести и по какой причине невыполнение СЗИ от НСД данных требований в полном объеме.

Чтобы ответить на эти вопросы, прежде всего, на примере семейства ОС Windows, рассмотрим всю последовательность идентификации и аутентификации пользователя, реализуемую современными системными средствами.

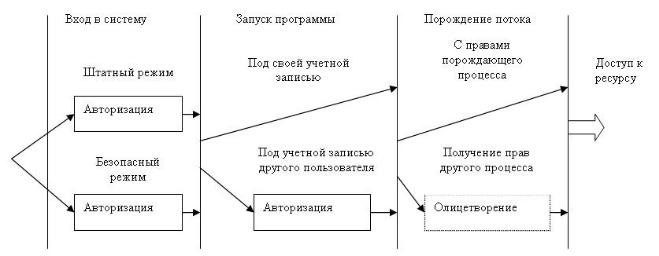

Этапы идентификации и аутентификации пользователя, реализуемые в системе (на примере ОС Windows), представлены на рис.2.1.

Первый шаг идентификации, поддерживаемый режимом аутентификации, реализуется при входе пользователя в систему. Здесь следует выделить возможность входа в штатном и в безопасном режиме (Safe Mode). В порядке замечания отметим, что принципиальным отличием безопасного режима является то, что при запуске системы в безопасном режиме можно отключить загрузку драйверов и приложений. Поэтому, если в системе используется СЗИ от НСД, можно попытаться загрузить систему в безопасном режиме без компонент СЗИ от НСД, т.е. без средства защиты. С учетом же того, что загрузить систему в безопасном режиме может любой пользователь (в Unix системах – только Root), то СЗИ от НСД должна обеспечивать возможность входа в систему в безопасном режиме (после идентификации и аутентификации) только под учетной записью администратора.

Второй шаг состоит в запуске пользователем процессов, которые уже, в свою очередь, порождают потоки (именно потоки в общем случае и осуществляют обращение к ресурсам). Все работающие в системе процессы и потоки выполняются в контексте защиты того пользователя, от имени которого они так или иначе были запущены. Для идентификации контекста защиты процесса или потока используется объект, называемый маркером доступа (access token). В контекст защиты входит информация, описывающая привилегии, учетные записи и группы, сопоставленные с процессом и потоком. При регистрации пользователя (первый шаг, см. рис.3.1) в системе создается начальный маркер, представляющий пользователя, который входит в систему, и сопоставляет его с процессом оболочки, применяемой для регистрации пользователя. Все программы, запускаемые пользователем, наследуют копию этого маркера. Механизмы защиты в Windows используют маркер, определяя набор действий, разрешенных потоку или процессу.

76

Рис.3.1. Этапы идентификации и аутентификации пользователя

Вобщем случае пользователь имеет возможность запуска процесса, как с собственными правами, так и под учетной записью другого пользователя. Запуск пользователем процесса под другой учетной записью возможно только после выполнения процедуры аутентификации – пользователь должен ввести идентификатор и пароль, соответствующие той учетной записи, под которой им будет запущен процесс (например, подобную возможность в ОС Windows предоставляет утилита: runas.exe, но, начиная с ОС Windows XP, эта функция уже вынесена в проводник - ее можно реализовать, нажав правой кнопкой мыши на выбранном в проводнике исполняемом файле).

Впорядке замечания отметим следующее. С одной стороны, это очень полезная опция, которая может быть использована в корпоративных приложениях, когда на одном компьютере требуется обрабатывать конфиденциальные и открытые данные. При этом предполагается, что для обработки данных различных категорий создаются различные учетные записи. Данная опция предполагает, что одновременно (без перезагрузки) можно обрабатывать данные различных категорий, например, под одной учетной записью обрабатывать необходимым приложением конфиденциальные данные, под другой учетной записью запустить Internet приложение (у вас на мониторе может быть открыто одновременно два окна). Естественно, что реализация данной возможности выставляет и дополнительные требования к СЗИ от НСД (например, при подобном запуске приложения ОС Windows между пользователями не изолируется буфер обмена, который в ОС является «принадлежностью» рабочего стола). Это уже вопросы противодействия внутренним ИТ-угрозам (угрозам хищения информации инсайдерами – санкционированными пользователями), что является вопросом самостоятельного исследования

77

(подробнее рассмотрим ниже). С другой стороны, рассматриваемая опция делает во многом неразрешимыми некоторые задачи защиты информации. В порядке иллюстрации рассмотрим вопрос реализации контроля доступа пользователей к устройствам. Проблема здесь состоит в том, что в большинстве случаев доступ к устройствам осуществляется драйвером, т.е. при фильтрации запроса на доступ на уровне драйвера мы увидим учетную запись System (естественно, что решать вопросы контроля доступа к ресурсам на прикладном уровне просто бессмысленно – будет найдено множество способов обхода такого механизма), вне зависимости от того, какой собственно пользователь запрашивает доступ к ресурсу.

Третий шаг состоит в порождении процессом потоков, которые собственно и обращаются к ресурсам. Система предоставляет разработчикам приложений сервисы олицетворения. Сервис олицетворения (impersonation) предоставляет возможность отдельному потоку выполняться в контексте защиты, отличном от контекста защиты процесса, его запустившего, т.е. запросить олицетворить себя с правами другого пользователя, в результате - действовать от лица другого пользователя. Как следствие, именно на этом этапе и возникают вопросы корректности идентификации и аутентификации пользователя при запросе доступа к ресурсам, а задача идентификации и аутентификации пользователей при запросах на доступ сводится к контролю корректности олицетворения.

В порядке замечания отметим, что аналогичная ситуация имеет место и в ОС семейства Unix, где также существуют понятия идентификатора и эффективного идентификатора (под которым собственно и осуществляется запрос доступа к ресурсам).

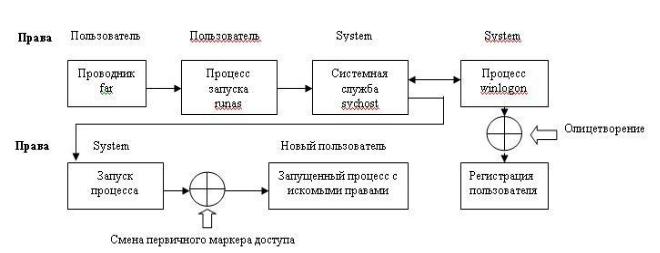

Покажем, что рассмотренные выше второй и третий шаги имеют похожие принципы реализации в ОС, как следствие, в части построения системы защиты, здесь возможна реализация одного и того же подхода. С этой целью рассмотрим упрощенную схему запуска процесса с правами другого пользователя, реализуемую ОС Windows, которая приведена на рис.3.2. Рассмотрим, как работает данная схема.

78

Рис.3.2. Упрощенная схема запуска процесса с правами другого пользователя, реализуемая ОС Windows

Для того чтобы запустить процесс (программу) с правами другого пользователя, пользователь со своей учетной записью запускает программу-проводник, позволяющую запускать соответствующую утилиту, например, runas. В качестве параметров при запуске этой утилиты задается, какой процесс, с правами какого пользователя должен быть запущен, и пароль этого пользователя. Утилита запускается с правами текущего пользователя и взаимодействует с системной службой svchost, запущенной с правами System, которая, в свою очередь, взаимодействует с процессом winlogon, осуществляющим регистрацию входа нового пользователя в систему. При регистрации нового пользователя, потоки, запускаемые процессом winlogon, олицетворяют себя с правами регистрируемого пользователя.

Далее системная служба svchost запускает процесс, запуск которого запросил пользователь, с правами System, после чего, осуществляет смену первичного маркера доступа для запущенного процесса – смену маркера доступа System - на маркер доступа нового пользователя. В результате этого процесс начинает функционировать под учетной записью нового пользователя.

Таким образом, из рис.3.2 следует, что смена первичного маркера доступа осуществляется уже после запуска процесса, который изначально запускается с правами System. Видим, что если идентифицировать субъект доступа парой: идентификатор и эффективный идентификатор, то рассматриваемый процесс будет характеризоваться парой: System, Новый пользователь.

Теперь поговорим о парольном входе пользователя в систему. Обобщенная классификация основных угроз парольной защите

представлена на рис.3.3. Рассмотрим их.

79

Наиболее очевидными явными угрозами являются физические – хищение носителя (например, дискеты с паролем, электронного ключа с парольной информацией и т.д.), а также визуальный съем пароля при вводе (с клавиатуры, либо с монитора), кроме того, при использовании длиных сложны паролей пользователи подчас записывают свой пароль (в том числе, на клавиатуре), что яваляется объектом физического хищения.

К техническим явным угрозам можно отнести подбора пароля – автоматизированный (вручную пользователем), либо автоматический, предполагающий запуск пользователем специальной программы подбора паролей. Кроме того, для сравнения вводимого и эталонного значений пароля, эталонное значение пароля должно храниться на защищаемом объекте, это значение без соблюдения соответствующих мер по хранению паролей (хеширование, разграничение доступа к области памяти, где хранятся пароли), может быть похищено злоумышленником.

Естественно, что наиболее опасными являются скрытые угрозы, к которым можно отнести: технический съем пароля при вводе, модификацию механизма парольной защиты, модификацию учетных данных на защищаемом объекте.

Первая группа скрытых угроз наиболее очевидна. Пароль должен быть каким-либо образом введен в систему – с клавиатуры, со встроенного или дополнительного устройства ввода, из сети (по каналу связи). При этом пользователем может быть установлена соответствующая программа, позволяющая перехватывать поступающую на защищаемый объект информацию (развитые подобные программы позволяют атоматически фильтровать перехватываемую информацию по определенным признакам – в том числе, с целью обнаружения паролей). Примером таких программ могут служить снифер клавиатуры и канала связи. Например, снифер клавиатуры позволяет запоминать все последовательности нажатий кнопок на клавиатуре (здесь пароль вводится в явном виде), затем фильтровать события по типам приложений, например, ввод пароля.

80