А.Ю.Щеглов Учебное пособие

.pdf

набора механизмов защиты при разработке новой системы) осуществляется следующим образом:

1)Расчет параметров Ci, i , pi для оценки защищенности по исходным данным, полученным статистическим или, в случае недостатка статистики, одним из приведенных выше способов (оптимистически - пессимистический подход, метод экспертной оценки).

2)Расчет критериев защищенности D, ЦСЗИ, ПСЗИ (dПСЗИ) для каждого варианта системы защиты (набора механизмов защиты при разработке новой системы).

3)Выбор системы защиты (набора механизмов защиты при разработке системы) с максимальным коэффициентом защищенности D, удовлетворяющей ограничениям по стоимости ЦСЗИ и производительности

ПСЗИ.

4) Анализ изменения коэффициента защищенности dD при задании приращений для критериев ЦСЗИ и dПСЗИ методом последовательного выбора уступок с оценкой целесообразности выбора системы, удовлетворяющей новым ограничениям.

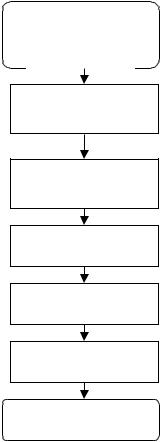

Последовательность задач, решаемых при проектировании системы защиты проиллюстрирована на рис.1.9.

Назначение

ограничений

Цзад, Пзад

Получение параметров

Ci, i, pi

Расчет параметров элементов защиты

ЦСЗИk, ПСЗИk

Разработка вариантов построения СЗИ

Выбор лучшего варианта СЗИ

Анализ влияния ограничений на уровень защищенности

Выбор оптимальной СЗИ

Рис.1.9. Последовательность задач, решаемых при проектировании системы защиты

41

Таким образом, проектирование системы защиты - это непрерывный процесс, осуществляемый в течение всего жизненного цикла системы, предполагающий исходное проектирование системы по расчетным значениям параметров и последующую ее модификацию (доработку), основанную на непрерывном анализе текущего состояния обеспечиваемого системой уровня защищенности средствами мониторинга с учетом меняющегося поля угроз.

Модификация узких мест системы защиты предполагает выявление новых угроз и анализ их отражения механизмами защиты, присутствующими в системе. При необходимости, следует либо модифицировать существующие механизмы, либо встраивать новые.

Таким образом, особенностью проектирования СЗИ, с учетом сложности формализации задачи, прежде всего в части задания исходных параметров, является в общем случае невозможность реализации гарантированной защиты информационной системы при условии ее проектирования исключительно по расчетным значениям параметров, без последующего мониторинга защищенной системы. В задачи же мониторинга, как следует из сказанного, входит сбор статистики для задания параметров конкретной защищенной системы, и ее проектирование вновь в рамках полученной статистики. Результатами повторного проектирования будет обоснование оптимальности принятых на этапе расчетного проектирования технических решений и их соответствующая корректировка.

1.3.4. Применение метода последовательного выбора уступок

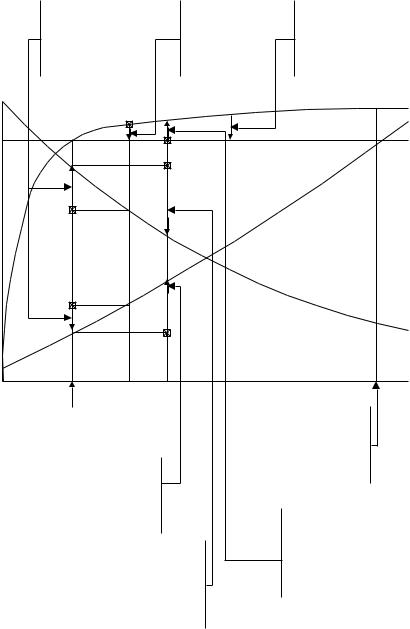

Качественная зависимость изменения основных параметров, характеризующих систему защиты, от ее сложности – используемого набора механизмов защиты, представлена на рис.1.10.

Проанализировав характер зависимостей от сложности системы, можно сделать вывод о том, что стоимость системы защиты возрастает неограниченно, производительность снижается в пределе до нуля, в то время как кривая коэффициента защищенности (D) стремится к предельному значению единица (100%) и в некоторый момент достигает насыщения. Это приводит к тому, что при дальнейшем нарастании сложности (и, соответственно, увеличении цены, а также снижении производительности) увеличение коэффициента защищенности незначительно. Следовательно, при проектировании системы защиты (параметры защищенности которой расположены в области насыщения) целесообразно проанализировать параметры альтернативных вариантов - менее сложных систем защиты и, задав некоторый промежуток снижения коэффициента защищенности (dD), выбрать систему, уровень защищенности которой удовлетворяет полученному (D - dD), если таковые имеются. При этом может быть получен ощутимый выигрыш в цене и

42

производительности. В этом состоит применение известного метода сведения многокритериальной задачи оптимизации к однокритериальной - метода последовательных уступок при выборе оптимальной системы защиты (набора реализуемых механизмов защиты при ее проектировании). Данный метод представляет собою итерационную процедуру анализа, используя которую разработчик системы защиты, задавая допустимые приращения одним параметрам (в частности, задавая снижение коэффициента защищенности), анализирует изменение других, принимая решение о допустимости вводимых уступок.

выигрыш в цене и |

|

|

|

смещение |

|

|

|

|

уровня |

||

производительности |

|

|

|

||

|

|

|

защищенности |

||

от уступки |

|

уступка |

|

||

|

|

в процессе |

|||

защищенности |

защищенности |

||||

эксплуатации |

|||||

|

|

|

|

||

1 |

|

D |

|

пороговый |

|

|

|

|

|

||

|

|

|

|

уровень |

|

|

|

|

защищенности |

||

|

|

|

|

Ц |

|

|

|

|

|

П |

|

0,9 |

|

|

|

сложность |

|

оптимальная |

|

|

|

система с |

|

|

|

|

ухудшенными |

||

система |

|

|

|

||

|

|

характеристиками |

|||

|

|

|

|||

уступка в цене |

|

|

|

цены и |

|

|

|

производительности |

|||

для введения |

|

|

|||

|

|

|

|

||

запаса |

|

|

|

|

|

механизмов |

|

|

|

запас |

|

защиты |

|

|

|

||

|

|

|

защищенности |

||

|

|

|

|

||

постепенное |

|

|

за счет |

||

|

|

настройки |

|||

снижение |

|

|

|||

|

|

механизмов |

|||

производительности |

|

|

|||

|

|

защиты |

|||

от включения |

|

|

|||

|

|

|

|||

механизмов защиты |

|

|

|

||

Рис.1.10. Иллюстрация применения метода последовательного выбора уступок

43

1.3.5. Проектирование системы защиты с избыточным функционалом системы защиты

Выше отмечали следующую принципиальную особенность функционирования системы защиты – коэффициент защищенности непрерывно снижается в процессе функционирования защищенной системы, что связано с накоплением информации злоумышленником о системе защиты, а также изменяющейся статистики уязвимости системы, в частности ошибок в реализации системных и прикладных средств.

Возникает следующая проблема. Если строить систему с требуемым уровнем защищенности на момент ее внедрения (учитывающим текущую статистику угроз), то через небольшой промежуток времени функционирования систему защиты потребуется проектировать вновь, что связано с большими накладными расходами. Поэтому может быть сделан вывод, о необходимости разработки системы защиты с учетом не только существующей статистики угроз, но и с учетом потенциально возможных (неизвестных) угроз. Но если изначально вводить запас по параметрам защищенности – это приведет к значительным накладным расходам, прежде всего по параметрам производительности (относительно стоимости лучше раз создать систему с избыточным набором механизмов защиты и заплатить изначально больше, чем практически сразу после ее внедрения вновь проектировать систему защиты, т.е. вновь оплачивать все расходы, связанные с проектированием системы защиты, да еще думать об очередном ее внедрении в функционирующую систему, что, как правило, протекает весьма болезненно).

Вывод. С целью увеличения жизненного цикла системы защиты (без необходимости ее модификации) разработчикам следует не только ориентироваться на существующую статистику угроз, но и закладывать технические решения, позволяющие противодействовать неизвестным на момент проектирования системы защиты угрозам (потенциальным угрозам).

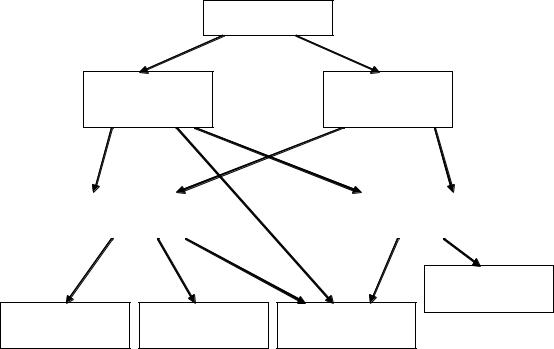

Классификация возможных подходов к проектированию системы защиты представлена на рис.1.11. Альтернативные подходы составляют метод необходимого минимума и метод полного покрытия. Метод необходимого минимума состоит в поиске варианта построения системы по характеристике требуемого уровня защищенности, метод полного покрытия состоит в исходной реализации избыточности механизмов, что изначательно позволяет построить систему защиты с большим запасом в характеристике защищенности. Как отмечалось, данные подходы к построению системы защиты характеризуются следующими недостатками:

Метод необходимого минимума с учетом специфики функционирования рассматриваемого класса систем позволяет построить систему практически без запаса защищенности, что потребует ее достаточно скорого проектирования вновь;

44

Метод полного покрытия (полного перекрытия угроз безопасности) связан с существенными затратами, прежде всего в производительности системы.

|

Методы построения |

количественная |

качественная оценка |

оценка |

защищенности |

защищенности |

|

при проектировании |

|

при эксплуатации |

|

|

|

|

|

методы мониторинга |

|

|

безопасности |

метод полного |

метод необходимого |

Метод динамического |

покрытия |

минимума |

анализа |

Рис.1.11. Классификация методов проектирования системы защиты

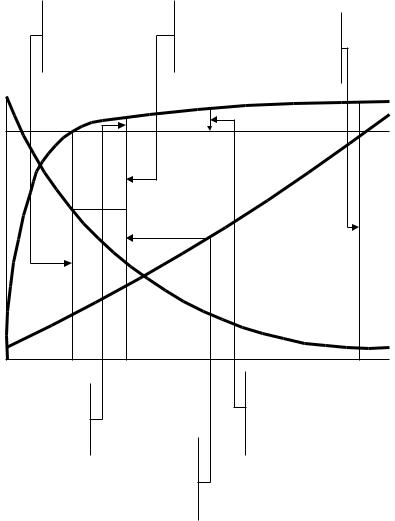

Рассмотренные недостатки данных альтернативных подходов проиллюстрированы на рис.1.12.

Здесь же проиллюстрирована идея, на наш взгляд, наиболее обоснованного для исследуемой области приложений систем подхода к проектированию – метода динамического анализа. Его суть состоит в следующем:

Исходя из возможных затрат на систему защиты, выбирается вариант, обеспечивающий максимальный уровень защищенности (при условии, что он не ниже требуемого), соответственно при выполнении заданных ограничений на параметр производительности;

45

метод необходимого |

|

метод |

метод полного |

|

минимума |

|

|||

динамического |

перекрытия |

|||

|

||||

|

|

анализа |

|

|

1 |

|

D |

пороговый |

|

|

|

|

||

|

|

|

уровень |

|

|

|

защищенности |

||

|

|

|

Ц |

|

|

|

|

П |

|

0 |

|

сложность |

||

запас |

|

смещение |

||

защищенности за |

|

уровня |

||

счет настройки |

|

защищенности |

||

механизмов |

|

в процессе |

||

защиты |

|

эксплуатации |

||

|

потеря |

|

|

|

производительности |

|

|

||

от включения |

|

|

||

механизмов защиты |

|

|

||

Рис.1.12. Иллюстрация метода динамического анализа |

|

Затем, в рамках выбранного варианта определяется |

набор |

механизмов защиты и их параметры, которые должны быть включены для обеспечения требуемого уровня защищенности, остальные механизмы находятся в резерве – выключены (по существу данная задача аналогична исходной – определение набора исходно включенных механизмов защиты является той же задачей, что и определение варианта построения системы защиты);

При внедрении в систему включаются лишь необходимые механизмы, но система обладает резервом в защищенности, который может постепенно выбираться при снижении уровня защищенности;

В процессе функционирования системы собирается необходимая статистика о параметрах системы (реализуется метод статистической оценки) с использованием которой непрерывно оценивается (с учетом представленных ранее формул) уровень защищенности системы;

При снижении уровня защищенности ниже заданного порогового значения – включаются зарезервированные механизмы защиты, что

46

позволяет поддерживать требуемый уровень защищенности в течение некоторого времени функционирования системы (естественно тем большего, чем выше исходные затраты на систему защиты).

Таким образом, особенностью метода динамического анализа является то, что исходно реализуется некоторый избыток в механизмах защиты, что обеспечивает уровень защищенности выше необходимого на текущий момент. Вместе с тем, данные механизмы при внедерении системы защиты в эксплуатацию изначально не используются – резервируются. Резервирование механизмов защиты позволяет реализовать требуемый уровень защищенности без дополнительного снижения производительности (что по существу и отличает данный подход от метода полного перекрытия). При снижении же уровня защищенности ниже требуемого порога (обнаружении новых угроз), подключаются зарезервированные механизмы, уже естественно при соответствующем снижении производительности системы.

При этом отметим, что включение новых (зарезервированных) механизмов и реализация новых свойств механизмов защиты может привести к целесообразности отключения некоторых задействованных механизмов в результате частичного дублирования выполняемых ими функций, что позволит минимизировать влияние системы защиты на производительность защищаемого объекта.

Таким образом, метод динамического анализа представляет собою разумный компромисс, состоящий в следующем – чтобы обеспечить жизнеспособность системы защиты вносятся дополнительные (относительно возможности обеспечения текущего уровня защищенности) функции защиты, однако они не включаются при внедрении системы защиты - резервируются. Это позволяет обеспечить максимальную производительность системы при требуемой текущей защищенности. Производительность снижается по мере подключения резервных механизмов защиты при необходимости повышения уровня защищенности.

Важнейшим требованием к реализации описанного метода является непрерывная оценка защищенности системы, т.е. здесь должна быть реализована система мониторинга защищенности, решающая следующие задачи:

Непрерывный сбор статистики и расчет текущих значений параметров защищенности;

Оценка уровня защищенности системы и его сравнение с пороговым значением;

Выработка рекомендаций, по включению зарезервированных механизмов защиты при снижении текущего уровня защищенности ниже порогового значения.

Вывод. На практике целесообразно использование компромиссного подхода к решению проблемы включения в систему защиты избыточных механизмов и свойств, основанного на реализации метода динамического

47

анализа, состоящего в подключении зарезервированных механизмов защиты, при значительном изменении поля угроз.

Отметим, что для выработки рекомендаций опять же осуществляется сравнение возможных вариантов защиты с использованием рассмотренных подходов, где варианты различаются набором включаемых механизмов. Параметры же защищенности здесь уже определяются на основании собранной статистики о конкретной системе.

В части достоинств и недостатков подход к проектированию системы защиты, основанный на использовании теории рисков, является полной противоположностью подхода, основанного на выполнении формализованных (определенных в нормативных документах) требований.

Достоинства:

В полном смысле реализуется проектирование системы защиты (определены численные параметры и критерии оптимальности);

В результате исследований в полной мере (причем количественно) определяется от каких актуальных угроз следует строить защиту, какой эффект будет получен (по критерию оптимальности) в результате проектирования системы защиты;

Понятно, как настраивать механизмы защиты при внедрении и эксплуатации системы, поскольку определены задачи защиты и угрозы безопасности, которые необходимо нивелировать;

Количественно характеризуется актуальность угрозы, причем актуальность определяется, как вероятностью угрозы, так и опасностью ее реализации в защищаемой системе.

Недостатки:

Сложность процедуры оптимизации, обусловленная массой субъективных экспертных оценок, которые не очень понятно кто и как будет получать, как следствие, высока мера субъективности полученного результата;

Нет формализации требований собственно к средствам защиты, прежде всего, в части корректности реализации механизмов для решения каждой конкретной задачи защиты. Можно говорить о применимости (целесообразности применения) данного метода проектирования при условии наличия исходного множества решения (средств защиты), причем в необходимом объеме, которыми выполняются требования к корректности реализации механизмов защиты (но они не определены).

1.4. Выводы по разделу 1.

1. Проектирование системы защиты весьма сложная и трудоемкая задача, которая, к сожалению, весьма сложно формализуется и требует множество субъективных экспертных оценок. Как следствие, эффективная система защиты может быть построена только с привлечением высоко квалифицированных специалистов.

48

2.Эффективная система защиты может быть спроектирована только после того, как к ней будут сформированы базовые требования: требование к достаточности набора механизмов защиты и корректности их реализации, применительно к противодействию актуальным угрозам в условиях использования защищаемой вычислительной системы или сети. Без выявления актуальных угроз и оценки их опасности для защищаемой системы приступать к созданию системы защиты не имеет смысла. К сожалению, эти требования не могут быть статичными, так как априори не может быть статичным множество однажды выявленных угроз для конкретной системы; над ними должна вестись непрерывная работа, как и над системой защиты, требующей модификации в результате модернизации соответствующих требований.

3.Тезис: «Много безопасности не бывает», порочен по своей природе – любой метод проектирования системы защиты тем или иным образом сводит задачу защиты к нейтрализации именно актуальных угроз (что, вообще говоря, является парадигмой безопасности в любых ее приложениях).

49

РАЗДЕЛ 2. ПРОЕКТИРОВАНИЕ СИСТЕМЫ ЗАЩИТЫ ПЕРСОНАЛЬНЫХ ДАННЫХ

2.1. Основополагающие документы по защите персональных данных

Выше мы рассмотрели альтернативные подходы к построению, соответственно, к проектированию системы защиты, сформулировали их достоинства и недостатки.

Далее рассмотрим некую попытку формализации методики проектирования системы защиты на основе оценки рисков, применительно к защите персональных данных, регламентируемую сегодня к применению ФСТЭК России.

Отметим, что, несомненно, данный подход является колоссальным «шагом вперед», по сравнению с построением системы защиты лишь на основе выполнения формализованных требований к АС и СВТ, определенных в соответствующих нормативных документах [1,2]. Вместе с тем, попытка формализации методики проектирования связана с попыткой упрощения процедуры выбора оптимального решения, основанного на необходимости использования всевозможных экспертных оценок. Рассмотрим, к каким дополнительным неопределенностям и проблемам выбора может привести подобное упрошение.

Защита персональных данных (ПДн), обрабатыва6емых в информационных системах персональных данных (ИСПДн) должна осуществляться на основании Федерального закона от 27.07.2006 № 152ФЗ «О персональных данных».

Методика проектирования системы защиты персональных данных определена ФСТЭК России в следующих документах [3,4,5]:

Основными положениями данной методики является следующее:

Выбор и реализация методов и способов защиты информации в информационной системе осуществляются на основе определяемых оператором обработки персональных данных (далее, оператором) или уполномоченным лицом, угроз безопасности персональных данных (модели угроз) и в зависимости от класса информационной системы, которым определяется опасность угрозы,

Выбранные и реализованные методы и способы защиты информации в информационной системе должны обеспечивать нейтрализацию предполагаемых угроз безопасности персональных данных при их обработке в информационных системах в составе создаваемой оператором (уполномоченным лицом) системы защиты персональных данных;

Оптимизационная задача (что позволяет говорить о проектировании системы защиты), состоит в выборе актуальности угроз (из исходного множества возможных угроз), которая определяется их вероятностью и опасностью, и нейтрализации, в конечном итоге, именно актуальных

50