А.Ю.Щеглов Учебное пособие

.pdfслучае должно рассматриваться дополнительное право доступа “исполнение”. Использование данного объекта позволяет разграничивать права доступа для субъектов (в общем случае для пользователей и процессов) по запуску процессов.

2. Условие корректности разграничений для объекта доступа исполняемый файл задаются точно также (аналогичные канонические модели), как и для файловых объектов данных, с учетом права доступа “исполнение”.

3.3.7.1. Механизм обеспечения замкнутости программной среды заданием пользователям списков исполняемых файлов

Данный механизм состоит в задании для каждого пользователя списка процессов (исполняемых файлов), которые ему разрешено запускать. Соответственно объект доступа в матрице доступа к исполняемым файлам представляет собой список исполняемых файлов.

Корректность функционирования механизма связана с предотвращением явных и скрытых каналов модификации списка санкционированных исполняемых файлов, а также запуска исполняемых файлов, не вошедших в список.

Требования к корректности функционирования механизма:

Исполняемый файл должен быть задан с указанием его полного пути, что предотвращает возможность запуска несанкционированного процесса с таким же именем из другого места. При этом пользователю должен быть запрещен запуск программ с внешних устройств ввода (локальных и общих – разделяемых в сети), а также из общих папок (разделяемых в сети файловых объектов);

К исполняемому файлу должен быть запрещен доступ пользователя «на запись» и «на модификацию», что предотвращает возможность разместить вместо него исполняемый файл несанкционированой программы;

К исполняемым файлам, разрешенным на запуск пользователю, должны быть отнесены не только исполняемые файлы

соответствующих приложений, но и исполняемые файлы системных процессов, запуск которых необходим для корректной работы пользователя с системой и приложениями.

Очевидный недостаток данного способа реализации механизма обеспечения замкнутости программной среды – сложность настройки механизма защиты.

141

3.3.7.2. Механизм обеспечения замкнутости программной среды заданием пользователям каталогов с исполняемыми файлами, разрешенных на запуск

Для механизма обеспечения замкнутости программной среды, опирающегося на разграничения, задаваемые списками разрешенных к запуску процессов, необходимо сопоставлять с каждым пользователем свой собственный список разрешенных к запуску программ (либо задавать ограничение программной среды общим для всех пользователей – для системы в целом). Такой подход интуитивно понятен, но имеет существенные недостатки. Главным из них является необходимость перечислять в этих списках все процессы, разрешенные к запуску пользователем, в том числе и системные процессы и процессы,запускаемые уже разрешенными процессами. Таким образом списки разрешенных процессов становятся очень громоздкими, существенно снижается производительность системы, за счет больших затрат времени на анализ таких списков при каждом обращении к объекту файловой системы. Сильно усложняется администрирование подобной системы защиты, особенно при установке новых программ и удалении существующих, что связано с необходимостью модификации настроек.

Обеспечить замкнутость программной среды можно не непосредственно заданием списков разрешенных к запуску процессов (что запускать), а областью дискового пространства (каталогом), откуда пользователю можно запускать процессы (откуда запускать). Другими словами, для каждого пользователя может быть выделен каталог, откуда ему может разрешаться запуск программ (возможно, один, единый каталог) – на каталог должно быть установлено право «Исполнение» для пользователя, причем в данный каталог ему должен быть запрещен доступ «на запись» и «на модификацию», с целью предотвращения возможности пользователем внесения в данный каталог других, не разрешенных к запуску программ, а также с целью предотвращения возможности модификации расположенных в каталоге программ. При этом список разрешенных к запуску программ (не процессов) определяется набором программ, инсталлированных администратором безопасности в каталог, откуда пользователю разрешен их запуск. Кардинально упрощается задача администрирования средства защиты.

К подобным каталогам для пользователей обязательно должны быть отнесены Windows (где располагаются системные процессы) и, например, Program Files (либо некая его часть – отдельные папки).

Таким образом, могут быть сформулированы следующие требования к корректности функционирования механизма:

Исполняемые файлы должны быть заданы с указанием полного пути каталогов, из которых разрешен их запуск, что предотвращает

142

возможность запуска несанкционированного процесса с таким же именем из другого места. При этом пользователю должен быть запрещен запуск программ с внешних устройств ввода (локальных и общих – разделяемых в сети), а также из общих папок (разделяемых в сети файловых объектов);

К каталогам с исполняемыми файлами должен быть запрещен доступ пользователя «на запись» и «на модификацию», что предотвращает возможность разместить в них исполняемый файл несанкционированной программы;

К каталогам с исполняемыми файлами, разрешенными на запуск пользователю, должны быть отнесены не только каталоги с исполняемыми файлами соответствующих приложений (но и Program Files), но и каталог с исполняемыми файлами системных процессов – системный диск (Windows), запуск которых необходим для корректной работы пользователя с системой и приложениями.

Итак, достоинством данного механизма является серьезное упрощение его администрирования, т.к. исключается необходимость перечисления всех процессов, которые запускает программа, при разрешении ее запуска пользователем, в списке разрешенных для запуска пользователю процессов (при установке и удаленни программы из списка разрешенных к запуску).

Вывод. В качестве основного механизма обеспечения замкнутости программной среды следует рассматривать механизм, основанный на задании пользователям каталогов исполняемых файлов (данный подход принципиально более прост в администрировании, чем задание списков исполняемых файлов, а, следовательно, характеризуется значительно меньшей вероятностью ошибок при задании настроек механизма обеспечения замкнутости программной среды).

3.3.7.3. Расширение функциональных возможностей механизма обеспечения замкнутости программной среды

Расширение функциональных возможностей данного механизма защиты состоит в том, чтобы и в качестве субъекта доступа, и в качестве объекта доступа рассматривать «ПРОЦЕСС». В этом случае можно разграничивать права доступа для процессов на запуск процессов, т.е. можно обепечивать замкнутость программной среды не на уровне списков санкционированных процессов (разрешения запуска пользователем отдельных программ), а уже на уровне последовательностей запуска процессов (технологий обработки данных). Другими словами, можно задавать последовательности обработки – каким процессом, какой процесс может быть запущен или нет.

143

Например, можно запретить почтовому клиенту запуск каких-либо процессов. В этом случае можно не опасаться, что полученное в письме вложение представляет собою вредоносную программу – при открытии вложения она не запустится.

Вывод. При установке разграничений доступа субъекта «ПРОЦЕСС» к объекту «ПРОЦЕСС» появляется возможность осуществлять замкнутость программной среды не на уровне разрешения запуска пользователем отдельных программ, а уже на уровне разрешения запуска программами отдельных программ, что существенно расширяет функциональные возможности защиты информации от несанкционированного доступа.

3.3.8. Управление доступом к каталогам, не разделяемым системой и приложениями

При работе ОС и приложений существует ряд каталогов, в общем случае не разделяемых системой или приложениями между пользователями. При этом для некоторых приложений, предполагающих автосохранение информации, нельзя запретить доступ пользователям в данные каталоги, причем информация в них записывается автоматически приложением. Таким образом, существуют каталоги, для которых невозможно разграничить доступ пользователям (при этом либо пользователи, которым запрещен доступ к рассматриваемым каталогам, не смогут работать с приложением, либо им не сможет предоставляться необходимый сервис). Наличие подобных объектов в системе без управления к ним доступа, не позволяет говорить о корректности решения задачи управления доступа в целом. Действительно, если обозначить группу объектов файловой системы (каталогов) не разделяемых системой между пользователями, как Oн, то матрица доступа D в общем случае принимает вид, представленный ниже.

|

|

С1 |

С2….Ck-1 |

Ck |

|

O1 |

|

Зп/Чт |

ПД |

ПД |

ПД |

|

|||||

O2 |

|

ПД |

Зп/Чт ПД |

ПД |

|

. |

|

|

|

|

|

D = Он |

|

Зп/Чт |

Зп/Чт |

Зп/Чт |

Зп/Чт |

. |

|

|

|

|

|

Ok-1 |

|

ПД |

ПД |

Зп/Чт ПД |

|

Ok |

|

ПД |

ПД |

ПД |

Зп/Чт |

|

|

|

|

|

|

144

В матрице D использовано обозначение «ПД» – права доступа, назначаемые в зависимости от реализуемого канала взаимодействия субъектов доступа. Как следует из представленной матрицы, корректно реализовать управление доступом (особенно мандатный механизм) в данном случае невозможно.

Решением рассматриваемой проблемы является реализация технологии переадресации запросов доступа к объектам файловой системы (каталогам), не разделяемым системой между пользователями, которая состоит в следующем. Для каждого пользователя средствами диспетчера доступа для неразделяемого объекта реализуется соответствующий собственный объект, например, для каталога «Общий ресурс», заводятся каталоги «Общий ресурс 1» для первого пользователя, «Общий ресурс 2» для второго пользователя и т.д. При записи информации системой или приложением в неразделяемый каталог (соответственно, чтении из каталога) диспетчер доступа перенаправляет информацию в (из) соответствующий каталог текущего пользователя. Например, если текущим пользователем является первый пользователь, то при сохранении информации в каталог «Общий ресурс» данная информация будет перенаправлена диспетчером доступа и сохранена в каталоге «Общий ресурс 1».

При этом механизм перенаправления запросов к неразделяемым системой объектам должен обрабатывать запрос перед механизмом управления (разграничения) доступом. Средствами механизма управления доступом к файловой системе разграничиваются права доступа к каталогам, в которые перенаправляется информация, например, доступ к каталогу «Общий ресурс 1» следует разрешить только первому пользователю, остальным – запретить. В результате данный механизм позволяет обеспечить отсутствие общих ресурсов файловой системы для пользователей.

Замечание. Собственно в исходных неразделяемых системой каталогах («Общий ресурс»), запрос доступа к которым переадресуется, информация сохраняться не будет, т.е. данные каталоги становятся в системе виртуальными (к ним нет необходимости разграничивать доступ).

Матрица доступа D при реализации данной технологии переадресации запросов, примет следующий вид.

145

|

|

|

С1 |

С2….Ck-1 |

Ck |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

O1 |

|

Зп/Чт |

ПД |

ПД |

ПД |

|

O2 |

|

ПД |

Зп/Чт ПД |

ПД |

|

|

. |

|

|

|

|

|

|

Он |

- |

- |

- |

- |

|

D = |

Он1 |

|

Зп/Чт |

0 |

0 |

0 |

|

Он2 |

0 |

Зп/Чт |

0 |

0 |

|

|

. |

|

|

|

|

|

|

Онk |

0 |

0 |

0 |

Зп/Чт |

|

|

. |

|

|

|

|

|

|

Ok-1 |

|

ПД |

ПД |

Зп/Чт ПД |

|

|

Ok |

|

ПД |

ПД |

ПД |

Зп/Чт |

В данной матрице введены дополнительные объекты доступа – множество объектов {Он1,…, Онk} – это объекты (группы объектов), созданные для субъектов С1,…, Сk для переадресации в них запросов, осуществляемых пользователями к неразделяемому системой объекту (группе объектов) Он, знак «-» обозначает, что это виртуальный объект, в котором не производится сохранение данных и к которому не может быть доступа субъекта.

Из анализа данной матрицы следует, что технология перенаправления запросов к неразделяемым системой объектам позволяет выполнять требования к корректности управления доступом.

Вывод. Реализация в схеме управления доступом (в диспетчере доступа) рассмотренной технологии перенаправления запросов к неразделяемым системой и приложениями объектам позволяет выполнить требования к корректности, вне зависимости от реализуемых системой и приложениями технологий временного хранения данных.

3.3.9. Ролевая модель разграничения доступа к ресурсам

Ранее мы рассмотрели отдельные задачи разграничения доступа к ресурсам, требования к корректности механизмов защиты, призванных решать эти задачи. Данные механизмы на практике реализуются, как правило, в совокупности, в зависимости от решаемых задач защиты. Совокупность используемых механизмов обеспечивают реализацию разграничительной политики доступа к ресурсам.

Разграничительная политика доступа к ресурсам для пользователей (групп пользователей) реализуется на основании ролевой модели. Ролевая модель определяется ролью (функциональными обязанностями) пользователей (групп пользователей), работающих за компьютером. Ролевая модель определяет требования к необходимому и достаточному набору компьютерных ресурсов для выполнения пользователем (группе

146

пользователей) своих служебных обязанностей и технологию их использования:

Необходимый набор устройств;

Необходимый набор приложений;

Необходимый набор файловых объектов для хранения соответствующей информации;

Необходимый набор сетевых ресурсов;

Каким приложением к какому ресурсу (устройству, файловому объекту, сетевому ресурсу и т.д.) какой пользователь (группа пользователей) имеет права доступа, каковы эти права и каковы привилегии пользователя (группы пользователей);

Какую информацию, в каком виде (открытая или зашифрованная) и

вкакие объекты пользователь может передавать по сети;

Какую информацию, в каком виде (открытая или зашифрованная) и

вкакие объекты пользователь может сохранять на внешние накопители;

Каким образом реализуется доступ пользователей группы (возможно, различных групп) к коллективно используемым ресурсам;

И многое, многое другое.

В результате формирования ролевой модели для пользователей (групп пользователей) реализуется разграничительная политика доступа к ресурсам, предполагающая обоснованный выбор необходимого и достаточного набора механизмов разграничения прав доступа к ресурсам и их настройку. Без построения ролевой модели разграничения доступа к ресурсам, охватывающей все аспекты деятельности пользователей по обработке защищаемой и открытой информации на компьютерах предприятия, не возможна осмысленная реализация разграничительной политики доступа пользователей к компьютерным ресурсам предприятия, как следствие, какое-либо проектирование системы защиты информации.

Замечание. По большому счету, модель угроз должна строиться также уже после построения ролевой модели разграничения доступа к ресурсам, т.к. ряд угроз связано именно с конкретными технологиями обработки информации.

Вывод. Проектирование системы защиты можно осуществлять только на основании (только после) построения ролевой модели разграничения доступа к ресурсам, определяющей необходимый и достаточный набор механизмов разграничения прав доступа к ресурсам и требования к их настройке.

147

3.3.10. Разделительная политика доступа к ресурсам. Сессионный контроль доступа

Ранее мы говорили о разграничительной политике доступа к ресурсам. Ее основа – это разграничение доступа к ресурсам между различными пользователями (группами пользователей) в соответствии с решаемыми ими функциональными задачами (ролями). Однако на практике не менее актуальной сегодня является иная даже собственно в своей постановке задача реализации разграничительной политики доступа к ресурсам - не между различными пользователями, а для одного пользователя, в случае, когда на одном и том же компьютере одним и тем же пользователем обрабатывается информация различных уровней конфиденциальности (например, открытая и конфиденциальная). Дело в том, что разный уровень конфиденциальности информации требует кардинально различающихся режимов ее обработки (используемых устройств, приложений и т.д.), а пользователь один. Таким образом, в данном случае необходимо разграничивать режимы обработки различных категорий информации на одном компьютере для одного и того же пользователя (а не доступ к ресурсам между различными пользователями). Это обусловлено потенциальной угрозой хищения пользователем обрабатываемой им конфиденциальной информации, по средством использования ресурсов (например, доступ к сети общего пользования), необходимых пользователю для обработки открытой информации. Таким образом, правильнее здесь уже говорить не о разграничительной, а о

разделительной политике доступа к ресурсам. Как следствие,

необходимы совершенно иные подходы к решению задачи защиты, а механизмами защиты, кроме рассмотренных ранее для разграничительной политики доступа к ресурсам, должны выполняться совсем иные требования.

Поскольку на одном компьютере обрабатывается информация различных уровней конфиденциальности, и при этом обработка информации различных уровней конфиденциальности требует различных ресурсов (различные приложения, файловые объекты, устройства, сетевые ресурсы, и т.д., и т.п.), причем, как правило, чем ниже уровень конфиденциальности обрабатываемой информации, тем шире номенклатура ресурсов может использоваться при ее обработке (что и составляет потенциальную угрозу хищения конфиденциальной информации пользователем), задача защиты информации состоит в формировании и изолировании режимов обработки информации различных уровней конфиденциальности.

Формирование режимов обработки категорированной информации состоит в подключении соответствующего набора ресурсов при обработке информации каждого уровня конфиденциальности.

148

Изолирование режимов обработки категорированной информации состоит в противодействии любой возможности изменения режима обработки (санкционированного набора ресурсов) информации каждого уровня конфиденциальности.

Решая задачу защиты информации, необходимо учитывать, что в общем случае защита состоит, не только в противодействии хищению конфиденциальной информации (нарушению конфиденциальности информации), но и в обеспечении ее доступности и целостности.

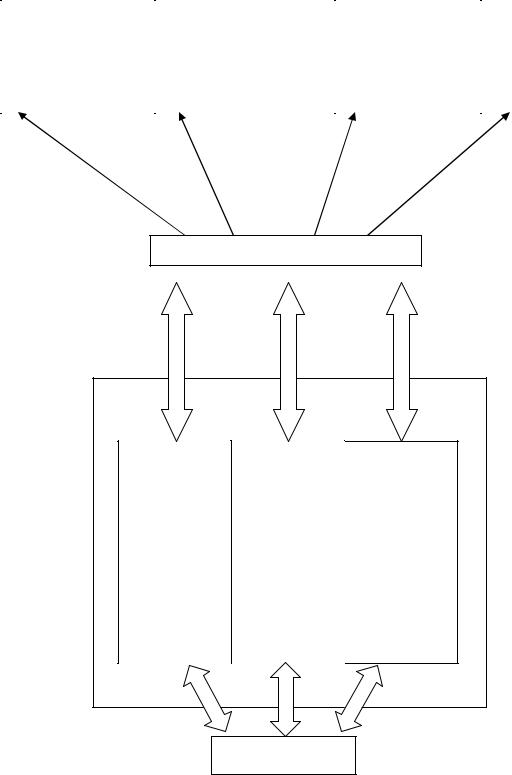

Идея реализации раделительной политики доступа к ресурсам проиллюстрирована на рис.3.18.

Рассмотрим требования к ее реализации.

Нельзя защищать (если же, конечно, говорить об эффективной защите) тот объект, функциональность которого не определена. В частности, рассматриваемый подход к защите состоит в формировании режимов обработки категорированной информации - должна быть реализована разделительная политика доступа к ресурсам, состоящем в подключении соответствующего набора ресурсов при обработке информации каждого уровня конфиденциальности. Поэтому набор ресурсов, подключение которых возможно к системе, должен жестко регламентироваться. К подобным ресурсам, в первую очередь, можно отнести устройства и приложения.

Как следствие, основополагающими задачами локализации компьютерных ресурсов (формирование объекта защиты) являются:

Управление монтированием устройств;

Локализация среды исполнения – обеспечение замкнутости программной среды.

149

Принтеры |

|

Внешние |

|

Сетевые |

|

Устройства |

||||||||

|

|

|

|

накопители |

|

ресурсы |

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Разграничение доступа |

|

|

|

Компьютер |

|

|

Хранение строго конфиденциальных данных |

Хранение конфиденциальных данных |

Хранение открытых данных |

Память |

|

Пользователь |

|

|

Рис.3.18. Иллюстрация реализации разделительной политики доступа к |

|||

|

ресурсам |

|

|

|

|

|

150 |