А.Ю.Щеглов Учебное пособие

.pdf

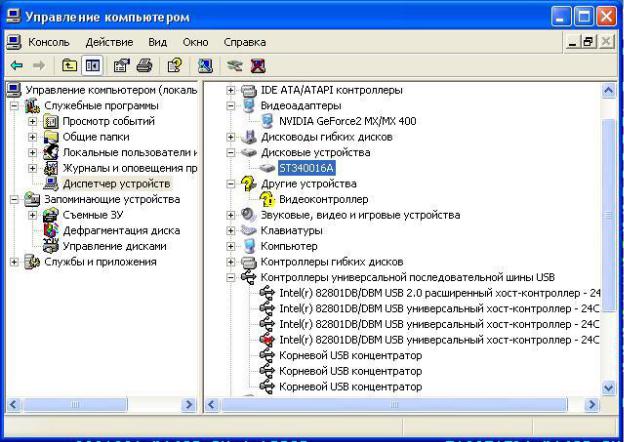

Рис.3.7. Иерархия задания (идентификации) устройств в ОС Windows

Заметим, что на практике иногда (для ряда устройств) бывает достаточным оперировать с такими понятиями, как класс устройств, модель устройств, устройство. Но есть ряд ключевых задач защиты, в первую очередь, это относится к внешним накопителям, например, к flashустройствам, где для идентификации устройства необходимо использовать его серийный номер. В противном случае становится невозможным отличить одно устройство от другого (в частности, два flash-устройства одного изготовителя), т.е. задача идентификации решается не корректно.

Приведем простой пример. Пусть на предприятии разрешена защищенная (с использованием организационных мер - оргмер) обработка информации с использованием внешних накопителей.

Следуя нормативным руководящим документам в области защиты информации, такая обработка предполагает реализацию следующей оргмеры (см. предыдущий раздел):

учет защищаемых носителей должен проводиться в журнале (картотеке) с регистрацией их выдачи (приема).

91

Как реализовать это требование, если носители не различимы между собою?

Вывод. В общем случае определение (идентификация) устройства в соответствии с иерархическим признаком: класс устройств, модель устройств, устройство. Идентификация устройств должна осуществляться на основе их серийных номеров.

Врезультате идентификации должно разрешаться, либо запрещаться подключение (монтирование) устройств к системе.

Вывод. Задача идентификации объекта доступа «устройство» решается отдельным механизмом защиты – механизмом управления монтированием к системе устройств, в том числе по их серийным номерам.

Вдвух словах о корректности реализации механизма защиты. Основное требование состоит в реализации разрешительной разграничительной политики монтирования устройств: «Все, что явно не разрешено, то запрещено». Только в этом случае можно разрешить монтировать определенные конкретные устройства, идентифицируемые конкретными серийными номерами, предотвратив подключения иных устройств.

Впорядке замечания уточним, что запретительная разграничительная политика: «Все, что явно не запрещено, то разрешено», наоборот, позволяет запрещать монтировать определенные конкретные устройства.

3.2.2.2. Идентификация и аутентификация файловых объектов

Здесь, на первый взгляд, проблем вообще не существует, т.к. файловый объект однозначно идентифицируется своим полнопутевым именем. Однако, если внимательно рассмотреть архитектурные принципы реализации и возможности современных универсальных ОС, точка зрения на этот вопрос радикально меняется. В порядке примера рассмотрим предоставляемые современными ОС Windows возможности идентификации файлового объекта при запросе доступа.

В NTFS файловый объект может быть идентифицирован различными способами:

Файловые объекты, задаваемые длинными именами, характеризуются той отличительной особенностью, что к ним можно обращаться, как по длинному, так и по короткому имени, например к каталогу “\Program files\” можно обратиться по короткому имени “\Progra~1\”;

Файловые объекты, задаваемые русскими (либо в иной кодировке) буквами, также имеют короткое имя, которое формируется с использованием кодировки Unicode (внешне они могут существенно различаться), например, короткое имя для каталога “C:\Documents and

92

Settings\USER1\Главное меню” выглядит как

“C:\Docume~1\USER1\5D29~1\”. К этим объектам также можно обратиться, как по длинному, так и по короткому имени;Файловый объект идентифицируется не только именем, но и своим

идентификатором (ID) – индекс объекта в таблице MFT, причем некоторые программы обращаются к файловым объектам не по имени, а именно по ID.

Пусть установленная в вашей информационной системе СЗИ от НСД не перехватывает и не анализирует лишь один подобный способ обращения к файловому объекту, и, по большому счету, она становится полностью бесполезной (рано или поздно, злоумышленник выявит данный недостаток средства защиты и воспользуется им).

Вывод. Механизмом контроля доступа к файловым объектам, объект должен однозначно идентифицироваться при любом допустимом способе обращения к нему (при любом способе его идентификации приложением), как следствие, средством защиты должны перехватываться любые способы обращения к файловому объекту, а файловый объект должен однозначно идентифицироваться при любом способе обращения к нему.

Если же говорить об информации, хранящейся на компьютере, в широком смысле, то далеко не все данные образуют файлы. Есть еще, так называемая, остаточная информация. Дело в том, что при удалении, либо модификации (с уменьшением объема) файла штатными средствами ОС, собственно данные не удаляются, осуществляется переразметка MFTтаблицы. Другими словами, на жестком диске и внешних накопителях всегда присутствует, так называемая остаточная информация, которую невозможно прочитать, обратившись к файлу, но достаточно просто, с использованием сторонних программ прямого доступа к диску.

Поскольку остаточная информация не образует какого-либо объекта, подлежащего идентификации, она должна удаляться при удалении или модификации файлового объекта. Это реализуется отдельным механизмом гарантированного удаления остаточной информации, состоящем в следующем. Запрос на удаление и модификацию файла перехватывается системой защиты, после чего ею осуществляется очистка освобождаемого дискового пространства (как правило, заданное число раз записывается какая-либо информация, например, все «0», либо случайная последовательность), затем управление передается системе для «удаления» штатными средствами.

Вывод. Задача идентификации объекта доступа «файловый объект» предполагает решение задачи гарантированного удаления остаточной информации отдельным соответствующим механизмом защиты.

93

Но, и при реализации данного механизма защиты, возникают требования к корректности. Рассмотрим на примере NTFS. В NTFS все данные, хранящиеся на томе, содержатся в файлах. Главная таблица файлов (MFT) занимает центральное место в структуре NTFS-тома. MFT реализована, как массив записей о файлах, где каждая запись представляет собою совокупность пар атрибутов и их значений. Размер каждой записи фиксирован и равен 1 Кб. Если размер файла достаточно мал, чтобы поместиться в теле записи, то данные такого файла хранятся непосредственно в MFT.

Впроцессе работы системы, NTFS ведет запись в файл метаданных

–файл журнала с именем $LogFile. NTFS использует его для регистрации всех операций, влияющих на структуру тома NTFS, как то: создание файла, удаление файла, расширение файла, урезание файла, установка файловой информации, переименование файла и изменение прав доступа к файлу. Информация, описывающая подобные транзакции, включает в себя копии записей из MFT и в дальнейшем используется для повтора или отмены изменений. Соответственно, если данные файла содержатся в записи MFT, то при каждом изменении, данные файла будут (в числе прочего) скопированы в файл журнала.

Во избежание такого многократного дублирования данных небольших файлов, система защиты должна при создании файлов принудительно выделять пространство на томе вне таблицы MFT размером 1 Кб, что обеспечит гарантированную очистку данных даже небольшого файла при его удалении и модификации штатными средствами ОС.

3.2.2.3. Идентификация и аутентификация сообщений, передаваемых по сети

Не смотря на то, что сообщения и сетевые пакеты идентифицируются уникальными адресами получателя и отправителя, всегда присутствует угроза навязывания ложных данных. Противодействие этой угрозе оказывается механизмами имитозащиты.

Имитозащита — это защита системы вычислительной сети от навязывания ложных данных в сообщении. Решается задача идентификации и аутентификации объекта «сообщение» с помощью добавления к сообщению дополнительного кода, имитовставки, MAC, зависящей от содержания сообщения и секретного элемента, известного только отправителю и получателю (ключа). Закладка избыточности позволяет обнаружить внесённые в сообщение несанкционированные изменения.

T'' = (T,Y), где Y = f(T,K)

94

Получатель проверяет выполнение условия Y = f(T,K), где K - криптографический ключ, известный только отправителю и получателю. Сообщение подлинно, если условие справедливо. В противном случае сообщение отвергается. Пример имитовставки - контрольная сумма блоков сообщения по модулю некоторого числа (ключа).

Возможные угрозы имитозащите сообщения:

Злоумышленник изменяет данные, оставляя имитовставку неизменной;

Злоумышленник снабжает сфабрикованное сообщение T правильно вычисленной контрольной комбинацией, выдавая его за подлинное.

Контрольная сумма без использования ключа (по известному модулю) не обеспечивает защиты от перечисленных выше угроз.

Кпервой угрозе устойчива схема имитозащиты, основанная на необратимой функции Y = f(T) (вычислить обратную функцию к данной невозможно за приемлемое время). Значение T может быть вычислено только перебором. Такая контрольная комбинация называется кодом обнаружения манипуляции с данными (Manipulation Detection Code - MDC). Обычно применяется хэш-функция сообщения, например, в России - по алгоритму ГОСТ Р 34.11-94.

Устойчивость ко второй угрозе достигается путём вычисления имитовставки с использованием криптографического ключа, известного только отправителю и получателю. Поскольку ключ для вычисления имитовставки известен только отправителю и получателю, нарушитель не может вычислить правильное значение имитовставки для сфабрикованного сообщения, а также не может подобрать содержание сообщения для заведомого соответствия имитовставке. Такая контрольная комбинация называется кодом аутентификации сообщения, или собственно имитовставкой (Manipulation Authentication Code - MAC). В

России принят алгоритм вычисления имитовставки по ГОСТ 28147-89.

Вывод. Задача идентификации объекта доступа «сообщение», передаваемого по сети, предполагает реализацию отдельного механизма имитозащиты сообщений.

Общий вывод. Задача идентификации и аутентификации субъектов и объектов доступа очень сложна и многогранна по своей природе. Корректное решение задачи идентификации и аутентификации субъектов и объектов доступа требует реализации большого числа самостоятельных механизмов защиты, кардинально различающихся по своему назначению.

3.3. Разграничение доступа к ресурсам

3.3.1. Общие положения

95

Механизмы разграничения (или управления) доступа к ресурсам являются основой реализации разграничительной политики, по сути, основой защиты информации от НСД и системных компьютерных ресурсов.

На практике наличие этих механизмов необходимо, даже, если в системе может находиться только один прикладной пользователь. Это вызвано тем, что, в системе должен быть также заведен пользователь с правами администратора, который настраивает параметры системы защиты, права доступа к ресурсам защищаемого объекта, устанавливает системное и прикладное ПО, права доступа к ресурсам у которого принципиально иные, чем права прикладного пользователя.

Напомним, что следуя формализованным требованиям к системе защиты информации, основу реализации разграничительной политики доступа к ресурсам при обработке сведенений конфиденциального характера является дискреционный механизм управления доступом, к которому предъявляются следующие требования [1]:

-Система защиты должна контролировать доступ наименованных субъектов (пользователей) к наименованным объектам (файлам, программам, томам и т.д.);

-Для каждой пары (субъект - объект) в средстве вычислительной техники (СВТ) должно быть задано явное и недвусмысленное перечисление допустимых типов доступа (читать, писать и т.д.), т.е. тех типов доступа, которые являются санкционированными для данного субъекта (индивида или группы индивидов) к данному ресурсу СВТ (объекту);

-Система защиты должна содержать механизм, претворяющий в жизнь дискреционные правила разграничения доступа;

-Контроль доступа должен быть применим к каждому объекту и каждому субъекту (индивиду или группе равноправных индивидов);

-Механизм, реализующий дискреционный принцип контроля доступа, должен предусматривать возможности санкционированного изменения правил или прав разграничения доступа (ПРД), в том числе возможность санкционированного изменения списка пользователей СВТ и списка защищаемых объектов;

-Право изменять ПРД должно предоставляться выделенным субъектам (администрации, службе безопасности и т.д.);

-Должны быть предусмотрены средства управления,

ограничивающие распространения прав на доступ.

Основу реализации разграничительной политики доступа к ресурсам при защите секретной информации является требование к

96

реализации, помимо дискреционного, мандатного механизма управления доступом, состоящее в следующем [1]:

Дискреционный принцип контроля доступа.

-Система защиты должна контролировать доступ наименованных субъектов (пользователей) к наименованным объектам (файлам, программам, томам и т. д.);

-Для каждой пары (субъект - объект) в СВТ должно быть задано явное и недвусмысленное перечисление допустимых типов доступа (читать, писать и т. д.), т.е. тех типов доступа, которые являются санкционированными для данного субъекта (индивида или группы индивидов) к данному ресурсу СВТ (объекту);

-Система защиты должна содержать механизм, претворяющий в жизнь дискреционные правила разграничения доступа;

-Контроль доступа должен быть применим к каждому объекту и каждому субъекту (индивиду или группе равноправных индивидов);

-Механизм, реализующий дискреционный принцип контроля доступа, должен предусматривать возможности санкционированного изменения ПРД, в том числе возможность санкционированного изменения списка пользователей СВТ и списка защищаемых объектов;

-Право изменять ПРД должно предоставляться выделенным субъектам (администрации, службе безопасности и т. д.);

-Должны быть предусмотрены средства управления, ограничивающие распространение прав на доступ;

-Система защиты должна содержать механизм, претворяющий в жизнь дискреционные ПРД, как для явных действий пользователя, так и для скрытых, обеспечивая тем самым защиту объектов от НСД (т.е. от доступа, недопустимого с точки зрения заданного ПРД). Под “явными” в [1] подразумеваются действия, осуществляемые с использованием системных средств - системных макрокоманд, инструкций языков высокого уровня и т.д., а под “скрытыми” - иные действия, в том числе с использованием собственных программ работы с устройствами;

-Дискреционные ПРД для систем данного класса являются дополнением мандатных ПРД.

Мандатный принцип контроля доступа.

-Для реализации этого принципа должны сопоставляться классификационные метки каждого субъекта и каждого объекта, отражающие их место в соответствующей иерархии. Посредством этих меток субъектам и объектам должны назначаться классификационные уровни (уровни уязвимости, категории секретности и т. п.), являющиеся комбинациями

97

иерархических и неиерархических категорий. Данные метки должны служить основой мандатного принципа разграничения доступа;

-Система защиты при вводе новых данных в систему должна запрашивать и получать от санкционированного пользователя классификационные метки этих данных. При санкционированном занесении в список пользователей нового субъекта ему должны назначаться классификационные метки. Внешние классификационные метки (субъектов, объектов) должны точно соответствовать внутренним меткам (внутри системы защиты);

-Система защиты должна реализовывать мандатный принцип контроля доступа применительно ко всем объектам при явном и скрытом доступе со стороны любого из субъектов:

субъект может читать объект, только если иерархическая классификация в классификационном уровне субъекта не меньше, чем иерархическая классификация в классификационном уровне объекта, и иерархические категории в классификационном уровне субъекта включают в себя все иерархические категории в классификационном уровне объекта;

субъект осуществляет запись в объект, только если классификационный уровень субъекта в иерархической классификации не больше, чем классификационный уровень объекта в иерархической классификации, и все иерархические категории в классификационном уровне субъекта включаются в иерархические категории в классификационном уровне объекта.

-Реализация мандатных ПРД должна предусматривать возможность сопровождения: изменения классификационных уровней субъектов и объектов специально выделенными субъектами;

-В СВТ должен быть реализован диспетчер доступа, т.е. средство, осуществляющее перехват всех обращений субъектов к объектам, а также разграничение доступа в соответствии с заданным принципом разграничения доступа. При этом решение о санкционированности запроса на доступ должно приниматься только при одновременном разрешении его и дискреционными, и мандатными ПРД. Таким образом, должны контролироваться не только единичный акт доступа, но и потоки информации.

Отдельно сформулированы требования по управлению доступом к устройствам:

Защита ввода и вывода на отчуждаемый физический носитель информации.

Система защиты должна различать каждое устройство ввода-вывода и каждый канал связи как произвольно используемые или идентифицированные (“помеченные”). При вводе с “помеченного”

98

устройства (выводе на “помеченное” устройство) система защиты должна обеспечивать соответствие между меткой вводимого (выводимого) объекта (классификационным уровнем) и меткой устройства. Такое же соответствие должно обеспечиваться при работе с “помеченным” каналом связи.

Изменения в назначении и разметке устройств и каналов должны осуществляться только под контролем системы защиты.

3.3.2. Определение и классификация задач, решаемых механизмами управления доступом к ресурсам

Основу определения и классификации задач, которые должны решаться механизмами управления доступом к ресурсам в общем случае, составляет классификация субъектов и объектов (ресурсов) доступа на защищаемом объекте, в предположении, что должен разграничиваться доступ каждого субъекта к каждому объекту (это условие задается формализованными требованиями к системе защиты).

Прежде всего, введем общую классификацию субъектов и объектов доступа, которые потенциально могут присутствовать в защищаемой системе, общая классификация субъектов доступа приведена на рис.3.8, объектов доступа – на рис.3.9.

Субъекты доступа

Пользователи |

|

Процессы |

|

|

|

Рис.3.8. Общая классификация субъектов доступа

Горизонтальная связь на рис.3.8 отражает, что субъекты «ПОЛЬЗОВАТЕЛЬ» и «ПРОЦЕСС» не могут рассматриваться абсолютно независимо, т.к. запрос доступа к ресурсу генерирует процесс, запускаемый пользователем.

99

Объекты доступа

Файловые объекты |

|

|

Устройства |

|

Каналы связи |

||

|

|

|

|

|

|

|

(виртуальные) ЛВС |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

Файловые |

|

Файловые объекты |

|

|

|

||

объекты данных |

|

|

|

программ |

|

|

|

|

|

|

|

|

|

|

|

Рис.3.9. Общая классификация объектов доступа

Очевидно, что представленные на рис.3.8, 3.9 классификации содержат всю возможную совокупность субъектов и объектов доступа защищаемого компьютера.

Теперь введем детальные классификации возможных в системе субъектов и объектов доступа, доступ которых (к которым) должен разграничивать диспетчер доступа – основной элемент механизма защиты, реализующий разграничительную политику доступа к ресурсам. Здесь же определим задачи и механизмы управления доступом, которые должны быть реализованы в системе защиты для обеспечения полноты решения задачи управления доступом к ресурсам защищаемого объекта.

Классификация субъектов доступа.

Классификация пользователей представлена на рис.3.10.

|

|

|

Пользователи системы |

|

|

Механизмы управления |

||

|

|

|

|

|

|

|

|

доступом |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

Реальные |

|

|

Виртуальные – |

|

Управление доступом |

|||

|

|

|

|

|

пользователь «СИСТЕМА» |

|

пользователей к |

|

|

|

|

|

|

|

|

|

системному диску, к |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

запуску системных |

|

|

|

|

|

|

|

|

процессов |

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

Прикладные |

|

|

Пользователи |

|

|

|||

пользователи |

|

|

администраторы |

|

Управление доступом |

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

пользователей к ресурсам |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Рис.3.10. Классификация пользователей

100