KN_6_2013-2014 / СТЕПАНОВ / Захист інформації / Лекції / ZM3

.pdf

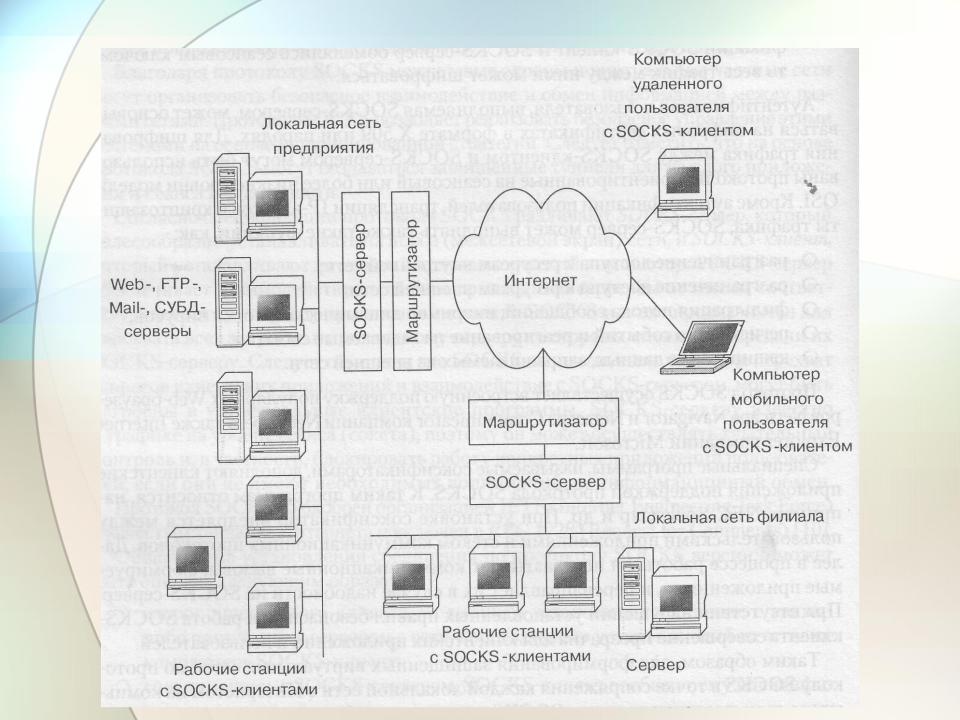

Схема взаємодії за протоколом SOCKS

13. Захист бездротових мереж.

Wired Equivalent Privacy (WEP) - алгоритм для забезпечення безпеки мереж WI-FI. Використовується для забезпечення конфіденційності і захисту даних авторизованих користувачів безпровідної мережі від прослуховування. Існує два різновиди WEP: Wep-40 і Wep-104, що розрізняються тільки довжиною ключа. В даний час дана технологія є застарілою, оскільки її взлом може бути здійснений всього за декілька хвилин. Проте, вона продовжує широко використовуватися.

У основі WEP лежить потоковий шифр RC4, вибраний із-за своєї високої швидкості роботи і можливості використання змінної довжини ключа. Для підрахунку контрольних сум використовується CRC32.

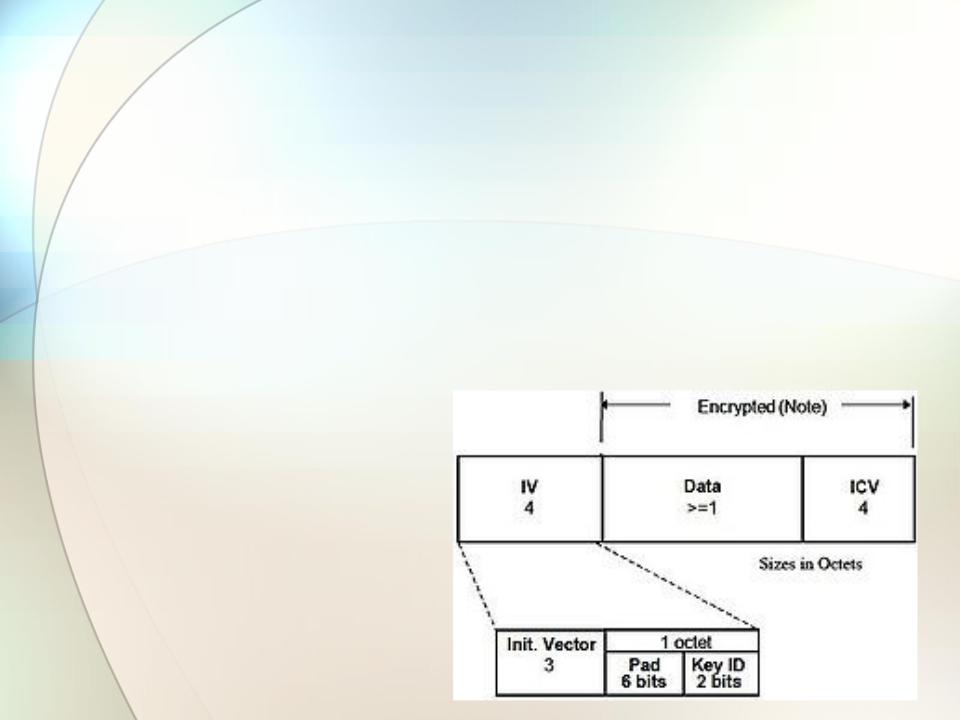

Формат кадру WEP

І. Незашифрована частина 1.Вектор ініціалізації (Initialization Vector) (24 біта)

2.Порожнє місце (Pad) (6 біт)

3.Ідентифікатор ключа (Key ID) (2 біта)

ІІ.Зашифрована частина

1.Дані

2.Контрольна сума (32 біта)

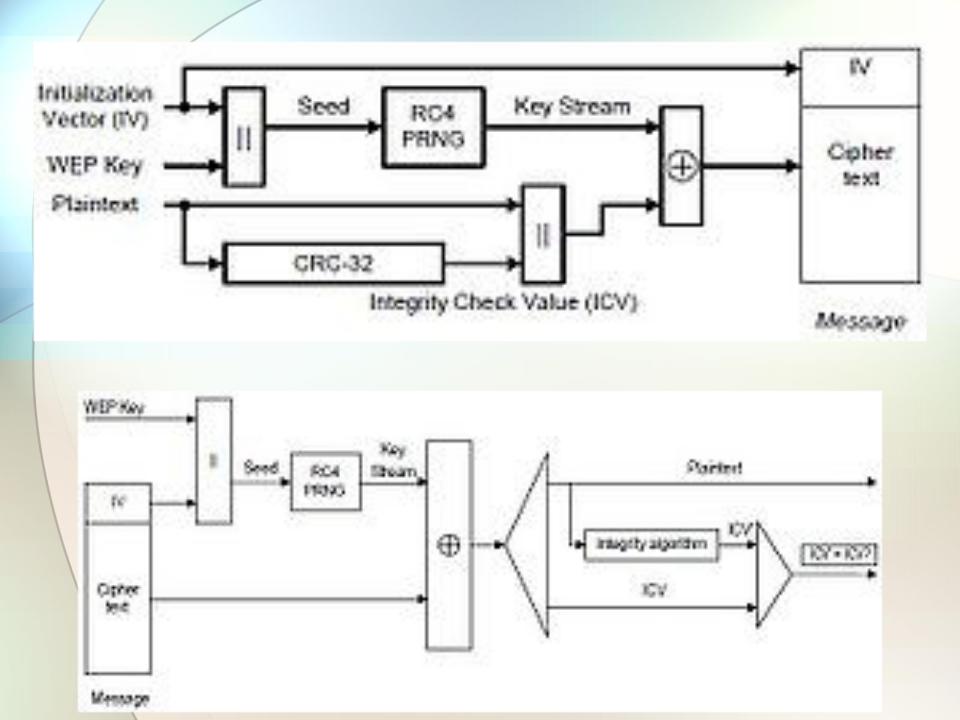

Інкапсуляція WEP

Декапсуляція WEP

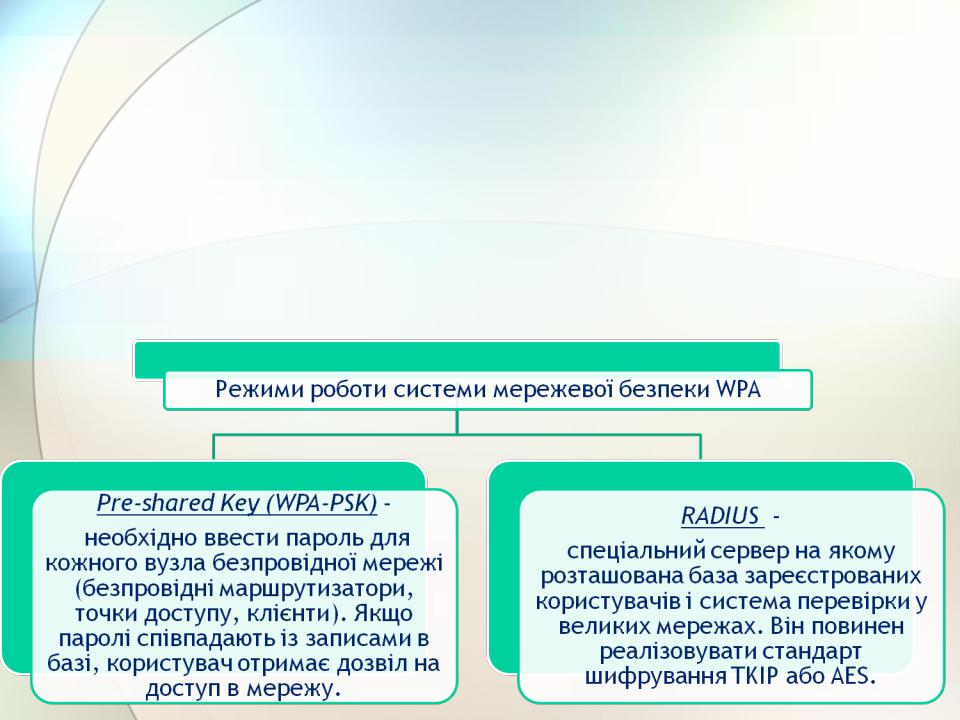

WPA і WPA2 (Wi-fi Protected Access) - є оновленою програмою сертифікації пристроїв безпровідного зв'язку. Технологія WPA прийшла на заміну технології захисту безпровідних мереж WEP. Плюсами WPA є посилена безпека даних і посилений контроль доступу до безпровідних мереж. Важливою характеристикою є сумісність між безліччю безпровідних пристроїв як на апаратному рівні, так і на програмному.

WPA2 визначається стандартом IEEE 802.11i, прийнятим в червні 2004 року, і покликаний замінити WPA. У нім реалізоване CCMP і шифрування AES, за рахунок чого WP2 став більш захищеним, ніж свій попередник. З 13 березня 2006 року підтримка WPA2 є обов'язковою умовою для всіх сертифікованих пристроїв Wi-Fi.

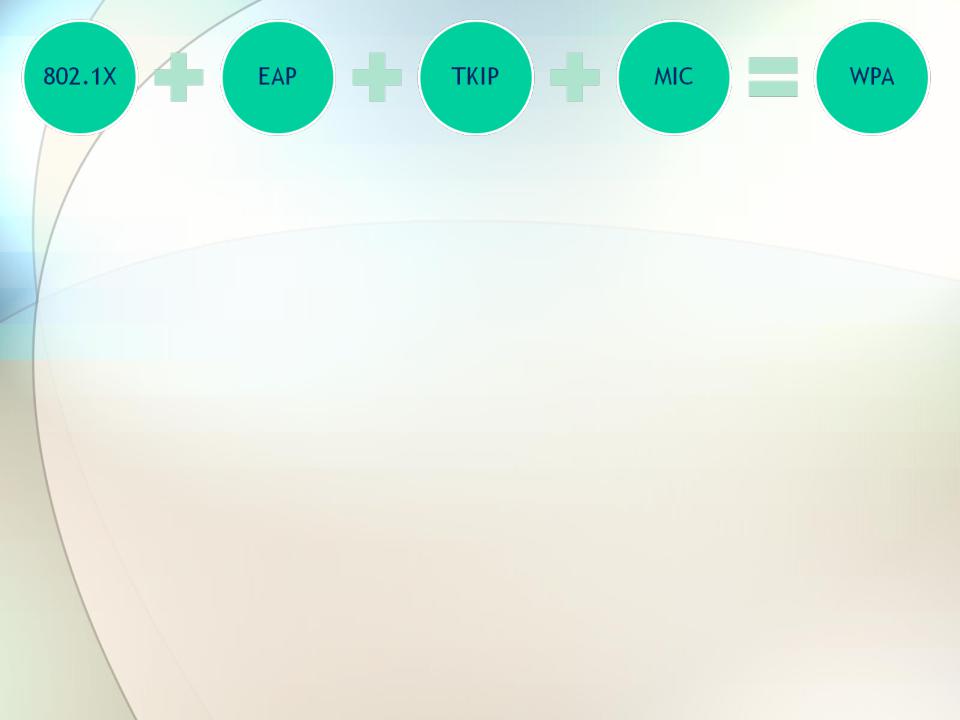

У WPA забезпечена підтримка стандартів 802.1X, а також протоколу EAP (Extensible Authentication Protocol, розширюваний протокол аутентифікації). WPA підтримується шифрування відповідно до стандарту AES (Advanced Encryption Standard, вдосконалений стандарт шифрування), який має ряд переваг над використовуваним в WEP RC4, наприклад стійкіший криптоалгорітм.

TKIP - протокол цілісності тимчасового ключа (Temporal Key Integrity Protocol) в протоколі захищеного безпровідного доступу WPA (Wi-fi Protected Access). Був запропонований для заміни уразливого протоколу WEP. TKIP увійшов до стандарту IEEE 802.11i як його частина.

TKIP, на відміну від WEP використовує ефективніший механізм управління ключами, але той же самий алгоритм RC4 для шифрування даних. Згідно протоколу TKIP, мережеві пристрої працюють з 48-бітовим вектором ініціалізації (на відміну від 24-бітового вектора ініціалізації протоколу WEP) і реалізують правила зміни послідовності його бітів, що виключає повторне використання ключів і здійснення replay-атак. У TKIP передбачені генерація нового ключа для кожного пакету і покращений контроль цілісністі повідомлень за допомогою криптографічної контрольної суми MIC (Message Integrity Code), що перешкоджає що атакує змінювати вміст переданих пакетів (forgery-атака).

14. Архітектура засобів безпеки IPSec.

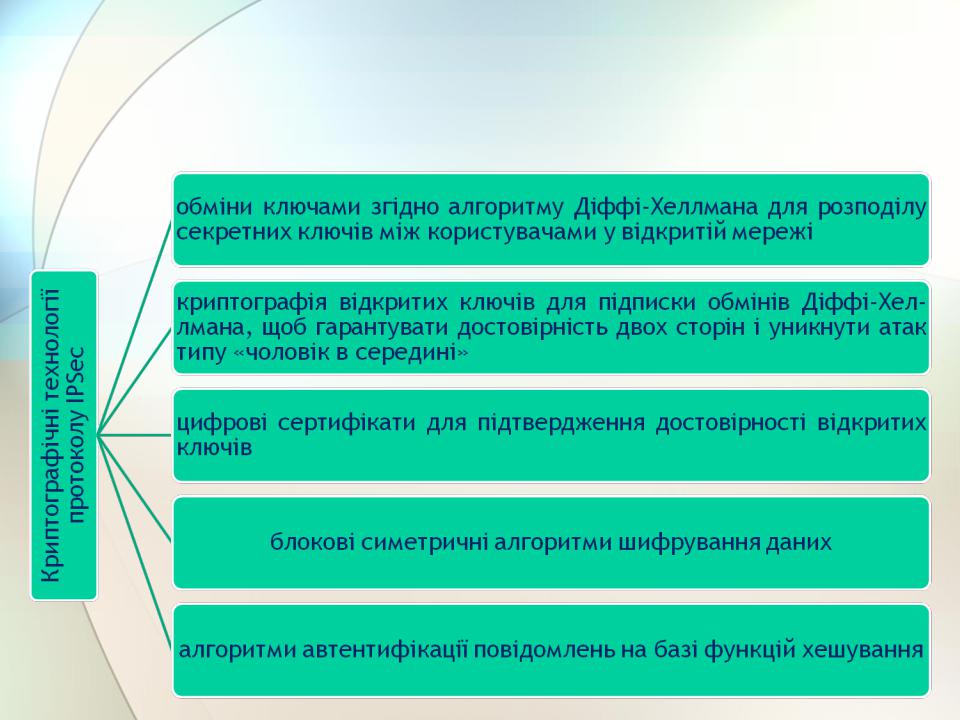

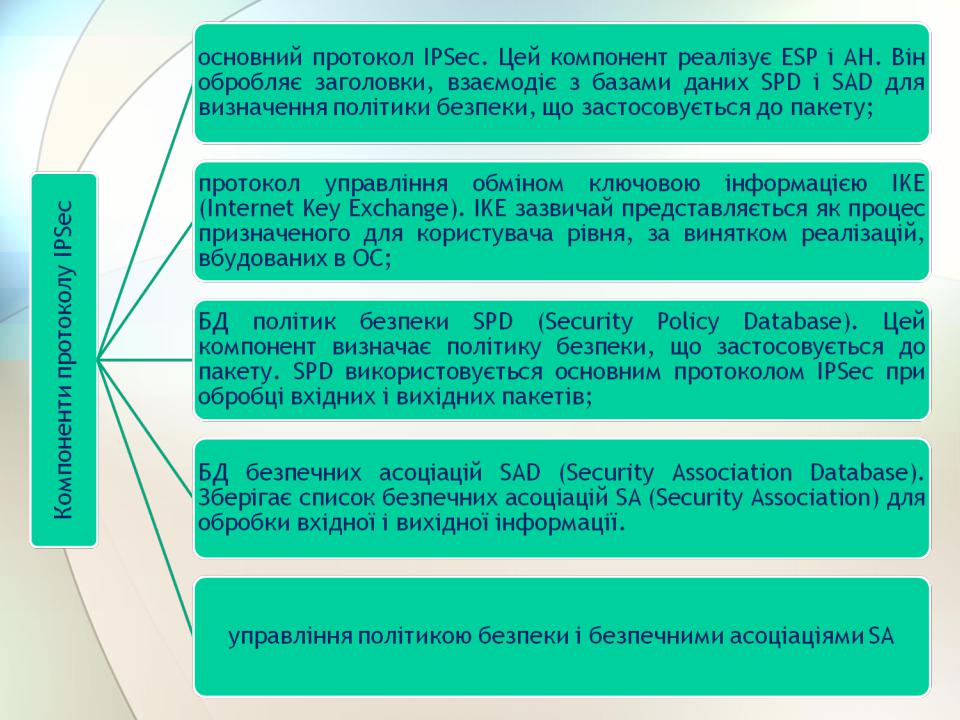

IPSec (скорочення від IP Security) - набір протоколів для забезпечення захисту даних, переданих по міжмережевому протоколу IP, дозволяє здійснювати підтвердження достовірності і/або шифрування IP-пакетів. IPSec також включає протоколи для захищеного обміну ключами в мережі Інтернет.

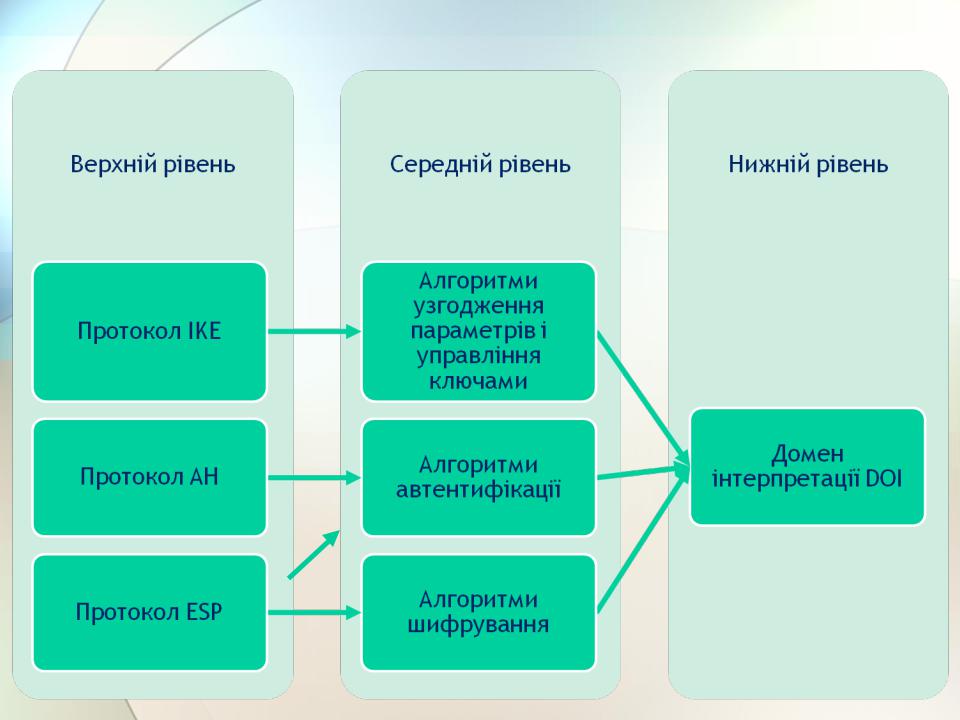

Архітектура засобів безпеки IPSec

15. Захист переданих даних за допомогою протоколів AH і ESP.

Протокол аутентифікаційного заголовка АН (Authentication Header) забезпечує перевірку автентичності і цілісності IP-пакетів, а також захист від відтворення раніше посланих IP-пакетів.

Протокол АН повністю захищає від фальсифікації і спотворення вмісту IPпакетів, включаючи дані протоколів вищих рівнів. Повнота захисту полів IPзаголовків залежить від використовуваного режиму роботи - тунельного або транспортного.

Проте протокол АН не забезпечує конфіденційність переданих даних, тобто він не призначений для їх шифрування. Дані можуть бути прочитані проміжними вузлами, але не можуть бути змінені. Цілісність і автентичність даних забезпечуються додаванням автентифікуючого заголовку (АН) перед заголовком IP і заголовком транспортного рівня (TCP/UDP).