- •2) Покажите, как при атаке «Человек посередине» злоумышленник может выдать себя за другого.

- •5)Что такое «Сертификат ключа»?

- •6)Классификация атак на рвс по характеру воздействия? Примеры.

- •9 Классификация атак на рвс по наличию обратной связи с атакуемым объектом?

- •21) Протокол ан. Туннельный режим.

- •30) Назначение протокола квитирования (в рамках ssl)?

- •32) Фильтрация трафика брандмауэром?

- •40) Схема защищенной сети с одним сетевым интерфейсом.

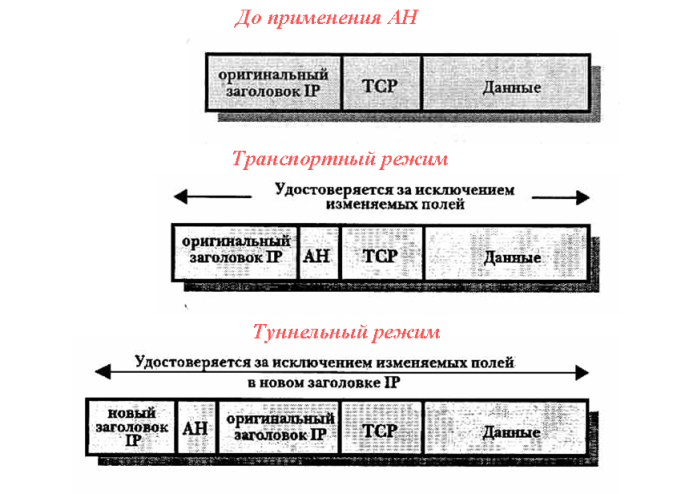

21) Протокол ан. Туннельный режим.

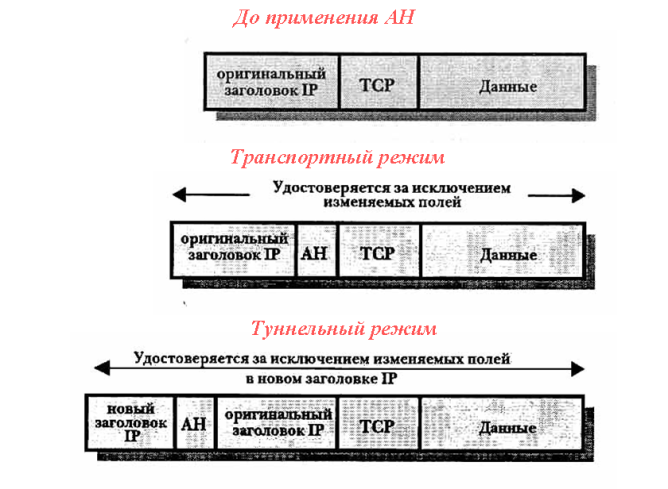

22) Протокол ESP. Транспортный режим.

Размещение полей заголовка ESP в транспортном режиме, а также его области защиты по двум группам функций

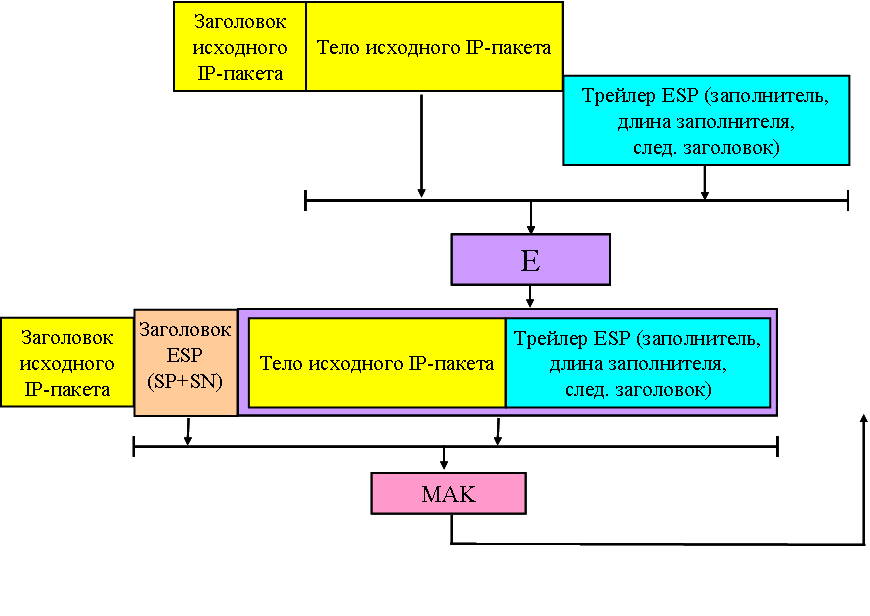

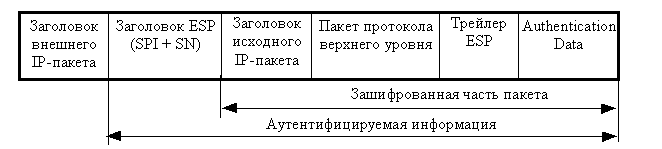

23) Протокол ESP. Туннельный режим.

24) Использование SAD и SPD для формирования исходящего трафика?

В систему поступает IP-пакет для отправления; выбирается селектор, признаки которого соотв пакету; по селектору определяется политика работы с пакетом (напр SA3); если выбирается SAj, то по содерж параметров SAj в SAD обрабатывается исх IP-пакет; из пришедшего пакета выбирается SPI (из AH или ESP заголовка); по SPI выбирается запись SAD; по пар-ам их этой записи механизм IP-sec IP-sec пакет преобраз в исх IP-пакет (с проверкой аутентификации); доп проверка селектора.

Базыа данных безопасных ассоциаций (Security Associations Database, SAD) и база данных политики безопасности (Security Policy Database, SPD).

Обработка исходящего и входящего трафика, не является симметричной. Для исходящих пакетов просматривается база SPD, находится подходящее правило, извлекаются ассоциированные с ним протокольные контексты и применяются соответствующие механизмы безопасности.

поле политики защиты должно содержать ссылку на запись в базе данных SAD, в которую помещен набор параметров безопасной ассоциации для данного пакета) На основании заданных параметров к пакету применяется соответствующий протокол (на рисунке - ESP), функции шифрования и секретные ключи. В том случае, когда пакет нужно обработать с помощью обоих протоколов AH и ESP, администратор должен создать в базе SPD две записи, соответствующие двум ассоциациям. Если к исходящему пакету нужно применить некоторую политику защиты, но указатель записи SPD показывает, что в настоящее время нет активной SA с такой политикой, то IPSec создает новую ассоциацию с помощью протокола IKE, помещая новые записи в базы данных SAD и SPD.

25) Использование SAD и SPD для обработки входящего трафика?

Базыа данных безопасных ассоциаций (Security Associations Database, SAD) и база данных политики безопасности (Security Policy Database, SPD).

Во входящих пакетах для каждого защитного протокола уже проставлено значение SPI, однозначно определяющее контекст. Просмотр базы SPD в таком случае не требуется; можно считать, что политика безопасности учитывалась при формировании соответствующего контекста. (Практически это означает, что ISAKMP-пакеты нуждаются в особой трактовке, а правила с соответствующими селекторами должны быть включены в SPD.)

В заголовках AH и ESP предусмотрено особое поле SPI, куда помещается указатель на строку базы данных SAD, в которой записаны параметры соответствующей SA. Данное поле заполняется протоколами AH или ESP во время обработки пакета в отправной точке защищенного канала. Когда пакет приходит в оконечный узел защищенного канала, из его заголовка ESP или AH (на рисунке из заголовка ESP) извлекается указатель SPI, и дальнейшая обработка пакета выполняется с учетом всех параметров заданной этим указателем ассоциации.

26) Архитектура протокола SSL?

27) Назначение протокола SSL?

Secure Socef Layer. Назначение – защита информационного обмена (конфиденциальность за счет шифрования, аутентификация (за счет эл-цифр подписи) сервера (и клиента))

Протокол обеспечивает конфиденциальность обмена данными между клиентом и сервером, использующими TCP/IP, причем для шифрования используется асимметричный алгоритм с открытым ключом. При шифровании с открытым ключом используется два ключа, причем любой из них может использоваться для шифрования сообщения. Тем самым, если мы используем один ключ для шифрования, то соответственно для расшифровки нужно использовать другой ключ. В такой ситуации мы можем получать защищенные сообщения, публикуя открытый ключ, и храня в тайне секретный ключ.

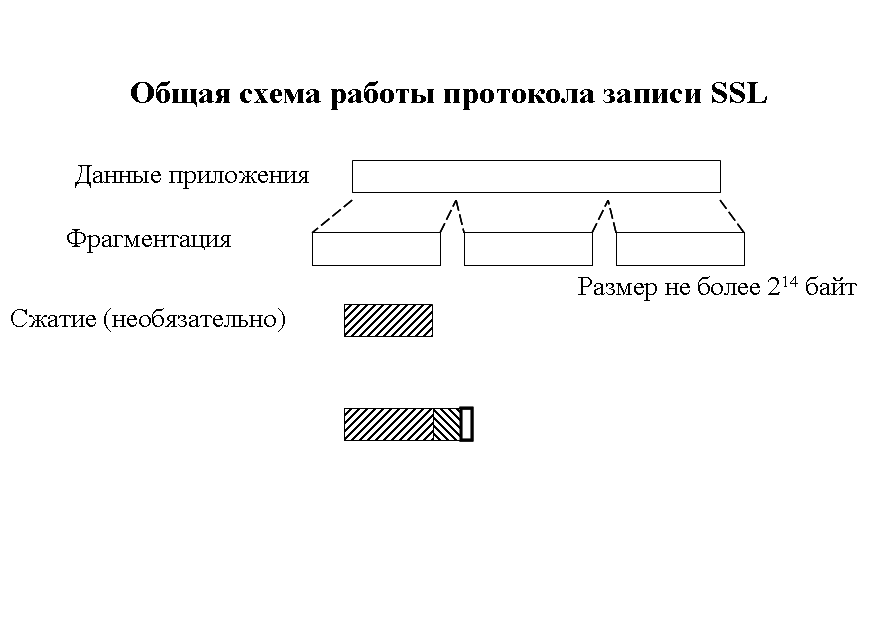

28) Общая схема работы протокола записи SSL?

29) Назначение протокола извещения (в рамках SSL)?

Протокол извещения (Alert Protocol) предназначен для передачи другой участвующей в обмене данными стороне извещений, касающихся работы SSL. Как и данные любого другого приложения, использующего SSL, сообщения протокола извещения точно так же сжимаются и шифруются в соответствии с параметрами текущего состояния.

Сообщение, генерируемое данным протоколом состоит из 2-х байтов: первый байт - значение, обозначающее уровень предупреждения или уровень неустранимой ошибки, второй байт – код, обозначающий конкретный смысл извещения. Если в первом байте указан уровень неустранимой ошибки, то протокол SSL разрывает соединение, другие соединения могут продолжать существовать, но нового соединения для данного сеанса создать уже будет невозможно.

В протоколе извещения существует 5 извещений, указывающих на неустранимую ошибку и 7 извещений не указывающих на неустранимую ошибку.