- •Міністерство освіти і науки, молоді та спорту україни

- •Календарний план виконання дипломної роботи

- •Реферат

- •Перелік умовних скорочень

- •Розділ 1 нормативно-правове забезпечення процесу управління інцидентами інформаційної безпеки

- •1.1.1. Гост р ісо/мекто 18044-2004. Менеджмент інцидентів інформаційної безпеки

- •1.1.2. Мсе-т е.409«Організація з реагування на інциденти та обробка інцидентів безпеки: Керівництво для організацій електрозв'язку»

- •1.1.3. Галузевий стандарт України суіб 2.0/iso/iec 27002:2010

- •1.2. Рекомендовані практики щодо управління інцидентами іб

- •1.2.1. Nist sp 800-61 Computer security incident handling guide

- •1.2.2. Рекомендаціі Інституту програмного інжинірингу університету Карнегі Мелона

- •1.3. Аналіз сучасних підходів до створення команд реагування на інциденти іб

- •Розділ 2 удосконалення системи управління інцидентами інформаційної безпеки

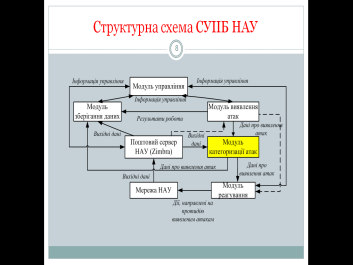

- •2.1. Аналіз переваг та недоліків системи управління інцидентами інформаційної безпеки nau-cert

- •2.2. Проектування програмного модуля для категоризації загроз

- •2.3. Синтез удосконаленої системи управління інцидентами інформаційної безпеки nau-cert

- •2.4. Висновки до розділу 2

- •Розділ 3 дослідження удосконаленої системи управління інцидентами інформаційної безпеки nau-cert

- •3.1. Розробка програмного модуля категоризації інцидентів іб

- •3.2. Експериментальне дослідження удосконаленої системи управління інцидентами інформаційної безпеки nau-cert

- •3.3. Висновки до розділу 3

- •Висновки

- •Список використаних джерел

- •Вихідний код програмного модуля категоризації інцидентів інформаційної безпеки

3.3. Висновки до розділу 3

У розділі 3 було детально описано роботу щодо розробки програмного модулю. А також проведено експериментальне дослідження удосконаленої СУІІБ NAU-CERT.

Висновки

Таким чином, у роботі розв'язано задачу підвищення рівня захищеності ІКС НАУ. Крім того, отримано такі результати:

1. Проаналізовано діючі міжнародні стандарти та практики у галузі управління інцидентами інформаційної безпеки, що дозволило формалізувати вимоги до розробки і функціонування сучасних СУІІБ.

2. Аналіз сучасних СУІІБ дозволив виявити основні їх переваги та недоліки.

3. Удосконалено СУІІБ НАУ, що за рахунок введення модуля категоризації інцидентів дало можливість принципово підвищити ефективність роботи, і як наслідок підвищити загальний рівень захищеності ІКС НАУ.

4. Проведено дослідження удосконаленої СУІІБ, що довело факт підвищення ефективності і функціонування.

Список використаних джерел

Білоус С. Поліпшення процесу управління інцидентами / Сергій Білоус. – «S&T Soft-Tronik», 2007.

Гладиш С. В. Інтелектуальна система керування інцидентами інформаційної безпеки телекомунікаційних мереж // Матеріали міжнародної науково-практичної конференції «Інформаційні технології та інформаційна безпека в науці, техніці та освіті ІНФОТЕХ 2007». – Севастополь: СевНТУ, 2007. – С. 53-57.

Гладиш С. В. Кононович В. Г. Реагування та обробка інцидентів інформаційної безпеки мультиагентною системою // Наукові праці Одеської національної академії зв’язку ім. О. С. Попова. – 2007.

Гладиш С. В., Кононович В. Г., Тардаскін М. Ф. Порівняльний аналіз стандартів ISO / IEC та української нормативної бази в частині керування інцидентами інформаційної безпеки // Правове, нормативне та метрологічне забезпечення системи захисту інформації в Україні. – 2007. – № 15. – С. 31-39.

Гладиш С. В., Кононович В. Г., Тардаскін М. Ф. Розподіл відповідальності щодо реагування та обробки інцидентів безпеки в інформаційно-телекомунікаційній мережі загального користування // Зв’язок. – 2007. – № 8. – С. 28-31.

Гладиш С. В. Реагування та обробка інцидентів інформаційної безпеки в мережі GSM // Вісник Державного університету інформаційно-комунікаційних технологій. – 2008. – № 1. – С. 58-72.

Гладиш С. В. Формування вимог щодо безпеки державних інформаційних ресурсів у телекомунікаційній мережі загального користування // Правове, нормативне та метрологічне забезпечення системи захисту інформації в Україні. – 2007. – № 14. – С. 33–40.

Гладыш С. В. Иммунная мультиагентная система управления инцидентами информационной безопасности // Информация & Безопасность. – 2008. – № 1.

Гладыш С. В. Иммунокомпьютинг в управлении инцидентами информационной безопасности // Искусственный интеллект. – 2008. – № 1. – С. 123-130.

Гладыш С. В. Представление знаний об управлении инцидентами информационной безо-пасности посредством нечетких временных раскрашенных сетей Петри // Інформаційні технології та комп’ютерна інженерія. – 2008. – № 1.

Гнатюк С. О. Теоретичні основи побудови та функціонування систем управління інцидентами інформаційної безпеки / Ю. Є Хохлачова., А. О. Охріменко, Гребенькова А. К. // Захист інформації. – 2006. – №1. – С. 121-126.

Голов А. Реагирование на инциденты информационной безопасности // Intelligent Enterprise. – 2005. – № 22. – [Електронний ресурс]. – Режим доступу: World Wide Web. – URL: http://www.topsbi.ru/default.asp?artID=807

Гребенькова А.К. Система управління інцидентами інформаційної безпеки NAU-CERT / А.К. Гребенькова // Безпека інформаційних технологій. ІІ науково-технічна конференція: тези доповідей. – К.: НАУ, 2012. – с. 34 .

Деякі питання оперативно-технічного управління телекомунікаційними мережами в умовах надзвичайних ситуацій, надзвичайного та воєнного стану. – [Чинний від 2004-06-29] / Каб. Мін. України. – К., 2004. – № 812.

Додонов О. Г. Інформаційно-аналітична підтримка прийняття управлінських рішень у кризових ситуаціях / О. Г. Додонов, В. Г. Путятін, В. О. Валетчик // Реєстрація, зберігання і оброб. даних. – 2006. – Т. 8, № 1. – С. 37-54.

Закон України «Про захист інформації в інформаційно-телекомунікаційних системах» // Відомості Верховної ради України. – 2006. – №2594. – IV, 3 c.

Захист інформації. Технічний захист інформації. Терміни і визначення: ДСТУ 3396.2-97. – [Чинний від 1998-01-01] / Державний комiтет стандартизацiї метрологiї та сертифiкацiї України. – К., 1998.

Інформаційні технології методи захисту звід правил для управління інформаційною безпекою (І80/ІЕС 27002:2005, М0Б) – К.: Національний банк України 2010. – 116 с. – (Галузевий стандарт України).

Інформаційні технології. Методи захисту. Звід правил для управління інформаційною безпекою (ISO/IEC 27002:2005, MOD): ГСТУ СУІБ 2.0/ISO/IEC 27002:2010. – [Чинний від 2010-07-01]. – К.: Національний банк України, 2010. – 163 с. – (Галузевий стандарт України).

ІТ сервіс-менеджмент. Вступ до ITSMF. – М.: IT Expert, 2003. – 228 с., с. 33 – 46.

Колобов С. О. Концепція створення та забезпечення функціонування інфраструктури захисту державних інформаційних ресурсів в інформаційно-телекомунікаційних системах // Computer World. – 29.07.2002. – № 33(377). – [Електронний ресурс]. – Режим доступу: World Wide Web. – URL: http://www.dstszi.gov.ua/dstszi/control/uk/publish/ar..=38814&cat_id=38712.

Команда реагування на комп’ютерні інциденти NAU-CERT: [Електронний ресурс]. – Режим доступу: World Wide Web. – URL: http://bit.nau.edu.ua/index.php?page=16

Кононович В.Г. Технічна експлуатація систем захисту інформації телекомунікаційних мереж загального користування. Інформаційна безпека комунікаційних мереж та послуг. Реагування на атаки. / В.Г. Кононович, С.В. Гладиш // Навчальний посібник. – Одеса : ОНАЗ ім. О.С. Попова, 2009. – Частина 4. – 208 с.

Концепції і моделі для управління безпекою інформаційних і телекомунікаційних технологій. Інформаційні технології. Керівництво з управління ІТ безпекою: ISO13335-1: 2004.

Куканова Н.Управление инцидентами информационной безопасности / Наталья Куканова // Електронная библиотека «Bug Traq». – [Електронний ресурс]. – Режим доступу: World Wide Web. – URL:

http://bugtraq.ru/library/security/incman.html

Лужецький В.А. Інформаційна безпека: Навчальний посібник / В.А. Лужецький, О.П. Войтович, А.В. Дудатьєв. – Вінниця : Універсум-Вінниця, 2009. — 240 с.

Міжнародний стандарт управління інформаційною безпекою як управлінська складова в галузі менеджменту інформаційної безпеки (ISO 17799: 2005): ISO IEC 17799:2005. – [Чинний від 2005-12-22]. – Інформаційна безпека переклад на англійську, 2005.

Мелехин И. Управление и нцидентами / И. И. Мелехин // Jet Info. – 2006. – № 7. – [Електронний ресурс]. – Режим доступу: World Wide Web. – URL:

http://www.jetinfo.ru/2006/7/3/article3.7.2006.html.

Менеджмент інцидентів інформаційної безпеки. Інформаційні технології. Методи і засоби забезпечення безпеки (ISO/IEC TR 18044:2004): ГОСТ Р ИСО / МЕКТО 18044-2004. – [Чинний від 2007-12-27]. – М.: Федеральне агентство з технічного регулювання і метрології, 2007. – С. 1-34. – (Національний стандарт Російської Федерації).

Мережа зв'язку цифрова первинна: терміни та визначення (ДСТУ 3773-98.) / [Розроб.: М.Л.Бірюков та ін.]. – [Чинний від 1998-07-24]. – К., 1999. - ІІІ, 15 с. – (Держстандарт України).

Методи та засоби забезпечення безпеки. Критерії оцінки безпеки інформаційних технологій: ISO 15408: 1999-1-3. – (Національний стандарт України).

Новиков О.М. Безпека інформаційно-комунікаційних систем / О.М. Новиков, М.В. Грайворонський // Підручник. – К. : Видавництво BHV, 2009. – 608 с.

Організація щодо реагування на інциденти та обробка інцидентів безпеки: Керівництво для організації електрозв’язку. Рекомендація МСЭ-Т E.409 (ITU-Т E.409). – [Чинний від 2004-28-05]. — Женева, 2004. – C. 13-22 – (Рекомендація Міжнародної організації телекомунікацій).

Основи інформаційної безпеки / За ред. проф. В.О. Хорошка / В.О Хорошко, В.С. Чередніченко, М.Є. Шелест. – К. : ДУІКТ, 2008. – 186 с.

Офіційний інтернет-сайт Державної служби спеціальних телекомунікаційних систем та захисту інформації // «Біла книга Держспецзв'язку». [Електронний ресурс]. – Режим доступу: World Wide Web. – URL: http://www.dstszi.gov.ua/dstszi/ . - 47 с.

Пількевич І. А. Моделі та методи побудови системи підтримки прийняття рішень автоматизованої системи ідентифікації особи / І. А. Пількевич, Н. М. Лобанчикова // Проблеми створення, випробування, застосування та експлуатації складних інформаційних систем: збірник наукових праць. Вип. 5. – Житомир: ЖВІ НАУ, 2011. – C. 69-76.

Покрокове керівництво по створенню CSIRT. За результатами WP2006/5.1 (CERT-D1/D2).

Порядок взаємодії органів виконавчої влади з питань захисту державних інформаційних ресурсів в інформаційних та телекомунікаційних системах. – [Чинний від 2002-11-16] / Каб. Мін. України. – К., 2006. – № 1700. – 2 с.

Порядок координації діяльності органів державної влади, органів місцевого самоврядування, військових формувань, підприємств, установ і організацій незалежно від форм власності з питань запобігання, виявлення та усунення наслідків несанкціонованих дій щодо державних інформаційних ресурсів в інформаційних, телекомунікаційних та інформаційно-телекомунікаційних системах. – [Чинний від 2008-06-10]. – Адмін. Держ. служби спец. зв’язку та захист. інф-ї, 2008. – № 94. – 5 с.

Пошаговое руководство по созданию CSIRT: (Результат програми WP2006/5.1 (CERT-D1/D2)). – Европейское Агентство по Сетевой и Информационной Безопасности (ENISA), 2006. – 86 с.

Правила технічної експлуатації первинної мережі ЄНСЗ. Частина 1-3: КНД 45-140-99. – [Чинний від 2000-10-16]. – К.: Держкомзв’язку, 2001.

Про Програму створення Урядової інформаційно-аналітичної системи з питань надзвичайних ситуацій: Постанова Кабінету Міністрів України // Зібрання Постанов Уряду України. – 1995. – № 250.

Проект «Розробка та впровадження типових рішень щодо комплексної системи захисту інформації в АІС НАНУ». Система управління інцидентами інформаційної безпеки. Керівництво адміністратора. 05540149.90000.043.И3-06 // [Електронний ресурс]. – Режим доступу: World Wide Web. – URL:

http://www.isofts.kiev.ua/c/document_library/.

Процеси моделі ITSM // «Jet Info», №12 (103), 2001.

Разумовський С. Концепція управління ІТ-послугами / Сергій Разумовский // Відкриті системи, 2002. – № 12. – С. 6-10.

Системи управління інформаційною безпекою. Інформаційні технології. Методи забезпечення безпеки (BS ISO/IEC 27001: 2005): BS 7799-2:2005. – British Standards Institute, 2005. – (Британський стандарт).

Система управления инцидентами информационной безопасности. [Електронний ресурс]. – Режим доступу: World Wide Web. – URL:

http://buh7.ru/articles/12

Система функционального активного мониторинга FLAME / В. А. Васенин, В. В. Корнеев, М. Ю. Ландина, В. А. Роганов // Программирование. – 2003. – №3. – С. 161-173.

Советы по использовании «Zimbra» – [Електронний ресурс]. – Режим доступу: World Wide Web. – URL:

http://www.zimbramail.ru/2009-12-21-12-51-15

Сугоняк І. І. Модель системи підтримки прийняття рішень з оптимального керування життєвим циклом інноваційних проектів підприємств / І. І. Сугоняк // Вісник ЖДТУ. – Серія: технічні науки. – 2007. – № 43 (4). – С. 91-99.

Суханов А. Аналіз ризиків в управлінні інформаційною безпекою: [публікація] /Андрій Суханов // Інформзахист. – 2008. – №11(120). – С. 16-18.

Типове положення про службу захисту інформації в автоматизованій системі: НД ТЗІ 1.4-001-2000. – [Чинний від 2000-12-04]. – К.: ДСТСЗІ СБУ, 2000. – № 53. – 26 с.

Техніко-комерційна пропозиція зі створення системи управління інцидентами ІБ // Журнал ЗАО «Інфосистеми Джет». – К., 2007.

Управління безперервністю бізнесу. Частина 1: Практичні правила: BS 25999-1:2006.

Юдін О.К. Захист інформації в мережах передачі даних / О. К. Юдін, О. Г. Корченко, Г. Ф. Конахович. – К.: Вид-во ТОВ НВП «Інтерсервіс», 2009. – 716 с.

1С: Предприятие. Система программ: [Електронний ресурс]. – Режим доступу: World Wide Web. – URL:

http://v8.1c.ru/pd/

Computer security incident handling guide: NIST SP 800-61 / National Institute of Standards and Technology. – U. S. Department of Commerce, 2008.

Gladysh S. Decision Support System on Telecommunications Security Incidents Response and Handling // Збірник тез доповідей першої Міжнародної науково-практичної конференції «Методи та засоби кодування, захисту й ущільнення інформації». – Вінниця: ВНТУ, 2007. – С. 65-66.

Gladysh S. Distribution of responsibility on telecommunication incidents in Ukraine // Матеріали III Міжнародної науково-практичної конференції «Інформаційні технології в наукових дослідженнях і навчальному процесі», Луганськ: ЛНПУ, 2007.

Handbook for Computer Security Incident Response Teams (CSIRTs): CMU / SEI-2003-HB-002. – Carnegie Mellon Software Engineering Institute, 2003.

Howard J. An Analysis of Security Incidents on the Internet. – CERT / CC, 2000. – [Електронний ресурс]. – Режим доступу: World Wide Web. – URL:

http://www.cert.org/research/JHThesis/Start.html.

Information security management systems. Requirements for telecommunications: ITU-T X-1051. – Chicago: Standardization Advancing Global Communications, 2006.

Information technology. Security techniques. Code of practice for information security management (ISO 17799: 2005). – London: The International Standards Glossary, 2005. – 34 p.

Information technology. Security techniques. Information security incident management (ISO 18044:2004) : ГОСТ Р ИСО/МЭК 18044:2004. – [Чинний від 2008-07-01]. – М. : Федеральное агенство по техническому регулированию и метрологии 2007. – 50 с. – (Національний стандарт РФ).

Moira J. W.- B. Handbook for Computer Security Incident Response Teams (CSIRTs) / Moira J.W.-B., Stikvoort D., Kossakowski K.-P. et al. – Pittsburgh, 2003. – 223 p.

Додаток А

Додаток Б