- •Министерство образования и науки, молодёжи и спорта украины

- •1.2 Матрица информационной безопасности

- •1.4 Оценка качества системы защиты информации на основе анализа профиля безопасности

- •2.1 Структура банковской платежной системы

- •2.2 Вопросы оценки эффективности проектирования систем защиты

- •2.4 Описание компонентов

- •2.4.1 Реализация электронной цифровой подписи на базе алгоритма гост

- •2.4.2 Реализация хеш-функции на примере алгоритма md4

1.4 Оценка качества системы защиты информации на основе анализа профиля безопасности

Под профилем безопасности в дальнейшем будем понимать графическое представление степени выполнения требований предъявляемых к системе защиты в системе координат :

– по горизонтали перечень – привет требований, предъявляемых к СЗИ;

– по вертикали – степень выполнения каждого требования.

Наиболее удобный случай – это случай, когда степень выполнения требований задается в шкале

0 < Qj < 1 (1.2)

Целесообразно рассматривать два профиля безопасности: требуемый и реально достигнутый.

Для построения требуемого профиля безопасности используются предварительно заданные экспертами значения

(1.3)

(1.3)

Исходные данные для построения требуемого профиля безопасности представляются в виде матрицы состояний.

Качество СЗИ определяется степенью (полнотой) выполнения требований к СЗИ. Исходные данные, необходимо представить в виде табл. 1.2 для каждого направления СЗИ.

Поясним используемые обозначения:

номер этапа с 1 по 7;

перечень показателей т для соответствующих элементов матрицы (от 1 до 28);

коэффициенты важности а, которые определяются для показателей каждого из этапов;

показатели требуемого профиля безопасности Qmp;

показатели достигнутого профиля безопасности Qд;

показатели достигнутого профиля безопасности с учетом коэффициентов важности Qдaj;

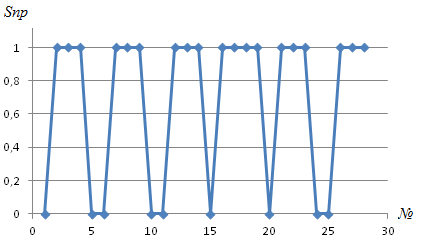

сравнение профилей Sпр , которое производится следующим образом:

Sпр = 1 – если значение показателя достигнутого профиля безопасности равно или превышает значение показателя заданного;

Sпр = 0 – если значение показателя достигнутого профиля безопасности ниже значение показателя заданного.

степень выполнения групп требований Qгруп определяется с учетом коэффициентов важности;

качественная оценка Q определяется исходя из значений показателей Qгруп вычисленных для соответствующих этапов;

количественная оценка S определятся путем подсчета значений Sпр, а именно нулей и единиц полученных при сравнении профилей. Это более грубая оценка, определяющая количество выполненных (достигнутых) требований.

Таблица 1.2 – Исходные данные для каждого направления

|

№ Этапа |

Перечень показателей |

№элемента матрицы |

Коэффициент важности |

Профиль безопасности требуемый |

Профиль безопасности достигнутый |

Qд*αj |

Сравнение профилей |

Степень выполнения группы требований |

Качественная оценка |

Количественная оценка |

|

№ |

m |

№ |

aj |

Qmp |

Qд |

Qд aj |

Sпр |

Qгруп |

Q |

S |

|

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

|

1

|

1 |

111 |

|

|

|

|

|

|

|

|

|

2 |

112 |

|

|

|

|

| ||||

|

3 |

113 |

|

|

|

|

| ||||

|

4 |

114 |

|

|

|

|

| ||||

|

2 |

5 |

211 |

|

|

|

|

|

|

|

|

|

6 |

212 |

|

|

|

|

| ||||

|

7 |

213 |

|

|

|

|

| ||||

|

8 |

214 |

|

|

|

|

| ||||

|

3 |

9 |

311 |

|

|

|

|

|

|

|

|

|

10 |

312 |

|

|

|

|

| ||||

|

11 |

313 |

|

|

|

|

| ||||

|

12 |

314 |

|

|

|

|

|

Продолжение таблицы 1.2

|

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

|

4 |

13 |

411 |

|

|

|

|

|

|

|

|

|

14 |

412 |

|

|

|

|

| ||||

|

15 |

413 |

|

|

|

|

| ||||

|

16 |

414 |

|

|

|

|

| ||||

|

5 |

17 |

511 |

|

|

|

|

|

|

|

|

|

18 |

512 |

|

|

|

|

| ||||

|

19 |

513 |

|

|

|

|

| ||||

|

20 |

514 |

|

|

|

|

| ||||

|

6 |

21 |

611 |

|

|

|

|

|

|

|

|

|

22 |

612 |

|

|

|

|

| ||||

|

23 |

613 |

|

|

|

|

| ||||

|

24 |

614 |

|

|

|

|

| ||||

|

7 |

25 |

711 |

|

|

|

|

|

|

|

|

|

26 |

712 |

|

|

|

|

| ||||

|

27 |

713 |

|

|

|

|

| ||||

|

28 |

714 |

|

|

|

|

|

1.4 Расчет оценки качества защищенности информационной системы

1.4.1 Исходные данные представлены в таблице 1.5

Таблица 1.3 – Данные о защищенности объектов информационной системы

|

Номер этапа N |

Перечень показателей m |

Номер элемента матрицы Nm |

Коэффициент важности Ai |

Профиль безопасности требуемый Qтр |

Профиль безопасности достигнутый Qд |

Qд * Ai |

Сравнение профилей Sпр |

Степень выполнения группы тренований Qгруп |

Качественная оценка Q |

Количественная оценка S |

|

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

Продолжение таблицы 1.3

|

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

|

1 |

1 |

111 |

0,27 |

0,56 |

0,63 |

0,170 |

1 |

0,689 |

0,702 |

0,679 |

|

2 |

112 |

0,22 |

0,62 |

0,76 |

0,167 |

1 | ||||

|

3 |

113 |

0,17 |

0,68 |

0,89 |

0,151 |

1 | ||||

|

4 |

114 |

0,34 |

0,74 |

0,59 |

0,201 |

0 | ||||

|

2 |

5 |

211 |

0,24 |

0,8 |

0,72 |

0,173 |

0 |

0,682 | ||

|

6 |

212 |

0,19 |

0,55 |

0,85 |

0,162 |

1 | ||||

|

7 |

213 |

0,31 |

0,61 |

0,55 |

0,171 |

0 | ||||

|

8 |

214 |

0,26 |

0,67 |

0,68 |

0,177 |

1 | ||||

|

3 |

9 |

311 |

0,21 |

0,73 |

0,81 |

0,170 |

1 |

0,700 | ||

|

10 |

312 |

0,16 |

0,79 |

0,51 |

0,082 |

0 | ||||

|

11 |

313 |

0,28 |

0,54 |

0,64 |

0,179 |

1 | ||||

|

12 |

314 |

0,35 |

0,6 |

0,77 |

0,270 |

1 | ||||

|

4 |

13 |

411 |

0,18 |

0,66 |

0,9 |

0,162 |

1 |

0,757 | ||

|

14 |

412 |

0,3 |

0,72 |

0,6 |

0,180 |

0 | ||||

|

15 |

413 |

0,25 |

0,78 |

0,73 |

0,183 |

0 | ||||

|

16 |

414 |

0,27 |

0,53 |

0,86 |

0,232 |

1 | ||||

|

5 |

17 |

511 |

0,15 |

0,59 |

0,56 |

0,084 |

0 |

0,638 |

|

|

|

18 |

512 |

0,27 |

0,65 |

0,69 |

0,186 |

1 | ||||

|

19 |

513 |

0,22 |

0,71 |

0,82 |

0,180 |

1 | ||||

|

20 |

514 |

0,36 |

0,77 |

0,52 |

0,187 |

0 | ||||

|

6 |

21 |

611 |

0,29 |

0,52 |

0,65 |

0,189 |

1 |

0,719 | ||

|

22 |

612 |

0,24 |

0,58 |

0,78 |

0,187 |

1 | ||||

|

23 |

613 |

0,19 |

0,64 |

0,91 |

0,173 |

1 | ||||

|

24 |

614 |

0,28 |

0,7 |

0,61 |

0,171 |

0 | ||||

|

7 |

25 |

711 |

0,26 |

0,76 |

0,74 |

0,192 |

0 |

0,725 | ||

|

26 |

712 |

0,21 |

0,51 |

0,87 |

0,183 |

1 | ||||

|

27 |

713 |

0,16 |

0,57 |

0,57 |

0,091 |

1 | ||||

|

28 |

714 |

0,37 |

0,63 |

0,7 |

0,259 |

1 |

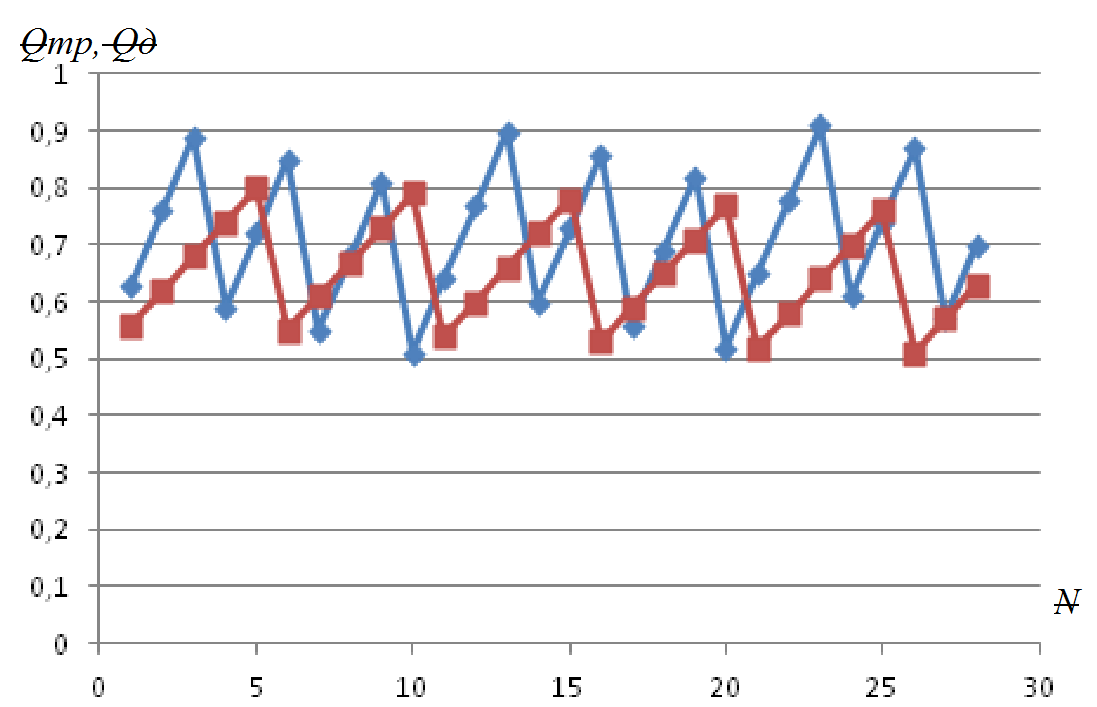

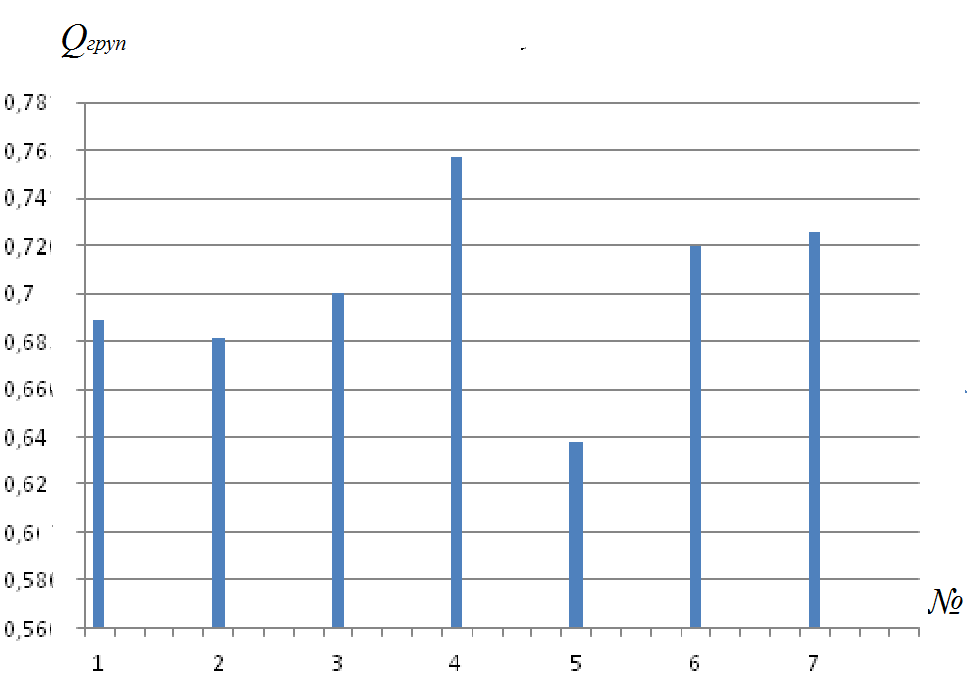

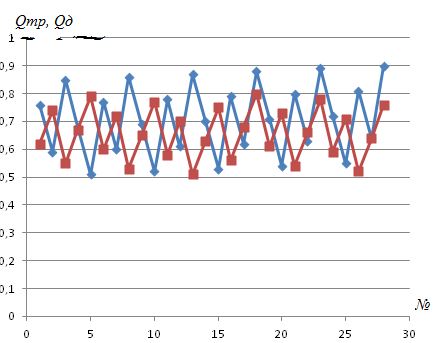

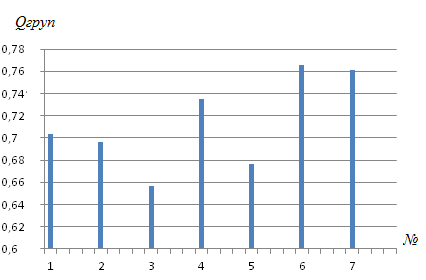

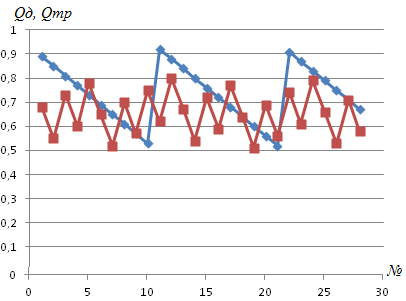

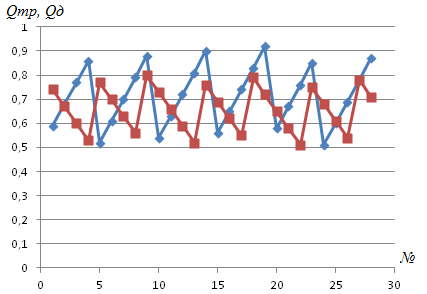

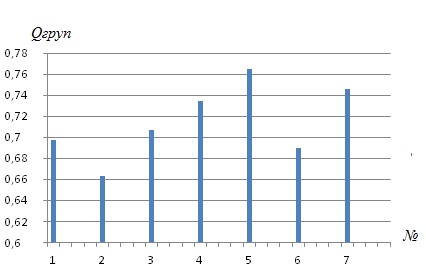

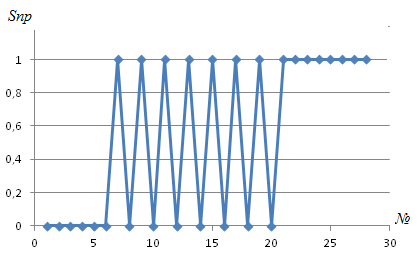

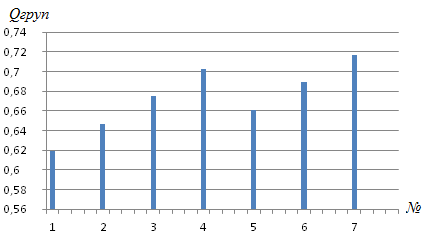

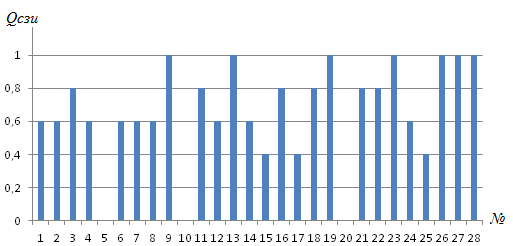

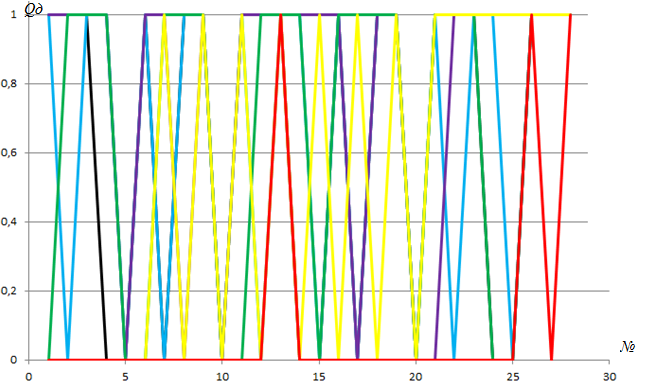

По результатам расчета табл. 1.3 построим следующие графики, которые представлены на рис. 1.8, рис. 1.9 и рис. 1.10.

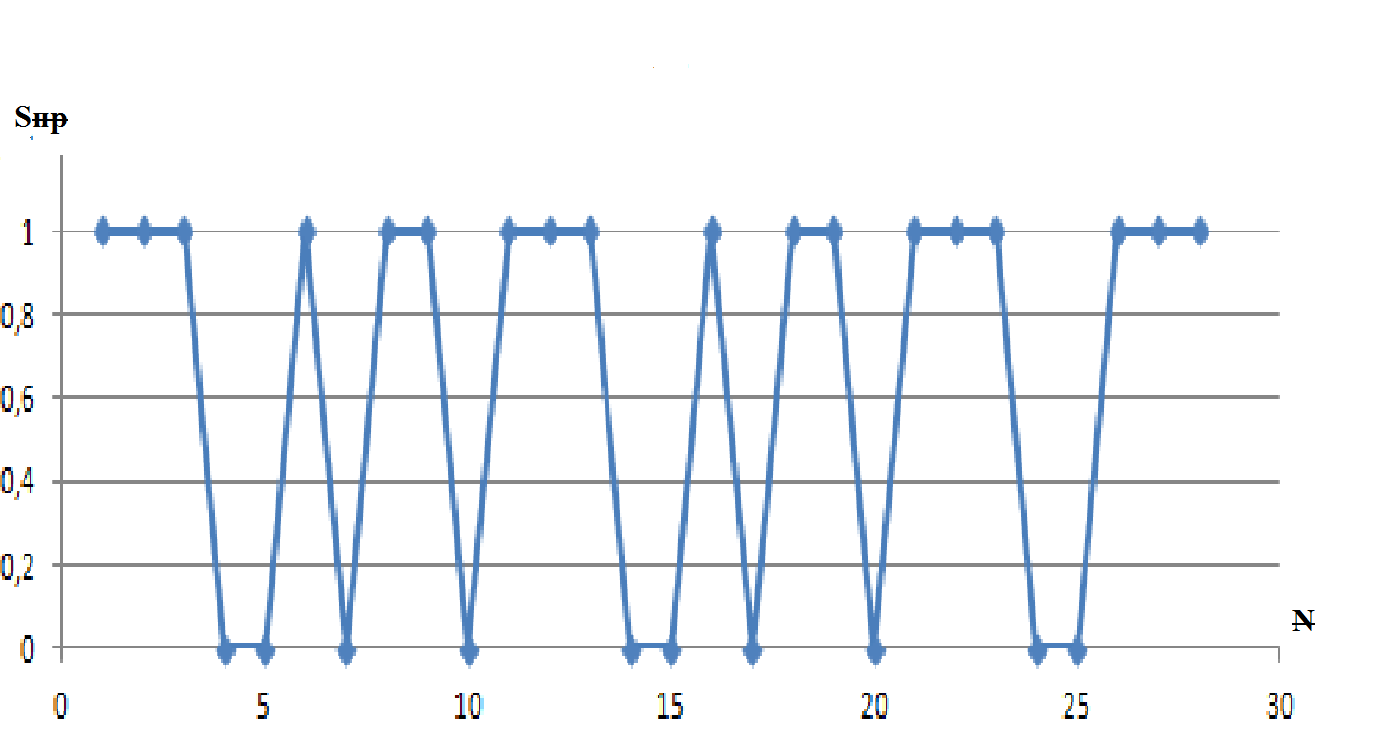

Рисунок 1.8 – Оценка достигнутого профиля защиты

Рисунок 1.9 – Сравнение профилей защиты

Рисунок 1.10 – Оценка этапов

1.4.2 Защищенность процессов информационной системы

Исходные данные представлены в таблице 1.6

Таблица 1.4 – Данные о защищенности процессов информационной системы

|

Номер этапа N |

Перечень показателей m |

Номер элемента матрицы Nm |

Коэффициент важности Ai |

Профиль безопасности требуемый Qтр |

Профиль безопасности достигнутый Qд |

Qд * Ai |

Сравнение профилей Sпр |

Степень выполнения группы тренований Qгруп |

Качественная оценка Q |

Количественная оценка S |

|

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

|

1 |

1 |

111 |

0,22 |

0,62 |

0,76 |

0,167 |

1 |

0,704 |

0,714 |

0,643 |

|

2 |

112 |

0,29 |

0,74 |

0,59 |

0,171 |

0 | ||||

|

3 |

113 |

0,19 |

0,55 |

0,85 |

0,162 |

1 | ||||

|

4 |

114 |

0,3 |

0,67 |

0,68 |

0,204 |

1 |

Продолжение таблицы 1.4

|

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

|

2 |

5 |

211 |

0,16 |

0,79 |

0,51 |

0,082 |

0 |

0,697 |

|

|

|

6 |

212 |

0,23 |

0,6 |

0,77 |

0,177 |

1 | ||||

|

7 |

213 |

0,3 |

0,72 |

0,6 |

0,180 |

0 | ||||

|

8 |

214 |

0,3 |

0,53 |

0,86 |

0,258 |

1 | ||||

|

3 |

9 |

311 |

0,27 |

0,65 |

0,69 |

0,186 |

1 |

0,657 | ||

|

10 |

312 |

0,17 |

0,77 |

0,52 |

0,088 |

0 | ||||

|

11 |

313 |

0,24 |

0,58 |

0,78 |

0,187 |

1 | ||||

|

12 |

314 |

0,32 |

0,7 |

0,61 |

0,195 |

0 | ||||

|

4 |

13 |

411 |

0,21 |

0,51 |

0,87 |

0,183 |

1 |

0,735 | ||

|

14 |

412 |

0,28 |

0,63 |

0,7 |

0,196 |

1 | ||||

|

15 |

413 |

0,18 |

0,75 |

0,53 |

0,095 |

0 | ||||

|

16 |

414 |

0,33 |

0,56 |

0,79 |

0,261 |

1 | ||||

|

5 |

17 |

511 |

0,15 |

0,68 |

0,62 |

0,093 |

0 |

0,676 | ||

|

18 |

512 |

0,22 |

0,8 |

0,88 |

0,194 |

1 | ||||

|

19 |

513 |

0,29 |

0,61 |

0,71 |

0,206 |

1 | ||||

|

20 |

514 |

0,34 |

0,73 |

0,54 |

0,184 |

0 | ||||

|

6 |

21 |

611 |

0,26 |

0,54 |

0,8 |

0,208 |

1 |

0,766 | ||

|

22 |

612 |

0,16 |

0,66 |

0,63 |

0,101 |

0 | ||||

|

23 |

613 |

0,23 |

0,78 |

0,89 |

0,205 |

1 | ||||

|

24 |

614 |

0,35 |

0,59 |

0,72 |

0,252 |

1 | ||||

|

7 |

25 |

711 |

0,2 |

0,71 |

0,55 |

0,110 |

0 |

0,762 | ||

|

26 |

712 |

0,27 |

0,52 |

0,81 |

0,219 |

1 | ||||

|

27 |

713 |

0,17 |

0,64 |

0,64 |

0,109 |

1 | ||||

|

28 |

714 |

0,36 |

0,76 |

0,9 |

0,324 |

1 |

По результатам расчета табл. 1.4 построим следующие графики, которые представлены на рис. 1.11, рис. 1.12 и рис. 1.13

Рисунок 1.11 – Оценка достигнутого профиля защиты

Рисунок 1.12 – Сравнение профилей защиты

Рисунок 1.13 – Оценка этапов

1.4.3 Расчет защищенности каналов связи

Исходные данные представлены в таблице 1.7

Таблица 1.5 – Данные о защищенности каналов связи

|

Номер этапа N |

Перечень показателей m |

Номер элемента матрицы Nm |

Коэффициент важности Ai |

Профиль безопасности требуемый Qтр |

Профиль безопасности достигнутый Qд |

Qд * Ai |

Сравнение профилей Sпр |

Степень выполнения группы тренований Qгруп |

Качественная оценка Q |

Количественная оценка S |

|

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

|

1 |

1 |

111 |

0,17 |

0,68 |

0,89 |

0,1513 |

1 |

0,814 |

0,737 |

0,786 |

|

2 |

112 |

0,19 |

0,55 |

0,85 |

0,162 |

1 | ||||

|

3 |

113 |

0,21 |

0,73 |

0,81 |

0,170 |

1 | ||||

|

4 |

114 |

0,43 |

0,6 |

0,77 |

0,331 |

1 |

Продолжение таблицы 1.5

|

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

|

2 |

5 |

211 |

0,25 |

0,78 |

0,73 |

0,183 |

0 |

0,673 |

|

|

|

6 |

212 |

0,27 |

0,65 |

0,69 |

0,186 |

1 | ||||

|

7 |

213 |

0,29 |

0,52 |

0,65 |

0,189 |

1 | ||||

|

8 |

214 |

0,19 |

0,7 |

0,61 |

0,116 |

0 | ||||

|

3 |

9 |

311 |

0,16 |

0,57 |

0,57 |

0,091 |

1 |

0,775 | ||

|

10 |

312 |

0,18 |

0,75 |

0,53 |

0,095 |

0 | ||||

|

11 |

313 |

0,2 |

0,62 |

0,92 |

0,184 |

1 | ||||

|

12 |

314 |

0,46 |

0,8 |

0,88 |

0,405 |

1 | ||||

|

4 |

13 |

411 |

0,24 |

0,67 |

0,84 |

0,202 |

1 |

0,781 | ||

|

14 |

412 |

0,26 |

0,54 |

0,8 |

0,208 |

1 | ||||

|

15 |

413 |

0,28 |

0,72 |

0,76 |

0,213 |

1 | ||||

|

16 |

414 |

0,22 |

0,59 |

0,72 |

0,158 |

1 | ||||

|

5 |

17 |

511 |

0,15 |

0,77 |

0,68 |

0,102 |

0 |

0,599 | ||

|

18 |

512 |

0,17 |

0,64 |

0,64 |

0,109 |

1 | ||||

|

19 |

513 |

0,19 |

0,51 |

0,6 |

0,114 |

1 | ||||

|

20 |

514 |

0,49 |

0,69 |

0,56 |

0,274 |

0 | ||||

|

6 |

21 |

611 |

0,23 |

0,56 |

0,52 |

0,120 |

0 |

0,790 | ||

|

22 |

612 |

0,25 |

0,74 |

0,91 |

0,228 |

1 | ||||

|

23 |

613 |

0,27 |

0,61 |

0,87 |

0,235 |

1 | ||||

|

24 |

614 |

0,25 |

0,79 |

0,83 |

0,208 |

1 | ||||

|

7 |

25 |

711 |

0,31 |

0,66 |

0,79 |

0,245 |

1 |

0,727 | ||

|

26 |

712 |

0,16 |

0,53 |

0,75 |

0,120 |

1 | ||||

|

27 |

713 |

0,18 |

0,71 |

0,71 |

0,128 |

1 | ||||

|

28 |

714 |

0,35 |

0,58 |

0,67 |

0,235 |

1 |

По результатам расчета табл. 1.5 построим следующие графики, которые представлены на рис. 1.14, рис. 1.15 и рис. 1.16

Рисунок 1.14 – Оценка достигнутого профиля защиты

Рисунок 1.15 – Сравнение профилей защиты

Рисунок 1.16 – Оценка этапов

1.4.4 Расчет защищённости от утечки по техническим каналам

Исходные данные представлены в таблице 1.8

Таблица 1.6 – Данные о защищённости от утечки по техническим каналам

|

Номер этапа N |

Перечень показателей m |

Номер элемента матрицы Nm |

Коэффициент важности Ai |

Профиль безопасности требуемый Qтр |

Профиль безопасности достигнутый Qд |

Qд * Ai |

Сравнение профилей Sпр |

Степень выполнения группы тренований Qгруп |

Качественная оценка Q |

Количественная оценка S |

|

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

|

1 |

1 |

111 |

0,29 |

0,74 |

0,59 |

0,171 |

0 |

0,697 |

0,715 |

0,679 |

|

2 |

112 |

0,26 |

0,67 |

0,68 |

0,177 |

1 | ||||

|

3 |

113 |

0,23 |

0,6 |

0,77 |

0,177 |

1 | ||||

|

4 |

114 |

0,2 |

0,53 |

0,86 |

0,172 |

1 |

Продолжение таблицы 1.6

|

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

|

2 |

5 |

211 |

0,17 |

0,77 |

0,52 |

0,088 |

0 |

0,663 |

|

|

|

6 |

212 |

0,31 |

0,7 |

0,61 |

0,189 |

0 | ||||

|

7 |

213 |

0,28 |

0,63 |

0,7 |

0,196 |

1 | ||||

|

8 |

214 |

0,24 |

0,56 |

0,79 |

0,190 |

1 | ||||

|

3 |

9 |

311 |

0,22 |

0,8 |

0,88 |

0,194 |

1 |

0,707 | ||

|

10 |

312 |

0,19 |

0,73 |

0,54 |

0,103 |

0 | ||||

|

11 |

313 |

0,16 |

0,66 |

0,63 |

0,101 |

0 | ||||

|

12 |

314 |

0,43 |

0,59 |

0,72 |

0,310 |

1 | ||||

|

4 |

13 |

411 |

0,27 |

0,52 |

0,81 |

0,219 |

1 |

0,734 | ||

|

14 |

412 |

0,24 |

0,76 |

0,9 |

0,216 |

1 | ||||

|

15 |

413 |

0,21 |

0,69 |

0,56 |

0,118 |

0 | ||||

|

16 |

414 |

0,28 |

0,62 |

0,65 |

0,182 |

1 | ||||

|

5 |

17 |

511 |

0,15 |

0,55 |

0,74 |

0,111 |

1 |

0,765 | ||

|

18 |

512 |

0,29 |

0,79 |

0,83 |

0,241 |

1 | ||||

|

19 |

513 |

0,26 |

0,72 |

0,92 |

0,239 |

1 | ||||

|

20 |

514 |

0,3 |

0,65 |

0,58 |

0,174 |

0 | ||||

|

6 |

21 |

611 |

0,2 |

0,58 |

0,67 |

0,134 |

1 |

0,690 | ||

|

22 |

612 |

0,17 |

0,51 |

0,76 |

0,129 |

1 | ||||

|

23 |

613 |

0,31 |

0,75 |

0,85 |

0,264 |

1 | ||||

|

24 |

614 |

0,32 |

0,68 |

0,51 |

0,163 |

0 | ||||

|

7 |

25 |

711 |

0,25 |

0,61 |

0,6 |

0,150 |

0 |

0,746 | ||

|

26 |

712 |

0,22 |

0,54 |

0,69 |

0,152 |

1 | ||||

|

27 |

713 |

0,19 |

0,78 |

0,78 |

0,148 |

1 | ||||

|

28 |

714 |

0,34 |

0,71 |

0,87 |

0,296 |

1 |

По результатам расчета табл. 1.6 построим следующие графики, которые представлены на рис. 1.17, рис. 1.18 и рис. 1.19

Рисунок 1.17 – Оценка достигнутого профиля защиты

Рисунок 1.18 – Сравнение профилей защиты

Рисунок 1.19 – Оценка этапов

1.4.5 Расчет защищённости системы защиты информационной сети

Исходные данные представлены в таблице 1.7

Таблица 1.7 – Данные о защищённости системы защиты ИС

|

Номер этапа N |

Перечень показателей m |

Номер элемента матрицы Nm |

Коэффициент важности Ai |

Профиль безопасности требуемый Qтр |

Профиль безопасности достигнутый Qд |

Qд * Ai |

Сравнение профилей Sпр |

Степень выполнения группы тренований Qгруп |

Качественная оценка Q |

Количественная оценка S |

|

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

|

1 |

1 |

111 |

0,24 |

0,8 |

0,72 |

0,173 |

0 |

0,619 |

0,673 |

0,536 |

|

2 |

112 |

0,16 |

0,79 |

0,51 |

0,082 |

0 | ||||

|

3 |

113 |

0,25 |

0,78 |

0,73 |

0,183 |

0 | ||||

|

4 |

114 |

0,35 |

0,77 |

0,52 |

0,182 |

0 | ||||

|

2 |

5 |

211 |

0,26 |

0,76 |

0,74 |

0,192 |

0 |

0,647 | ||

|

6 |

212 |

0,18 |

0,75 |

0,53 |

0,095 |

0 | ||||

|

7 |

213 |

0,27 |

0,74 |

0,75 |

0,203 |

1 | ||||

|

8 |

214 |

0,29 |

0,73 |

0,54 |

0,157 |

0 |

Продолжение таблицы 1.7

|

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

|

3 |

9 |

311 |

0,28 |

0,72 |

0,76 |

0,213 |

1 |

0,675 |

|

|

|

10 |

312 |

0,2 |

0,71 |

0,55 |

0,110 |

0 | ||||

|

11 |

313 |

0,29 |

0,7 |

0,77 |

0,223 |

1 | ||||

|

12 |

314 |

0,23 |

0,69 |

0,56 |

0,129 |

0 | ||||

|

4 |

13 |

411 |

0,3 |

0,68 |

0,78 |

0,234 |

1 |

0,703 | ||

|

14 |

412 |

0,22 |

0,67 |

0,57 |

0,125 |

0 | ||||

|

15 |

413 |

0,31 |

0,66 |

0,79 |

0,245 |

1 | ||||

|

16 |

414 |

0,17 |

0,65 |

0,58 |

0,099 |

0 | ||||

|

5 |

17 |

511 |

0,15 |

0,64 |

0,8 |

0,120 |

1 |

0,661 | ||

|

18 |

512 |

0,24 |

0,63 |

0,59 |

0,142 |

0 | ||||

|

19 |

513 |

0,16 |

0,62 |

0,81 |

0,130 |

1 | ||||

|

20 |

514 |

0,45 |

0,61 |

0,6 |

0,270 |

0 | ||||

|

6 |

21 |

611 |

0,17 |

0,6 |

0,82 |

0,139 |

1 |

0,689 | ||

|

22 |

612 |

0,26 |

0,59 |

0,61 |

0,159 |

1 | ||||

|

23 |

613 |

0,18 |

0,58 |

0,83 |

0,149 |

1 | ||||

|

24 |

614 |

0,39 |

0,57 |

0,62 |

0,242 |

1 | ||||

|

7 |

25 |

711 |

0,19 |

0,56 |

0,84 |

0,160 |

1 |

0,717 | ||

|

26 |

712 |

0,28 |

0,55 |

0,63 |

0,176 |

1 | ||||

|

27 |

713 |

0,2 |

0,54 |

0,85 |

0,170 |

1 | ||||

|

28 |

714 |

0,33 |

0,53 |

0,64 |

0,211 |

1 |

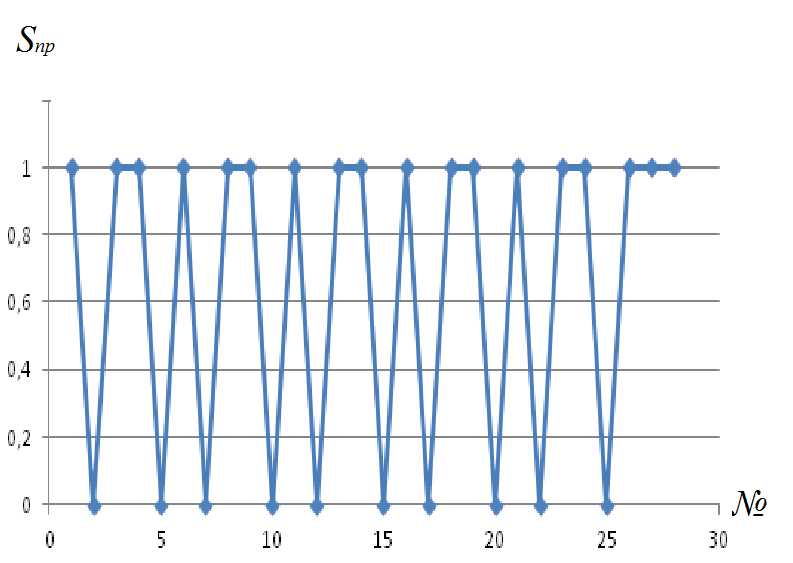

По результатам расчета табл. 1.7 построим следующие графики, которые представлены на рис. 1.2, рис. 1.21 и рис. 1.22

Рисунок 1.20 – Оценка достигнутого профиля защиты

Рисунок 1.21 – Сравнение профилей защиты

Рисунок 1.22 – Оценка этапов

По результатам расчетов таб. 1.3, таб. 1.4, таб. 1.5, таб. 1.6 и таб. 1.7 определяем результирующий профиль безопасности, который представлен в таблице 1.8.

Таблица 1.8 – Результирующий профиль безопасности

|

Требования |

Направления защиты |

Qсзи | |||||

|

1 |

2 |

3 |

4 |

5 |

| ||

|

1 |

2 |

3 |

4 |

5 |

6 |

7 | |

|

1 |

1 |

1 |

1 |

0 |

0 |

0,6 | |

|

2 |

1 |

0 |

1 |

1 |

0 |

0,6 | |

|

3 |

1 |

1 |

1 |

1 |

0 |

0,8 | |

|

4 |

0 |

1 |

1 |

1 |

0 |

0,6 | |

|

5 |

0 |

0 |

0 |

0 |

0 |

0 | |

|

6 |

1 |

1 |

1 |

0 |

0 |

0,6 | |

|

7 |

0 |

0 |

1 |

1 |

1 |

0,6 | |

|

8 |

1 |

1 |

0 |

1 |

0 |

0,6 | |

|

9 |

1 |

1 |

1 |

1 |

1 |

1 | |

|

10 |

0 |

0 |

0 |

0 |

0 |

0 | |

|

11 |

1 |

1 |

1 |

0 |

1 |

0,8 | |

|

12 |

1 |

0 |

1 |

1 |

0 |

0,6 | |

|

13 |

1 |

1 |

1 |

1 |

1 |

1 | |

|

14 |

0 |

1 |

1 |

1 |

0 |

0,6 | |

|

15 |

0 |

0 |

1 |

0 |

1 |

0,4 | |

|

16 |

1 |

1 |

1 |

1 |

0 |

0,8 | |

|

17 |

0 |

0 |

0 |

1 |

1 |

0,4 | |

Продолжение таблицы 1.8

|

1 |

2 |

3 |

4 |

5 |

6 |

7 |

|

18 |

1 |

1 |

1 |

1 |

0 |

0,8 |

|

19 |

1 |

1 |

1 |

1 |

1 |

1 |

|

20 |

0 |

0 |

0 |

0 |

0 |

0 |

|

21 |

1 |

1 |

0 |

1 |

1 |

0,8 |

|

22 |

1 |

0 |

1 |

1 |

1 |

0,8 |

|

23 |

1 |

1 |

1 |

1 |

1 |

1 |

|

24 |

0 |

1 |

1 |

0 |

1 |

0,6 |

|

25 |

0 |

0 |

1 |

0 |

1 |

0,4 |

|

26 |

1 |

1 |

1 |

1 |

1 |

1 |

|

27 |

1 |

1 |

1 |

1 |

1 |

1 |

|

28 |

1 |

1 |

1 |

1 |

1 |

1 |

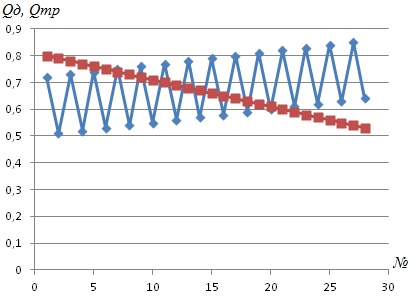

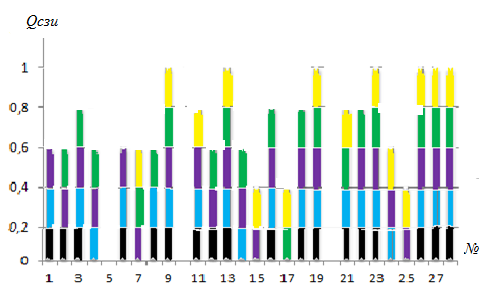

По данным результатам таб. 1.8 строим графики, которые представлены на рис. 1.23, рис. 1.24 и рис. 1.25.

Рисунок 1.23 – Графическое представление обобщенных количественных оценок степени выполнения требования

Рисунок 1.24 – Достигнутый профиль защиты

Рисунок 1.25 – Графическое представление степени выполнения требований

Обобщенный показатель уровня защищенности (качественный и количественный) представим в табл. 1.9.

Таблица 1.9 – Обобщённый показатель защищённости

|

Показатели |

Направления защиты |

Qсзи | |||||

|

1 |

2 |

3 |

4 |

5 |

| ||

|

Кол. Оценка S |

0,679 |

0,643 |

0,786 |

0,679 |

0,536 |

0,665 | |

|

Кач. Оценка Q |

0,702 |

0,714 |

0,737 |

0,715 |

0,673 |

0,708 | |

В табл. 1.10, 1.11 представлены матрицы количественных и качественных оценок уровня защищенности, позволяющие наглядно оценить степень выполнения требований по защите информации.

Таблица 1.10 – Матрица количественных оценок

|

Этапы |

Направления |

защита объектов и ИС 010 |

защита программ и процедур 020 |

защита каналов связи 030 |

ПЭМИН 040 |

управление СЗИ 050 |

Оценки | ||||||||||||||||||||

|

Основы |

база 001 |

структура 002 |

меры 003 |

средства 004 |

база 001 |

структура 002 |

меры 003 |

средства 004 |

база 001 |

структура 002 |

меры 003 |

средства 004 |

база 001 |

структура 002 |

меры 003 |

средства 004 |

база 001 |

структура 002 |

меры 003 |

средства 004 |

| ||||||

|

1 |

Определение информации, подлежащей защите |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

0 |

1 |

1 |

0 |

1 |

0 |

0 |

0 |

0 |

0,7 | |||||

|

2 |

Выявление угроз и каналов утечки инф-ии |

0 |

1 |

0 |

1 |

0 |

0 |

0 |

1 |

0 |

1 |

1 |

1 |

0 |

1 |

1 |

1 |

0 |

0 |

0 |

0 |

0,45 | |||||

|

3 |

Проведение оценки уязвимости и рисков |

1 |

0 |

1 |

0 |

1 |

0 |

1 |

1 |

0 |

0 |

1 |

1 |

1 |

0 |

1 |

0 |

0 |

1 |

0 |

0 |

0,5 | |||||

|

4 |

Определение требований к СЗИ |

1 |

0 |

0 |

1 |

1 |

1 |

0 |

1 |

1 |

0 |

0 |

0 |

1 |

1 |

0 |

1 |

1 |

0 |

0 |

1 |

0,55 | |||||

|

5 |

Осуществление выбора средств защиты |

1 |

1 |

1 |

0 |

1 |

1 |

1 |

0 |

1 |

1 |

0 |

0 |

0 |

1 |

1 |

1 |

1 |

0 |

1 |

1 |

0,7 | |||||

|

6 |

Внедрение и использование выбранных средств защиты |

1 |

1 |

1 |

1 |

0 |

1 |

1 |

0 |

1 |

1 |

1 |

1 |

1 |

0 |

0 |

0 |

0 |

1 |

1 |

1 |

0,7 | |||||

|

7 |

Контроль целостности и управления системой |

0 |

1 |

0 |

1 |

1 |

1 |

1 |

1 |

0 |

1 |

1 |

1 |

1 |

1 |

0 |

1 |

1 |

1 |

1 |

1 |

0,8 | |||||

|

Оценки |

0,71 |

0,71 |

0,57 |

0,71 |

0,71 |

0,71 |

0,71 |

0,71 |

0,57 |

0,71 |

0,71 |

0,57 |

0,71 |

0,71 |

0,43 |

0,71 |

0,43 |

0,43 |

0,43 |

0,57 |

| ||||||

Таблица 1.11– Матрица качественных оценок

|

Этапы |

Направления |

Защита объектов ИС 010 |

Защита процессов и программ 020 |

Защита каналов связи 030 |

ПЭМИН 040 |

управление СЗИ 050 |

Оценки | ||||||||||||||||||||||||||||||||||||||||

|

Основы |

база 001 |

структура 002 |

меры 003 |

средства 004 |

база 001 |

структура 002 |

меры 003 |

средства 004 |

база 001 |

структура 002 |

меры 003 |

средства 004 |

база 001 |

структура 002 |

меры 003 |

средства 004 |

база 001 |

структура 002 |

меры 003 |

средства 004 |

| ||||||||||||||||||||||||||

|

1 |

Определение информации, подлежащей защите |

0,17 |

0,17 |

0,151 |

0,2 |

0,167 |

0,171 |

0,162 |

0,204 |

0,1513 |

0,162 |

0,17 |

0,331 |

0,171 |

0,177 |

0,177 |

0,17 |

0,173 |

0,082 |

0,183 |

0,182 |

0,18 | |||||||||||||||||||||||||

|

2 |

Выявление угроз и каналов утечки инф-ии |

0,173 |

0,16 |

0,171 |

0,18 |

0,082 |

0,177 |

0,18 |

0,258 |

0,183 |

0,186 |

0,189 |

0,116 |

0,088 |

0,189 |

0,196 |

0,19 |

0,192 |

0,095 |

0,203 |

0,157 |

0,18 | |||||||||||||||||||||||||

|

3 |

Проведение оценки уязвимости и рисков |

0,17 |

0,08 |

0,179 |

0,27 |

0,186 |

0,088 |

0,187 |

0,195 |

0,091 |

0,095 |

0,184 |

0,405 |

0,194 |

0,103 |

0,101 |

0,31 |

0,213 |

0,11 |

0,223 |

0,129 |

0,18 | |||||||||||||||||||||||||

|

4 |

Определение требования к СЗИ |

0,162 |

0,18 |

0,183 |

0,23 |

0,183 |

0,196 |

0,095 |

0,261 |

0,202 |

0,208 |

0,213 |

0,158 |

0,219 |

0,216 |

0,118 |

0,182 |

0,234 |

0,125 |

0,245 |

0,099 |

0,19 | |||||||||||||||||||||||||

|

5 |

Осуществление выбора средств защиты |

0,084 |

0,19 |

0,18 |

0,19 |

0,093 |

0,194 |

0,206 |

0,184 |

0,102 |

0,109 |

0,114 |

0,274 |

0,111 |

0,241 |

0,239 |

0,174 |

0,12 |

0,142 |

0,13 |

0,27 |

0,17 | |||||||||||||||||||||||||

|

6 |

Внедрение и использование выбранных средств защиты |

0,189 |

0,19 |

0,173 |

0,17 |

0,208 |

0,101 |

0,205 |

0,252 |

0,12 |

0,228 |

0,235 |

0,208 |

0,134 |

0,2 |

0,264 |

0,163 |

0,139 |

0,159 |

0,149 |

0,242 |

0,18 | |||||||||||||||||||||||||

|

7 |

Контроль целостности и управления защитой |

0,192 |

0,18 |

0,091 |

0,26 |

0,11 |

0,219 |

0,109 |

0,324 |

0,245 |

0,12 |

0,128 |

0,235 |

0,15 |

0,152 |

0,148 |

0,296 |

0,16 |

0,176 |

0,17 |

0,211 |

0,18 | |||||||||||||||||||||||||

|

Оценки |

0,16 |

0,16 |

0,16 |

0,21 |

0,15 |

0,16 |

0,16 |

0,24 |

0,16 |

0,16 |

0,18 |

0,25 |

0,15 |

0,18 |

0,18 |

0,21 |

0,18 |

0,13 |

0,19 |

0,18 |

| ||||||||||||||||||||||||||

ВЫВОДЫ

По результатам выполнения расчёта оценки качества СЗИ на основе матрицы безопасности можно сделать следующие выводы:

Лучший показатель этапа 1(Определение требования к СЗИ– 0,19).

При анализе качественной оценки достаточныйуровень защиты мы получили для несколькихнаправлений и основ:

ПЭМИН – средства (0,21),структура (0,18);

б) Управление СЗИ (0,18).

При анализе качественной оценки недостаточный уровень защиты мы получили для этапа5 (Осуществление выбора средств защиты 0,16)

При анализе направлений и основ защиты недостаточный уровень защиты получили для направления 5(управление СЗИ) в блоке показателей основ (структура – 0,12).

Осуществление выбора средств защиты

Программно-аппаратные средства решения проблем:

Использование систем управления доступом (защита от несанкционированной загрузки персонального компьютера, ограничение доступа к внутренним ресурсам), использование средств автоматического поиска уязвимости автоматизированных систем ограничит круг лиц, имеющих доступ к информации;

Регистрация, хранение и обработка сведений о событиях, имеющих отношение к безопасности системы, позволит частично выявить и заняться мониторингом источников угрозы;

Должны существовать документы с описанием доступных пользователю сервисов, допустимых правил работы в ИС и правил обеспечения режима ЗИ.

Сервисы ИС должны не предоставлять доступ, пока не будут закончены процедуры определения полномочий.Для управления доступом к многопользовательским сервисам должна быть разработана процедура регистрации пользователей.

Эта процедура должна:

- проверять, предоставлено ли пользователю разрешение на использование сервиса ответственным за его использование;

- вести учет всех зарегистрированных лиц, использующих ИС;

- проверять, достаточен ли уровень доступа пользователя к системе и не противо

речит ли он политике безопасности, принятой в организации, например, не ком

прометирует ли он принцип разделения.

Компьютер, не включенный в локальную сеть и имеющий конфиденциальную информацию, подвержен достаточно большому количеству различных угроз, величину которых можно уменьшить применением программно-аппаратных средств защиты:

- несанкционированный доступ к компьютеру со стороны сотрудников и других лиц;

- потеря информации в результате заражения вредоносными программами, некомпетентности сотрудников или стихийных бедствий;

- несанкционированный доступ к информации через электромагнитные излучения средств вычислительной техники;

- несанкционированный доступ к информации на съемных носителях;

- несанкционированный доступ к информации, размещенной на отказавших узлах персонального компьютера, отправляемых в ремонт;

- кража или выемка компьютера или его составных частей, носителей информации.

Использование антивирусных средств и резервирования данных может уменьшить потери информации в результате заражения вредоносными программами, некомпетентности сотрудников организации и стихийных бедствий.

Использование средств электромагнитного зашумления и экранирования позволит снизить потери информации через электромагнитные излучения средств вычислительной техники;

Использование средств Wipe и криптографического сокрытия информации, установка блокирующих устройств (электронные ключи) позволяют снизить уровень потерь в результате несанкционированного доступа к информации на съемных носителях, доступа к информации, размещенной на отказавших узлах персонального компьютера, отправляемых в ремонт, кражи или выемки компьютера или его составных частей, носителей информации.

Однако, большинство современных автоматизированных систем обработки информации в общем случае, представляет собой территориально распределенные взаимодействующие локальные вычислительные сети, состоящие из отдельных компьютеров. На компьютерах, включенных в локальную вычислительную сеть, возможно осуществление всех вышеперечисленных угроз с целью вмешательства в их работу и доступа к информации. Также появляются дополнительные угрозы, определяемые сетевой архитектурой:

несанкционированный доступ к сети со стороны рабочих станций и серверов, контролируемых сотрудниками или третьими лицами;

потеря информации в каналах связи в результате заражения вредоносными программами, некомпетентности сотрудников, отказа канала связи, стихийных бедствий;

несанкционированный программно-аппаратный доступ к информации, находящейся в канале связи;

несанкционированный доступ к информации через электромагнитные излучения каналов связи и средств передачи информации;

несанкционированный доступ к информации, размещенной на удаленных и передающих серверах.

К рекомендуемым в данном случае программно-аппаратным средствам решения проблем относятся следующие:

установка программно-аппаратных брандмауэров и маршрутизаторов, использование кратковременного канала связи позволяет снизить угрозу несанкционированного доступа к сети со стороны рабочих станций и серверов, контролируемых сотрудниками или третьими лицами;

использование сетевых антивирусов, позволяет снизить потери информации в каналах связи в результате заражения вредоносными программами;

бороться с некомпетентностью сотрудников программно-аппаратными средствами в случае сетевых приложений чрезвычайно сложно, дублирование информации в сети не намного поднимет надежность, но очень осложнит работу сети, и не снимет проблему неправильно настроенной маршрутизации, однако реально поможет в случае стихийных бедствий;

использование алгоритмов криптографирования (электронной подписи, сжатия с паролем, шифрования) и экранирование каналов, позволяет снизить потери от несанкционированного программно-аппаратного доступа к информации, находящейся в канале связи и доступа к информации через электромагнитные излучения каналов связи и средств передачи информации, также доступа к информации, размещенной на удаленных и передающих серверах.

При организации корпоративной информационной сети с использованием Internet потерь информации достигают наивысшего уровня. Становится возможным:

организация внешних атак на корпоративную сеть;

несанкционированный доступ к сети организации со стороны рабочих станций, удаленных и передающих серверов, включенных в сеть Internet;

потеря информации в каналах связи Internet в результате заражения вредоносными программами, некомпетентности сотрудников, отказа канала связи, стихийных бедствий;

несанкционированный программно-аппаратный доступ к информации, находящейся в канале связи Internet;

несанкционированный доступ к информации через электромагнитные излучения каналов связи и средств передачи информации Internet;

несанкционированный доступ к информации, размещенной на удаленных и передающих серверах Internet;

сбор и мониторинг сетевой информации в интересах третьих лиц;

переизбыток ненужной и вредоносной информации в системе.

Из всего вышеперечисленного следует, что если ваш компьютер или корпоративная сеть является носителем ценной информации необходимо серьезно подумать перед подключением ее в Internet. И перед выполнением следующих рекомендаций выполнить по возможности все рекомендации по средствам защиты перечисленные выше. Провести тщательный анализ и изъятие конфиденциальной информации из подключаемой сети или персонального компьютера. Проконсультироваться со специалистами, занимающимися информационной безопасностью, и выполнить нижеизложенные рекомендации до подключения к Internet. Итак, пути решения:

При работе в сети Internet на первое место выходит "межсетевой экран" или брандмауэр. Брандмауэр - неотъемлемая часть системы защиты, без которой невозможна разработка ее политики. Брандмауэр позволяет значительно снизить число эффективных внешних атак на корпоративную сеть или персональный компьютер, несанкционированный доступ к сети организации со стороны рабочих станций, удаленных и передающих серверов, включенных в сеть Internet, снизить вероятность сбора и мониторинга сетевой информации в интересах третьих лиц, блокировать доступ ненужной и вредоносной информации в систему;

использование VPN технологии, алгоритмов криптографирования (электронной подписи, сжатия с паролем, шифрования), позволяет снизить потери от несанкционированного программно-аппаратного доступа к информации, находящейся в канале связи Internet, доступ к информации через электромагнитные излучения каналов связи и средств передачи информации Internet, также доступа к информации, размещенной на удаленных и передающих серверах Internet, сбор и мониторинг информации в интересах третьих лиц;

дублирование канала Internet и сжатие информации позволяет повысить надежность системы в случае отказа или перегрузки канала связи и в случае стихийных бедствий;

использование антивирусных средств, не без оснований, считается необходимым условием при подключении к Internet, позволяет значительно снизить потери информации в результате заражения вредоносными программами;

использование автоматизированных средств проверки сети на возможные уязвимости в системе защиты и аудита безопасности корпоративных серверов позволяет установить источники угроз и значительно снизить вероятность эффективных атак на корпоративную сеть или персональный компьютер;

использование Proxy и анонимных серверов позволяет оставаться условно анонимным при действиях в Internet и снизить риски, связанные со сбором и мониторинг сетевой информации в интересах третьих лиц, потоком ненужной и вредоносной информации в систему;

использование систем ограничения доступа сотрудников к сетевым ресурсам Internet, использование маршрутизаторов и надежных поставщиков сетевых услуг, кратковременного канала связи позволяют сократить сбор и мониторинг сетевой информации в интересах третьих лиц, поток ненужной и вредоносной информации в систему.