- •Министерство образования и науки, молодёжи и спорта украины

- •1.2 Матрица информационной безопасности

- •1.4 Оценка качества системы защиты информации на основе анализа профиля безопасности

- •2.1 Структура банковской платежной системы

- •2.2 Вопросы оценки эффективности проектирования систем защиты

- •2.4 Описание компонентов

- •2.4.1 Реализация электронной цифровой подписи на базе алгоритма гост

- •2.4.2 Реализация хеш-функции на примере алгоритма md4

Министерство образования и науки, молодёжи и спорта украины

ОДЕССКАЯ НАЦИОНАЛЬНАЯ АКАДЕМИЯ СВЯЗИ ИМ. А.С. ПОПОВА

Кафедра информационной безопасности и передачи данных

КУРСОВОЙ ПРОЕКТ

По дисциплине:

Проектирование систем защиты информации

Выполнил:

Студент группы ИБ-4.01

Ковбасюк В.С.

Проверил:

Онацкий А.В.

Одесса 2013

ЗАДАНИЕ НА КУРСОВОЙ ПРОЕКТ

Провести оценку качества системы защиты информации (СЗИ) на основе анализа профиля безопасности.

Требуется:

Определить оценку защищённости объектов информационной системы (ИС) (оценка достигнутого профиля защиты, сравнение профилей, оценка этапов).

Определить оценку защищённости процессов и программ ИС (оценка достигнутого профиля защиты, сравнение профилей, оценка этапов).

Определить оценку защищённости канала связи ИС (оценка достигнутого профиля защиты, сравнение профилей, оценка этапов).

Определить оценку защищённости от утечки по техническим каналам (ПЭМИН) (оценка достигнутого профиля защиты, сравнение профилей, оценка этапов).

Определить оценку защищённости элементов системы защиты (управления и контроль) (оценка достигнутого профиля защиты, сравнение профилей, оценка этапов).

Определить достигнутый суммарный профиль безопасности (количественная оценка).

Определить количественные показатели степени выполнения требований по ЗИ.

Определить обобщённые показатели уровня защиты ИС (количественная и качественная оценка).

Построить матрицу количественных и качественных оценок.

Оценить степень выполнения требований по защите информации(ЗИ), определить сильные и слабые места в СЗИ. Какие мероприятия, методы и средства необходимо применить для повышения качества защиты.

Описать структуру банковской платежной системы.

Описать методику проектирования оптимальной системы защиты.

Рассчитать характеристики вариантов системы.

Определить допустимые варианты системы.

Построить графики в координатах защищенность – стоимость, защищенность – время, защищенность – удельная стоимость.

Провести Привести анализ полученных результатов.

Описать компонент реализации электронной цифровой подписи.

Описать компонент реализации хэш-функции

Таблица2.1 – Набор механизмов реализации электронной цифровой подписи

|

№ |

Компонент |

Z |

ΔC |

ΔT |

ΔЦ |

|

a1 |

RSA программно |

0,97 |

24 |

12 |

3 |

|

a2 |

RSA аппаратно |

0,94 |

17 |

19 |

3 |

|

a3 |

DSA программно на Паскале |

0,91 |

17 |

21 |

4 |

|

a4 |

ГОСТ аппаратно |

0,98 |

24 |

18 |

2 |

|

a5 |

ГОСТ программно на C++ |

0,95 |

19 |

10 |

1 |

|

a6 |

ГОСТ программно на ASM |

0,92 |

21 |

14 |

1 |

Таблица 2.2 – Набор механизмов реализации хэш-функции

|

№ |

Компонент |

Z |

ΔC |

ΔT |

ΔЦ |

|

b1 |

MD4 программно на С++ |

0,98 |

11 |

13 |

2 |

|

b2 |

MD5 программно на С++ |

0,87 |

27 |

7 |

4 |

|

b3 |

MD5 аппаратно |

0,95 |

12 |

13 |

3 |

|

b4 |

MD5 программно на Pascal |

0,84 |

23 |

14 |

3 |

|

b5 |

SHA программно на С++ |

0,92 |

22 |

10 |

4 |

|

b6 |

SHA аппаратно |

0,81 |

25 |

7 |

3 |

|

b7 |

ГОСТ аппаратно |

0,89 |

13 |

19 |

2 |

|

b8 |

ГОСТ программно на С++ |

0,97 |

20 |

14 |

1 |

|

b9 |

ГОСТ программно на ASM |

0,86 |

27 |

9 |

5 |

Система должна удовлетворять следующим ограничениями:

DСдоп £ 32, DТдоп £ 31, DЦдоп £ 4, Z ® max

СОДЕРЖАНИЕ

1.1 Оценка качества системы защиты информации на основе анализа профиля безопасности …………………………………………………………………………...6 1.2 Основы, направления и этапы построения системы защиты информации …10

1.3 Матрица информационной безопасности…………………………………....…15

1.4 Расчет оценки качества системы защиты информации на основе анализа профиля безопасности ………………………………………………………………..17 1.4.1 Защищенность информационной системы……………………..…………….. 1.4.2 Защищенность процессов информационной системы ……..…………..……18 1.4.3 Защищенность каналов связи………………………………………….……….21 1.4.4 Защищённость от утечки по техническим каналам…………………………..23 1.4.5 Защищённость системы защиты информационной системы ……….………25

Выводы……………………………………………….………………………………..39

2.1 Структура банковской платежной системы…….….…………………………. 44 2.2 Вопросы оценки эффективности и проектирования систем защиты.……….. 45

2.3 Расчет оценки эффективности банковской платежной системы ……….……49 2.4 Описание компонентов………………………………………………………......55

2.4.1 Реализация электронной цифровой подписи на примере алгоритма ГОСТ………………………………………………………………..………….………55

2.4.1 Реализация хеш-функции на примере алгоритма MD4……………………………………………………………………………………58

1.ОСНОВЫ, НАПРАВЛЕНИЯ И ЭТАПЫ ПОСТРОЕНИЯ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ

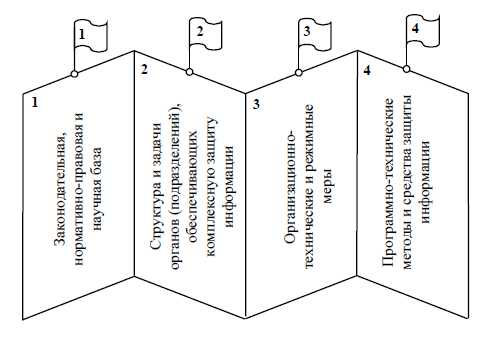

Известно, что основой системы защиты информации являются (рис.1.1):

Законодательная, нормативно-правовая и научная база;

Структура и задачи органов (подразделений), обеспечивающих безопасность информационных технологий;

Организационно-технические и режимные меры (политика информационной безопасности);

Программно-технические методы и средства защиты информации.

Рисунок 1.1 – Основы построения СЗИ

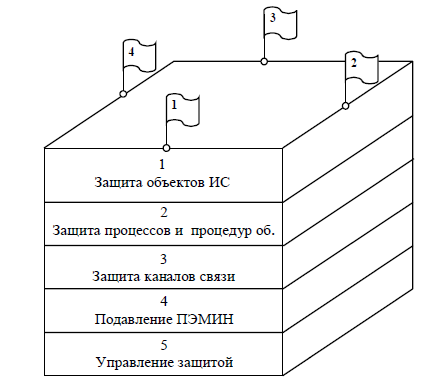

Выделим основные направления в общей проблеме обеспечения безопасности информационных технологий, которые представлены на рис. 1.2.

Рисунок 1.2 – Направления построения СЗИ

Направления формируются исходя из конкретных особенностей ИС, как объекта защиты. В общем случае, исходя из типовой структуры ИС и исторически сложившихся видов работ по защите информации рассмотрим следующие направления:

Защита объектов информационных систем;

Защита процессов, процедур и программ обработки информации;

Защита каналов связи;

Подавление побочных электромагнитных излучений (наводок);

Управление системой защиты.

Каждый из показателей блока направления должен быть структурирован в зависимости от заданной глубины детализации СЗИ. Представим направления (рис. 2) в виде куба, внутри которого и находятся все вопросы (предметная область) защиты информации. Но поскольку каждое из этих направлений базируется на перечисленных выше основах, то грани куба объединяют основы и направления, которые неразрывно связанные друг с другом. Далее рассмотрим этапы (последовательность шагов) построения СЗИ, которые необходимо пройти в равной степени для всех и каждого в отдельности направлений (с учетом всех основ).

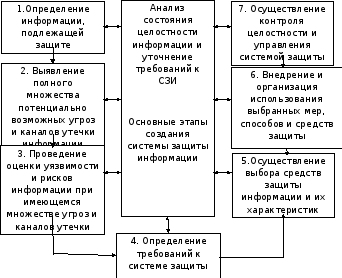

Проведенный анализ существующих методик (последовательностей) работ по созданию и проектированию СЗИ позволяет выделить следующие этапы:

Определение информационных и технических ресурсов, а также объектов ИС подлежащих защите;

Выявление полного множество потенциально возможных угроз и каналов утечки информации;

Проведение оценки уязвимости и рисков информации (ресурсов ИС) при имеющемся множестве угроз и каналов утечки;

Определение требований к системе защиты информации;

Осуществление выбора средств защиты информации и их характеристик;

Внедрение и организация использования выбранных мер, способов и средств защиты;

Осуществление контроля целостности и управление системой защиты.

Указанная последовательность действий осуществляется непрерывно по замкнутому циклу, с проведением соответствующего анализа состояния СЗИ и уточнением требований к ней после каждого шага. По этой причине системы защиты информации создают по методике, циклически повторяющуюся в течение всего периода ее функционирования, выше перечисленных последовательность этапов (рис. 1.3).

Последовательность прохождения этапов создания СЗИ для каждого из направлений с учетом основ (общего представления структуры СЗИ) условно можно представить следующим видом (см. рис. 1.4).

Рисунок 1.3 – Основные этапы построения СЗИ

Рисунок 1.4 – Основные этапы построения СЗИ