Додатковий конспект

.pdfкаждую из этих альтернатив по своему вкусу. Для первого знакомства с системой обычно используют тематический каталог, и перемещаясь по нему, ищут нужные World Wide Web страницы. Здесь, правда следует учитывать тот факт, что представление о предметной области и терминах, которые ее характеризую у создателей системы и у пользователя могут серьезно различаться. Для адаптации необходимо определенное время, которое на первый взгляд тратится в пустую. Однако, тоже самое происходит и при работе с обычными информационнопоисковыми системами и при первом знакомстве с новыми журналами. Создатели информационных каталогов стремятся приблизится к совершенству, но это пока не очень удается. В Сети нет единого тематического разбиения типа Универсальной Десятичной классификации, принятой в библиотечном деле, поэтому предметные каталоги могут значительно отличаться один от другого. Так каталог World Wide Web Consortium является очень длинным. Первая страница занимает несколько экранов дисплея, что, вообще-то, не очень удобно. Каталоги Yahoo и Galaxy разбиты на множество вложенных подкаталогов. Это делает каждую страницу более компактной и удобной при просмотре. Однако, здесь также есть свои минусы: большое количество вложений страниц друг в друга может привести к потере ориентировки пользователя в дереве каталога.

Национальные ресурсы также имеют различные системы упорядочивания. В ряде случаев за основу берется административное деление страны, а в других ресурсы упорядочиваются по принадлежности к сфере человеческой деятельности, например, ресурсы университетов, ресурсы правительства, коммерческие информационные ресурсы и т.п.. Есть каталоги, в которых оба подхода сочетаются и тогда в базе данных национальных информационных ресурсов, содержится два оглавления или более.

Поиск страниц по ключевым словам - это неотъемлемая часть любого информационного каталога Сети. Обычно, для поиска используют специальные поля ввода ключевых слов, которые можно соединять в поисковые запросы при помощи слов связок "или" "и". В данном случае слово "и" показывает, что ключевые слова должны одновременно встречаться в искомом документе, а слово "или" требует вхождение в документ одного из указанных слов. Поисковая страница может быть совмещена с первой страницей каталога, как это сделано в Yahoo, или быть дополнением каталога и загружаться отдельно. Как это реализовано в Galaxy. При формировании запроса можно воспользоваться простой формой, когда просто вводится список слов, или перейти к более сложной структуре, где можно указать даже части документов где следует проводить поиск, а где нет. Результаты поиска выдаются в виде списка названий найденных документов, который является также страницей Web. Отличие этой страницы от других заключается в том, что такой страницы не существует ни в одной базе данных сети. Она создается "на лету" поисковой программой, но если система позволяет, то может быть сохранена в качестве одной из страниц пользователя.

Завершая разговор о каталогах, следует обратить внимание на каталог электронных изданий, который активно использовался автором для подготовки

данного текста. Авторы этого каталога просмотрели всю Internet и включили в свой список только те ссылки, которые связаны с опубликованием материалов на сети. Название этого каталога EDOC - Электронные Документы. Как следует из названия в этом каталоге указаны не только газеты, журналы, справочники, но и любые типы электронных текстов и даже нетекстов (каталоги живописи, музеев, выставок и т.п.).

Последним видом электронных документов, о которых хочется рассказать, являются издания подготовленные с учетом новых компьютерных технологий и специально для опубликования в Сети. Издать эти материалы в виде обычных книг просто нельзя. Всю эту продукцию принято называть виртуальной литературой. Виртуальная литература может быть разделена на специальную, развлекательную и исследования в области виртуальных публикаций. Специальную литературы составляют специализированные журналы, специализированные справочники и учебники. Развлекательная литература - это иллюстрированные журналы, художественная литература (поэзия, научная фантастика, сказки для взрослых и детей и т.п.), а исследования - это публикации призванные продемонстрировать новые способы организации информации и ее представления для пользователей Internet.

Специальные журналы - это, главным образом компьютерные издания типа журнала Национального Центра Прикладного Программного Обеспечения для Суперкомпьютеров. "Access". В данном издании каждая статья оформлена в виде гипертекста. В тело статьи встроены графика таблицы и даже результаты динамического моделирования в виде кинороликов. Как правило, графика подготавливается отдельно от текста и демонстрируется по специальному запросу пользователя. В свое время, очень интересный материал был представлен по моделированию процесса столкновения кометы Шумейкера-Леви с планетой Юпитер. общение об этом эксперименте сопровождалось короткими фильмами, показывающими в различных ракурсах процесс столкновения. Интересным было и сообщение Национального Агентства по Аэронавтике и Исследованию Косметического Пространства США (NASA), в котором динамически отображалась поверхность Земли во время полета одного из американских космических кораблей в 1995 году.

Справочники - это, пожалуй первые издания на Сети, которые были реализованы в технологии World Wide Web. В 1994 году лучшим специальным изданием "Всемирной паутины" был признан справочник по онкологии, который был рассчитан на три типа различных пользователей: пациентов, студентов и специалистов. Справочник содержал информацию как о типичных онкологических заболеваниях, так и о специальных случаях, с которыми может столкнуться врач при лечении различных раков.

Учебники - это третий тип гипермедийных изданий, которые доступны по Сети. Ни один из видов виртуальной литературы не имеет более глубокого обоснования и более детальной проработки реализаций, чем распределенный в сети учебник. В США, в рамках работ по созданию информационной супермагистрали, был запущен проект виртуального публичного университета. В

качестве обоснования возможности такого учебного заведения был проведен исторический анализ различных форм высшего образования начиная с античности и до сегодняшнего времени. Учитывая уровень развития современной вычислительной техники было признано, виртуальный публичный университет вполне реален и будет обеспечивать своих студентов достаточным уровнем профессиональной подготовки. Кроме функций стандартного колледжа на такой университет можно было бы легко возложить и задачи переподготовки кадров промышленности. Естественно, что университет не может обойтись без учебных пособий. Но виртуальном университете и пособия должны быть виртуальными. Для медицинских факультетов не надо теперь ходит в анатомичку и резать трупы. все это можно проделывать в условиях виртуальной реальности или в конце концов за экраном дисплея. Конечно, существует мнение, и оно достаточно обосновано, что реальная практика никогда не может быть замена моделями. Примеров тому множество. Но в данном случае, видимо стоит говорить о сбалансированном сочетании использования программных средств и практических занятий. Возвращаясь к пособиям виртуального университета, можно сказать, что историки теперь могут за своим рабочим столом, просматривать архивные материалы и видеозаписи исторических событий, слушать голоса исторических личностей, юристы участвовать в воображаемых судебных разбирательствах, а физики проводить опыты по делению радиоактивных материалов не угрожая при этом окружающим. Одним словом - это фантастика, но фантастика реальная, элементы которой уже реализованы.

Когда специалисты стали всерьез заниматься проблемами гипермедийных и гипермультимедийных технологий, которые мы в первой части окрестили гипертекстом, то часто высказывалось мнение о том, что компьютер становится новым печатным станком Гуттенберга, который изменит представление о восприятии информации и формах ее организации. Сейчас грань, которая отделяет большинство граждан развитых стран от этого нового печатного станка, практически исчезла. Мощности современных персональных компьютеров достаточны для установки сложных программ представления комбинированной информации, а современные системы коммуникаций способны обеспечить необходимый сервис для каждого пользователя телефона к громадным сетевым информационным ресурсам. В преддверии этого прорыва многие энтузиасты начинают создавать гипертекстовую художественную литературу. В этом желании особо выделяются сочинители стихов и фантастики. Параллельное изложение материала от нескольких лиц, представление различных взглядов на одно и тоже событие - это норма современной гипертекстовой литературы. Уже сейчас можно легко назвать кандидатов на гипертекстовые реализации и из числа обычных художественных произведений: пьесы, диалоги, детективы. Научная фантастика выделяется из этого списка тем, что позволяет реализовать видовые эффекты, которые очень трудно описать. Однако, существует мнение, что там где появляется гипертекст, исчезает литература. Если рассматривать литературу как способ выражения мыслей и искусство описания реальности, то такое мнение отчасти является верным.

Последним объектом, которого хотелось бы коснуться при описании Internet, как виртуального издательства, являются системы типа MUD (Multi-User Dungeons). На русский язык этом можно перевести, как "Многопользовательские подземелья", которые стали развитием игры "Подземелья и Драконы". Если считать, что комиксы -- это издания, то тогда и "подземелья" - это тоже электронные издания. Дело в том, что любую сказку, детектив, хронику можно также организовать в виде такой распределенной программной среды, которая будет имитировать первоисточник. Однако, сетевая технология вносит в такую реализацию свои, присущие только ей черты -- возможность одновременной работы нескольких пользователей и реальный масштаб времени. MUD -- это, фактически, виртуальная вторая жизнь в выдуманной среде. можно расписать по ролям, и в этом случае каждый ее персонаж начинает действовать в соответствии с законами своего характера, причем это реальный человек, который может находится за многие тысячи километров от других участников действа. До последнего времени MUD, как и весь Internet, был уделом любителей, но для качественной реализации графики и видео нужны профессионалы и большие материальные вложения. По мере увеличения числа пользователей сети, видимо будет и развиваться индустрия виртуальных сред и их коммерческое использование. Психологи уже сейчас предвидят новые проблемы, которые вызовет эта технология, новые виды психических расстройств, маний и т.п.. На их взгляд главная проблем заключается в том, что общество технически готово к реализации виртуальных сред, а юридически и морально не готово.

Но Сеть стала уже серьезным фактором жизни развитых стран. Президент США в 1995 году объявил о создании информационной магистрали, как о национальной программе, Европейское сообщество в 1994 году рассматривало программу информатизации Европы, в России успехи в деле использования компьютерных сетей скромнее, но тем не менее в стране развивается около трех крупных проектов подключения к Internet сферы образования и науки. Видимо, Internet станет одним из основных средств международных коммуникаций и развитие издательского дела в этом направлении вполне оправдано и своевременно.

Лекция 9.

БЕЗОПАСНОСТЬ ИНФОРМАЦИОННЫХ СИСТЕМ.

План лекции:

1.Вопросы безопасности и контроля информационных систем.

2.Контроль ввода, обработки и сохранения информации.

3.Безопасность и защита сети.

4.Деловая этика использования информационных систем.

5.Компьюная преступность.

1.Вопросы безопасности и контроля информационных систем.

Безопасность информационной системы

I.Предназначение

Современная жизнедеятельность предприятия невозможна без активного использования информационных технологий, а они, в свою очередь, подвержены тем или иным уязвимостям. Уязвимостями являются: ошибки, допущенные на этапах разработки программного продукта, его инсталляции, конфигурирования, интеграции с другими продуктами и системами без учета вопросов безопасности. Уязвимости всегда таят в себе угрозы, которые могут реализоваться в конкретные атаки на вашу ИT-инфраструктуру.

На современном этапе эти угрозы носят комплексный характер. Так, например, почтовые сообщения типа «спам» становятся транспортным средством для распространения вирусов и подложных сообщений, вызывающих раскрытие конфиденциальной информации, а группа зараженных вирусами машин может быть использована злоумышленниками, в свою очередь, как сеть для рассылки «спама». Следовательно и защита, предотвращение таких современных, комплексных угроз должны быть не фрагментарными, а комплексными, покрывающими всю информационную инфраструктуру предприятия.

II. Преимущества

Компания S&T Софт-Троник предлагает услуги по проектированию, внедрению и сопровождению решений информационной безопасности уровня предприятия с применением технологий и продуктов компаний производителей: Trend Micro, Websense, Check Point, Cisco, IronPort, SecureWave.

Предлагаемые решения удовлетворяют таким требованиям:

-высокий уровень интеграции между собой и существующей ITинфраструктурой Заказчика;

-функционирование на максимальном количестве существующих корпоративных платформах: Microsoft Windows, Cisco , Sun Solaris, Linux, EMC;

-стабильность и эффективность функционирования;

-максимально централизованное управление и контроль;

-высокая доступность решения путем организации различных кластерных

схем;

-наличие полного набора проектной документации;

-наличие тесной связи с компаниями-производителями благодаря высоким уровням партнерства.

III.Решения

Вспектр решений компании S&T Софт-Троник входит:

-аудит и консалтинг в области информационной безопасности;

-создание комплекта корпоративных политик безопасности;

-защита файлового сервиса (начиная с рабочей станции до сетевых систем хранения) от зловредного кода, несанкционированого доступа, кражи данных на флешках и пр.;

-многоуровневая защита почтового сервиса - от спама, зловредного кода, утечки информации. Предлагаем решения как на уровне почтовых серверов (MS Exchange), так и независимые от используемой почтовой системы (шлюзов ого уровня);

-защита сервиса мгновенных сообщений на базе Microsoft Live Communication Server от зловредного кода, фильтрация нежелательного контента;

-защита сервиса доступа в Интернет путем управления доступом сотрудников (технология URL - фильтрации) и фильтрацией от зловредного кода, перенаправления на подложные сайты, проверки активного веб-контента;

-защита периметра сети организации от различных атак на сеть и приложения: от проникновения, нарушения целостности, конфиденциальности и доступности информации, циркулирующей в ИT-системе Заказчика;

-защита внутренней сети от атак изнутри, централизованный контроль протоколов локальной сети, интерфейсов и приложений на рабочих станциях пользователей;

-защита веб-инфраструктуры организации (корпоративный веб-сайт, сервис интернет клиент-банк) от атак на веб-сервера, приложения, работающие на них, базы данных, доступные через них;

-построение сложной инфраструктуры шифрованных VPN-каналов различных типов, в том числе с поддержкой маршрутизации внутри виртуальных сетей;

-обеспечение безопасного удаленного доступа в корпоративную сеть для филиалов организации Заказчика и мобильных пользователей с помощью технологий IPSec/SSL VPN;

-другие специализированные решения.

IV. Реализация

Решения по инфраструктурной безопасности от S&T СофтТроник внедрены и успешно эксплуатируются в компаниях: ООО «Астелит», АБ «НАДРА», АКБ «ПравексБанк», АБ «ВАБанк», Calyon, Северодонецкое объединение «Азот», «УкрГазДобыча» , СК «Провидна», «ALD Automotive», «БМ Банк», «Зеленый город», «Институт стратегических оценок», ОАО «Укртелеком», «ВТБ Банк».

Информационную систему можно определить как соединение информационных ресурсов, процессов и людей, которые собирают, преобразовывают и распространяют информацию в организациях. Существует огромное количество различных типов информационных систем — от традиционных, т.е. без применения компьютеров, до информационных систем,

основанных на использовании компьютеров, программного обеспечения и специалистов по информационным системам. Обобщенной целью информационной системы является трансформация сырьевых ресурсов данных в информационные продукты, необходимые конкретным пользователям. Информационные системы помогают получить конкурентоспособные стратегические преимущества, обеспечивают поддержку принятия решения, способствуют оперативности деятельности.

Основой информационных систем, используемых в управлении предприятием, являются современные системы поддержки принятия решений. Наиболее известные и перспективные из них — это Excel и Project Expert, Marketing Expert, SPSS, Del Pro и др. К основным принципам формирования и использования системы поддержки принятия решений можно отнести:

обеспечение менеджера необходимой информацией в максимально возможном объеме;

возможность оперативного поиска информации;

генерирование альтернативных вариантов решений;

предоставление прогнозных оценок результатов реализации возможных альтернатив;

постоянная эволюция системы в результате наращивания возможностей. Характерной отличительной чертой и важной составной частью системы

поддержки принятия решений является использование базы моделей для поддержки решений. Модели представляют собой упрощенные абстракции реальных основных элементов системы и их отношений, существенных для принятия решений. Модели широко применяются в качестве простого способа анализа и формализации проблем управления. Обычно эти модели имеют табличный, математический или графический вид.

При поддержке решений наиболее часто используются следующие основные технологии аналитического моделирования:

анализ «что, если» (What-if анализ), анализ чувствительности — дает возможность пользователю изменять значения одних переменных или их связей, наблюдая пространство изменения значений других, зависимых переменных;

анализ целевой функции («How can» анализ) — отыскивается диапазон приемлемых значений зависимой переменной (например, при поиске цены безубыточности);

оптимизационный анализ — нахождение оптимальных значений нескольких целевых переменных, на которые наложены ограничения, и изменение одной или нескольких переменных в допустимых пределах, пока не будет получено наилучшее значение целевой функции;

корреляционно-регрессионный анализ — проверка гипотез относительно существования связей между зависимыми переменными и факторами.

Следует отметить, что при выполнении интеллектуальных функций система поддержки принятия решений должна учитывать:

неопределенность и противоречивость данных и знаний о проблемной области,

имеющих как стохастический, так и нестохастический характер;неформализуемость решаемых задач.

Решения неформализуемых и плохо формализуемых задач в диалоге с ПЭВМ, в т.ч. и в случаях, когда исходные данные неполны или частично противоречивы, возможны методами «искусственного интеллекта».

В целом, системы информационно-аналитической поддержки принятия решений на основе моделирования и прогнозирования способны существенно облегчить анализ и обработку информации, создавая тем самым условия более эффективного использования информационных ресурсов в процессе принятия управленческого решения.

Информационная безопасность предприятия

Программы для обеспечения информационной безопасности от «СофтИнформ» дают возможность обрабатывать как открытую, так и закрытую информацию, внутри компании при этом не позволяя информации уходить за пределы компании. Контролируется вся информация, как на рабочих станциях в сети предприятия, так и та информация, которая отсылается в Интернет. Весь спектр программ защищает предприятие от деятельности инсайдеров, которая является сейчас важнейшей угрозой, от которой защититься очень и очень сложно.

Обычные системы, отвечающие за обеспечение безопасности – не позволяют качественно проанализировать информацию, ограничиваясь фактом её перехвата. Анализ информации включает в себя множество составляющих, таких как сбор полной статистики, прослеживания тенденций, поиск информации в перехваченных данных…

Контур информационной безопасности от «СофтИнформ» имеет сильный поисковый механизм. Модуль для качественного поиска – это одно из условий, которое обеспечивает нормальный анализ перехваченных данных. И для решения задачи по обеспечению качественного анализа информации и для отслеживания нарушений, программы от «СофтИнформ» дают возможность организовать более интеллектуальный поиск нехели поиск по слоавм и фразам. В частности поиск по фразам с учетом расстояний между нужными словами, поиск документов где есть похожие на заданный абзацы или фрагменты текста. Это даст возможность лучше видеть, когда факты нарушения политики информационной безопасности.

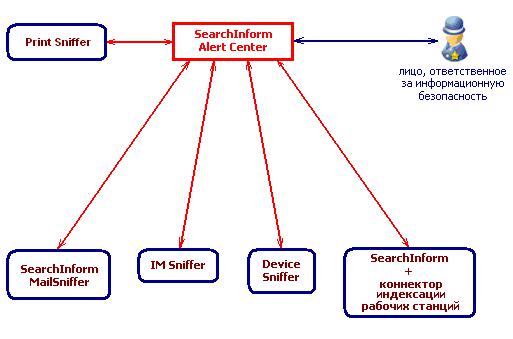

Программа SearchInform Server с коннектором индексации рабочих станций в связке с программами SearchInform Alert Center, SearchInform MailSniffer, DeviceSniffer, IMSniffer, PrintSniffer являются контуром безопасности информационного пространства предприятия.

Каждая из составляющих контура обеспечения информационной безопасности предприятия функционирует согласно с системой разграничения прав доступа. С помощью этой системы можно выставить права пользователям каким угодно образом.

Во все времена знания или, выражаясь современным языком, информация, являлись товаром, и нередко довольно дорогим. Люди всегда стремились сохранить на них монополию, обеспечивая тем самым свою власть.

В последние десятилетия объемы хранимой и обрабатываемой информации ежесекундно лавинообразно увеличиваются. Развитие технологий приводит к появлению новых каналов ее передачи, и, соответственно, – возможной утечки. Сохранять монополию на информацию с каждым днем становится все труднее.

Комплексность превыше всего

К вопросу защиты информации необходимо подходить комплексно и блокировать сразу все возможные каналы утечки. Реализация отдельных мер зачастую не гарантирует увеличения защищенности информационной системы. Простейший пример – у нас есть дом, мы установили бронированную дверь и сверхсложные замки, но оставили открытыми окна. Мы защитили свое жилище? Нет, ведь злоумышленнику не составляет никакого труда залезть через окно. С другой стороны, если это не частный одноэтажный дом, а 125 этаж небоскреба, то в какой-то мере мы повысили безопасность. В информационных системах ситуация аналогичная: в одном случае установка межсетевого экрана может существенно повысить защищенность нашей информационной системы, в другом

– не принести никакой пользы.

Чтобы не ошибиться в выборе средств и методов обеспечения безопасности,

строят так называемую комплексную систему защиты информации (КСЗИ) –

совокупность организационных и инженерных мер, программно-аппаратных средств, которые обеспечивают защиту информации в автоматизированных системах.

Сразу хотелось бы обратить внимание на такую составляющую КСЗИ, как организационные меры. Хотя многие предприятия при построении систем защиты игнорируют их, на самом деле они являются еще более важными, чем инженернотехнические. Организационные меры – это выработка официальной политики в области информационной безопасности, и под ними подразумеваются: составление должностных инструкций для пользователей и обслуживающего персонала; создание правил администрирования компонентов системы, учета, хранения, размножения, уничтожения носителей конфиденциальной информации, идентификации пользователей; разработка планов действий в случае выявления попыток несанкционированного доступа к ресурсам системы, выхода из строя средств защиты, возникновения чрезвычайной ситуации; и, наконец, обучение правилам информационной безопасности пользователей.

Нередко необратимые повреждения информационной системы или ее длительное восстановление являются причиной отсутствия организационных мер, даже при реализации определенных технических, выполнении регулярного резервного копирования, наличии RAID-массивов и кластеров. Дело в том, что иногда относительно простая процедура построения RAID-массива, кластера или выполнения резервного копирования предполагает гораздо более сложную процедуру восстановления системы, для которой довольно часто требуется наличие дополнительных средств, подготовленных на этапе ее построения. Например, далеко не все сетевые администраторы знают, что в случае создания программного «зеркала» средствами Windows NT/ 2000/2003 и выходе из строя одного из HDD система сама не восстанавливается. Для этого необходимо наличие специальной загрузочной дискеты с подправленным файлом boot.ini. То же самое касается и выполнения backup встроенными средствами Windows NT/2000/2003 – с настройками по умолчанию системная информация не копируется, и в результате восстановить сервер с такого носителя нельзя.

При возникновении нештатной ситуации администратор может растеряться, выполнить некорректные действия. Как следствие, информация если и не будет потеряна, то ее восстановление займет довольно длительное время. Однако если бы он попытался смоделировать ситуацию, создал необходимые дискеты, задокументировал процедуру восстановления, то никаких проблем не было бы. А теперь представьте, что систему создавал один администратор, а восстанавливать ее приходится другому – тут без наличия подробных инструкций все может закончиться еще более плачевно.

Еще одна ситуация, в которой невозможно обойтись без организационных мер – защита от атак, построенных на социальной инженерии. Простейший пример – сотруднику фирмы приходит электронное письмо (или звонок по телефону) от директора или сетевого администратора с просьбой сообщить свой пароль к базе данных с целью тестирования системы или выполнения другой правдоподобной задачи. На самом деле это может быть злоумышленник, и тут без принятия организационных мер, только техническими средствами, защититься никак нельзя.