Додатковий конспект

.pdfИспользование вирусов. Применение данного средства повреждения компьютерных систем доступно в настоящее время не только профессиональным программистам, но и людям, обладающих лишь поверхностными познаниями в этой сфере. Во многом это обусловлено доступностью самих вредоносных программ и наличием простой технологии их создания.

Не представляет сложности купить CD-диски с программами взлома систем защиты компьютерных сетей, а также CD-диски с пакетами вирусов, которые можно использовать для заражения средств вычислительной техники. Также продается специальная программа-конструктор для генерации вирусов. С ее помощью даже не специалист может создать штамм вируса из готовых стандартных составных частей различных вредоносных программ. Причем каждый новый вирус, сгенерированный программой-конструктором, не определяется антивирусом, пока его копия не попадет к авторам антивирусных программ. Таким образом, в пользование различных лиц свободно попадают вирусные программы, а также программы-конструкторы по их созданию, что может привести к тяжелым последствиям.

Особую опасность представляют злоупотребления, связанные с распространением вирусов через Интернет.

2. Компьютер как орудие преступления. Компьютеры могут использоваться в качестве орудия незаконных действий двояким способом:

а) как средство совершения традиционных преступлений (различного рода мошенничества и т.п.); б) как средство атаки на другой компьютер.

Рассмотрим особенности этих способов использования компьютера в преступных целях.

Компьютер как орудие совершения обычных преступлений.

Значительная часть преступлений данной категории совершается с использованием Интернет. К ним относятся: мошенничество с предоплатой; пирамиды и письма по цепочке; виртуальные финансовые пирамиды; азартные игры он-лайн; распространение порнографических материалов и ряд других.

Компьютер как средство атаки на другие компьютеры. В некоторых случаях компьютер может одновременно являться объектом несанкционированного доступа и средством атаки. Однако в большинстве случаев атаки на компьютеры совершаются с других компьютеров, находящихся в той же сети. Поскольку такие сети - состоят из сотен или тысяч узлов на многих континентах, соответственно существует больше возможностей для несанкционированного доступа или других нарушений.

Существует две основных категории дистанционных нарушений: несанкционированный доступ и отказ в обслуживании.

При нарушении с несанкционированным доступом преступник пытается воспользоваться пробелами в области обеспечения безопасности системы в качестве средства для получения доступа к самой системе. Если ему это удается, он может похитить или уничтожить информацию или использовать поврежденную систему в качестве платформы, с которой он сможет совершить

нарушения в отношении других машин. Значительной опасностью характеризуются подобные злоупотребления в Интернет.

При нарушении, влекущем за собой отказ в предоставлении обслуживания, цель преступника состоит в выведении из строя данной системы. При этом преступник не обязательно стремится получить к ней доступ. Наибольшее распространение получили подобные нарушения в сети Интернет.

3. Компьютер как запоминающее устройство. В данной своей функции компьютер играет в преступной деятельности роль пассивного запоминающего устройства. Часто при этом компьютер является объектом несанкционированного доступа.

Например, после взлома системы создается специальная директория для хранения файлов, содержащих программные средства преступника, пароли для других узлов, списки украденных номеров кредитных карточек. Возможности подобного использования компьютера в преступных целях многократно возрастают при использовании сети Интернет.

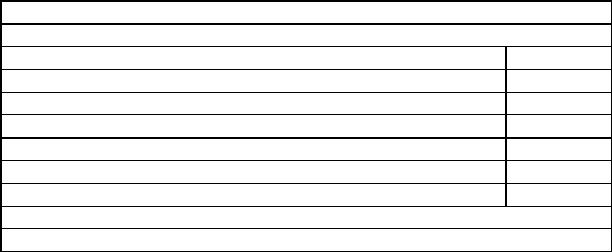

Таблица, составленная по результатам опроса представителей служб безопасности 492 компаний, дает представление о наиболее опасных способах совершения компьютерных преступлений.

Наивысшая угроза Виды атак, выявленные за последние 12 месяцев

Вирус |

83% |

Злоупотребление сотрудниками компании доступом к Internet |

69% |

Кража мобильных компьютеров |

58% |

Неавторизованный доступ со стороны сотрудников компании |

40% |

Мошенничество при передаче средствами телекоммуникаций |

27% |

Кража внутренней информации |

21% |

Проникновение в систему |

20% |

Допускалось несколько вариантов ответов. |

|

Источник: Computer Security Institute |

|

Контроль над компьютерной преступностью

Меры контроля над компьютерной преступностью подразделяются на правовые, организационно-тактические и программно-технические.

Кправовым мерам относятся разработка норм, устанавливающих ответственность за совершение компьютерных преступлений, защита авторских прав программистов, а также вопросы контроля за разработчиками компьютерных систем и применение международных договоров об их ограничениях.

Корганизационно-тактическим мерам относятся охрана вычислительных центров, тщательность подбора персонала, исключение случаев ведения особо важных работ только одним человеком и т п.

Кпрограммно-техническим мерам можно отнести защиту от несанкционированного доступа к системе, профилактику от компьютерных вирусов, резервирование особо важных компьютерных подсистем, применение

конструктивных мер защит от хищений, саботажа диверсий, взрывов, установку резервных систем электропитания, оснащение помещении кодовыми замками, установку сигнализации и другие меры.

Основной целью государственной политики по выявлению и пресечению компьютерных преступлений является создание эффективной национальной системы борьбы с правонарушениями в сфере компьютерной информации.

Борьба с компьютерной преступностью в осуществляется в условиях действия комплекса факторов, снижающих ее эффективность. К наиболее значимым относятся:

отсутствие отлаженной системы правового и организационно-технического обеспечения законных интересов граждан, государства и общества в области информационной безопасности;

ограниченные возможности бюджетного финансирования работ по созданию правовой, организационной и технической базы информационной безопасности;

недостаточное осознание органами государственной власти на федеральном и, особенно, региональном уровне возможных политических, экономических, моральных и юридических последствий компьютерных преступлений;

слабость координации действий по борьбе с компьютерными преступлениями правоохранительных органов, суда и прокуратуры и неподготовленность их кадрового состава к эффективному предупреждению, выявлению и расследованию таких деяний;

несовершенство системы единого учета правонарушений, совершаемых с использованием средств информатизации;

серьезным отставанием отечественной индустрии средств и технологий информатизации и информационной безопасности от мирового уровня.

К базовым направлениям повышения эффективности контроля над компьютерной преступностью в Росси следует отнести:

формирование целостной системы непрерывного отслеживания обстановки в сфере обеспечения информационной безопасности различных систем в стране и упреждающего принятия решений по выявлению и пресечению компьютерных преступлений;

организация взаимодействия и координация усилий правоохранительных органов, спецслужб, судебной системы, обеспечение их необходимой материально-технической базой;

организация эффективного взаимодействия правоохранительной системы России с правоохранительными органами зарубежных стран, осуществляющими борьбу с компьютерными преступлениями;

координация действий с общественными и частными организационными структурами (фондами, ассоциациями, фирмами, службами безопасности банковских и коммерческих структур), на своем уровне осуществляющими практические мероприятия по обеспечению информационной безопасности.

Создаваемая система должна быть обеспечена высококвалифицированными кадрами. Создание целостной системы обучения, подготовки и переподготовки

специалистов по борьбе с компьютерными правонарушениями является одной из основных задач.

Законодательство разных стран по-разному подходит к проблематике компьютерных преступлений. На это влияет множество факторов: национальная правовая система, история развития, современное экономическое положение и многое-многое другое.

Не ставя целью полностью охватить все зарубежное законодательство посвященное компьютерным преступлениям, в настоящем разделе собраны тезисные указания на компьютерные деяния, предусматривающие уголовную ответственность по законодательству разных стран1.

США:

-компьютерный шпионаж,

-несанкционированный доступ к информации из компьютера используемого правительственным ведомством,

-повреждение или нарушение функционирования компьютера используемого правительственным ведомством,

-мошенничество с использованием компьютера,

-мошенничество путем торговли компьютерными паролями или аналогичной информацией при определенных обстоятельствах,

-угрозы, вымогательство, шантаж и другие противоправные деяния, совершаемые с помощью компьютера,

-торговля похищенными или поддельными устройствами доступа, которые могут быть использованы для получения денег, товаров или услуг,

-умышленное повреждение имущества, оборудования, линий и систем

связи,

-перехват и разглашение сообщений, передаваемых по телеграфу, устно или электронным способом,

-нарушение конфиденциальности электронной почты и голосовых

сообщений,

-умышленное получение или видоизменение сообщений, хранящихся в памяти компьютера, а также за создание препятствий для санкционированного доступа к таким сообщениям.

Англия:

-умышленный противозаконный доступ к компьютеру или содержащейся в нем компьютерной информации или программам,

-неправомерный доступ к компьютерной информации на машинном носителе, в компьютере, компьютерной системе или сети, с целью или если это повлекло уничтожение, блокирование, модификацию либо копирование информации, нарушение работы компьютера, компьютерной системы или сети,

-разглашение персональных данных (в т.ч. с использованием компьютерной техники),

1 Подборка подготовлена на основе Волеводз А.Г. Противодействие компьютерным преступлениям. М., 2002 г.

-изготовление и распространение порнографических материалов, с использованием компьютерной техники,

Канада:

-несанкционированное получение любых компьютерных данных и

услуг,

-несанкционированный перехват, прерывание, отслеживание, запись с использованием каких-либо устройств любых компьютерных данных,

-использование или принуждение к использованию, компьютерных систем для совершения преступлений против собственности,

-умышленное несанкционированное изменение или уничтожение компьютерных данных,

-умышленное распространение бессмысленных, бесполезных или безрезультатных компьютерных данных и программ,

-умышленное создание затруднений, помех для законного использования общедоступных компьютерных данных,

-использование компьютерных технологий в целях извлечения прибыли путем создания финансовых «пирамид» и аналогичных махинаций.

Германия:

-неправомерный доступ к компьютерной информации,

-несанкционированная модификация компьютерной информации или

ееиспользование,

-несанкционированное изменение, модификация, подделка или утаивание электронных данных,

-разрушение, повреждение, приведение в негодность технических средств обработки информации,

-нарушение тайны телекоммуникационной связи,

-компьютерное мошенничество,

-незаконное вмешательство в работу телекоммуникационных систем.

Франция:

-перехват, хищение, использование или предание огласке сообщений, передаваемых средствами связи,

-незаконный доступ к автоматизированной системе обработки данных,

-нарушение или воспрепятствование нормальной работе компьютерной системы,

-уничтожение или модификация информации в автоматизированной информационной системе,

-ввод или хранение в памяти ЭВМ запрещенных законом данных,

-нарушение порядка автоматизированной обработки персональных

данных,

-сбор и обработка данных незаконным способом,

-хранение определенных данных сверх установленного законом срока,

-несанкционированное использование данных,

-уничтожение, порча или хищение любого документа, техники, сооружения, оборудования, установки, аппарата, технического устройства или системы автоматизированной обработки данных или внесение в них изменений,

-изготовление и распространение по телекоммуникационным сетям детской порнографии,

-сбор или передача содержащейся в памяти ЭВМ или картотеке информации иностранному государству, уничтожение, хищение, изъятие или копирование данных, носящих характер секретов национальной обороны, содержащихся в памяти ЭВМ или в картотеках, а также ознакомление с этими данными посторонних лиц,

-террористические акты, связанные с деяниями в области информатики.

Швеция:

-нарушение почтовой и телекоммуникационной тайны,

-незаконное получение доступа к информации в системах автоматической обработки данных или незаконное изменение, стирание или добавление в них данных,

-мошенничество путем предоставления неправильной или неполной информации, или внесения изменений в программу или отчетность, или какимилибо другими способами влияние на результат автоматической обработки информации или любой другой сходной автоматической обработки, которая влечет выгоду для лица, совершившего преступление и убытки для любого другого лица,

-изготовление, сбыт и распространение детской порнографии.

Нидерланды:

-неправомерное вторжение в компьютер, компьютерную систему или

компьютерную сеть, если вследствие этого нарушаются правила безопасности либо такой доступ осуществляется с помощью технических средств, ложных сигналов, ключей, полномочий;

-неправомерное проникновение в компьютер, компьютерную систему или сеть с копированием данных,

-неправомерное проникновение в компьютер, компьютерную систему или сеть с использованием телекоммуникационных устройств, если это совершается с целью извлечения незаконных доходов или для доступа в компьютер или компьютерную систему третьих лиц,

-несанкционированные перехват и запись с использованием технических устройств данных, передаваемых с использованием компьютерных устройств или общедоступных компьютерных сетей,

-установка технических устройств, предназначенных для перехвата и записи сообщений,

-умышленное уничтожение, изменение, блокирование информации, хранящейся в компьютере, компьютерной системе или сети,

-умышленное разрушение, повреждение или приведение в негодность компьютерного устройства или системы для хранения или обработки данных или

любого телекоммуникационного устройства, а равно нарушение работы такого устройства,

-разглашение с корыстной целью данных составляющих коммерческую тайну, полученных в результате несанкционированного вторжения

вкомпьютерные устройства или системы,

-умышленное незаконное разрушение, уничтожение или иным способом приведение в негодность компьютерного устройства или системы для хранения и обработки данных или телекоммуникационных устройств,

-незаконный перехват, запись и разглашение данных, передаваемых по сетям телекоммуникации, с использованием служебного положения, а равно предоставление возможностей для этого третьим лицам,

-изготовление и использование с целью получения дохода подложных карт, предназначенных для компьютеризированных денежных сделок,

-распространение детской порнографии с использованием компьютерных технологий,

-шантаж, вымогательство с угрозой уничтожения данных, сохраняемых в компьютере или компьютерной системе,

-уклонение от оплаты услуг в сфере телекоммуникаций,

-взятка за содействие незаконному перехвату или записи телекоммуникационных сообщений.

Дания:

-незаконный доступ к информации или программам, предназначенным для использования в связи с электронной обработкой данных,

-дополнение, уничтожение, модификация информации или компьютерных программ в корыстных целях извлечения незаконной прибыли,

-незаконный доступ и использование информации, составляющей коммерческую тайну,

-незаконное использование информации, касающейся частной жизни

человека,

-распространение детской порнографии.

Швейцария:

-неправомерное приобретение данных,

-неправомерное проникновение в систему переработки данных,

-повреждение данных,

-мошенничество с системами обработки данных,

-производство и распространение систем, предназначенных для незаконной расшифровки кодированной информации,

-незаконное получение доступа к персональным данным,

-нарушение почтовой и телекоммуникационной тайны.

Испания:

-раскрытие и распространение сообщений электронной почты, сведений хранящихся в электронных базах данных,

-использование телекоммуникаций без согласия собственника, повлекшее причинение ущерба,

-серийное производство или владение средствами, предназначенными для нейтрализации средств защиты программ для ЭВМ,

-завладение или раскрытие коммерческой тайны с использованием электронных документов или информационных устройств,

-изготовление или владение компьютерными программами или аппаратами, специально предназначенными для совершения преступлений,

-перехват телекоммуникационных сообщений с использованием должностного положения,

-передача по телекоммуникационным сетях ложных сообщений или фальсификация сообщений с использованием должностного положения,

-шпионаж, связанный с модификацией или раскрытием информации,

-раскрытие и выдача тайны и информации, связанных с национальной

обороной.

Представленный перечень, разумеется, не является исчерпывающим, однако, он дает четкое представление об основных деяниях, признаваемыми преступлениями в зарубежных странах. Указанная информация является весьма полезной в дискуссиях об изменениях главы 28 УК РФ.

Стремительное развитие трансграничной компьютерной преступности поставило мировое сообщество перед необходимостью налаживания международного сотрудничества и совместного противодействия компьютерным преступникам. Все это потребовало оперативной разработки надлежащей правовой базы. В итоге был принят ряд документов. В числе наиболее интересных и близких – опыт Европы и СНГ.

Первым документом Совета Европы, посвященным компьютерной преступности была Рекомендация № R 89 (9) Комитета Министров стран-членов Совета Европы о преступлениях, связанных с компьютерами, принятая 13 сентября 1989 г. В ней определены практически все преступления, связанные с использованием компьютерных технологий, а также дана глубокая классификация компьютерных преступлений с рекомендуемым и факультативным перечнем включения их в национальное законодательство.

К перечню правонарушений, рекомендованных к включению в национальное законодательство, отнесены:

1.Компьютерное мошенничество (введение, изменение, стирание или подавление компьютерных данных или компьютерных программ или иное вмешательство в процесс обработки данных, которое влияет на результат обработки данных, что причиняет экономический ущерб или приводит к утрате собственности другого лица, с намерением получить незаконным путем экономическую выгоду для себя или для другого лица).

2.Компьютерный подлог (введение, изменение, стирание или подавление компьютерных данных или компьютерных программ или иное вмешательство в процесс обработки данных, совершаемое таким способом или при таких условиях, как это устанавливается национальным законодательством, при которых эти деяния квалифицировались бы как подлог, совершенный в отношении традиционного объекта такого правонарушения).

3.Причинение ущерба компьютерным данным или компьютерным программам (противоправное стирание, причинение ущерба, ухудшение качества или подавление компьютерных данных или компьютерных программ).

4.Компьютерный саботаж (введение, изменение, стирание или подавление компьютерных данных или компьютерных программ или создание помех компьютерным системам с намерением воспрепятствовать работе компьютера или телекоммуникационной системы).

5.Несанкционированный доступ (неправомочный доступ к компьютерной системе или сети путем нарушения охранных мер).

6.Несанкционированный перехват (неправомерный и осуществленный с помощью технических средств перехват сообщений, приходящих в компьютерную систему или сеть, исходящих из компьютерной системы или сети

ипередаваемых в рамках компьютерной системы или сети).

7.Несанкционированное воспроизведение охраняемой авторским правом компьютерной программы (неправомерное воспроизведение, распространение или передача в общественное пользование компьютерной программы, охраняемой законом).

8.Несанкционированное воспроизведение микросхемы (неправомерное воспроизведение охраняемой законом микросхемы изделия на полупроводниках или неправомерное коммерческое использование или импорт с этой целью микросхемы или изделия на полупроводниках, изготовленного с использованием этой микросхемы).

Кфакультативному перечню были отнесены:

1.Неправомерное изменение компьютерных данных или компьютерных программ.

2.Компьютерный шпионаж (приобретение недозволенными методами или раскрытие, передача или использование торговой или коммерческой тайны, не имея на то права или любого другого правового обоснования, с целью причинить экономический ущерб лицу, имеющему доступ к этой тайне, или получить незаконную экономическую выгоду для себя или для третьего лица).

3.Несанкционированное использование компьютера – неправомерное использование компьютерной системы или сети, которое совершается:

с пониманием того, что лицо, имеющее право на использование системы, подвергает ее значительному риску ущерба или системе или ее функционированию причиняется ущерб, или

с намерением причинить ущерб лицу, имеющему право на использование системы, или системе или ее функционированию, или

причиняет ущерб лицу, имеющему право на использование системы, или системе или ее функционированию.

4. Несанкционированное использование охраняемой законом компьютерной программы (неправомерное использование компьютерной программы, которая охраняется законом и которая воспроизводится без права на воспроизведение, с намерением обеспечить незаконную экономическую прибыль для себя или для другого лица или причинить ущерб обладателю соответствующего права).

Другим важным документом в рассматриваемой сфере является международная «Конвенция о киберпреступности».

Конвенция содержит указание на основные виды компьютерных правонарушений и меры, которые в связи с этим следует принять на национальном уровне.

К числу основных правонарушений, Конвенция относит:

1. Преступления против конфиденциальности, целостности и доступности компьютерных данных2 и систем:

Противозаконный доступ (доступ, когда он является преднамеренным, к компьютерной системе в целом или любой ее части без права на это, если он совершен с нарушениями мер безопасности и с намерением завладеть компьютерными данными или иным злым умыслом, или в отношении компьютерной системы, соединенной с другой компьютерной системой).

Противозаконный перехват (преднамеренно осуществленный с использованием технических средств перехват без права на это не предназначенных для общего пользования компьютерных данных, передаваемых в компьютерную систему, из нее или внутри такой системы, включая электромагнитные излучения компьютерной системы, несущей такие компьютерные данные, если совершено со злым умыслом или в отношении компьютерной системы, соединенной с другой компьютерной системой).

Воздействие на данные (преднамеренное повреждение, удаление, ухудшение качества, изменение или блокирование компьютерных данных без права на это).

Воздействие на функционирование системы (преднамеренное создание серьезных помех функционированию компьютерной системы путем ввода, передачи, повреждения, удаления, ухудшения качества, изменения или блокирования компьютерных данных).

Противозаконное использование устройств (производство, продажа, владение, приобретение для использования, импорт, оптовая продажа или иные формы предоставления в пользование: устройств, компьютерных программ, разработанных или адаптированных для целей совершения правонарушений; компьютерных паролей, кодов доступа или иных аналогичных данных, с помощью которых может быть получен доступ к компьютерной системе в целом или любой ее части с намерением использовать их с целью совершения правонарушения.

2. Правонарушения, связанные с использованием компьютерных средств:

Подлог с использованием компьютерных технологий (ввод, изменение, стирание или блокирование компьютерных данных влекущих за собой нарушение аутентичности данных с намерением, чтобы они рассматривались или

использовались в юридических целях в качестве аутентичных, независимо от

2 «Компьютерные данные» означают любое представление фактов, информации или понятий в форме, подходящей для обработки в компьютерной системе, включая программы, способные заставить компьютерную систему выполнять ту или иную функцию.