- •Высшего профессионального образования

- •1. Описание типового банковского отделения

- •1.2.1. Сведениями, составляющими банковскую тайну, являются сведения:

- •1.2.2. Сведения, составляющие коммерческую тайну.

- •1.2.3. Политика информационной безопасности банка

- •1.3. Система контроля и управления доступом

- •1.3.1. Видеонаблюдения банка

- •Системы видеонаблюдения

- •Системы видеоконтроля

- •Системы видеоохраны

- •1.3.2. Сигнализация в банке

- •Извещатель ио309-7 «Фотон-ш»

- •Извещатель ио409-10 «Астра-5а»

- •1.3.3. Охранно-пожарная сигнализация

- •Для обнаружения признаков пожара в данном типовом банке применяют извещатель ип212-41м пожарный, дымовой

- •Извещатель ипр-3су пожарный ручной

- •В качестве системы оповещения используется оповещатель Гром-12к комбинированный.

- •2 Модель проникновения в помещения

- •2.1. Модель поведения злоумышленника при совершении проникновения в помещение

- •2.2. Расчет вероятностей доступа к отдельным топологическим элементам

- •3. Принципы организации и этапы разработки ксзи

- •3.1 Методологические основы организации ксзи

- •3.2. Технология защиты от запуска вредоносных программ

- •3.3. Технология защиты от модификации санкционированных исполняемых файлов.

- •3.4. Расчет интенсивности отказов блоков и ксзи.

- •3.4.1 Расчёт надёжности и коэффициента готовности лвс

- •3.4.2 Расчёт надёжности камер видео наблюдений.

- •3.4.3 Расчёт надёжности сигнализации.

- •3.4.4 Расчёт надёжности пожарной сигнализации.

- •Заключение

- •Список литературы

- •Электронные ресурсы

2 Модель проникновения в помещения

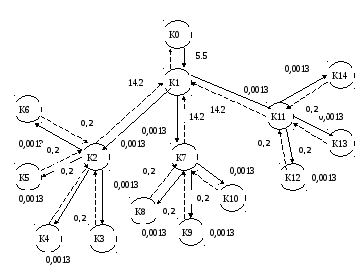

Элементы охраняемого пространства и связи между ними, определяющие возможность перехода из одного элемента в другой или проникновения извне (окон, дверей, переходов и т.д.), выявляются по плану его пространственного размещения. Они могут быть представлены в виде графа и соответствующей ему матрицы смежности, где К0, К1 ..К16 - множество помещений – множество связей между ними. Связь между внутренними помещениями предприятия и внешней средой соответствует наличию входных дверей и оконных проемов, через которые потенциально возможно осуществить проникновение .

Рисунок 2 – Пути доступа в помещение

Таким образом, модель пространственного размещения предприятия представляет собой неориентированный граф, вершины которого соответствуют топологическим элементам предприятия (помещениям, различным охраняемым и неохраняемым зонам), а дуги – связям между этими элементами, определяющими возможность перехода злоумышленника из одного топологического элемента в другой.

граф проникновения на предприятие с учетом вероятности преодоления барьеров защиты

Каждому элементу охраняемого пространства сопоставляется состояние злоумышленника в процессе совершения злоумышленных действий.

2.1. Модель поведения злоумышленника при совершении проникновения в помещение

Проникновение

на предприятие возможно по двум основным

путям – через главный вход в предприятие

и наружные окна. Двери предприятия

оснащены замками и тревожной сигнализацией,

срабатывающей при открытии или взломе

двери. Окна оснащены металлическими

решетками и тревожной сигнализацией.

Срабатывание сигнализации отражается

на пульте охраны, которая осуществляет

функцию обнаружения места проникновения

и удаления злоумышленника из помещений

предприятия. Пронумеровав все имеющиеся

помещения, составляем топологическую

модель предприятия в виде графа

![]() ,

который показан на Рисунке 3.

,

который показан на Рисунке 3.

Путь, выбираемый злоумышленником, зависит от многих условий, таких как цели проникновения, осведомленность злоумышленника о структуре предприятия и имеющихся средствах защиты, техническая оснащенность злоумышленника и т. п. В условиях неопределенности относительно выбора злоумышленника начала пути проникновения примем вероятности выбора того или иного направления действий равными.

2.2. Расчет вероятностей доступа к отдельным топологическим элементам

Описываем пути проникновения, защитные барьеры и вероятность их преодоления.

|

Комнаты |

Пути проникновения |

Средства защиты |

Барьеры |

Вероятности проникновения (Pi) |

|

К1 |

Д1 |

э/м замок броня сигнализ |

Б1 Б2 Б3 |

0,05 0,1 0.2 |

|

О1 |

сигнализ. жалюзи |

Б4 Б5 |

0,2 0,1 | |

|

О2 |

сигнализ. жалюзи |

Б6 Б7 |

0,2 0,1 | |

|

К2 |

Д3 |

мех. Замок |

Б8 |

0,1 |

|

Д16 |

сигнализ. э/м замок |

Б9 Б10 |

0,2 0,05 | |

|

К3 |

Д4 |

мех. Замок |

Б11 |

0,1 |

|

К4 |

Д5 |

э/м замок броня |

Б12 Б13 |

0,05 0,2 |

|

К5 |

Д2 |

мех. Замок |

Б14 |

0,1 |

|

Д7 |

мех. Замок |

Б15 |

0,1 | |

|

К6 |

О3 |

сигнализ. решётка |

Б16 Б17 |

0,2 0,1 |

|

Д8 |

мех. Замок |

Б18 |

0,1 | |

|

К7 |

О4 |

сигнализ. решётка |

Б19 Б20 |

0,2 0,1 |

|

Д9 |

мех. Замок |

Б21 |

0,1 | |

|

К8 |

Д11 |

э/м замок броня |

Б22 Б23 |

0,05 0,2 |

|

К9 |

Д6 Д7 Д8 Д9 Д13 Д13 |

|

|

|

|

К10 |

Д14 |

мех. Замок |

Б24 |

0,1 |

|

О5 |

сигнализ. решётка |

Б25 Б26 |

0,2 0,1 | |

|

О6 |

сигнализ. решётка |

Б27 Б28 |

0,2 0,1 | |

|

К11 |

Д13 |

мех. Замок |

Б29 |

0,1 |

|

К12 |

Д15 |

мех. Замок |

Б30 |

0,1 |

|

О7 |

сигнализ. решётка |

Б31 Б32 |

0,2 0,1 | |

|

К13 |

Д12 |

мех. Замок |

Б33 |

0,1 |

|

К14 |

Д16 |

мех. Замок |

Б34 |

0,1 |

|

О8 |

сигнализ. решётка |

Б35 Б36 |

0,2 0,1 | |

|

К15 |

Д17 |

мех. Замок |

Б37 |

0,1 |

|

О9 |

сигнализ. решётка |

Б38 Б39 |

0,2 0,1 | |

|

К16 |

Д18 |

мех. Замок |

Б40 |

0,1 |

|

О10 |

сигнализ. решётка |

Б41 Б42 |

0,2 0,1 | |

|

О11 |

сигнализ. решётка |

Б43 Б44 |

0,2 0,1 |

Заменим

значения элементов матрицы смежности

вершин графа

![]() на значения переходных вероятностей:

на значения переходных вероятностей:

–вероятность

удаления злоумышленника из i-го

охраняемого помещения в неохраняемое

пространство;

–вероятность

удаления злоумышленника из i-го

охраняемого помещения в неохраняемое

пространство; –вероятность

преодоления барьера злоумышленником

при переходе из i-го

помещения в j-е

(при условии, что преступник не был до

сих пор схвачен);

–вероятность

преодоления барьера злоумышленником

при переходе из i-го

помещения в j-е

(при условии, что преступник не был до

сих пор схвачен);

Для

расчета переходных вероятностей

используются следующие параметры систем

защиты:

![]() –

интенсивность событий удаления

злоумышленника из охраняемых помещений;

–

интенсивность событий удаления

злоумышленника из охраняемых помещений;![]() – интенсивность событий преодоления

злоумышленником защитного барьера.

– интенсивность событий преодоления

злоумышленником защитного барьера.

Период времени, в течение которого злоумышленником может быть совершено не более одного перехода из одного помещения в другое определяется исходя из выражения

,

(1)

,

(1)

где

![]() - сумма интенсивностей всех событий в

системе.

- сумма интенсивностей всех событий в

системе.

Составим матрицу смежности (Таблица 6).

Таблица 6 – Матрица смежности

![]()

![]()

![]()

Решая систему уравнений Колмогорова-Чепмена для дискретного времени, определяются финальные вероятности нахождения преступника в различных состояниях, то есть в различных комнатах помещения:

![]()

Выводим несколько шагов для контроля

![]()

![]()

![]()

![]()

![]()

Графики зависимости вероятностей доступа в отдельные помещения объекта от времени, начиная от момента начала атаки, приведены на Рисунке 4. График изменения защищенности объекта в зависимости от времени, прошедшего от момента начала атаки приведен на Рисунке 5.

Рисунок 4 – График изменения вероятностей доступа в отдельные помещения

Расчет показателей защищённости ЛВС.

Описываем среднее время атаки/реакции узлов сети и средства их защиты.

Таблица 1.1 Среднее время атаки/реакции.

|

Среднее время атаки/реакции | ||||||||

|

К0.1* |

К1 |

К2 |

К3 |

К4 |

К5 |

К6 |

К7 |

К8 |

|

Мин. |

WinS 2008 |

Альт Линукс СПТ 6.0 Сервер |

Win7 |

Win7 |

Win7 |

Win7 |

Альт Линукс СПТ 6.0 Сервер |

Win7 |

|

Nod32 |

Nod32 |

Nod32 |

Nod32 |

Nod32 | ||||

|

с

|

с

|

с

|

с

|

с

|

с

|

с

|

с

| |

|

12 |

0,18 |

0,07 |

5 |

5 |

5 |

5 |

0,07 |

5 |

|

λ=0,0013 |

μ=5,5 |

μ=14,2 |

μ=0,2 |

μ=0,2 |

μ=0,2 |

μ=0,2 |

μ=14,2 |

μ=0,2 |

* К0 – первый злоумышленник.

Таблица 1.2 Среднее время атаки/реакции.

|

К9 |

К10 |

К11 |

К12 |

К13 |

К14 |

|

Win7 |

Win7 |

Альт Линукс СПТ 6.0 Сервер |

Win7 |

Win7 |

Win7 |

|

Nod32 |

Nod32 |

Nod32 |

Nod32 |

Nod32 | |

|

с

|

с

|

с

|

с

|

с

|

с

|

|

5 |

5 |

0,07 |

5 |

5 |

5 |

|

μ=0,2 |

μ=0,2 |

μ=14,2 |

μ=0,2 |

μ=0,2 |

μ=0,2 |

Составляем математическую модель атаки на ЛВС в виде взвешенного ориентированного графа.

Модель атаки злоумышленника.

Рассчитываем показатели защищенности ЛВС с помощью уравнения Колмогорова.

Атака злоумышленника №1.

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

P049999+P149999+P249999+P349999+P449999+P549999+P649999+P749999+P849999+P949999+P1049999+P1149999+P1249999+P1349999=1

Вывод:

На основе анализа структуры ЛВС, средств её защиты, и расчета коэффициента готовности можно сделать вывод, что локально-вычислительная сеть данного предприятия имеет достаточно высокий уровень защищенности, обусловленный высокой важностью данных, циркулирующих в сети.

В тоже время постоянное технологическое развитие, привносящее новые угрозы требует не только технических но и организационных мер защиты, позволяющих гибко реагировать на возможные угрозы и предотвращать преступления, что может быть обеспечено реализацией единой политики безопасности сети.