- •Высшего профессионального образования

- •1. Описание типового банковского отделения

- •1.2.1. Сведениями, составляющими банковскую тайну, являются сведения:

- •1.2.2. Сведения, составляющие коммерческую тайну.

- •1.2.3. Политика информационной безопасности банка

- •1.3. Система контроля и управления доступом

- •1.3.1. Видеонаблюдения банка

- •Системы видеонаблюдения

- •Системы видеоконтроля

- •Системы видеоохраны

- •1.3.2. Сигнализация в банке

- •Извещатель ио309-7 «Фотон-ш»

- •Извещатель ио409-10 «Астра-5а»

- •1.3.3. Охранно-пожарная сигнализация

- •Для обнаружения признаков пожара в данном типовом банке применяют извещатель ип212-41м пожарный, дымовой

- •Извещатель ипр-3су пожарный ручной

- •В качестве системы оповещения используется оповещатель Гром-12к комбинированный.

- •2 Модель проникновения в помещения

- •2.1. Модель поведения злоумышленника при совершении проникновения в помещение

- •2.2. Расчет вероятностей доступа к отдельным топологическим элементам

- •3. Принципы организации и этапы разработки ксзи

- •3.1 Методологические основы организации ксзи

- •3.2. Технология защиты от запуска вредоносных программ

- •3.3. Технология защиты от модификации санкционированных исполняемых файлов.

- •3.4. Расчет интенсивности отказов блоков и ксзи.

- •3.4.1 Расчёт надёжности и коэффициента готовности лвс

- •3.4.2 Расчёт надёжности камер видео наблюдений.

- •3.4.3 Расчёт надёжности сигнализации.

- •3.4.4 Расчёт надёжности пожарной сигнализации.

- •Заключение

- •Список литературы

- •Электронные ресурсы

3.3. Технология защиты от модификации санкционированных исполняемых файлов.

Для защиты исполняемых объектов от несанкционированной модификации, удаления, переименования в системой защиты реализована следующая технология защиты, также основанная на автоматической разметке файлов, но в данном случае, уже не создаваемых в процессе работы пользователей, а установленных ранее - исполняемых. Любой исполняемый (не размеченный, как созданный, в противном случае, он не сможет быть исполнен) файл системой защиты автоматически размечается - ему сопоставляется учетная информация, запустившего на исполнение файл субъекта доступа.

При обращении к любому файлу интерактивным пользователем на модификацию/удаление/переименование, системой защиты анализирует, был ли он размечен, как исполняемый. Если файл оказывается исполняемым подобный доступ к файлу блокируется, пользователю предлагается решить, санкционирован ли этот файл для изменения.

Если нет, то пользователь сможет проанализировать причину подобного несанкционированного события по журналу событий, приняв далее необходимые меры.

Если да, то удалить его разметку, переведя тем самым файл в разряд санкционированных для модификации\удаления\переименования и, впоследствии, изменить его.

Универсальность решения достигается тем, что проводимая процедура анализа никак не связана с типом файла, в том числе с типом его расширения. Перехватывается системный запрос на исполнение, соответственно на модификацию/удаление/переименование - именно подобным образом идентифицируется исполняемый файл. Принципиальным является и то, что перехватываются не запросы на открытие файла для исполнения, модификацию/удаление/переименование, а непосредственно контролируемые действия, что сводит к минимуму ложные срабатывания средства защиты.

Все эти технологи реализуют семейство программные средства «Панцирь»

3.4. Расчет интенсивности отказов блоков и ксзи.

3.4.1 Расчёт надёжности и коэффициента готовности лвс

Таблица 3.1.Базовые показатели надежности

|

Схема надёжности |

Длительность тестирования ЛВС |

Длительность ремонта ЛВС |

Наработка на отказ, ч. |

Глубина контроля |

Параметры ТО | |||

|

8 часов |

6 часов |

1-2 бл. |

3-4 бл. |

1 бл. |

2 бл. |

3-4 бл. | ||

|

1-2-3р-4р |

|

220000 |

90000 |

0,4 |

0,7 |

1 |

3р в год | |

Задаем исходные данные.

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

Расчет надежности блоков ЛВС без и с контролем:

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

Расчет интенсивности отказов блоков и КСЗИ.

Расчет глубины контроля.

![]()

Расчет коэффициента готовности КСЗИ

Интенсивность проведения профилактических работ

![]()

Период проведения профилактических

![]()

Длительность профилактических работ

![]()

Интенсивность профилактических работ

![]()

Длительность восстановительных работ

![]()

Интенсивность восстановительных работ

![]()

Определение средних показателей за межрегламентный период

![]()

Среднее время наработки

![]()

Коэффициент глубины контроля

![]()

Коэффициент готовности

Коэффициент простоя

![]()

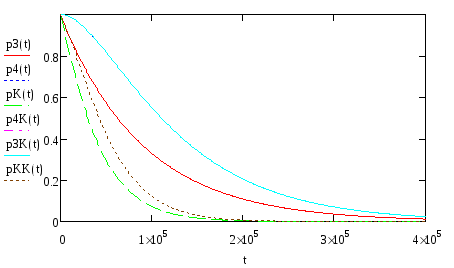

Расчет оптимального периода работ.

![]()

![]()

![]()

![]()

![]()

Оптимальный коэффициент готовности