Основы ИБ

.pdfНа поверхность карты может также наноситься покрытие, позволяющее видеть изо-

бражение или текст только в инфракрасном или ультрафиолетовом диапазоне излучений.

Дополнительно над текстом или изображением можно поместить жидкокристаллическую матрицу, прозрачную только при определенной ориентации кристаллов.

Наибольшее распространение среди устройств аутентификации по типу "пользователь имеет" получили индивидуальные магнитные карты, которые также относятся к ИК. Широ-

кое распространение таких устройств объясняется универсальностью их применения (не только в автоматизированных системах), относительно низкой стоимостью и высокой точно-

стью. Они легко комплексируются с терминалом и персональной ЭВМ. Поскольку считыва-

тели этих устройств идентифицируют не личность, а магнитную карту, то они комплектуют-

ся специальной, часто цифровой клавиатурой для ввода владельцем карты своего шифра, па-

роля. Для защиты карт от несанкционированного считывания и подделки, как и в предыду-

щих случаях, применяются специальные физические и криптографические методы.

В качестве разновидностей ИК можно рассматривать специально помеченные диске-

ты, предназначенные для аутентификации законного владельца программного пакета. Обыч-

но поверхность такой дискеты искусственно повреждается при помощи лазера или тонкой иглы. Иногда применяют нестандартное форматирование отдельных треков или всей диске-

ты, а также специальную нумерацию секторов.

Смарт-карта – это ИК со встроенным микропроцессором, памятью и контактной площадкой для питания и обмена со считывателем. Смарт-карта представляет собой неболь-

шое устройство, способное выполнять расчѐты подобно компьютеру. В памяти смарт-карты хранятся данные пользователя, которые могут считываться, записываться и модифициро-

ваться так же, как данные на жѐстком диске персонального компьютера. Смарт-карты могут выполнять такие функции, как:

идентификация владельца;

пропуск для доступа в помещения;

доступ к информационным ресурсам.

По характеру взаимодействия с внешними устройствами смарт-карты могут быть раз-

делены на два класса:

контактные;

бесконтактные.

Наибольшее распространение на сегодня получили контактные карты. Металлические контакты, имеющиеся на карте, соединяются с контактами в записывающем и читающем оборудовании (считывателе) при установке карты в считыватель.

Бесконтактные карты работают на расстоянии от считывателя. Считывание и переза-

пись информации на карте осуществляется с помощью радиосигнала, передаваемого считы-

вателем и принимаемого индукционной катушкой карты. Благодаря «индуктивной подзаряд-

ке» микросхема карты позволяет передать информацию обратно на считыватель.

Бесконтактные смарт-карты обеспечивают высокую скорость обслуживания, поэтому эти карты обычно используются в контрольно-пропускных приложениях. Контактные смарт-

карты характеризуются большим объѐмом памяти и более надѐжной системой защиты, чем объясняется их широкое использование в финансовых приложениях.

Все операции по картам совершаются в режиме защищѐнных транзакций, которые не-

возможно подделать или изменить. Во время каждой операции карта создаѐт, применяя криптографический алгоритм, уникальный электронный сертификат и цифровую подпись,

которые используются далее для проверки подлинности транзакций.

Карты со встроенным микропроцессором предоставляют значительно более высокий уровень конфиденциальности и сохранности информации по сравнению с магнитными кар-

тами, которые легко могут быть скопированы.

USB ключи, как аппаратные средства аутентификации, обладают такими же функцио-

нальными свойствами, как и смарт-карты со встроенными микросхемами, но отличаются своим конструктивным исполнением. Они достаточно привлекательны, поскольку исполь-

зуют для взаимодействия с компьютером порт USB, который является стандартным портом для подключения периферийный устройств. При этом не нужно приобретать для системы специальные считыватели. USB ключи в ряде вариантов реализации совмещены с модулями

USB Flash Drive (быстрый накопитель, подключаемый через порт USB). Это также является удобным сервисом.

Электронные идентификаторы Touch Memory. Технология и приборы Touch Memory

(ТМ - точечная память) впервые предложены американской фирмой Dallas Semicondudtor.

Приборы этого вида по замыслу фирмы относились к портативным запоминающим устрой-

ствам, которые могут эксплуатироваться в недружественных средах, в основном, для кон-

троля доступа в помещения. Однако они нашли широкое применение в системах защиты от НСД при реализации функции аутентификации. В этом приложении TM используются в ка-

честве ключевого элемента.

Конструктивно приборы Touch Memory разделены на два блока: считыватель, кото-

рый устанавливается в корпусе компьютера или другого контролируемого по доступу уст-

ройства (например, сервера), и собственно внешний ключевой блок - элемент, выполненный в виде таблетки-ключа, в которую внедрена микросхема.

К конструктивной привлекательности и удобству применения можно отнести деше-

визну прибора, простоту установки и подключения считывателя к компьютеру, компакт-

ность, механическую защищенность и уникальность номера каждой микросхемы ключевого блока.

Микросхема таблетки-ключа состоит из постоянного запоминающего устройства

(ПЗУ) и оперативного запоминающего устройства (ОЗУ).

ПЗУ представляет собой двоичный код (8 байтов) и состоит из кода типа прибора, се-

рийного номера и контрольной суммы. Код открыт и выгравирован на лицевой стороне таб-

летки.

В ОЗУ – может быть записана любая вспомогательная информация.

Передача и приѐм информации осуществляется на одной двунаправленной сигналь-

ной линии по принципу: ведущий (считыватель) – ведомый (таблетка-ключ).

Процесс «передача–приѐм» строго регламентирован соответствующим протоколом.

Обмен инициируется ведущим устройством, команды обмена с ОЗУ воспринимаются и обрабатываются Touch Memorу только после выполнения одной из команд обмена с ПЗУ.

Основной недостаток: возможность создания “электронной отмычки” (аппаратного эмулятора), если не приняты дополнительные меры, такие как, например:

исчезновение ключа – тревожная ситуация, требующая немедленных действий;

использование TM совместно с паролем;

возможно постоянное подключение TM к ПЭВМ (такие устройства имеются);

применение псевдослучайных протоколов обмена;

использование встроенного в память TM регистра программного счетчика транзакций (два счетчика: в памяти ПЭВМ и в TM, затем сравнение фактиче-

ских подключений).

Аутентификацию на основе ИК, USB ключей и ТМ сложнее всего обойти, так как ис-

пользуется уникальный физический объект, которым должен обладать человек, чтобы войти в систему. В отличие от паролей, владелец быстро узнаѐт о краже и может сразу принять не-

обходимые меры предотвращения еѐ негативных последствий.

3.2.4 Аутентификация на воплощѐнных характеристиках

Способ аутентификации, основанной на воплощѐнных характеристиках, использует уникальные биометрические признаки субъекта, которые можно условно разделить на две основные группы:

врождѐнные генетические и физиологические параметры (геометрия ладони,

отпечаток пальца, рисунок радужной оболочки или сетчатки глаза, геометри-

ческие характеристики лица, структура ДНК);

индивидуальные особенности, приобретѐнные в течение жизни (почерк, речь, «индивидуальный стиль работы на клавиатуре» и пр.).

Основное преимущество данного способа состоит в непосредственной аутентифика-

ции именно личности физического лица при отсутствии отчуждаемого аппаратного носителя идентификатора, работа с которым создаѐт дополнительные угрозы и неудобства.

Биометрические системы аутентификации организованы следующим образом. Снача-

ла создаѐтся и поддерживается база данных характеристик зарегистрированных (или потен-

циальных) пользователей. Для этого биометрические признаки пользователя снимаются, об-

рабатываются, и результат обработки, называемый биометрическим шаблоном, заносится в базу данных. В дальнейшем для идентификации (и одновременно аутентификации) пользо-

вателя процесс снятия и обработки повторяется, после чего производится поиск в базе дан-

ных шаблонов. В случае успешного поиска личность пользователя и еѐ подлинность счита-

ется установленными. Для аутентификации достаточно произвести сравнение с одним био-

метрическим шаблоном, выбранным на основе предварительно введѐнных данных.

Существует достаточная выборка биометрических признаков, однозначно указываю-

щих на конкретного человека. Для аутентификации терминальных пользователей автомати-

зированных систем наиболее приемлемыми считаются отпечатки пальцев, геометрия руки,

голос, почерк, в том числе собственноручная подпись.

Аутентификация по отпечаткам пальцев. Установление личности по отпечаткам пальцев является наиболее распространѐнной биометрической технологией аутентификации субъекта. В настоящее время существуют два возможных подхода использования этого ме-

тода для аутентификации:

непосредственное сравнение изображений отпечатков пальцев, полученных с помощью оптических устройств, с отпечатками из архива;

сравнение характерных деталей отпечатка в цифровом виде, которые получают

впроцессе сканирования изображений отпечатка.

При непосредственном сравнении изображений отпечатков устройство аутентифика-

ции определяет оптическое соотношение двух изображений и вырабатывает сигнал, опреде-

ляющий степень совпадения отпечатков. Сравнение отпечатков обычно выполняется непо-

средственно на месте установки устройства. Передача изображения отпечатка по каналам связи не применяется из-за ее сложности, высокой стоимости и необходимости дополни-

тельной защиты каналов связи.

Большое распространение получила технология, построенная на сравнении деталей отпечатков, связанных с уникальностью и своеобразием рисунка папиллярных линий (бороз-

док) на пальце. При этом пользователь вводит с клавиатуры идентифицирующую информа-

цию, по которой устройство аутентификации проводит поиск необходимого списка деталей отпечатка в архиве. После этого он помещает палец на оптическое окошко устройства, и на-

чинается процесс сканирования, в результате которого вычисляются координаты точек, оп-

ределяющих относительное расположение бороздок отпечатка. Сравнение производится в ЭВМ по специальным алгоритмам.

При появлении кремниевых дактилоскопических сканеров, встроенных в клавиатуру или в «мышь», а также сканеров с LPT - и USB - интерфейсами данная технология стала за-

воѐвывать широкое признание на только в СКУД (системы контроля и управления досту-

пом), но и для аутентификации в системах защиты информации от НСД в АС.

Недостатком данного метода, однако, является то, что практически невозможно обес-

печить точную центровку и стабильную пластичность пальца, поэтому невозможно получить и точное положение бороздок, вследствие чего оценка соответствия имеет вероятностный характер.

Аутентификация по геометрии кисти руки. Данный метод основан на сканировании профиля ладони (ширины ладони, пальцев, их длины и толщины). Кисть руки, помещѐнная на специальный терминал, сканируется инфракрасным светом. При этом перед сканировани-

ем пользователь либо вводит свой PIN-код со встроенной клавиатуры, либо обеспечивает считывание идентификатора (например – ИК). Пользователь как бы предупреждает считыва-

тель, что будет сканироваться именно его рука. Считыватель, которому таким образом зада-

ѐтся конкретный образ ладони, производит сличение оригинала и информации, занесѐнной ранее в память.

Преимуществом подобных систем является большое число анализируемых парамет-

ров, что уменьшает вероятность ошибки. Однако сами считыватели являются достаточно громоздкими и дорогими.

Аутентификация с помощью автоматического анализа почерка. При реализации данного метода необходимо выделить два направления:

аутентификация по рукописному почерку;

аутентификация по клавиатурному почерку.

Известно, что рукописный почерк каждого человека строго индивидуален, еще более индивидуальна его подпись. Она становится чрезвычайно стилизованной и со временем при-

обретает характер условного рефлекса. В настоящее время существуют два принципиально разных способа анализа рукописной подписи: визуальное сканирование и исследование ди-

намических характеристик движения руки при выполнении подписи (ускорения, скорости,

давления, длительности пауз). Считается, что второй способ предпочтительней, так как оче-

видно, что две подписи одного и того же человека не могут быть абсолютно идентичными. С

другой стороны, обладая оригиналом подписи, можно научиться повторять ее практически точно.

При втором способе анализа предполагается, что при аутентификации применяются специальные измерительные авторучки с датчиками, чувствительными к динамическим ха-

рактеристикам движения. Эти параметры уникальны для каждого человека, их невозможно подделать. В авторучку встроен двумерный датчик ускорения, позволяющий измерять ха-

рактеристики на плоскости, а также датчик давления, фиксирующий параметры вертикаль-

ной силы.

Специалисты считают, что система установления подлинности рукописной подписи при меньшей стоимости и большей социальной приемлемости не уступает по надежности устройствам, сверяющим отпечатки пальцев.

Аутентификация по клавиатурному почерку основана на анализе динамики набора кодовой фразы. Учитываются интервалы между нажатием клавиш, составляющих кодовое слово, и длительность нажатия. Если в качестве кодовой фразы используется пароль, то сра-

зу реализуется двухфакторная аутентификация.

Аутентификация по характеру голоса. По мнению ряда специалистов, наиболее на-

дежными средствами аутентификации пользователей являются средства верификации по го-

лосам. Этот метод перспективен, прежде всего, потому, что для аутентификации могут быть использованы телефонные каналы связи, а алгоритм опознавания может быть реализован в ЭВМ. Можно выделить три основных направления реализации данного способа аутентифи-

кации:

анализ кратковременных сегментов речи (длительностью до 20 мс) – выбирает-

ся серия коротких фрагментов, обрабатывается, составляется статистический образ, который и сравнивается с эталоном;

контурный анализ речи – из фрагмента речи выделяется несколько характери-

стик, например, высота тона, для них определяется характеристическая функ-

ция, которая сравнивается с эталоном;

статистическая оценка голоса – речь должна звучать достаточно долго (около

12 секунд), на протяжении всего этого периода собирается информация о не-

скольких параметрах голоса, на основе которых создаѐтся цифровой образ и сравнивается с эталоном.

Главным сдерживающим фактором широкого распространения биометрии является нестабильность распознавания. В отличие от традиционных идентификаторов, распознава-

ние личности по биометрии имеет вероятностный характер, так как связано с динамическими характеристиками. Кроме того, биометрический шаблон сравнивается не с результатом пер-

воначальной обработки характеристик пользователя, а с тем, что пришло к месту сравнения.

Тогда в целом биометрические методы не более надѐжны, чем база данных шаблонов.

Практика показывает, что почти в каждом случае можно подобрать параметры систе-

мы, чтобы даже «безнадѐжный» человек был распознан. Но имеющиеся системы не всегда имеют необходимую гибкость в настройках, и проблему приходится решать дополнитель-

ными организационными или техническими средствами.

Определѐнные преграды создают и повышенные требования к обслуживающему пер-

соналу. Каждая точка системы должна быть оборудована биометрическим сканером, мощ-

ным процессором и дополнительным набором интерфейсов для передачи большего количе-

ства данных, чем в традиционных системах. Это порождает громоздкость, низкие эргономи-

ческие характеристики и высокую стоимость терминала для съѐма данных. При этом в ряде реализаций наблюдается недостаточная функциональность системы.

Часто биометрию применяют вместе с другими средствами аутентификации, напри-

мер, смарт-картами. Тогда биометрическая аутентификация является лишь первым рубежом защиты и служит для активизации смарт-карт, в которой хранятся секретные криптографи-

ческие данные, в том числе и биометрический шаблон.

3.3. Методы реализации контроля и разграничения доступа

3.3.1 Общая характеристика функции контроля и разграничения доступа

Как было отмечено в разделе 3.1.4, базовые функции «контроль доступа» и «контроль действий» при реализации в системах защиты информации от НСД интегрируются в единую функцию контроля и разграничения доступа к информационным и техническим ресурсам АС. Контроль и разграничение доступа осуществляется с помощью так называемых "мони-

тора обращений" или «сервиса авторизации», обслуживающих запросы к данным, техниче-

ским средствам, программам со стороны пользователей (или запросы со стороны элементов системы, принимающих статус активного объекта, то есть субъекта). Принятие решений по запросу осуществляется в соответствии с установленными для субъектов видами доступа и полномочиями для выполнения действий. Монитор обращений – это функциональный ком-

понент системы защиты информации от НСД и в различных приложениях (системных или прикладных сервисных) он может быть реализован по-своему с помощью программного

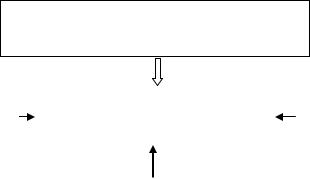

комплекса или аппаратно-программного модуля. Схематично контроль и разграничение дос-

тупа посредством монитора обращений можно представить в виде, показанном на рисунке

3.3.

Практическое создание монитора обращений, как видно из приведенного рисунка,

предполагает разработку конкретных ПРД, которые являются политикой разграничения дос-

тупа, а также принятие модели реализации политики разграничения доступа, называемой

моделью защиты информации от НСД.

ПРАВИЛА (ПОЛИТИКА) РАЗГРАНИЧЕНИЯ ДОСТУПА

СУБЪЕКТЫ |

|

|

МОНИТОР ОБРАЩЕНИЙ |

|

|

ОБЪЕКТЫ |

Пользователи |

|

|

|

|

|

Файлы |

Администратор |

|

|

|

|

|

Регистры |

Программы |

|

|

|

|

|

Задания |

Процессы |

|

|

|

|

|

Процессы |

Терминалы |

|

|

ИНФОРМАЦИОННАЯ БАЗА |

|

Программы |

|

Порты |

|

|

Права доступа |

|

Устройства |

|

Узлы сети |

|

|

Полномочия действий |

|

Память |

|

|

|

|

Модель доступа |

|

|

|

|

|

|

|

|

|

|

Рис.3. 3. Логическая схема работы монитора обращений

Исторически модели защиты информации возникли из работ по теории защиты опе-

рационных систем (ОС). Первая попытка использования такой модели была предпринята при разработке защищенной ОС ADEPT-50 по заказу министерства обороны США. Поведение этой модели описывается следующими простыми правилами [7]:

а) пользователю разрешен доступ в систему, если он входит в множество известных системе пользователей;

б) пользователю разрешен доступ к терминалу, если он входит в подмножество поль-

зователей, закрепленных за данным терминалом;

в) пользователю разрешен доступ к файлу, если: уровень доступа пользователя не ни-

же уровня конфиденциальности файла; прикладная область файла включается в прикладную область задания пользователя; режим доступа задания пользователя включает режим доступа к файлу; пользователь входит в подмножество допущенных к файлу пользователей.

Одна из первых фундаментальных моделей защиты была разработана Лэмпсоном и затем усовершенствована Грэхемом и Деннингом [3.15]. Основу их модели составляет мат-

рица (таблица) доступа A, в которой столбцы O1,O2,...,On представляют объекты доступа, а

строки S1,S2,...,Sm – субъекты доступа. Элемент таблицы A [Si,Oj] содержит список видов доступа T1,T2,...,Tk, который определяет привилегии субъекта Si по отношению к объекту Oj.

Данная модель предполагает, что все попытки доступа к объектам перехватываются и проверяются специальным управляющим процессом, выполняемым, как в нашем случае, мо-

нитором обращений. Таким образом, субъект Si получит инициируемый им доступ Tk к объ-

екту Oj только в случае, если в элемент матрицы A [Si,Oj] включено значение Tk.

Рассмотренные модели относятся к классу матричных. Они получили широкое рас-

пространение вследствие того, что обеспечивают не только логический анализ функциони-

рования системы, но и успешно поддаются реализации в конкретных программах. Так как программы в этих моделях могут выступать в правилах доступа в качестве субъектов, то они имеют возможность, при необходимости, расширять права конкретных пользователей. На-

пример, программа может иметь права на сортировку файла, чтение которого пользователю запрещено.

В аналогичной модели Хартсона и Сяо [3.7] каждое правило может иметь расшире-

ние, которое определяет права программ. В других случаях может потребоваться сужение прав пользователей правами используемых ими программ. В то же время программы могут выступать и в качестве объектов доступа, типичными операциями для которых являются ис-

полнение (Execute) и использование (Use).

Другим классом моделей являются многоуровневые модели. Они отличаются от мат-

ричных моделей несколькими аспектами. Во-первых, данные модели рассматривают управ-

ление доступом не в рамках задаваемых неким администратором прав, а в рамках построе-

ния всей системы таким образом, чтобы данные одной категории или области не были дос-

тупны пользователям другой категории. Во-вторых, многоуровневые модели рассматривают не только сам факт доступа к информации, но также и потоки информации внутри системы.

Наибольшее распространение из подобных моделей получила многоуровневая модель защиты Бэлла - Ла Падула [3.13, 3.14]. Основой этой модели являются понятия уровня кон-

фиденциальности (формы допуска) и категории (предметная область) субъекта и объекта доступа. На основании присвоенных каждому субъекту и объекту доступа конкретных уров-

ней и категорий в модели определяются их уровни безопасности, а затем устанавливается их взаимодействие. При этом в модели принимается, что один уровень безопасности доминиру-

ет над другим тогда и только тогда, когда соответствующий ему уровень конфиденциально-

сти больше или равен уровню конфиденциальности другого, а множество категорий включа-

ет соответствующее множество другого. Уровни конфиденциальности являются упорядо-

ченными, в то время как уровни безопасности упорядочены частично, так что некоторые субъекты и объекты могут быть несравнимы. Например, на рисунке 3.4 уровень безопасно-

сти L1 доминирует над уровнем L3, так как его уровень конфиденциальности выше, а множе-

ство категорий включает множество категорий уровня L3. С другой стороны, уровни безо-

пасности L1 и L2 являются несравнимыми.

Уровни конфиденциальности

L1

L3 |

L2 |

Категории

Рис.3.4. Взаимодействие уровней безопасности

Доступ к объекту может рассматриваться либо как чтение (получение из него инфор-

мации), либо как изменение (запись в него информации). Тогда виды доступа определяются следующими возможными сочетаниями этих операций:

ни чтение, ни изменение;

только чтение;

только изменение;

и чтение, и изменение.

Главная цель модели состоит в том, чтобы предотвратить потоки информации из объ-

ектов более высокого уровня безопасности в объекты более низкого уровня. Данная цель реализуется выполнением следующих правил:

если субъект доступа формирует запрос на чтение, то уровень безопасности субъекта должен доминировать над уровнем безопасности объекта;

если формируется запрос на изменение, то уровень безопасности объекта дол-

жен доминировать над уровнем безопасности субъекта;

если формируется запрос на чтение-запись, то уровни безопасности субъекта и

объекта должны быть равны друг другу;