- •13. Cтандарт шифрования aes.

- •14. Модель криптосистемы с открытым ключом.

- •15. Принципы построения и применения, недостатки криптосистем с открытым ключом.

- •16. Алгоритм rsa. Безопасность и быстродействие rsa.

- •17. Криптографические протоколы.

- •18. Распределение секретных ключей.

- •19. Методы распределения открытых ключей

- •20.Понятие аутентификации. Факторы и виды аутентификации.

- •21. Парольная аутентификация. Биометрия.

- •22. Методы аутентификации сообщений.

- •23. Понятие хеш-функции. Свойства криптографически стойкой хеш-функции.

- •24. Обобщенная структура функции хэширования.

- •25. Понятие и свойства эцп.

- •26. Основные концепции Kerberos.

- •26 Диалог аутентификации Kerberos.

- •27. Понятие сертификата. Система сертификации. Использование сертификатов открытых ключей.

- •28. Стандарт х.509. Структура сертификата.

- •29. Использование криптографических алгоритмов. Аппаратное и программное шифрование. Защита файлов для хранения.

- •30. Канальное и сквозное шифрование и их связь с эталонной моделью osi.

- •31. Общая характеристика, применение и преимущества протокола ipSec.

- •32. Архитектура ipSec.

- •33. Протокол ssl/tls.Общая характеристика.

- •34. Средства защиты электронной почты

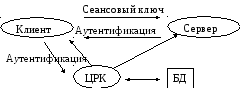

26. Основные концепции Kerberos.

Протокол Kerberos активно использует технологии аутентификации, опирающиеся на «секреты для двоих». Основная концепция довольно проста: если есть секрет, известный только двоим, любой из его хранителей может легко удостовериться, что имеет дело именно со своим напарником. Для этого ему достаточно каким-либо способом проверить, знает ли собеседник их общий секрет.

Основное назначение:

Аутентификация клиентов для серверов, Аутентификация серверов для клиентов.

Обеспечивает:

Защищённость,

Надёжность (Если недоступна Kerberos – недоступен сервер).

Прозрачность (Пользователь не должен замечать процесса аутентиф., не считая ввода пароля.)

Масштабируемость(Система должна поддерживать множество клиентов и множество серверов)

Участники Kerberos:

Клиент, Сервер, Доверенная сторона.

Долговременные пароли генерируются на основе пользователя с помощью функции хэширования. ЦРК ведёт БД пользователей. Ключи Kerberos пересылаются с помощью мандатов.

Аутентификация выполняется с помощью удостоверений (на основе секретного ключа).

Д остоинства

применения мандатов:

остоинства

применения мандатов:

Серверу не нужно хранить сеансовые ключи. Всё хранится у клиентов.

У клиента нет необходимого обращения в ЦРК перед каждым сеансом связи, т.е. сеансовые мандаты могут использоваться многократно.

Мандат шифруется, поэтому он не может быть изменён клиентом или злоумышленником.

Чтобы подключиться к ЦРК и получить мандат, клиент должен иметь:

Мандат на получение мандата. Т.е. ЦРК выдаёт клиенту мандат для самого себя.

Сеансовый ключ, с помощью которого будет шифроваться вся последующая информация.

В Kerberos в удостоверение включается метка даты/времени.

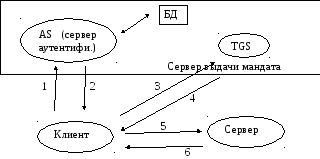

26 Диалог аутентификации Kerberos.

Шаги 1-2 – обмен службы аутентификации. Цель – получение мандата на получение мандата и сеансового ключа регистрации. Связь 1-2 шифруется на основе датовременного ключа пользователя, который создаётся на основе пароля. Выполняется 1 раз для каждого сеанса пользователя.

Шаг 3-4 – обмен службы выдачи мандатов. Цель – получение мандата на получение сервиса + получение сеансового ключа. Выполняется 1 раз для каждого типа сервиса. Посылается команда на получение мандата и удостоверения клиента для аутентификации клиента.

Шаги 5-6 обмен аутентификацией клиента и сервера. Выполняется 1 раз для каждого сеанса. В шаге 5 посылается мандат и удостоверение. Ответ шифруется с помощью общего сеансового ключа.

Среда Kerberos должна удовлетворять следующим условиям:

Клиенты должны регистрироваться Kerberos.

Серверы должны регистрироваться Kerberos.

Пользователь одной области должен иметь возможность обращения к серверам из другой области – сервер Kerberos одной области должен иметь с сервером Kerberos другой области общий секретный ключ.

27. Понятие сертификата. Система сертификации. Использование сертификатов открытых ключей.

Цифровой сертификат – специальный пакет данных, содержание которого позволяет однозначно идентифицировать участника соединения. Сертификат связывает открытый ключ субъекта с инфой о субъекте. Сертификат подписывается уполномоченным сертификации.

В систему сертификации входят 2 компанента:

1)цифровые сертификаты

2)уполномоченные сертификации(центры сертификации, издатели сертификатов)

Серитфикаты используются для решения след. Задач:

1)распределение открытых ключей

2)обеспечение безопасности web.

3)для обеспечения конфиденциальности и целостности сообщений

4)аутентификация клиента

5)обеспечение целостности данных с помощью цифровых областей

6)используется при распределении симметричных ключей