- •13. Cтандарт шифрования aes.

- •14. Модель криптосистемы с открытым ключом.

- •15. Принципы построения и применения, недостатки криптосистем с открытым ключом.

- •16. Алгоритм rsa. Безопасность и быстродействие rsa.

- •17. Криптографические протоколы.

- •18. Распределение секретных ключей.

- •19. Методы распределения открытых ключей

- •20.Понятие аутентификации. Факторы и виды аутентификации.

- •21. Парольная аутентификация. Биометрия.

- •22. Методы аутентификации сообщений.

- •23. Понятие хеш-функции. Свойства криптографически стойкой хеш-функции.

- •24. Обобщенная структура функции хэширования.

- •25. Понятие и свойства эцп.

- •26. Основные концепции Kerberos.

- •26 Диалог аутентификации Kerberos.

- •27. Понятие сертификата. Система сертификации. Использование сертификатов открытых ключей.

- •28. Стандарт х.509. Структура сертификата.

- •29. Использование криптографических алгоритмов. Аппаратное и программное шифрование. Защита файлов для хранения.

- •30. Канальное и сквозное шифрование и их связь с эталонной моделью osi.

- •31. Общая характеристика, применение и преимущества протокола ipSec.

- •32. Архитектура ipSec.

- •33. Протокол ssl/tls.Общая характеристика.

- •34. Средства защиты электронной почты

Понятие и составляющие информационной безопасности.

Информационная безопасность – защищенность информации и поддерживание инфраструктуры от случайного или намеренного воздействия или искусственного характера, могут нанести неприемлемый ущерб субъектам информационных отношений.

Защита информации – комплекс мероприятий, направленный на обеспечение информационной безопасности.

Основные составляющие: конфиденциальность, доступность и целостность.

Безопасная информационная система – система, которая:

защищает данные от несанкционированного доступа.

всегда готова предоставить их своим пользователям (доступность)

надёжно хранит информацию и гарантирует целостность данных.

Конфиденциальность – защищенность от несанкционированного доступа или гарантия того что информация будет доступна только авторизированным пользователям.

Доступность – возможность за приемлемое время получить требуемую информацию, услугу или авторизацию пользователя.

Целостность – защищенность информации от разрушения и несанкционированно го изменения.

Классификация угроз.

Угроза – потенциальная возможность нарушить инф. безопасность.

Атака – реализованная угроза.

Окно опасности – промежуток времени от момента, когда появляется возможность использования слабого места до момента, когда этот пробел ликвидируется.

Угрозы:

по составляющим угрозы инф. безопасности, против которой направленная угроза.

по компонентам информационной системы, на которую направлена угроза.

по способу осуществления:

случайные

преднамеренные

природные

техногенные

по источнику(люди, техника и т.д.)

по расположению источника угроз.

внутри

вне инф. системы.

1.(источник)---норм. поток инф.-->(Адресат)

разъединение. Ресурс уничтожен, нет доступа. Угроза доступности, угроза на отказ обслуживания.

перехват. К ресурсу открывается неограниченный доступ. Нарушена конфиденциальность информации.

модификация. К ресурсу открывается неограниченный доступ. Данные изменены. Нарушена целостность.

фальсификация. Вносится ложный объект. угроза идентификации или атаки. Нарушается идентичность и аутентичность инф.

Наиболее распространенные угрозы доступности:

по компонентам инф. системы, на которые она направлена. Отказ пользователя, инф. системы. поддержки инфраструктуры.

Угрозы целостности:

использование программ-вирусов.

Угроза конфиденциальности

угрозы связанные с использованием паролей.

передача конфиденциальных данных в открытом виде.

Уровни информационной безопасности.

Для обеспечения информационной безопасности необходим комплексный системный подход.

Для защиты информационной системы требуется сочетать меры следующих уровней:

Законодательные меры обеспечения информационной безопасности – это законы, постановления, указы, нормативные акты и стандарты.

На законодательном уровне различают следующие группы мер:

направляющие и координирующие меры, направленные на повышение образованности общества в области информационной безопасности;

ограничивающие меры (создание и поддержка в обществе негативного отношения к нарушению информационной безопасности).

Законодательный уровень является важнейшим для обеспечения ИБ.

Административные меры – это действия, предпринимаемые руководством предприятия или организации для обеспечения информационной безопасности.

Процедурные меры – это меры безопасности, ориентированные на людей.

Физические средства защиты. Сюда относится экранирование помещений, проверка поставляемой аппаратуры, средства наружного наблюдения, замки, сейфы и т.д..

Программно-технические меры направлены на контроль компьютерных сущностей, реализуются программным и аппаратным обеспечением узлов и сети.

Основные законы и правовые акты Республики Беларусь в области ИБ.

Закон Республики Беларусь "Об информатизации" (1995 г.)

Закон Республики Беларусь " Об электронном документе" (2000 г.)

УК РБ Глава 31 Преступления против информационной безопасности ст. 349-355

Административные меры. Политика ИБ

К административному уровню ИБ относятся действия общего характера, предпринимаемые руководством организации.

Главная цель мер административного уровня – сформировать Политику ИБ и обеспечить ее выполнение, выделяя необходимые ресурсы и контролируя состояние дел.

Политика безопасности – это совокупность документированных решений, принимаемых руководством организации и направленных на защиту информации от заданного множества угроз безопасности.

Политика безопасности определяет:

какую информацию защищать и от кого;

какой ущерб принесет предприятию потеря или раскрытие определенных данных;

источники угроз, виды атак;

какие средства использовать для защиты каждого вида информации и т.д.

При выработке политики безопасности возможны два подхода:

запрещать все, что не разрешено в явной форме (высокая степень безопасности, дорого, неудобства пользователей);

разрешать все, что не запрещено в явной форме (менее защищенная сеть, дешевле, удобна для пользователей).

С практической точки зрения политику безопасности целесообразно рассматривать на трех уровнях детализации.

К верхнему уровню можно отнести решения, затрагивающие организацию в целом. На этом уровне цели организации в области ИБ формулируются в терминах доступности, целостности и конфиденциальности.

К среднему уровню можно отнести вопросы, касающиеся отдельных аспектов ИБ, но важные для различных эксплуатируемых организацией систем. Примеры таких вопросов – отношение к передовым технологиям, доступ в Интернет, использование домашних компьютеров, применение пользователями неофициального ПО и т.д..

Политика безопасности нижнего уровня относится к конкретным информационным сервисам. Она включает в себя два аспекта – цели и правила их достижения, поэтому ее порой трудно отделить от вопросов реализации. Примеры вопросов, на которые даются ответы в политике безопасности нижнего уровня:

кто имеет право доступа к объектам данного сервиса;

при каких условиях можно читать и модифицировать данные;

как организован удаленный доступ к сервису.

Программно-технические меры. Сервисы и базовые принципы ИБ.

Программно-технические меры - это меры, направленные на контроль компьютерных сущностей – оборудования, программ и данных, образуют последний и самый важный рубеж ИБ. Программно-технические меры реализуются программным и аппаратным обеспечением узлов и сети.

Ущерб наносят в основном действия легальных пользователей, главные враги – некомпетентность и неаккуратность.

К основным сервисам (или функциям) безопасности относятся:

идентификация и аутентификация;

управление доступом; протоколирование и аудит;

конфиденциальность; контроль целостности;

экранирование; анализ защищенности;

обеспечение отказоустойчивости;

обеспечение безопасного восстановления;

туннелирование; управление.

Программно-технические меры безопасности можно разделить на следующие виды:

превентивные, препятствующие нарушениям ИБ;

меры обнаружения нарушений;

локализующие, сужающие зону воздействия нарушений;

меры по выявлению нарушителя;

меры восстановления режима безопасности.

Базовые принципы архитектурной безопасности:

непрерывность защиты в пространстве и времени, невозможность миновать защитные средства;

принцип единого контрольно-пропускного пункта;

следование признанным стандартам, использование апробированных решений;

усиление самого слабого звена;

невозможность перехода в небезопасное состояние (использование средств, которые при отказе переходят в состояние максимальной защиты);

минимизация привилегий; разделение обязанностей;

эшелонированность обороны;

разнообразие защитных средств или использование комплексного подхода к обеспечению безопасности;

простота и управляемость ИС;

минимизация объема защитных средств, выносимых на клиентские системы, так как конфигурацию клиентских систем трудно или невозможно контролировать;

принцип баланса возможного ущерба от реализации угрозы и затрат на ее предотвращение.

Криптография как наука. Основные понятия.

Криптография - фундаментальная наука, изучающая методы преобразования информации, направленная на сокрытие ее содержимого

Криптоанализ – это наука, изучающая методы взлома шифра

Стеганография – это совокупность методов предназначенных для сокрытия фактов существования сообщения

Криптология = Криптография + Криптоанализ – наука, изучающая шифры и их стойкость.

Открытый текст – исходное сообщение, подвергающееся шифрованию

Шифротекст – зашифрованное сообщение

Криптосистема = шифрование + расшифрование

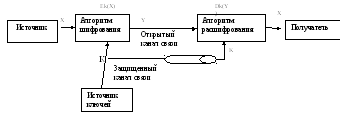

Модель традиционной криптосистемы. Правило Керкхоффа.

Правило Керкхоффа - стойкость шифра должна определяться только секретностью ключа

Модель: Традиционное шифрование включает алгоритм шифрования и ключ. От ключа зависит результат шифрования. Надежность шифрования определяется следующим: сложностью алгоритма шифрования, секретностью ключа

Где X – сообщение открытого текста, состоящее из элементов X=[x1,x2,…,xn];

Все элементы открытого текста принадлежат некоторому алфавиту A, состоящий из m символов;

Для шифрования генерируется ключ К, состоящий из j элементов К=[k1,k2,…,kj];

С помощью алгоритма шифрования получаем зашифрованный текст Y=[y1,y2,…,yp], Y=Ek[X];

Дешифрование: X=Dk(Y);

Понятие криптосистемы. Типы систем.

Криптосистема = шифрование (традиционное, с открытым ключом ) + расшифрование.

Классификация систем на основе 3 признаков:

число применяемых ключей

-симметричные криптосистемы (система с секретным ключом или традиционное шифрование) - когда отправитель и получатель используют один и тот же ключ. Примеры: DES, RCS, AES, Blowfish, CAST;

-асимметричные (системы с 2 ключами или система с открытым ключом) - когда отправитель и получатель используют разные ключи. Примеры: RSA, Эль-Гамаля, Диффи - Хеллмана;

тип операции перевода открытого текста в шифрованный

Подстановочные шифры – шифрование основано на замещении элемента открытого текста другим элементом (Цезаря, Хилла, Блейфейера)

Перестановочные шифры– основано на изменении порядка следования элементов открытого текста. Пример: перестановка столбцов

Продукционные шифры – основаны на комбинации нескольких операций замены и перестановок. Пример: DES, шифр Файстеля

метод обработки открытого текста

Блочные – шифры, в которых логической единицей шифрования является блок открытого текста, после преобразования которого получается блок шифрованного текста той же длины. Пример: DES, RSA, Файстеля

Поточные – шифры, в которых используется шифрование всех элементов открытого текста последовательно один за другим. Пример: Виженера, Вернама.

Cети Файстеля.

Сеть Файстеля — блочный шифр, кот. использует последовательность подстановок или перестановок. Большинство симметричных блочных шифров являются сетями Файстеля: DES, BlowFish, CAST, ГОСТ и т.д.

Алгоритм шифрования Файстеля:

на входе алгоритма шифрования подается n-битовый блок открытого текста и ключ, затем блок открытого текста делится на 2 части — левую и правую. Если размер левой = размеру правой, то архитектуру называют классической или сбалансированной сетью Файстеля (иначе — несбалансированной)

1 раунд обработки сети Файстеля:

Ri

Li

Li+1

Li+1 = Ri

Ri+1

= Li

F(Ri,

Ki)

Ri+1

= Li

F(Ri,

Ki)

При расшифровании сети Файстеля применяется тот же алгоритм, только на вход подается шифртекст, а ключи применяются в обратном порядке.

Криптографическая стойкость шифра Файстеля зависит от:

размера блока шифрования

размер ключа

числа раундов обработки

алгоритма вычисления подключей

функции раунда

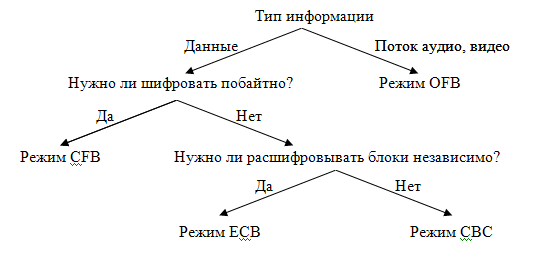

Блочные режимы работы шифров. Методы заполнения последн. блока

DES может использоваться в четырех режимах:

Режим электронной кодовой книги (ECB – Electronic Code Book). Обычное использование DES как блочного шифра.

Применяется для блочного шифрования. Последующий блок не зависит от предыдущего.

Режим сцепления блоков (CBC – Cipher Block Chaining). Каждый очередной блок Ci , i>=1, перед зашифровыванием складывается по модулю 2 со следующим блоком открытого текста Mi + 1. Вектор C0 - начальный вектор инициализации сохраняется в секрете.

Использует обратную связь для комбинирования шифротекста, сгенерированного ранее, с новым открытым текстом.

Режим обратной связи по шифротексту (CFB – Cipher Feed Back). В режиме CFB вырабатывается блочная "гамма"

Z0,

Z1,

... , Zi

= DESk(Ci

− 1)

![]() .

.

Начальный вектор C0 сохраняется в секрете.

Применяется для побайтного шифрования данных

Режим обратной связи по выходу (OFB – Output Feed Back). В режиме OFB вырабатывается блочная "гамма"

Z0,

Z1,

...,

![]() ,

i>=1.

,

i>=1.

Применяется для шифрования потоков аудио- и видеоданных и для аутентификации

Достоинства и недостатки режимов:

Режим ECB прост в реализации, но возможно происходить проведение критоанализа.

В режимах ECB и OFB искажение при передаче одного 64-битового блока шифротекста Ci приводит к искажению после расшифрования только соответствующего открытого блока Mi , поэтому такие режимы используется для передачи по каналам связи с большим числом искажений.

В режимах CBC и CFB искажение при передаче одного блока шифрованного текста Сi приводит к искажению на приёмнике не более двух блоков открытого текста Mi,Mi +1 Изменение Mi приводит к изменению всех остальных блоковMi + 1,Mi + 2... Это свойство используется для выработки кода аутентификации сообщения.

Выбор режима шифрования:

Методы заполнения последн. блока

|

Число байтов в последнем блоке открытого текста |

Дополняющая последовательность байтов |

|

1 2 3 4 5 6 7 8 |

7777777 666666 55555 4444 333 22 1 88888888 |

Т.о., последний байт открытого текста, полученного после расшифровки, указывает на то, сколько дополняющих байтов нужно из него удалить.

Поточные режимы работы блочных шифров. Преим., недост., применение

Поточные – шифры, в которых используется шифрование всех элементов открытого текста последовательно один за другим. Пример: Виженера, Вернама.

Использование поточного шифра избавляет от необходимости дополнять сообщение до целого числа блоков. Кроме того, с поточным шифром можно работать в режиме реального времени. Каждый символ можно шифровать и сразу же передавать адресату, не дожидаясь окончания шифрования остальной части сообщения.

Характеристика современных симметричных блочных шифров. Объединение блочных шифров.

В большинстве симметричных блочных алгоритмов шифрования используются следующие особенности:

табличные подстановки (S-матрицы, S-Box);

перестановки; сложение по модулю 2;

сложение 16 или 32; циклы сдвига.

Алгоритмы симметричного блочного шифрования м.б. применены для:

шифрования данных;

хеширования;

генерации случайных чисел.

Наиболее популярные шифры и их основные характеристики.

IDEA (блок 64 - бита, ключ – 128 бит);

Blowfish (блок 64 бита, ключ – до 448 бит);

RC – семейство симметричных блочных шифров, имеющих три переменных параметра (размер блока (в байтах), число рандов, число байтов в секретном ключе).

CAST(ключ от 40 до 128 бит с шагом 8);

2DES

Y = Ek1(Dk2(Ek1(X)))

3DES

Y = Ek3(Dk2(Ek1(X))) X = Dk1(Ek2(Dk3(Y)))

ГОСТ 28147-89 – (блок - 64 бита, ключ – 256 бит);

AES (Rijndael).

Для объединения блочных шифров применяется многократное использование блочных алгоритмов с различными ключами при шифровании одного и того же блока открытого текста.

3DES с 2 ключами

Y = Ek1(Dk2(Ek1(X)))

E DE 2n

3DES с 3 ключами

Y = Ek3(Dk2(Ek1(X)))

X = Dk1(Ek2(Dk3(Y)))

Блок разбивается на левую и правую часть.

Все раунды по 1 системы подключей.

![]()

Каждый S-блок переставляется числами от 0 до 15, затем циклический сдвиг влево на 11 бит.

Отличие от DES:число раундов больше (32 и 16);алгоритм быстрее;S-Box засекречена.

Алгоритм криптографического преобразования ГОСТ 28147-89.

ГОСТ 28147-89 — блочный шифр с 256-битнымключоми 32 циклами преобразования, оперирующий 64-битными блоками. Основаалгоритмашифра —Сеть Фейстеля. Базовым режимом шифрования по ГОСТ 28147-89 является режимпростой замены(определены также более сложные режимыгаммирование,гаммирование с обратной связьюи режимимитовставки). Для зашифрования в этом режимеоткрытый текстсначала разбивается на левую и правую половины (обозначены ниже как L и R). На i-ом цикле используется подключ ki:

Ri + 1 = Li

![]() (

(![]() = двоичное «исключающее или»)

= двоичное «исключающее или»)

Для генерации подключей исходный 256-битный ключ разбивается на восемь 32-битных блоков: K1…K8.

Расшифрование выполняется так же, как и зашифрование, но инвертируется порядок подключей Ki.

Функция f(Li,Ki) вычисляется следующим образом:

Li и Ki складываются по модулю 232.

Результат разбивается на восемь 4-битовых подпоследовательностей, каждая из которых поступает на вход своего узла таблицы замен, называемого ниже S-блоком. Общее количество S-блоков ГОСТа — восемь, т. е. столько же, сколько и подпоследовательностей. Каждый S-блок представляет собой перестановку чисел от 0 до 15. Первая 4-битная подпоследовательность попадает на вход первого S-блока, вторая — на вход второго и т. д.

Если S-блок выглядит так:

1, 15, 13, 0, 5, 7, 10, 4, 9, 2, 3, 14, 6, 11, 8, 12

и на входе S-блока 0, то на выходе будет 1, если 5, то на выходе будет 7 и т. д.

Выходы всех восьми S-блоков объединяются в 32-битное слово, затем всё слово циклически сдвигается влево на 11 битов.

Достоинства ГОСТа:

бесперспективность силовой атаки(XSL-атаки в учёт не берутся, т.к. их эффективность на данный момент полностью не доказана);

эффективность реализации и соответственно высокое быстродействие на современных компьютерах.

наличие защиты от навязывания ложных данных (выработка имитовставки) и одинаковый цикл шифрования во всех четырех алгоритмах ГОСТа.

Основные проблемы ГОСТа:

связаны с неполнотой стандарта в части генерации ключей и таблиц замен. Ряд проблем: нельзя определить криптостойкость алгоритма, не зная заранее таблицы замен; потенциальная возможность (отсутствие запрета в стандарте) использования таблиц замены, в которых узлы не являются перестановками, что может привести к чрезвычайному снижению стойкости шифра.

13. Cтандарт шифрования aes.

Алгоритм шифрования AES (Advanced Encryption Standard – улучшенный стандарт шифрования) в настоящее время является стандартом блочного симметричного шифрования США(пришел на смену Des). Этот алгоритм представляет собой симметричный блочный шифр, который работает с блоками данных длиной 128 бит и использует ключи длиной 128, 192 и 256 бит , число раундов составляет соответственно 10, 12 и 14.

Преобразование выполняется слоями:

1) Табличная подстановка S-box 8х8 бит

2) сдвиг строк в двумерном массиве на различные смещения (линейное перемешивание)

3) линейное перемешивание столбцов

4) слой ключа (добавление материала ключа операцией XOR)

Преимущества:

1)Скорость работы

2) может быть реализован на смарт- картах с небольшим объемом памяти и небольшим числом циклов

3)Может быть использован в качестве функции описателя для хэш-функции

4)м.б. в качестве генератора случайных чисел

5)м.б. применен для вычисления кадн. Аутентификации

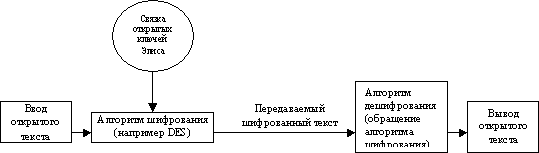

14. Модель криптосистемы с открытым ключом.

–система шифрования, при которой открытый ключ передаётся по каналу, и используется для проверки ЭЦП и для шифрования сообщения. Для генерации ЭЦП и для расшифрования сообщения используется секретный ключ.

При шифровании с открытым ключом :

1. Каждая конечная система в сети генерирует пару ключей.

2. Каждая из систем публикует свой ключ шифрования, размещая его в открытом каталоге или файле (называется открытым ключом).

3. Второй ключ из пары остается в личном владении (личный ключ).

Если пользователь А собирается послать сообщение пользователю В, то он шифрует его открытым ключом. Когда пользователь В получает сообщение, он расшифровывает его своим личным ключом.

15. Принципы построения и применения, недостатки криптосистем с открытым ключом.

Идея применения методов криптографии с открытым ключом возникла из попыток найти решение двух из наиболее сложных проблем, возникающих при использовании традиционного шифрования. Первой проблемой является распределение ключей, а второй проблемой является проблема “цифровых подписей”.

Алгоритмы шифрования с открытым ключом зависят от одного ключа для шифрования и другого, связанного с первым, ключа для шифрования. Эти алгоритмы имеют следующую важную особенность:

С точки зрения вычислений нереально определить ключ дешифрования, зная только используемый криптографический алгоритм и ключ шифрования.

Кроме того, некоторые алгоритмы (например, RSA) имеют следующее свойства:

Любой из этих двух связанных ключей может служить для шифрования, и тогда другой может применяться для дешифрования.

Рис Общая схема процесса шифрования с открытым ключом.

В зависимости от приложения отправитель использует либо свой личный ключ, либо открытый ключ получателя, либо же оба, если требуется выполнить какую-то специальную криптографическую функцию. В самых широких пределах использование криптосистем с открытым ключом можно отнести к трем категориям:

Шифрование/дешифрование. Отправитель шифрует сообщение с использованием открытого ключа получателя.

Цифровая подпись. Отправитель “подписывает” сообщение с помощью своего личного ключа. Подпись получателя в результате применения криптографического алгоритма к сообщению или к небольшому блоку данных, являющемуся функцией сообщения.

Обмен ключами. Две стороны взаимодействуют, чтобы обменяться сеансовым ключом. При этом возможно несколько различных подходов, предполагающих применение личных ключей одной или обеих сторон.

Недостатки:

- медленные алгоритмы;

- уязвимы к атакам на основе подобранного открытого текста.