- •13. Cтандарт шифрования aes.

- •14. Модель криптосистемы с открытым ключом.

- •15. Принципы построения и применения, недостатки криптосистем с открытым ключом.

- •16. Алгоритм rsa. Безопасность и быстродействие rsa.

- •17. Криптографические протоколы.

- •18. Распределение секретных ключей.

- •19. Методы распределения открытых ключей

- •20.Понятие аутентификации. Факторы и виды аутентификации.

- •21. Парольная аутентификация. Биометрия.

- •22. Методы аутентификации сообщений.

- •23. Понятие хеш-функции. Свойства криптографически стойкой хеш-функции.

- •24. Обобщенная структура функции хэширования.

- •25. Понятие и свойства эцп.

- •26. Основные концепции Kerberos.

- •26 Диалог аутентификации Kerberos.

- •27. Понятие сертификата. Система сертификации. Использование сертификатов открытых ключей.

- •28. Стандарт х.509. Структура сертификата.

- •29. Использование криптографических алгоритмов. Аппаратное и программное шифрование. Защита файлов для хранения.

- •30. Канальное и сквозное шифрование и их связь с эталонной моделью osi.

- •31. Общая характеристика, применение и преимущества протокола ipSec.

- •32. Архитектура ipSec.

- •33. Протокол ssl/tls.Общая характеристика.

- •34. Средства защиты электронной почты

16. Алгоритм rsa. Безопасность и быстродействие rsa.

Надежность криптосистемы RSA основана на трудноразрешимой задаче разложения n на сомножители, так как в настоящее время эффективного способа поиска сомножителей не существует.

Для блочного алгоритма RSA этап создания ключей состоит из следующих операций :

Выбираются два простых числа p и q

Вычисляется их произведение n(=p*q)

Выбирается произвольное число e, которое должно быть взаимно простым с числом (p-1)(q-1).

Методом Евклида решается в целых числах уравнение e*d+(p-1)(q-1)*y=1. Здесь неизвестными являются переменные d и y – метод Евклида как раз и находит множество пар (d,y), каждая из которых является решением уравнения в целых числах.

Два числа (e,n) – публикуются как открытый ключ.

Число d хранится в строжайшем секрете – это и есть закрытый ключ, который позволит читать все послания, зашифрованные с помощью пары чисел (e,n).

Шифрование:

Отправитель разбивает свое сообщение на блоки, равные k=[log2(n)] бит, где квадратные скобки обозначают взятие целой части от дробного числа.

Подобный блок, как Вы знаете, может быть интерпретирован как число из диапазона (0;2k-1). Для каждого такого числа (назовем его mi) вычисляется выражение ci=((mi)e)mod n. Блоки ci и есть зашифрованное сообщение

Криптоанализ RSA возможен на основе:

1)подбор ключа перебором

2)матем. анализ, т.е. разложение n на p и q

3)анализ временных затрат (анализ времени выполнения алгоритма дешифрования).

Быстродействие аппаратной реализации RSA примерно в 1000 раз ниже, чем быстродействие аппаратной реализации DES. Быстродействие СБИС-реализации RSA с 512-битовым модулем - 64 Кбит/сек.

17. Криптографические протоколы.

Криптографический протокол– набор формализованных правил, описывающих последовательностей действий, используемых 2 и > сторонами для решения задачи защиты инфы с использованием криптографии.

Различают самодостаточные протоколы, протоколы с посредником и протоколы с арбитром.

Самодостаточный протокол: честность сторон гарантируется самими протоколом

Посредник: незаинтересованная доверенная 3я сторона.

Арбитр: посредник особого типа, кот. необязательно участвует в использовании каждого протокола; участвует, когда возникают разногласия между участниками.

18. Распределение секретных ключей.

Надежность криптографических систем зависит от используемой системы распределения ключей. Для двух сторон А и В распределение ключей можно организовать:

1) с пом. централизованной схемы (посредника)

2) с пом. распеределенной схемы (самодостаточно).

Централ. Схема:

Предполагается исп-ние ЦРК — центра распределения ключей.

Связь между А и В шифруется с помощью сеансового ключа. Сеансовый ключ генерируется ЦРК и передается А и В в зашифрованном виде (для шифрования используются главные ключи — секретные ключи, общие для участников и ЦРК).

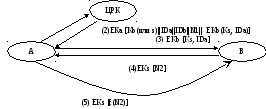

Предположим что пользователь А хочет передать шифрованный текст пользователю В. Для защиты данных требуется одноразовый сеансовый ключ. У пользователя А есть секретный главный ключ Ka, который знает только пользователь А и ЦРК. У пользователя В есть главный ключ Kв, обмен шифрованного текста происходит следующим образом:

(1)

IDa||IDb||N1

А посылает запрос в ЦРК для получения сеансового ключа Ks. N1 – оказия; IDa, IDb — идент-ры участников.

ЦРК отвечает пользователю А, шифруя ответ главным ключом пользователя А. Сообщение включает следующие элементы: [Kb/IDa/IDb/N1 – инфа для А, EKb(Ks, IDa) – инфа для В].

Пользователь А получает сеансовый ключ для связи с В, запрос и оказию №1 (2). Для В в ответе содержится одноразовый сеансовый ключ Ks и идентификатор пользователя А (3). (4)(5) — взаимная аутентификация; (4) – пользователь В используя сеансовый ключ посылает пользователю А оказию №2. (5) – пользователь А посылает функцию от оказии.

Децентрализованная схема:

I

Da||IDe||N1

Da||IDe||N1Ekm[Ks[Da||IDe||f(N1)||N2

Eks[f(N2)]