- •Коротка характеристика змісту підготовки фахівця

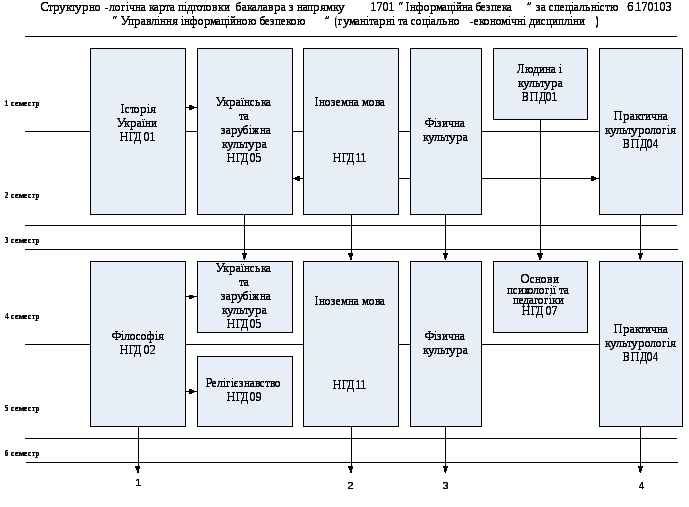

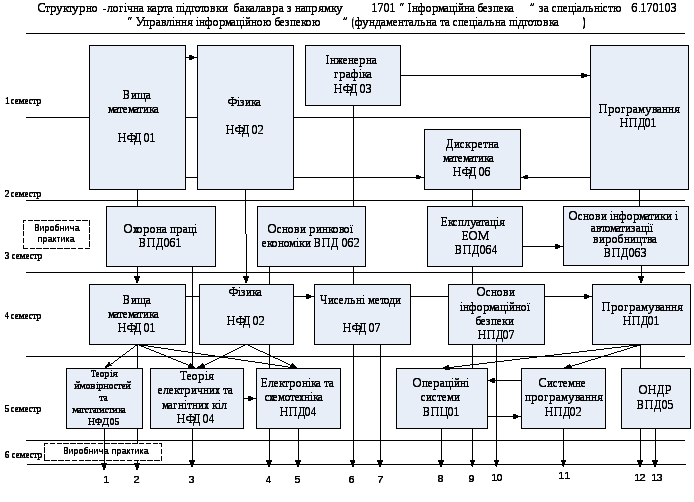

- •Перший курс

- •Перший курс

- •Перший курс

- •Другий курс

- •Другий курс

- •Другий курс

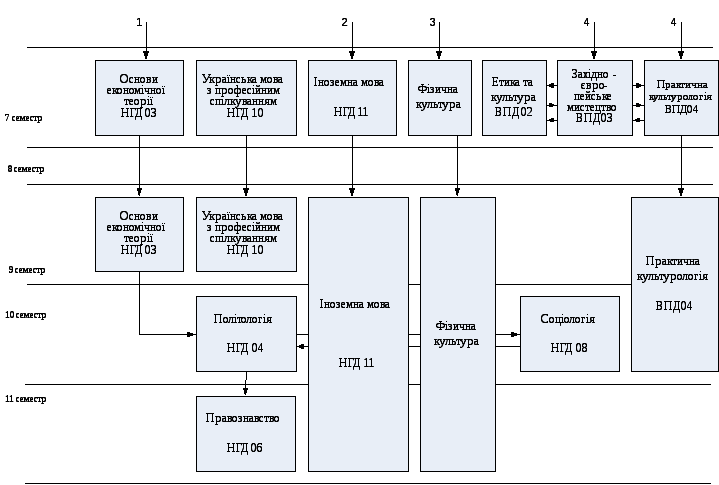

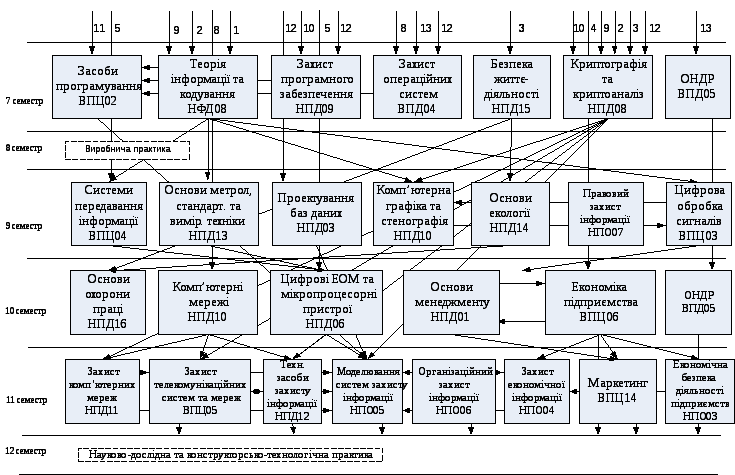

- •Третій курс

- •Третій курс

- •Третій курс

- •Четвертий курс

- •Четвертий курс

- •Результати державної атестації

- •Бакалаврська дипломна робота (проект)

- •Рішенням Державної екзаменаційної комісії _від_”____”____________ 20____р присвоєна кваліфікація бакалавра з інформаційної безпеки результати державної атестації

- •Бакалаврська дипломна робота (проект)

Міністерство освіти і науки України

Вінницький національний технічний університет

Індивідуальний навчальний план студента

м. Вінниця 2009

|

Прізвище |

| |

|

Ім’я |

|

|

|

По Батькові |

|

|

|

Підпис

|

|

|

|

Номер ІНПС

|

| ||

|

Дата видачі ІНПС

|

01.09.2009р. | ||

|

Напрям підготовки

|

6.170103 - Управління інформаційною безпекою | ||

|

Спеціальність |

| ||

|

Освітньо-кваліфікаційний рівень

|

бакалавр | ||

|

Інститут

|

Інформаційних технологій та комп’ютерної інженерії | ||

|

Факультет |

Комп’ютерних систем та мереж | ||

|

Шифр академічної групи

|

1УБ-07 | ||

|

Календарний термін навчання

|

початок- 01.09.2009 |

закінчення-30.06.2013 | |

|

Форма навчання

|

Денна (стаціонар) | ||

|

Декан факультету

|

підпис |

Дудатьєв А.В. | |

|

Перший проректор з науково-педагогічної роботи по організації навчального процесу та його науково-методичного забезпечення

|

підпис |

Романюк О.Н. | |

Коротка характеристика змісту підготовки фахівця

Зміст підготовки за напрямком 1701 – «Інформаційна безпека» спрямовано на навчання для подальшого виконання виробничих функцій, типовими задачами діяльності та умінням яких є:

Розробка програм для захисту інформації

підбирати метод для захисту програм;

здійснювати програмування підібраного методу захисту;

використовувати методи запобігання зламу програмного захисту;

використовувати дизасемблери та методи запобігання їм;

Розробка захищених програмних додатків

вибирати засоби програмування для вирішення задач побудови програмного продукту;

створювати складні машинно-незалежні програмні додатки мовами Java, C++, VBasic, вбудовувати захист в аплети і додатки на стадії їх розробки

застосовувати на практиці мову гіпертекстової розмітки HTML, використовувати основні елементи об’єктно-орієнтованого програмування на JavaScript, створювати кросбраузерні додатки для Internet Explorer та Netscape Navigator.

Організація захисту операційних систем

формулювати задачу для вирішення проблеми захисту ОС;

визначити об‘єкти і суб‘єкти захисту, встановлювати парольний захист ОС, захист від несанкціонованого перевантаження та хешування паролів;

організувати адміністрування комп‘ютерної системи.

Організація захисту підприємства

аналізувати стан інформаційної безпеки підприємств, організацій, установ;

розробляти рекомендації щодо забезпечення належного рівня захисту.

Розробка стеганографічних засобів захисту інформації

розробляти та аналізувати алгоритми приховування даних і вбудовування цифрових водяних знаків у різного виду інформацію;

розробляти програмні та апаратні засоби, що реалізують ці алгоритми;

практично застосовувати методи і засоби приховування інформації

Розробка моделей систем захисту інформації та моделювання

розробляти моделі систем захисту інформації в цілому та їх складових;

планувати експерименти з моделями;

виконувати аналіз політики безпеки

Розробка й аналіз криптографічних засобів захисту інформації

розробляти й аналізувати криптографічні алгоритми і протоколи;

розробляти програмні і апаратні засоби, що їх реалізують;

застосовувати методи і засоби криптографічного захисту інформації

Розробка систем захисту комп’ютерних мереж

виконувати аналіз можливих небезпек в комп’ютерних мережах;

використовувати спеціальні додатки і стандарти для захисту мереж;

розробляти і використовувати протоколи захисту КМ на різних рівнях.

Розробка організаційних, організаційно-правових та організаційно-технічних заходів захисту

використовувати нормативно-правову базу захисту інформації;

визначати види робіт у межах захисту інформації;

використовувати вимоги міжнародно-правових актів;

виявляти можливі зовнішні та внутрішні загрози безпеці інформації, з розробленням організаційних, організаційно-правових та організаційно-технічних заходів захисту

Розробка технічних засобів захисту інформації

виявляти технічні канали витоку інформації, вимірювати параметри сигналів та аналізувати їх спектри в системах технічного захисту

розробляти структури систем захисту об‘єктів від витоку інформації, використовуючи технічні засоби захисту

організовувати системи протидії несанкціонованому доступу до інформації, використовуючи технічні засоби захисту