ity_v_upravl

.pdf10. ТЕСТОВЫЕ ЗАДАНИЯ

Тема 1. Теоретическая информатика

1.Информатика – это:

a)Область научных исследований;

b)Учебная дисциплина;

c)Верны утверждения a) и b).

2.Информация – это:

a)Процесс приспособления к случайностям внешней среды;

b)Формализация данных;

c)Сведения об объектах и явлениях окружающей среды, которые уменьшают имеющуюся о них степень неопределенности.

3.Данные – это:

a)Накопление информации для принятия решений;

b)Сведения, представленные в определенной знаковой системе и на определенном материальном носителе;

c)Общенаучное понятие, включающее в себя обмен сведениями между людьми.

4.Обработка данных включает следующие основные операции:

a)Сбор, формализация, сортировка, фильтрация данных;

b)Архивация, защита, транспортировка, преобразование данных;

c)Верны утверждения a) и b).

5.Информационные ресурсы – это:

a)Магнитные диски и ленты;

b)Документы и массивы документов в информационных системах;

c)Только печатные документы.

6.Информационное общество понимается как:

a)Общество, основанное на материальных технологиях;

b)Общество, где подавляющее количество работников занято в сфере производства информационных продуктов и услуг;

c)Общество, основанное на знаниях.

100

7.Назовите формы адекватности информации:

a)Синтаксическая, семантическая, прагматическая;

b)Экономическая, техническая, знаковая;

c)Ни один из ответов не является верным.

8.Для измерения информации вводится величина:

a)Энтропия;

b)Количество информации и объем данных;

c)Количество символов в сообщении.

9.К основным свойствам информации не относятся:

a)Репрезентативность, содержательность, доступность;

b)Актуальность, точность, достоверность;

c)Надежность, устойчивость, прибыльность.

10.Информационные процессы – это:

a)Процессы, связанные со сбором, обработкой, передачей и хранением информации;

b)Процессы, связанные с измерением количества информации;

c)Процессы, связанные с регистрацией метеорологических данных.

11.Файл – это:

a)Порция информации;

b)Поименованная область на диске, хранящая данные определенного типа;

c)Текстовый документ.

12.Кодирование числовой информации применяется:

a)С целью ускорения передачи информации;

b)С целью обеспечения удобной и более эффективной обработки информации;

c)С целью присвоения объекту кодового обозначения.

13.Основание системы счисления используется:

a)В позиционной системе счисления;

b)В непозиционной системе счисления;

c)Только в восьмеричной системе счисления.

101

14.Кодирование текстовой информации происходит:

a)С помощью специальной кодовой таблицы;

b)С помощью латинского алфавита;

c)С помощью графических изображений.

15.Графические изображения хранятся:

a)В файлах графических форматов;

b)В таблице стилей;

c)В пикселах.

16.Форматы графических файлов:

a)Только *.jpeg;

b)*.bmp, *.gif, *.tiff, *.jpeg , *.wmf;

c)*mdb, *.xls, *.arj.

17.Основные форматы звуковых файлов:

a)*.midi, *.wav, *.mp3;

b)*.bmp, *.doc;

c)Нет правильного ответа.

18.Моделирование – это:

a)Классификация моделей явлений;

b)Форма представления данных;

c)Основной метод исследований во всех областях знаний и научнообоснованный метод оценок характеристик сложных систем.

19.Модели могут быть:

a)Абстрактные и физические;

b)Только информационные;

c)Только наглядные.

20.Для реализации информационных процессов используется:

a)СУБД;

b)Аппаратное и программное обеспечение компьютера;

c)Информационно-логическая модель.

102

21.Алгоритм – это:

a)Схема взаимодействия узлов компьютера;

b)Точное и понятное предписание исполнителю совершить последовательность действий, направленных на решение поставленной задачи;

c)Программный продукт.

22.Свойства алгоритмов:

a)Дискpетность, детерминированность, результативность;

b)Конечность, понятность;

c)Верны утверждения а) и b).

23.Формы представления алгоритмов:

a)Словесная, графическая; псевдокоды, программная;

b)Блок-схема;

c)Нет верного ответа.

24.Логическая структура любого алгоритма может быть представлена:

a)комбинацией трех базовых структур: линейной, разветвляющей, циклической;

b)как линейная и дискретная;

c)как цикл с условием.

25.Структураветвлениесуществуетвследующихосновныхвариантах:

a)Одностороннее и двустороннее ветвление;

b)Выбор из нескольких случаев;

c)Нет полного верного ответа.

26.Оператор CASE реализует:

a)Двустороннее ветвление;

b)Выбор из нескольких случаев;

c)Цикл итерационный.

27.Телом цикла называется:

a)Некоторая совокупность действий, которая выполняется многократно;

b)Итерация;

c)Значение переменной.

103

28.Ввод a=2, b=3. Значения переменных a, b, c, d после выполнения алгоритма:

a)a=2, b=3, c=2, d=4;

b)a=2, b=1, c=3, d=1;

c)a=4, b=2, c=4, d=8.

104

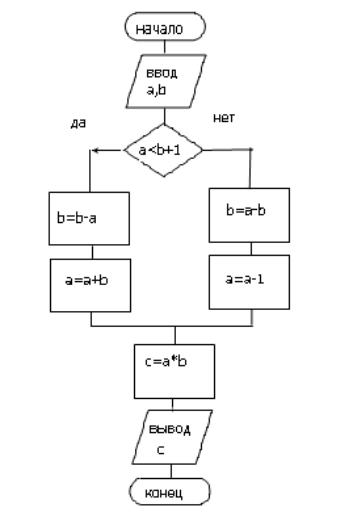

29.Ввод: a=1, b=1. Значения переменных a, b, c после выполнения алгоритма:

a)a=2, b=0, c=2;

b)a=1, b=2, c=0;

c)a=2, b=0, c=0.

30.Программа – это:

a)Совокупность функциональных блоков;

b)Запись алгоритма решения задачи в виде последовательности команд или операторов языком, который понимает компьютер;

c)База данных.

105

31.Программный продукт – это комплекс взаимосвязанных программ:

a)Для решения частной пользовательской задачи;

b)Для решения задачи массового спроса, подготовленный для эксплуатации;

c)Для хранения реляционных таблиц.

32.Классификация программных продуктов проводится:

a)По сфере использования программных продуктов;

b)По специфике предметной области;

c)Оба предыдущих ответа верные.

33.Операционная система предназначена:

a)Для планирования и управления вычислительными ресурсами компьютера и обеспечения удобного интерфейса пользователя;

b)Для решения прикладных задач.

34.Утилиты – это программы, служащие:

a)Для выполнения вспомогательных операций обработки данных или обслуживания компьютеров;

b)Для функционирования периферийных устройств компьютера.

35.Инструментарий технологии программирования можно подразделить на:

a)Системные и прикладные программы;

b)Программы, ориентированные на создание отдельных приложений и комплексов и программы для автоматизации процессов разработки и реализации информационных систем.

36.Языки программирования делятся на:

a)Машинные и алгоритмические;

b)Процедурные и объектно-ориентированные;

c)Оба предыдущие ответы верные.

37.CASE-технологии представляют собой:

a)Программный комплекс, автоматизирующий весь процесс анализа, проектирования, разработки и сопровождения сложных программных систем;

b)Программный комплекс, управляющий запуском приложений.

106

38.Прикладное программное обеспечение можно подразделить на:

a)Проблемно-ориентированное и методо-ориентированное;

b)Офисное, средства мультимедиа, средства автоматизированного проектирования;

c)Оба предыдущие ответы верные.

39.Проблемно-ориентированное программное обеспечение классифицируется:

a)По типам предметных областей, информационным системам, функциям и комплексам задач;

b)По типам пользователей.

40.Информационная безопасность гарантирует:

a)Конфиденциальность информации;

b)Целостность информации;

c)Доступность информации;

d)Все перечисленное.

41.Удачная или неудачная попытка нарушения информационной безопасности, называется:

a)Взлом;

b)Атака;

c)Вскрытие;

d)Угроза.

42.К пассивным угрозам относятся:

a)Передача данных под чужим именем;

b)Введение вирусов;

c)Анализ трафика, копирование информации;

d)Все вышеперечисленное.

43.К активным угрозам относятся:

a)Модификация данных;

b)Блокирование пользователей;

c)Передача данных под чужим именем;

d)Все перечисленное.

107

44.В соответствии с законом «Об информации, информационных технологиях и о защите информации», обладатель информации – это:

a)Лицо, самостоятельно создавшее информацию либо получившее информацию по доступным каналам связи, с целью реализации личных или общественных интересов;

b)Лицо, самостоятельно создавшее информацию либо получившее на основании закона или договора право разрешать или ограничивать доступ к информации, определяемой по каким-либо признакам;

c)Лицо, имеющее право ограничивать доступ к информации, созданной этим лицом в соответствии с законодательством РФ.

d)Лицо, имеющее право в соответствии с законодательством РФ, распространять и хранить информацию.

45.Основное средство обеспечения компьютерной безопасности:

a)Стеганография;

b)Кодирование;

c)Шифрование;

d)Криптография.

46.Дискретные сообщения могут быть представлены:

a)С бесконечным числом состояний;

b)С конечным числом состояний;

c)С бесконечным или конечным числом состояний;

d)Не могут быть представлены ими.

47.Математической моделью системы шифрования/дешифрования является функция:

108

48.Криптосистема называется симметричной, если:

a)Ключ шифрования равен ключу дешифрования;

b)Криптосистема состоит из двух подсистем;

c)Криптосистема имеет двойственную природу шифрования;

d)Два ключа шифрования входят в состав системы.

49.Криптосистема называется несимметричной, если:

a)Криптосистема состоит из нечетного количества подсистем;

b)В состав системы входит более 3-ключей шифрования;

c)Ключ шифрования не равен ключу дешифрования;

d)Криптосистема имеет многослойную структуру шифрования.

50.Стенография – это:

a)Метод защиты информации путем шифрования данных;

b)Метод защиты информации, связанный с применением криптографических схем;

c)Метод защиты информации путем маскировки данных и скрытия факта их передачи;

d)Метод защиты информации, связанный с применением ключей шифрования.

51.Сложность информационной инфраструктуры приводит:

a)К увеличению надежности защиты данных;

b)К уязвимости защиты информации;

c)Не влияет на надежность защиты информации;

d)К потерям данных.

52.В какой системе имеется возможность распределять среди законных пользователей секретным образом только их личные ключи дешифрования:

a)В несимметричной системе шифрования;

b)В симметричной системе шифрования;

c)В любой;

d)Ни в одной из приведенных.

109