- •16. Обход n-арного дерева. Алгоритмы обхода n-арного дерева.

- •17.Бинарные деревья – основные определения, свойства и теоремы.

- •18,19.Не рекурсивные алгоритмы обхода бинарного дерева.

- •20.Поиск в упорядоченных таблицах. Последовательный поиск в массиве.

- •21.Поиск в упорядоченных таблицах. Двоичный поиск в массиве. Фибоначчиев поиск. Интерполяционный поиск.

- •22. Поиск в линейном списке.

- •23.Двоичное дерево поиска. Свойства. Основные операции.

- •Iterative_Tree_Search(t,k).

- •24. Добавление элемента в двоичном дереве поиска.

- •25. Удаление элемента в двоичном дереве поиска.

- •26. Абстрактная таблица. Основные операции. Способ реализации.

- •27. Авл – деревья. Свойства. Вращение. Высота авл-дерева (теорема) Определение и свойства авл-дерева

- •Авл - дерево

- •Повороты при балансировке

- •Алгоритм на псевдокоде

- •Алгоритм на псевдокоде

- •29. Удаление вершины в авл – дереве.

- •Алгоритм на псевдокоде

- •30. Красно – черные деревья. Свойства. Вращение. Высота красно – черного дерева.

- •Повороты

- •Операции поворота в бинарном дереве поиска

- •31. Добавление вершины в красно – черном дереве.

- •32. Удаление вершины в красно – черном дереве.

- •33. 2-3 Деревья. Основные свойства. Высота 2-3 дерева.

- •34 Обход 2-3 дерева.

- •35 Добавление элемента в 2 – 3 дерево.

- •36 Удаление элемента в 2 – 3 дереве.

- •37 2 – 3 – 4 Деревья. Основные свойства. Высота 2 – 3 – 4 дерева.

- •38 Добавление элемента в 2 – 3 – 4 дерево.

- •39. Стратегии внутренней сортировки.

- •40. Турнирная сортировка.

- •41. Пирамидальная сортировка.

- •42. Вставка с убывающим шагом.

- •43. Быстрая сортировка.

- •44. Быстрая двоичная сортировка.

- •45. Цифровая сортировка.

- •46. Карманная (блочная) сортировка.

- •47. Сортировка подсчетом

- •48. Сортировка слиянием. Рекурсивный алгоритм

- •49. Нижняя граница вычислительной сложности алгоритмов сортировки.

- •50. Поиск в глубину в графе. Рекурсивный алгоритм.

- •51. Поиск в ширину в графе. Не рекурсивный алгоритм.

- •52. Топологическая сортировка. Алгоритм топологической сортировки.

- •58. Стягивающие деревья. Нахождение стягивающего дерева методом поиска в ширину

- •59. Стягивающие деревья. Нахождение стягивающего дерева методом поиска в глубину.

- •60.Минимальные покрывающие деревья. Алгоритм Прима

- •61.Минимальные покрывающие деревья. Алгоритм Крускала.

- •62. Нахождение кратчайших путей в графе. Алгоритм Форда – Беллмана

- •63 Поиск кратчайших путей в графе. Алгоритм Дэйкстры.

- •64 Пути в бесконтурном графе.

- •65 Алгоритм Флойда поиска кратчайших путей между всеми парами вершин

- •66. Открытое хеширование.

- •67. Хеш-функции (ключи как натуральные числа, деление с остатком, умножение).

- •68. Закрытое хеширование. (Линейная последовательность проб. Квадратичная последовательность проб. Двойное хеширование).

- •69 Алгоритм Кнута-Морриса-Пратта.

- •70 Поиск подстрок. Алгоритм Бойера-Мура.

- •71. Поиск подстрок. Алгоритм Рабина-Карпа

- •72 Равномерный и неравномерный код. Префиксное кодирование.

- •73. Алгоритм Шеннона – Фано

- •74. Сжатие информации. Метод Хаффмана.

- •75. Исчерпывающий перебор. Задачи коммивояжера. Задача о назначениях.

- •77. Метод ветвей и границ. Задача о назначениях. Задача о рюкзаке. Задача коммивояжера.

- •Постановка задачи коммивояжера

- •Алгоритм решения задачи коммивояжера Жадный алгоритм

- •Полный перебор

- •78. Динамическое программирование. Восходящее и нисходящее динамическое программирование

- •79.Задача определения наиболее длинной общей подпоследовательности.

- •80. Перемножение последовательности матриц.

66. Открытое хеширование.

Для сокращения времени доступа к данным в таблицах используется так называемое случайное упорядочивание или хеширование.

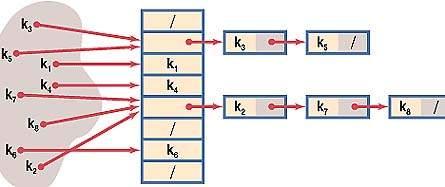

При открытом хешировании таблица рассматривается как массив связанных списков. Каждый такой список называется блоком и содержит записи, отображаемые хеш-функцией в один и тот же табличный адрес. Эта стратегия разрешения коллизий называется методом цепочек.

Если таблица является массивом связанных списков, то элемент данных просто вставляется в соответствующий список в качестве нового узла. Чтобы обнаружить элемент данных, нужно применить хеш-функцию для определения нужного связанного списка и выполнить там последовательный поиск.

Каждый новый элемент данных вставляется в хвост соответствующего связанного списка.

В общем случае метод цепочек быстрее открытой адресации, так как просматривает только те ключи, которые попадают в один и тот же табличный адрес. Кроме того, открытая адресация предполагает наличие таблицы фиксированного размера, в то время как в методе цепочек элементы таблицы создаются динамически, а длина списка ограничена лишь количеством памяти. Основным недостатком метода цепочек являются дополнительные затраты памяти на поля указателей. В общем случае динамическая структура метода цепочек более предпочтительна для хеширования.

67. Хеш-функции (ключи как натуральные числа, деление с остатком, умножение).

Хеш-функция – это некоторая функция h(k), которая берет некий ключ k и возвращает адрес, по которому производится поиск в хеш-таблице, чтобы получить информацию, связанную с k.

В качестве хеш-функции h(k) выбирается функция, которая более равномерно рассеивает ключи по пространству таблицы. Это важно для уменьшения числа коллизий.

При выборе хеш-функции следует учитывать:

сложность ее вычисления;

насколько равномерно распределяет она результат хеширования таблицы.

Для очередного ключа все m хеш-значений должны быть равновероятны.

Идеальной хеш-функцией является такая функция, которая для любых двух неодинаковых ключей дает неодинаковые адреса:

k1≠k2 ⇒ h(k1) ≠ h(k2)

Существует много способов создания функций хеширования, использующих преобразование произвольного натурального числа к натуральному индексу, лежащему в заданном диапазоне 0 .. m. Поэтому перед хешированием значения ключей приводятся к натуральному значению, если по своей природе они таковыми не являются. Например, последовательности ASCII-символов можно интерпретировать как целые числа, записанные в системе счисления с основанием 256. Вещественные числа можно привести к натуральному типу с некоторой заданной точностью, предварительно умножив на соответствующую степень 10.

Основные методы построения хеш-функции:

Метод деления с остатком

Ключу k ставится в соответствие остаток от деления k/m (m – число возможных хеш-значений).

h(k) = k mod m

Эффективность рассеивания зависит от m.

Метод умножения

h(k) = [m*(k*A mod 1)]

Здесь производится умножение ключа на некую константу А, лежащую в

интервале [0..1]. После этого берется дробная часть этого выражения и умножается на некоторую константу m, выбранную таким образом, чтобы результат не вышел за границы хеш-таблицы. Оператор [ ] возвращает наибольшее целое, которое меньше аргумента.