- •Министерство образования и науки российской федерации

- •Введение Цели, задачи и ресурсы системы защиты информации

- •Лекция № 1

- •Раздел 1 Объекты информационной защиты

- •1.1. Основные свойства информации как предмета инженерно-технической защиты Понятие о защищаемой информации

- •Виды информации, защищаемой техническими средствами.

- •Свойства информации, влияющие на возможности ее защиты.

- •Лекция № 2

- •1.2. Демаскирующие признаки объектов защиты

- •Видовые демаскирующие признаки

- •Лекция № 3

- •1.4. Источники опасных сигналов (начало)

- •Побочные электромагнитные излучения и наводки

- •Лекция № 4

- •1.4. Источники опасных сигналов (окончание) Побочные преобразования акустических сигналов в электрические сигналы

- •Лекция № 5

- •Раздел 2 Угрозы безопасности информации

- •2.1. Виды угроз безопасности информации, защищаемой техническими средствами.

- •Источники угроз безопасности информации

- •Лекция № 6

- •2.2. Органы добывания информации Принципы добывания и обработки информации техническими средствами.

- •Классификация технической разведки

- •Лекция № 7

- •2.5. Основные способы и принципы работы средств наблюдения объектов, подслушивания и перехвата сигналов

- •2.5.1. Способы и средства наблюдения Средства наблюдения в оптическом диапазоне

- •Оптические системы

- •Визуально-оптические приборы

- •Лекция № 8

- •2.5.2. Способы и средства перехвата сигналов. Средства перехвата радиосигналов

- •Антенны

- •Радиоприемники

- •Лекция № 9

- •2.5.3. Способы и средства подслушивания акустических сигналов. Акустические приемники

- •Лекция № 10

- •3.1. Концепция инженерно-технической защиты информации

- •Принципы инженерно-технической защиты информации

- •Принципы построения системы инженерно-технической защиты информации

- •Лекция № 11

- •3.2. Способы и средства инженерной защиты и технической охраны

- •3.2.1. Концепция охраны объектов. Категорирование объектов защиты

- •Характеристика методов физической защиты информации

- •Структура системы инженерно-технической защиты информации

- •Лекция № 12

- •3.2.3. Способы и средства обнаружения злоумышленников и пожара. (начало)

- •Извещатели

- •Лекция № 13

- •3.2.3. Способы и средства обнаружения злоумышленников и пожара. (окончание)

- •Средства контроля и управления средствами охраны

- •Лекция № 14

- •3.2.4. Способы и средства видеоконтроля. Средства телевизионной охраны

- •Средства освещения

- •Лекция № 15

- •3.2.5. Способы и средства нейтрализации угроз.

- •Лекция № 16

- •3.2.6. Средства управления системой охраны.

- •Классификация средств инженерно-технической защиты информации

- •Лекция № 17

- •3.3. Способы и средства защиты информации от наблюдения

- •3.3.1. Способы и средства противодействия наблюдению в оптическом диапазоне волн.

- •Вопросы для самопроверки

- •Лекция № 18

- •3.3.2. Способы и средства противодействия радиолокационному и гидроакустическому наблюдению.

- •Лекция № 19

- •3.4. Способы и средства защиты информации от подслушивания

- •3.4.1. Способы и средства информационного скрытия акустических сигналов и речевой информации.

- •Структурное скрытие речевой информации в каналах связи

- •Лекция № 20

- •3.4.3. Способы и средства предотвращения утечки информации с помощью закладных устройств. Демаскирующие признаки закладных устройств

- •Лекция № 21

- •3.5. Способы и средства предотвращения утечки информации через побочные электромагнитные излучения и наводки Экранирование электромагнитных полей

- •Экранирование электрических проводов

- •Компенсация полей

- •Лекция № 22

- •3.6. Способы предотвращения утечки информации по материально-вещественному каналу

- •Методы защиты информации в отходах производства

- •Методы защиты демаскирующих веществ в отходах химического производства

- •Лекция № 23

- •Лекция № 24

- •4.2. Организационные и технические меры инженерно-технической защиты информации в государственных и коммерческих структурах. Контроль эффективности защиты информации.

- •Основные организационные и технические меры по обеспечению инженерно-технической защиты информации

- •Контроль эффективности инженерно-технической защиты информации

- •Лекция № 25

- •4.2. Организационные и технические меры инженерно-технической защиты информации в государственных и коммерческих структурах. Контроль эффективности защиты информации.

- •Организация инженерно-технической защиты информации на предприятиях (в организациях, учреждениях)

- •Лекция № 26

- •Раздел 5. Основы методического обеспечения инженерно-технической защиты информации

- •5.1. Системный подход к инженерно-технической защите информации. Основные положения системного подхода к инженерно-технической защите информации

- •Лекция № 27

- •5.2. Принципы моделирования объектов защиты и технических каналов утечки информации.

- •Лекция № 28

- •5.3. Моделирование угроз информации. Способы оценки угроз безопасности информации и расходов на техническую защиту.

- •Моделирование каналов несанкционированного доступа к информации

- •Моделирование каналов утечки информации

- •Лекция № 29

- •5.4. Методические рекомендации по разработке мер защиты

- •Общие рекомендации

- •Методические рекомендации по организации физической защиты источников информации

- •Рекомендации по повышению укрепленности инженерных конструкций Рекомендации по повышению укрепленности ограждения периметра предприятия (организации, учреждения)

- •Выбор технических средств охраны

- •Выбор извещателей

- •Лекция № 30

- •5.4. Методические рекомендации по разработке мер защиты

- •Выбор шлейфов

- •Выбор средств наблюдения и мест их установки

- •Основная литература

- •Дополнительная литература

- •Периодические издания

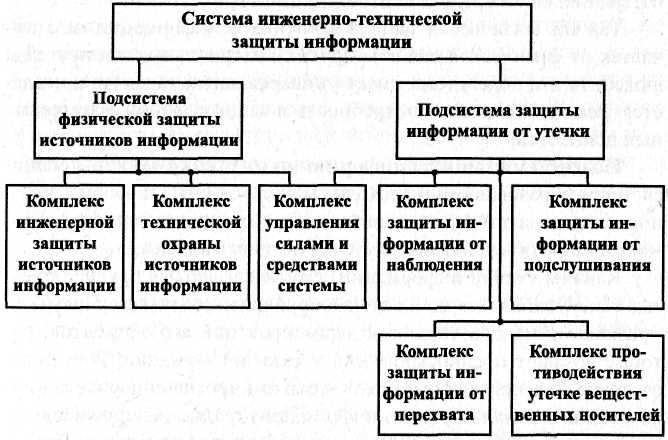

Структура системы инженерно-технической защиты информации

Силы и средства, реализующие цели, задачи и методы инженерно-технической разведки, образуют систему инженерно-технической защиты информации. Любая сложная система имеет иерархическую структуру. Первый уровень структуры образуют подсистемы, ниже — комплексы, еще ниже — подкомплексы. Каждый структурный элемент объединяет силы и средства, решающие определенные задачи системы. В соответствии с рассмотренными методами в состав системы должны входить подсистемы физической защиты информации и подсистема защиты информации от утечки (рис. 3.5).

Рис. 3.5. Структура системы инженерно-технической защиты информации

Подсистема физической защиты источников информации включает силы и средства, предотвращающие проникновение к источникам защищаемой информации злоумышленника и стихийных сил природы, прежде всего пожара. Ее основу составляют комплексы инженерной защиты источников информации и их технической охраны. Инженерные конструкции создают преграды, которые задерживают источники угрозы на пути их движения (распространения) к источникам информации. Однако для обеспечения защиты информации необходимо нейтрализовать угрозы раньше времени воздействия злоумышленника и стихийных сил на источник с защищаемой информацией. Для этого, как отмечалось во 2-м разделе, угроза должна быть обнаружена и предотвращена силами и средствами нейтрализации. Эти задачи решаются силами и средствами комплекса технической охраны источников информации. Следовательно, для эффективной физической защиты информации необходимо обеспечить высокую вероятность обнаружения источников угроз воздействия, задержку этих источников на время, превышающее время прибытия к месту проникновения и срабатывания сил и средств нейтрализации угроз.

Так как физическая защита источников информации не отличается от физической защиты других материальных ценностей и людей, то эта подсистема имеет универсальный характер и создается там, где возникает потребность в защите любых материальных ценностей.

Подсистема защиты информации от утечки является специфичным образованием, необходимым для защиты информации, и предназначена для выявления технических каналов утечки информации и противодействия ее утечке по этим каналам.

Каналы утечки информации, так же как любые другие объекты, обнаруживаются по их демаскирующим признакам. Прямыми признаками канала являются характеристики его элементов, которые создают предпосылки для утечки информации. В отличие от признаков злоумышленников и стихии признаки носителей информации в каналах утечки информации трудно обнаруживаются техническими датчиками. Например, опасные сигналы, создаваемые ПЭМИН, имеют столь малую мощность, что обнаруживаются в ходе специальных проверок с использованием дорогостоящей измерительной аппаратуры. Поэтому основные признаки, по которым обнаруживаются каналы утечки, — косвенные. Так как косвенные признаки, как правило, менее информативные, то для выявления по ним каналов утечки и оценки их угроз необходимо проведение анализа данных специалистами с достаточно высоким уровнем подготовки.

Неопределенность видов и времени проявления угроз информации, большое количество и разнообразие средств ее защиты, дефицит времени в случаях чрезвычайных ситуаций предъявляют повышенные требования к управлению элементами системы инженерно-технической защиты информации. Элементы управления образуют комплекс управления. Он должен обеспечить:

реализацию общих принципов защиты информации;

согласование в рамках единой системы функционирования подсистемы физической защиты информации и подсистемы защиты ее от утечки;

оперативное принятие решений по защите информации;

контроль эффективности мер защиты.

Для реализации общих принципов инженерно-технической защиты информации (надежности, непрерывности, целеустремленности, активности, гибкости, скрытности, экономичности, комплексности) в условиях изменения условий необходимо управление силами и средствами системы. Учитывая, что традиционно подсистемы физической защиты и защиты от утечки курируются разными ведомствами, а пользователь информации один, то подсистема управления должна согласовывать деятельность сил и средств этих подсистем.

Нормативные указания отображаются в инструкциях по обеспечению защиты информации. Но в инструкциях невозможно учесть все ситуации. Силы и средства системы должны обеспечить принятие рационального решения при возникновении нетиповых ситуаций в условиях дефицита времени.

Так как защита информации невозможна без контроля ее эффективности, то важнейшей задачей подсистемы управления является организация и проведение различных видов контроля мер по защите.

В соответствии с системным подходом подсистемы физической защиты информации и защиты ее от утечки при их автономном анализе рассматриваются как системы.